Pada Januari 2019, kami mencatat peningkatan tajam dalam jumlah deteksi lampiran email JavaScript berbahaya (pada 2018, vektor serangan ini digunakan secara minimal). Dalam "Masalah Tahun Baru", orang dapat memilih buletin berbahasa Rusia yang ditujukan untuk distribusi encoder Shade (alias Troldesh), yang dideteksi oleh produk ESET sebagai Win32 / Filecoder.Shade.

Serangan ini tampaknya melanjutkan kampanye spam enkripsi Shade yang ditemukan

pada Oktober 2018 .

Kampanye Naungan Baru

Menurut data telemetri kami, kampanye Oktober berjalan dengan konstan sampai paruh kedua Desember 2018. Ini diikuti oleh liburan Natal, dan kemudian pada pertengahan Januari 2019, kegiatan kampanye berlipat ganda (lihat grafik di bawah). Akhir pekan jatuh dalam grafik menunjukkan bahwa penyerang lebih suka alamat email perusahaan.

Gambar 1. Mendeteksi lampiran JavaScript jahat yang menyebarkan Win32 / Filecoder.Tedang sejak Oktober 2018

Gambar 1. Mendeteksi lampiran JavaScript jahat yang menyebarkan Win32 / Filecoder.Tedang sejak Oktober 2018Seperti disebutkan sebelumnya, kampanye menggambarkan tren yang telah kita amati sejak awal 2019 - kembalinya lampiran JavaScript berbahaya sebagai vektor serangan. Dinamika ditunjukkan dalam grafik di bawah ini.

Gambar 2. Deteksi JavaScript jahat yang didistribusikan dalam lampiran email sejak 2018. Lampiran terdeteksi oleh ESET sebagai JS / Danger.ScriptAttachment

Gambar 2. Deteksi JavaScript jahat yang didistribusikan dalam lampiran email sejak 2018. Lampiran terdeteksi oleh ESET sebagai JS / Danger.ScriptAttachmentPerlu dicatat bahwa kampanye distribusi pembuat kode Shade adalah yang paling aktif di Rusia, terhitung 52% dari total jumlah deteksi lampiran JavaScript berbahaya. Korban lainnya termasuk Ukraina, Prancis, Jerman dan Jepang, seperti yang ditunjukkan di bawah ini.

Gambar 3. Jumlah deteksi lampiran JavaScript berbahaya yang mendistribusikan Win32 / Filecoder.Shade. Data dari 1 Januari hingga 24 Januari 2019

Gambar 3. Jumlah deteksi lampiran JavaScript berbahaya yang mendistribusikan Win32 / Filecoder.Shade. Data dari 1 Januari hingga 24 Januari 2019Menurut analisis kami, serangan khas kampanye Januari dimulai dengan korban menerima surat dalam bahasa Rusia dengan arsip ZIP info.zip atau inf.zip dalam lampiran.

Surat-surat itu disamarkan sebagai permintaan resmi perusahaan-perusahaan Rusia yang sah. Kami melihat buletin atas nama Binbank (bergabung dengan Otkritie Bank sejak 2019) dan rantai ritel Magnit. Teks pada gambar di bawah ini.

Gambar 4. Contoh mailing spam yang digunakan dalam kampanye Januari

Gambar 4. Contoh mailing spam yang digunakan dalam kampanye JanuariArsip zip berisi file javascript yang disebut Information.js. Setelah mengekstraksi dan menjalankan, file diunduh oleh bootloader berbahaya yang terdeteksi oleh produk ESET sebagai Win32 / Injector. Bootloader mendekripsi dan meluncurkan payload terakhir - encoder Shade.

Pengunduh berbahaya diunduh dari URL situs WordPress sah yang dikompromikan, di mana ia menyamar sebagai gambar. Untuk mengkompromikan halaman WordPress, penyerang menggunakan serangan brute force otomatis besar menggunakan bot. Telemetri kami menangkap ratusan URL yang di-host oleh bootloader berbahaya, semua alamat diakhiri dengan string ssj.jpg.

Bootloader ditandatangani dengan tanda tangan digital yang tidak valid, yang diduga dikeluarkan oleh Comodo. Nilai bidang informasi Penandatangan dan stempel waktu unik untuk setiap sampel.

Gambar 5. Tanda tangan digital palsu yang digunakan oleh bootloader berbahaya

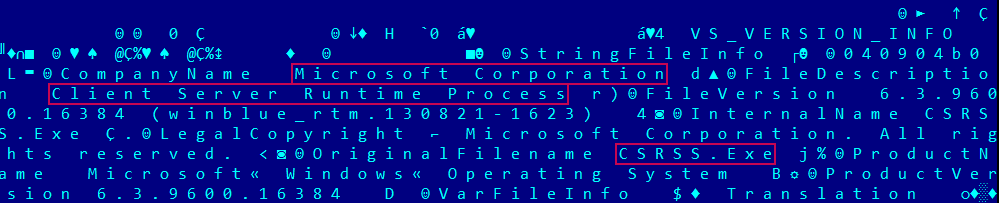

Gambar 5. Tanda tangan digital palsu yang digunakan oleh bootloader berbahayaSelain itu, bootloader berupaya menyamarkan dirinya dengan menyamar sebagai proses sistem Proses Server Runtime Klien (csrss.exe) yang sah. Ini menyalin dirinya ke C: \ ProgramData \ Windows \ csrss.ex, di mana Windows adalah folder tersembunyi yang dibuat oleh bootloader; biasanya di ProgramData folder ini tidak.

Gambar 6. Perangkat lunak berbahaya yang merupakan proses sistem dan menggunakan informasi versi yang disalin dari file biner yang sah pada Windows Server 2012 R2

Gambar 6. Perangkat lunak berbahaya yang merupakan proses sistem dan menggunakan informasi versi yang disalin dari file biner yang sah pada Windows Server 2012 R2Encoder naungan

Payload terakhir adalah encoder Shade (Troldesh). Ini pertama kali ditemukan di alam liar pada akhir 2014, sejak itu telah berulang kali diperbarui. Naungan mengenkripsi berbagai file pada drive lokal. Dalam kampanye baru, ia menambahkan ekstensi .crypted000007 ke file yang dienkripsi.

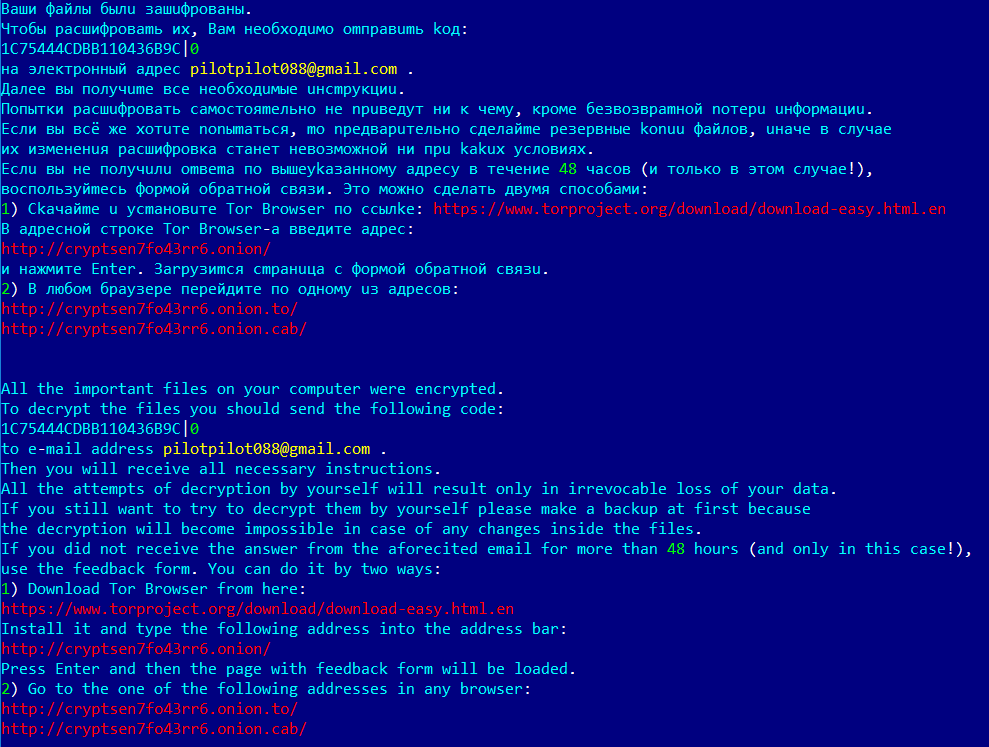

Korban menerima instruksi pembayaran dalam bahasa Rusia dan Inggris dalam file TXT yang disimpan di komputer yang terinfeksi. Teksnya sama dengan di kampanye terakhir pada Oktober 2018.

Gambar 7. Persyaratan pembelian kembali naungan, Januari 2019

Gambar 7. Persyaratan pembelian kembali naungan, Januari 2019Indikator kompromi

Contoh hash lampiran ZIP berbahaya0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76Deteksi ESET: JS / Danger.ScriptAttachment

Contoh JavaScript Loader Hash37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8CDeteksi ESET: Win32 / Injector

Contoh Shade Encryptor HashFEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7Deteksi ESET: Win32 / Filecoder.Shade

String karakteristik di URL yang menampung encoder Shadehxxp://[redacted]/ssj.jpg