Salah satu topik hangat dalam cybersecurity baru-baru ini telah menjadi SOC (Security Operations Center), yang tidak terlalu berhasil diterjemahkan ke dalam bahasa Rusia sebagai "pusat pemantauan keamanan", sehingga meremehkan salah satu fungsi SOC penting terkait dengan menanggapi insiden keamanan informasi. Tetapi hari ini saya tidak ingin terlibat dalam perselisihan terminologis, dan secara singkat berbicara tentang salah satu proyek yang diimplementasikan dalam SOC internal kami - sistem manajemen indikator kompromi GOSINT (IoC). Bahkan, layanan Cisco IB tidak menggunakan istilah "Pusat Operasi Keamanan", menggantikannya dengan CSIRT yang lebih biasa (Tim Tanggap Insiden Cisco Security). Jadi GOSINT adalah salah satu dari banyak

proyek open source kami , yang dirancang untuk mengumpulkan dan menyatukan informasi terstruktur dan tidak terstruktur tentang ancaman (intelijen ancaman). Saya sudah

bicara tentang bagaimana kita memantau keamanan infrastruktur internal kita, sekarang giliran untuk berbicara tentang apa yang membantu kita melakukan ini dengan paling efektif.

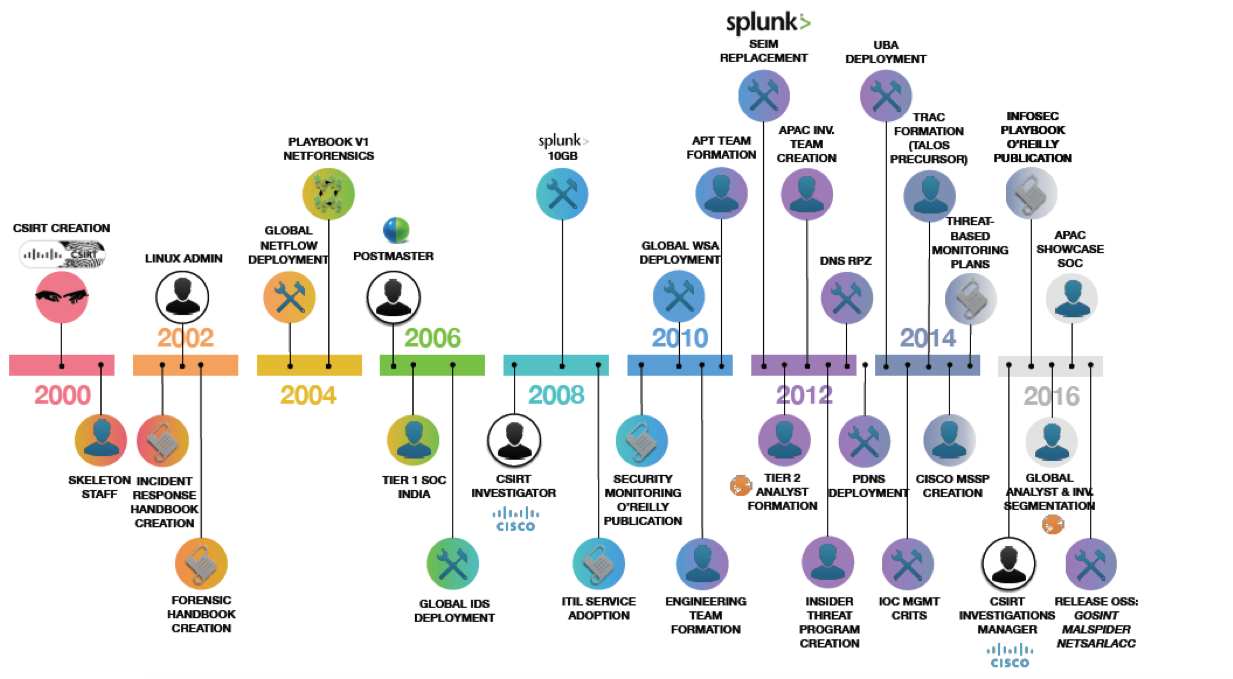

Ilustrasi di atas menunjukkan beberapa tonggak dari layanan pemantauan dan respons insiden IS kami, yang dibuat sebagai unit terpisah sekitar dua dekade lalu. Selama waktu ini, kami telah memperoleh pengalaman luar biasa di bidang tidak hanya menciptakan, tetapi juga mengoperasikan SOC, yang kami bagikan baik dalam bentuk catatan, artikel dan presentasi, serta dalam bentuk layanan terpisah, dalam rangka kami membantu pelanggan membangun atau melakukan audit terhadap pusat pemantauan IS yang ada (hubungi jika ada). Jika Anda melihat ilustrasi dengan cermat, tonggak terakhir di atasnya menandai aktivitas kami dalam meletakkan akses terbuka solusi sumber terbuka kami yang kami kembangkan sebagai bagian dari aktivitas layanan IS. Salah satu proyek tersebut adalah sistem GOSINT, yang kami percayakan dengan tugas yang sangat penting dan sangat sulit - untuk mengumpulkan indikator kompromi dari sumber yang berbeda, yang kemudian memperkaya acara keamanan yang dikumpulkan dari perimeter, infrastruktur, perangkat seluler, dan cloud kami. Dan apa masalahnya, Anda bertanya? Anda dapat membuat umpan dengan indikator bahkan di Cisco Firepower dengan Threat Intelligence Director diinstal.

Tetapi dengan umpan seperti itu, ada beberapa nuansa yang muncul dalam proses kerja praktek dengan mereka. Pertama, agar dapat dengan cepat menerima data tentang ancaman terbaru, harus ada banyak sumber. Menurut Anda, seberapa jauh layanan pemantauan Cisco IS melacak sumber umpan Ancaman Intelijen? Saya tidak akan menyebutkan angka pasti, tetapi ada beberapa ribu di antaranya. Jika semuanya dipasang di Cisco Firepower dengan Threat Intelligence Director, maka perangkat akan turun dalam kinerja, mencoba memproses puluhan dan ratusan ribu indikator yang berasal dari semua sumber per hari. Masalah kedua yang terkait dengan indikator kompromi adalah kualitasnya yang buruk. Menurut perkiraan kami, hingga 80% dari semua indikator adalah informasi yang sudah ketinggalan zaman, atau positif palsu, atau bahkan sampah biasa, yang, bagaimanapun, membutuhkan pemrosesan yang tepat.

Untuk membangun proses Intelijen Ancaman di organisasi Anda, Anda dapat menggunakan komersial dan gratis, tersedia secara bebas di sumber-sumber informasi Internet tentang ancaman yang akan diunduh ke platform TI Anda atau langsung ke SIEM atau sistem manajemen log. GOSINT hanyalah alat yang mengumpulkan indikator kompromi dari berbagai sumber, memeriksanya, membersihkannya dari sampah, dan kemudian memberi makan solusi manajemen Intelijen Ancaman yang Anda gunakan. Ini bisa berupa solusi komersial atau didistribusikan secara bebas. Misalnya, Cisco menggunakan MITER dan

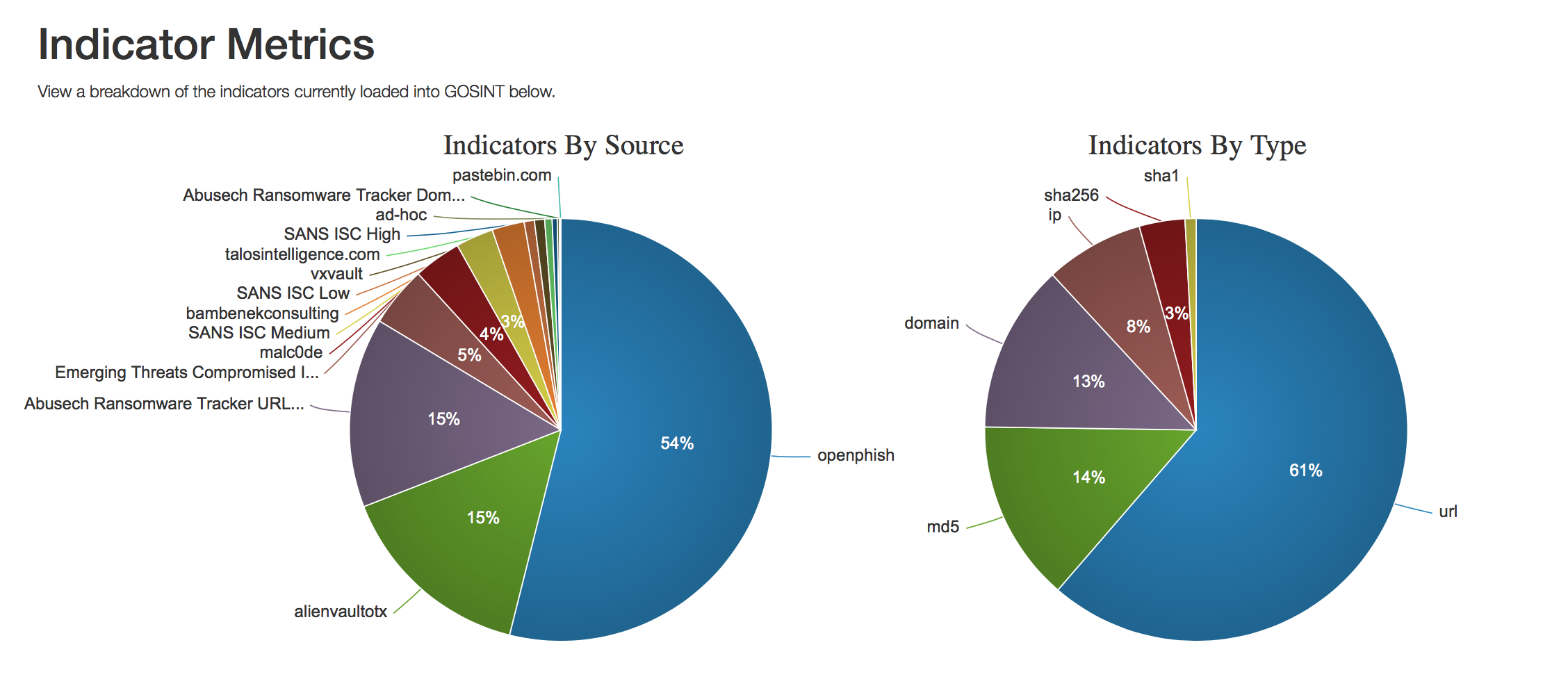

MISP CRIT . Ketika segmen Threat Intelligence berkembang dan data baru serta indikator pertukaran indikator kompromi muncul di dalamnya, platform GOSINT juga meluas karena dukungan mereka. Hari ini, di antara sumber yang kami dukung adalah

OpenPhish ,

AlienVault OTX ,

Abuse.ch ,

Emerging Threats ,

malc0de ,

SANS ICS ,

Cisco Talos ,

pastebin dan banyak lainnya.

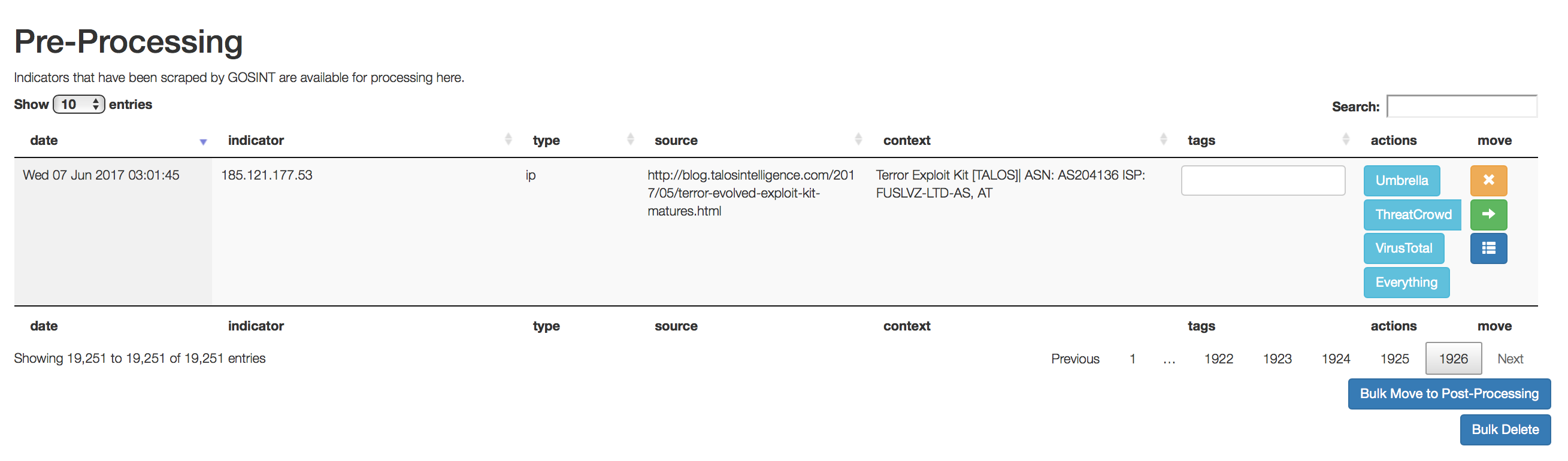

GOSINT memainkan peran penting dalam proses Intelijen Ancaman - mengotomatiskan proses pemeriksaan dan transmisi indikator kompromi dalam produksi. Bahkan setelah menerimanya dari pemasok domestik feed / buletin, misalnya, dari Layanan Keamanan Negara atau FinCERT, dari Kaspersky Lab atau BI.ZONE, dari Prospective Monitoring atau Group-IB, Anda harus memutuskan apakah akan memberi lampu hijau indikator-indikator ini atau menolaknya dari pemrosesan lebih lanjut. GOSINT hanya mengotomatiskan tugas ini, baik secara otomatis membuang sampah, atau membantu analis SOC Anda atau layanan tanggapan membuat keputusan yang tepat. Ini dilakukan dengan memeriksa silang indikator melalui berbagai sumber Intelijen Ancaman.

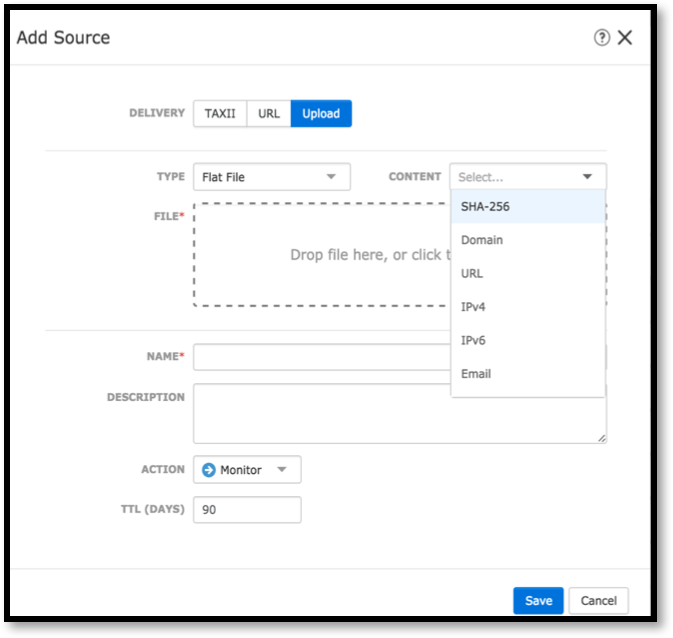

Jumlah sumber indikator kompromi dalam GOSINT tidak terbatas (beberapa ribu, seperti yang kita miliki di Cisco, solusi ini memproses tanpa masalah) dan mereka dapat terhubung dengan berbagai cara. Sebagai aturan, API yang sesuai digunakan. Misalnya,

Cisco Umbrella ,

VirusTotal, atau

Twitter API . Dengan menerima informasi tentang setiap indikator, GOSINT dapat memberi label masing-masing dengan tepat sehingga analis atau layanan respons SOC dapat menggunakan informasi ini di masa mendatang ketika menganalisis insiden.

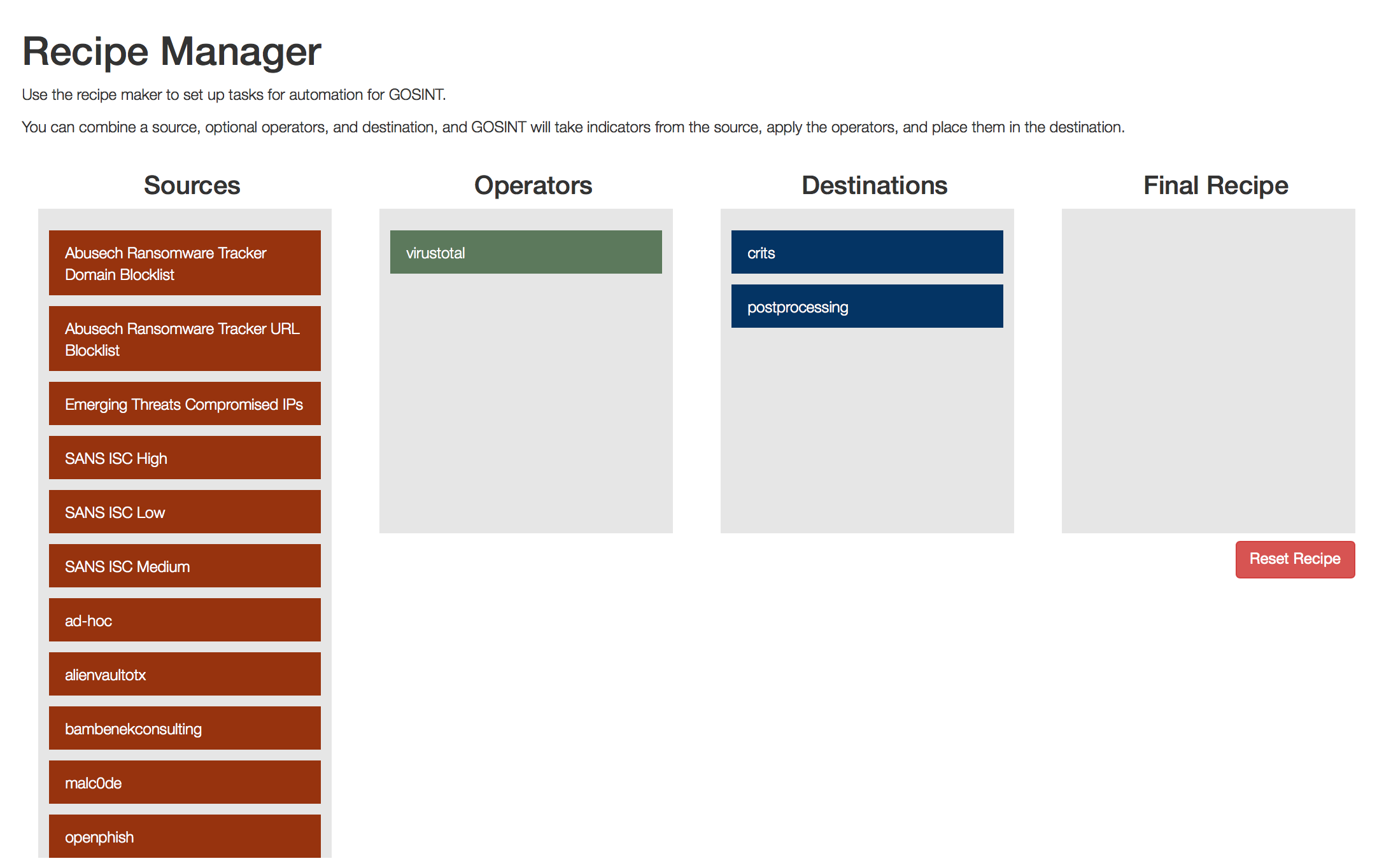

GOSINT termasuk manajer resep yang disebut, yang memfasilitasi pembuatan penangan untuk indikator yang dihasilkan. Misalnya, Anda mendapatkan hash file yang oleh seseorang dianggap berbahaya. Untuk mengurangi jumlah positif palsu dan mengurangi beban pada sistem keamanan informasi Anda, dengan bantuan Recipe Manager Anda dapat menjalankan pemeriksaan hash pada berbagai sumber Intelijen Ancaman dan jika tiga di antaranya (baik ambang dan jumlah sumber untuk diperiksa dikonfigurasi) memberikan putusan positif ( menemukan kecocokan), maka hash ini diakui sebagai relevan dan dioperasikan - ditransfer ke MISP, CRITs, Direktur Intelijen Ancaman Cisco, Arcsight atau QRadar.

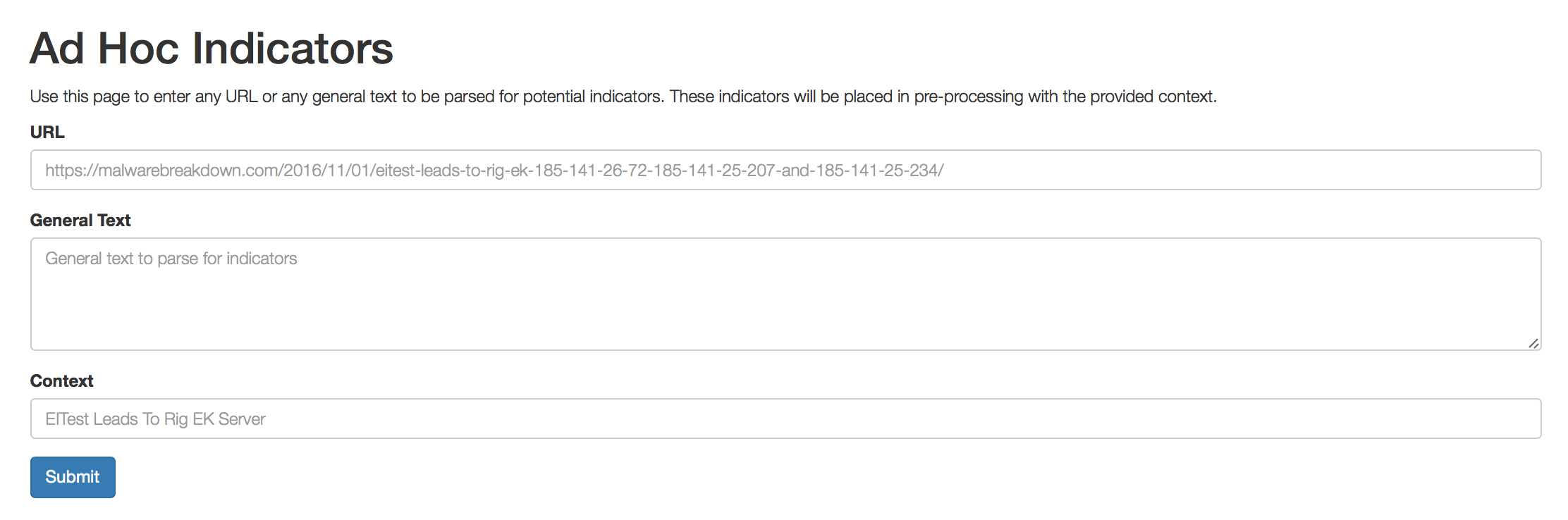

GOSINT memiliki fitur hebat lainnya yang disebut “Input Ad Hoc” - memuat semua indikator kompromi dari URL tertentu. Misalnya, Anda perlu memuat IoC pada kampanye peretas tertentu atau pada kode jahat baru untuk memeriksa keberadaan mereka di infrastruktur Anda menggunakan alat Berburu Ancaman yang Anda gunakan. Jika Anda menggunakan Cisco Threat Response, yang sudah saya

bicarakan , maka Anda menyalin semua indikator dari deskripsi ancaman dan menempelkannya ke layar mulai dari Cisco Threat Response, yang kemudian mulai mencari jejak di infrastruktur Anda.

Jika Anda tidak memiliki Respons Ancaman Cisco dan menggunakan solusi Pemburuan Ancaman lainnya, maka GOSINT dapat diintegrasikan dengan mereka justru karena fungsi Input Ad Hoc, yang mengotomatiskan kumpulan indikator untuk kode berbahaya tertentu atau perusahaan peretas dari URL yang ditentukan.

Berbicara banyak tentang GOSINT tidak masuk akal - ini bukan Stealthwatch dengan banyak fitur yang membantu Anda mendeteksi ancaman atau keganjilan di jaringan internal Anda atau di infrastruktur cloud. Kami mengembangkan GOSINT untuk mengotomatisasi hanya satu fungsi, yang sangat diminati oleh layanan Cisco IS. Kami berhasil menyelesaikan masalah ini dan dapat mengintegrasikan GOSINT ke dalam proses Intelijen Ancaman kami. Jika bekerja dengan indikator kompromi adalah bagian dari pekerjaan sehari-hari Anda, jika Anda tidak memiliki uang untuk membeli mahal dan, sayangnya, platform Threat Intelligence tidak terlalu efektif (kami mencoba banyak solusi, tetapi akhirnya berfokus pada pengembangan kami sendiri), kemudian coba GOSINT. Anda dapat mengunduhnya dari halaman layanan kami untuk memantau keamanan informasi dan respons insiden di GitHub -

https://github.com/ciscocsirt/GOSINT . Mengingat kita berbicara tentang open source, Anda dapat menyelesaikan solusi ini secara mandiri sesuai kebutuhan Anda. GOSINT ditulis dalam Pergi dengan konsol manajemen JavaScript (tetapi perlu diingat bahwa kami secara teratur memperbarui GOSINT dan perubahan Anda mungkin hilang selama proses pembaruan yang dijelaskan dalam dokumentasi).

Jika Anda perlu mengaudit SOC Anda (dan kami memiliki pengalaman yang kaya dalam pekerjaan semacam itu di seluruh dunia) atau membangunnya dari awal (termasuk dalam kerangka skema hybrid "milik Anda - outsourcing SOC"), maka kami juga dapat membantu Anda melakukan ini. Kami tidak menjual SIEM apa pun dan oleh karena itu tidak tergantung pada vendor mana solusi SIEM yang Anda gunakan atau rencanakan untuk digunakan di pusat pemantauan Anda. Sebagai bagian dari layanan yang kami tawarkan, kami dapat merekomendasikan kombinasi efektif berbagai solusi teknologi yang digunakan dalam SOC, komersial atau sumber terbuka, termasuk GOSINT. Untuk detail tentang jenis layanan ini, Anda dapat menghubungi manajer Cisco Anda atau menulis ke permintaan keamanan alamat di cisco dot com