Presenter: Saya berterima kasih kepada semua orang karena datang ke kuliah pertama kami dari seri "Percakapan tentang Sains dan Matematika selama Istirahat Makan Siang". Anda telah menerima email, di samping itu, di sekitar gedung kampus ini disisipkan jadwal tujuh kuliah yang akan diadakan semester ini. Saya ingin memperkenalkan Anda kepada Dr. Susan Loveland dari Departemen Ilmu Komputer, yang akan berbicara tentang cara meretas situs.

Susan Loveland: Di awal presentasi, saya ingin menyebutkan bahwa peretas datang dalam semua nuansa hitam dan putih. Hari ini saya akan memainkan peran sebagai hacker di Black Hat dan bertindak di sisi gelap hack karena menjadi buruk jauh lebih menyenangkan daripada baik. Ada peretas di White Hats yang bekerja untuk perusahaan keamanan komputer dan menyelidiki forensik komputer. Mereka berusaha menemukan kerentanan keamanan sebelum orang jahat mengeksploitasi mereka untuk tujuan mereka sendiri.

Tugas dari peretas tersebut adalah untuk menemukan kerentanan tanpa merusak aplikasi, menyusun laporan pada lubang keamanan dan mengirimkannya ke perusahaan. Saya sendiri tidak pernah berpikir untuk meretas situs tersebut, jadi saya membawa rekan pelapor yang menyiapkan slide presentasi kami (memakai Topi Hitam).

Saya Eve Hacker (Eve Hacker), alter ego Dr. Loveland, yang akan menunjukkan cara meretas situs. Saya lupa menyebutkan bahwa Topi Hitam sebagai simbol peretas datang kepada kami dari orang-orang Barat lama di mana orang-orang jahat biasanya mengenakan topi seperti itu. Dan saya memutuskan bahwa untuk menjadi peretas yang efektif, saya harus memilih jubah yang sesuai untuk diri saya sendiri. Jadi saya bisa membuat suasana hati yang tepat untuk diri saya sendiri, dan Anda bisa tertarik menonton presentasi ini. Jadi, saya memberikan lantai kepada Dr. Loveland (melepas topinya).

Susan Loveland: Terima kasih, Eve. Sebelum kita mulai, saya ingin memberi tahu Anda mengapa Internet begitu menarik bagi peretas. Pertama, meluas dan aksesibilitas aplikasi - menurut laporan asosiasi White Hat 2009, sekitar 80% situs web memiliki kerentanan serius.

Kedua, ini menguntungkan - otomatisasi serangan meminimalkan biaya peretas sambil meningkatkan laba ke ukuran besar. Ketiga, kemudahan penggunaan - peretas yang cerdas dan kreatif suka membual tentang eksploitasi mereka, dan setiap orang jahat dapat menggunakan hasil kerja mereka dengan Google untuk menemukan ratusan alat untuk meretas aplikasi yang tepat. Keempat, dengan anonimitas - Anda dapat dengan aman melanggar hukum, karena sangat sulit untuk mengetahui kapan aplikasi web diretas dan melacak orang yang melakukannya. Ketika Anda merampok bank secara fisik, Anda harus berada di wilayah bank, tetapi ketika Anda meretas ke dalam aplikasi web, Anda dapat bekerja dari luar negeri di mana tidak ada undang-undang ekstradisi dan relatif aman dari sudut pandang peretasan.

Jadi apa yang Anda lakukan pertama kali ketika mencoba meretas aplikasi? Langkah pertama adalah yang paling sulit, karena Anda perlu memahami apa aplikasi ini, cara kerjanya, di mana ia memiliki "input dan output".

Pemeriksaan infrastruktur aplikasi termasuk identifikasi server dan pemindaian port. Maka Anda perlu memahami komposisi aplikasi: string dan parameter permintaan URL, mekanisme otentikasi, menggunakan TLS / SSL, perangkat lunak yang digunakan dalam aplikasi (PHP, Java), struktur direktori dan manajemen sesi.

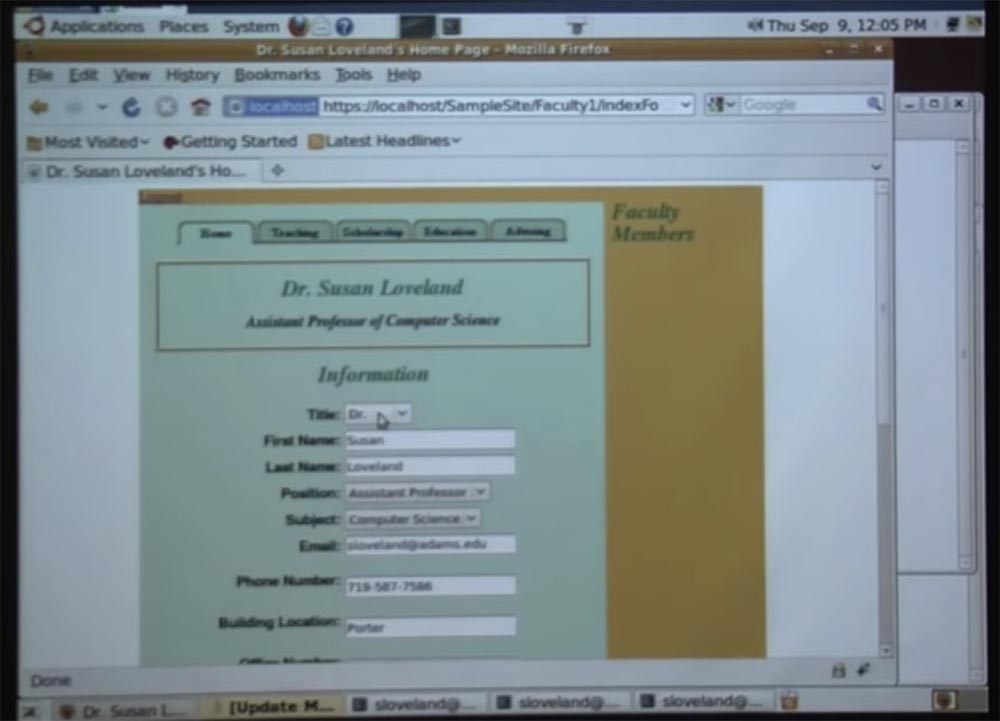

Oleh karena itu, saya hanya memperkenalkan Anda dengan aplikasi yang akan diretas, dan memandu Anda melalui semua kemungkinan kerentanan yang dimilikinya. Aplikasi yang kami peretas hari ini disebut "Halaman Universitas". Proyek ini dikembangkan di kelas kursus pemrograman web CS245 saya sekitar satu setengah tahun yang lalu.

Idenya adalah untuk semua orang di kampus untuk menggunakan satu set halaman web untuk setiap fakultas, karena ini akan terlihat lebih profesional daripada halaman desain yang berbeda yang dibuat oleh karyawan dari fakultas masing-masing. Saya berbicara dengan Mark Schoneher untuk membantu saya dan siswa saya dengan masalah ini. Mark mengirimi setiap orang email yang menanyakan kepada mereka jenis konten apa yang ingin mereka lihat di halaman web fakultas, dan kelas saya mengembangkan "Halaman Fakultas" yang ditunjukkan pada slide ini.

Seperti yang Anda lihat, ada halaman utama dengan konten yang ditujukan untuk siswa fakultas, tab "Pelatihan", di mana guru dapat memposting tautan ke kursus pelatihan individu, tab "Beasiswa", di mana Anda dapat menempatkan hasil kegiatan ilmiah, tab "Pendidikan" dan "Konsultasi" .

Murid-murid saya berusaha memudahkan staf pengajar untuk mengelola halaman-halaman ini, sehingga mereka menautkan otorisasi pengguna ke halaman tersebut. Setelah mengklik tautan di sudut kiri atas halaman, formulir pendaftaran terbuka untuk memasukkan nama pengguna di jaringan kampus dan pengidentifikasi kata sandi. Setelah otorisasi, halaman utama yang sama terbuka, tetapi tombol "Edit" muncul di bawah kata "Informasi". Setelah mengklik tombol ini, guru dapat memasuki panel editor dan menambahkan atau mengoreksi informasi pada halaman. Ini adalah karakteristik utama dari aplikasi yang kami coba peretas hari ini.

Mari kita kembali ke presentasi kita. Dalam peretasan, seperti profesi lainnya, Anda memerlukan peralatan, jika tidak, pekerjaan itu tidak akan efektif. Untuk meretas, kita memerlukan server proxy.

Server proxy mempercepat akses untuk meretas halaman web dengan memotong semua pesan antara komputer klien dan server. Anda dapat melihat semua pesan, ini sangat berguna, karena ada banyak lalu lintas antara klien dan server yang tidak terlihat dari luar. Server proxy memungkinkan Anda untuk tidak hanya memeriksa konten lalu lintas, tetapi juga mengubahnya. Bahkan, Anda dapat sepenuhnya menentukan apa yang masuk ke server untuk siswa yang belajar pemrograman di kelas.

Saya ingin mencatat bahwa tidak masalah bagi siapa pun bagaimana Anda mengelola kode Anda di sisi klien, karena peretas yang baik selalu dapat melewati kontrol Anda dengan menghubungi server yang terhubung ke browser Anda. Jadi, untuk memecahkan aplikasi kita perlu server proxy. Tidak sulit untuk mendapatkannya - Anda cukup mengunduh beberapa proksi dari Internet.

Pada slide Anda melihat tiga proksi populer: WebScarab, BurpSuite dan Paros. Anda dapat mengunduh salah satunya secara gratis, menginstalnya seperti aplikasi lain, dan mengonfigurasi browser Anda untuk bekerja dengan proxy dalam beberapa menit.

Jenis serangan pertama yang kami gunakan hari ini adalah Kamus Serangan, atau pencarian kamus. Semua serangan semacam ini mencoba mengambil kata sandi seseorang dengan menyortir daftar kata sandi yang paling populer dan kata sandi default menggunakan kumpulan kamus kata sandi. Jika Anda memerlukan kamus semacam itu, maka kamus ini juga dapat diunduh dari Internet, ini adalah sumber daya publik.

Sebelum memulai Serangan Kamus, Anda perlu mempelajari kebijakan kata sandi untuk aplikasi yang ingin Anda serang. Dalam kasus kami, "Halaman Fakultas" terkait dengan kata sandi Universitas Adams, jadi kami perlu mencari tahu jenis kata sandi yang akan kami pilih untuk meretas aplikasi.

Cara terbaik untuk mengetahui seperti apa kata sandi itu adalah dengan menggunakan fitur pemulihan kata sandi, karena memberi Anda petunjuk. Lihat apa yang saya lakukan - baru saja memasukkan kata sandi yang salah, dan orang-orang ini sangat baik sehingga mereka memposting pesan tepat di bagian atas halaman yang menjelaskan jenis kata sandi apa yang bisa saya coba. Jadi, saya belajar bahwa dalam kamus saya, yang digunakan saat melakukan Kamus Attack, saya harus mencoba kata-kata dengan panjang setidaknya 8 karakter, dengan huruf dan angka huruf besar dan kecil.

Saya harus mengakui bahwa mereka telah memperburuk layanan ini sejak terakhir kali saya mengunjungi situs ini. Sekarang Anda tidak bisa hanya memeriksa fungsionalitas kata sandi mereka, karena mereka telah mengubah kebijakan mereka tentang peretas menjadi tidak ramah, dan sekarang, seperti yang Anda lihat, mereka tidak memberikan petunjuk apa pun ketika mencoba mengatur ulang kata sandi.

Untungnya, saya menyimpan tangkapan layar seperti apa tampilannya sebelumnya, jadi kami tahu kata sandi mana yang harus dipilih. Saya pikir kami siap memberikan dasar bagi Hawa, sehingga dia menunjukkan bagaimana serangan dilakukan menggunakan metode pencarian kamus.

Eve Hacker: Terima kasih Dr. Loveland! Hal pertama yang akan saya lakukan adalah pergi ke jendela otorisasi, yang perlu kita kirim kata sandi ke server, dan sedikit mengubah string URL. Setelah melakukan ini, saya mendapatkan formulir otorisasi di layar, di mana saya harus memasukkan nama pengguna dan kata sandi. Saya harus dapat membedakan kata sandi yang benar dan kata sandi yang salah, yaitu, melihat kesalahan apa yang akan dilaporkan aplikasi ketika memasukkan kata sandi yang salah.

Karena saya akan mengambil kata sandi Dr. Loveland, saya mengetikkan nama penggunanya sloveland di baris nama pengguna, masukkan kata sandi 3 karakter yang salah dan klik tombol Masuk. Setelah itu, pesan "Login tidak valid" muncul. Sangat penting untuk melihat bagaimana aplikasi merespons kata sandi yang salah.

Selanjutnya, saya perlu mengkonfigurasi browser saya untuk menggunakan server proxy, jadi saya mengubah pengaturan untuk Firefox. Buka tab "Pengaturan lanjutan", hapus centang pada kotak "Gunakan pengaturan proxy sistem" dan centang kotak "Gunakan konfigurasi proxy manual". Proxy saya akan "mendengarkan" ke port 8080, sehingga dapat mencegat semua permintaan yang ditujukan ke server.

Hal berikutnya yang perlu saya lakukan adalah menginstal server proxy yang diunduh, dalam kasus saya itu adalah Burp Suite. Sekarang Anda melihat seperti apa tampilan jendela proxy ini, yang saya gunakan selama serangan. Tetapi saya harus kembali ke halaman otorisasi dan mengirimkannya kembali ke server. Faktanya adalah, masalah mungkin timbul karena fakta bahwa saya pertama kali memulai proxy tanpa memuat ulang halaman. Jika Anda perhatikan, aplikasi kami menggunakan koneksi HTTPS yang aman, dan server proxy tidak memiliki sertifikat keamanan yang sesuai. Oleh karena itu, saya harus terlebih dahulu mengkonfirmasi bahwa aplikasi dapat menggunakan koneksi tidak aman dengan proxy dan memasukkan URL-nya ke dalam pengecualian kebijakan keamanan.

Apa yang bisa terjadi jika saya tidak memperbaiki kesalahan ini? Biarkan aku kembali dan menunjukkan ini padamu. Saya kembali ke pengaturan browser, dan kali ini saya tidak akan terburu-buru untuk menginstal pengaturan proxy manual yang memotong permintaan. Saya akan mengaktifkan kembali kotak centang "Gunakan pengaturan proxy sistem", karena saya benar-benar harus mendapatkan halaman otorisasi asli terlebih dahulu, dan, dengan berada di halaman ini, saya akan masuk ke pengaturan browser dan kembali ke pengaturan proxy manual.

Jadi, sekarang kami memiliki halaman otorisasi yang akan "berbicara" ke server proxy. Saya memasukkan kembali nama pengguna Dr. Loveland dan kata sandi tidak valid yang sama - fff, yang dikirim ke server proxy saya.

Selanjutnya, saya pergi ke halaman manajemen server dan klik pada tab yang membuka jendela untuk melihat permintaan yang diterima.

Mari kita lihat bagaimana kueri ini terlihat di Spider - ini adalah tab berikutnya di jendela Burp Suite. Untuk melakukan ini, saya menggunakan perintah "kirim ke Laba-laba" dan lihat seperti apa bentuk login, itu sangat menarik. Saya klik tombol "Abaikan formulir".

Dan saya kembali ke permintaan POST yang menarik minat saya. Kami melihat permintaan yang berisi formulir otorisasi, yaitu permintaan untuk memasukkan informasi pengguna.

Kami memiliki beberapa metode serangan di sini - Scanner, Intruder, Repeater, Sequencer, Decoder, Comparer. Saya akan menggunakan Penyusup, jadi saya mengiriminya informasi ini menggunakan perintah kirim ke penyusup, dan itu muncul di jendela pada tab posisi. Ini semua informasi yang dikirim ke server proxy.

Ini menunjukkan banyak hal tersembunyi yang tidak dapat dilihat di halaman web, dan menyoroti bidang yang ingin ditangani peretas: ID sesi ID sesi, nama pengguna nama pengguna, dan kata sandi kata sandi yang digunakan selama serangan kami. Satu-satunya hal yang menarik bagi kami untuk Kamus Serangan adalah kata sandi, jadi saya akan menghapus sebagian besar bidang, pilih bidang kata sandi dan gunakan tombol tambah § untuk menambahkan bidang ini ke kamus.

Tab ini benar-benar akan menyenangkan Anda sebagai peretas, karena menggunakan menu drop-down Anda dapat memilih berbagai metode serangan - Sniper, Battering ram, Pitchfork, atau Cluster bomb. Saya hanya akan melakukannya dan memilih serangan Sniper. Selanjutnya, pada tab "Payloads", sedikit pengaturan dilakukan - kita akan melakukan penggantian karakter, karena saya hanya akan mengganti karakter kata sandi dengan kata-kata dari kamus, setelah itu saya harus mengunduh kamus yang sebelumnya saya unduh dari Internet. Anda melihat kamus yang terbuka, harap dicatat bahwa saya menghapus semua kata yang mengandung kurang dari 8 karakter, karena saya tidak ingin membuang waktu.

Saya ingin menarik perhatian Anda ke blok di sebelah kanan dengan parameter a, b dan e. Izinkan saya bertanya: ketika Anda dipaksa untuk memilih kata sandi, di mana Anda harus memasukkan angka atau simbol, apakah Anda pernah memilih angka atau simbol yang terlihat seperti huruf yang sesuai dengan mana Anda akan menggantinya Anda mungkin tergoda untuk menggunakan metode ini untuk membuatnya lebih mudah mengingat kata sandi Anda, tetapi peretas sangat menyadari hal ini. Jadi, orang sering menggunakan 4 untuk A, 8 untuk B, atau 3 untuk E. Kadang-kadang huruf A diganti dengan simbol @, dan huruf b diganti dengan angka 6, karena terlihat seperti itu. Dengan demikian, di blok ini Anda dapat mengkonfigurasi korespondensi tersebut.

Saya juga tahu bahwa kata sandi universitas memerlukan huruf besar, dan karena kamus saya hanya berisi huruf kecil, saya menggunakan menu di bawah ini untuk mengubah proses pemilihan kata sandi dan memodifikasi kunci kata-kata yang akan dikirim ke alat peretas ini. Saya juga mencatat bahwa Anda dapat menggunakan nama yang tepat. Karena komputer ini milik ilmuwan, ia mungkin suka menggunakan tanda baca, dan saya memberikan opsi seperti itu, menandainya dengan menu drop-down.

Hal terakhir yang harus dilakukan adalah pergi ke tab Opsi dan masukkan alamat situs yang ingin kita retas, jadi saya masukkan alamat halaman otorisasi di sini.

Pada akhirnya, saya perlu menggunakan alat yang akan memberi tahu saya apakah kata sandi itu benar atau tidak, jadi saya mengetikkan parameter Kesalahan Masuk dalam string sehingga tampilan frasa ini di layar menginformasikan kesalahan saat mencoba masuk.

Sekarang saya bisa memulai serangan saya. Saya perhatikan bahwa menjadi mitra Dr. Loveland selama bertahun-tahun tidak terlalu menguntungkan, jadi saya tidak dapat membeli versi profesional Burp Suite dan memanfaatkan versi gratisnya, seperti yang dilaporkan oleh jendela yang muncul di layar. Jadi, di jendela Penyusup, Anda melihat bagaimana proses peretasan sedang terjadi dan berbagai huruf dan simbol diganti ke dalam varian kata sandi yang dicoba dan diuji.

Biasanya pada saat ini saya pergi untuk minum kopi atau bahkan kembali ke komputer pada hari berikutnya, karena ini adalah proses yang agak lambat - seperti yang Anda lihat, dia mulai dengan huruf alfabet pertama. Namun, kami beruntung - Anda melihat garis ketujuh dengan hasilnya.

Loveland memilih kata sandi A @ rdv @ rk menggunakan karakter dan huruf, sehingga kata sandi ini sepenuhnya konsisten dengan persyaratan universitas dan mudah ditebak dengan Kamus Serangan. Karena itu, Anda harus sangat berhati-hati ketika memilih kata sandi.

Jadi, saya meneruskan kata tersebut kepada Dr. Loveland, tetapi harap dicatat bahwa sekarang saya tahu kata sandi Anda dan dapat mengakses situs ini kapan saja atas nama Anda (menghapus Black Hat).

Susan Loveland: Terima kasih, Eve. Saya ingin bertanya kepada hadirin: seberapa umum serangan cracking password? Jawabannya sangat, sangat umum! Menurut para ahli, sekitar 70% situs memiliki kerentanan sistem otorisasi. Ini berarti bahwa pengembang aplikasi membuat beberapa kesalahan dalam mekanisme login, yang memfasilitasi peretasan situs. Tetapi serangan Dictionary Dictionary bagaimanapun juga sangat populer di kalangan peretas, dan pada 5 Januari tahun lalu, metode peretasan ini digunakan terhadap akun administrator Twitter, yang memungkinkan peretasan akun dari 33 orang yang sangat terkenal, termasuk Obama, dan memposting lelucon peretasan di halaman mereka.

Saya akan memberi tahu Anda tentang kasus anekdotal: ketika saya meluncurkan server web untuk kursus saya tahun lalu, hanya ada empat siswa di sana, tetapi secara teori, ini adalah server yang sangat, sangat penting, jadi selama dua minggu setelah peluncuran itu mengalami serangan seperti " pencarian kamus ”dari dua sumber berbeda. Jadi serangan ini sangat, sangat umum.

21:35 menit

Universitas Negeri Adams. Cara meretas situs web. Bagian 2Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga musim semi gratis ketika membayar selama setengah tahun, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?