Sepanjang tahun lalu, topik intelijen dunia maya atau Ancaman Intelijen telah semakin meningkat popularitasnya dalam perlombaan senjata dunia maya antara penyerang dan pembela. Jelas, secara proaktif mendapatkan informasi tentang ancaman cyber adalah hal yang sangat berguna, tetapi itu tidak akan melindungi infrastruktur dengan sendirinya. Penting untuk membangun suatu proses yang akan membantu untuk mengelola dengan baik informasi tentang metode serangan yang mungkin, dan waktu yang tersedia untuk mempersiapkannya. Dan syarat utama untuk pembentukan proses semacam itu adalah kelengkapan informasi tentang ancaman cyber.

Data primer Ancaman Intelijen dapat diperoleh dari berbagai sumber. Ini bisa berupa

langganan gratis , informasi dari mitra, tim investigasi teknis perusahaan, dll.

Ada tiga tahap utama bekerja dengan informasi yang diperoleh melalui proses Intelijen Ancaman (meskipun kami, sebagai pusat pemantauan dan menanggapi serangan dunia maya, memiliki tahap keempat - memberi tahu pelanggan tentang ancaman tersebut):

- Mendapatkan informasi, pemrosesan primer.

- Deteksi indikator kompromi (Indikator Kompromi, IOC).

- Verifikasi retrospektif.

Akuisisi informasi, pemrosesan primer

Tahap pertama bisa disebut yang paling kreatif. Memahami deskripsi ancaman baru dengan tepat, menyoroti indikator yang relevan, menentukan penerapannya ke organisasi tertentu, menyaring informasi yang tidak perlu tentang serangan (misalnya, ditargetkan secara sempit ke wilayah tertentu) - semua ini seringkali merupakan tugas yang sulit. Pada saat yang sama, ada sumber yang menyediakan data yang terverifikasi secara eksklusif dan relevan yang dapat ditambahkan ke database secara otomatis.

Untuk pendekatan sistematis terhadap pemrosesan informasi, kami sarankan untuk membagi indikator yang diperoleh dalam kerangka Threat Intelligence menjadi dua kelompok besar - tuan rumah dan jaringan. Deteksi indikator jaringan tidak berarti kompromi yang jelas dari sistem, tetapi deteksi indikator host, sebagai suatu peraturan, andal menandakan keberhasilan serangan.

Indikator jaringan meliputi domain, URL, alamat surat, satu set alamat IP dan porta. Indikator host sedang menjalankan proses, perubahan pada cabang dan file registry, jumlah hash.

Indikator diterima sebagai bagian dari peringatan ancaman tunggal, masuk akal untuk bergabung dalam satu kelompok. Dalam hal deteksi indikator, ini sangat memudahkan penentuan jenis serangan, dan juga memudahkan untuk memeriksa sistem yang berpotensi dikompromikan untuk semua indikator yang mungkin dari laporan ancaman tertentu.

Namun, kita sering harus berurusan dengan indikator, deteksi yang tidak memungkinkan kita untuk benar-benar berbicara tentang sistem yang dikompromikan. Ini bisa berupa alamat IP milik perusahaan besar dan jaringan hosting, domain surat dari layanan pengiriman iklan, nama dan jumlah hash dari file yang dapat dieksekusi yang sah. Contoh paling sederhana adalah alamat IP Microsoft, Amazon, CloudFlare, yang sering terdaftar, atau proses yang sah yang muncul dalam sistem setelah menginstal paket perangkat lunak, misalnya, pageant.exe, agen untuk menyimpan kunci. Untuk menghindari sejumlah besar kesalahan positif, lebih baik untuk menyaring indikator tersebut, tetapi, katakanlah, jangan membuangnya - kebanyakan dari mereka tidak sepenuhnya tidak berguna. Jika ada kecurigaan dari sistem yang dikompromikan, pemeriksaan penuh dilakukan pada semua indikator, dan deteksi bahkan indikator tidak langsung dapat mengkonfirmasi kecurigaan ini.

Karena tidak semua indikator sama-sama bermanfaat, kami di Solar JSOC menggunakan apa yang disebut bobot indikator. Dengan konvensi, deteksi peluncuran file, jumlah hash yang bertepatan dengan hash file executable berbahaya, memiliki bobot ambang batas. Deteksi indikator seperti itu langsung mengarah pada terjadinya peristiwa keamanan informasi. Akses tunggal ke alamat IP dari host yang berpotensi berbahaya pada port non-spesifik tidak akan mengarah ke peristiwa IB, tetapi akan jatuh ke profil khusus yang mengakumulasi statistik, dan deteksi panggilan lebih lanjut juga akan mengarah pada penyelidikan.

Pada saat yang sama, ada mekanisme yang tampaknya masuk akal bagi kami pada saat penciptaan, tetapi pada akhirnya diakui sebagai tidak efektif. Misalnya, pada awalnya ditetapkan bahwa beberapa jenis indikator akan memiliki masa hidup yang terbatas, setelah itu mereka akan dinonaktifkan. Namun, seperti yang ditunjukkan oleh praktik, saat menyambung ke infrastruktur baru, host terkadang ditemukan yang telah terinfeksi berbagai jenis malware selama bertahun-tahun. Misalnya, sekali ketika menghubungkan pelanggan, virus Corkow terdeteksi pada mesin kepala layanan IS (indikator lebih dari lima tahun pada waktu itu), dan penyelidikan lebih lanjut mengungkapkan backdoor dan keylogger yang dieksploitasi pada host.

Deteksi indikator kompromi

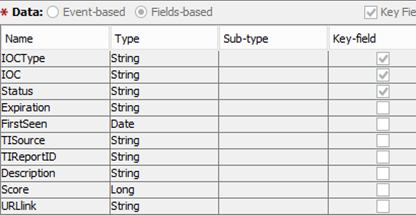

Kami bekerja dengan banyak pemasangan berbagai sistem SIEM, namun, struktur umum catatan yang termasuk dalam basis data indikator distandarisasi dan terlihat seperti ini:

Misalnya, mengurutkan indikator dengan TIReportID, Anda dapat menemukan semua indikator yang muncul dalam deskripsi ancaman tertentu, dan dengan mengklik tautan URL Anda bisa mendapatkan deskripsi terperinci tentang itu.

Ketika membangun proses Intelijen Ancaman, sangat penting untuk menganalisis sistem informasi yang terhubung dengan SIEM dalam hal kegunaannya untuk mengidentifikasi indikator kompromi.

Faktanya adalah bahwa deskripsi serangan biasanya mencakup berbagai jenis indikator kompromi - misalnya, jumlah hash dari malware, alamat IP dari server SS yang diketuk, dan sebagainya. Tetapi jika alamat IP yang diakses oleh tuan rumah dimonitor dengan banyak cara perlindungan, maka informasi tentang jumlah hash jauh lebih sulit diperoleh. Oleh karena itu, kami mempertimbangkan semua sistem yang dapat berfungsi sebagai sumber log apa pun dari sudut pandang indikator apa yang dapat mereka lacak:

Jenis indikator

| Jenis sumber

|

Domain

| Server proxy, NGFW, server DNS

|

URL

|

Soket

| Proxy, NGFW, FW

|

Mail

| Server Surat, Antispam, DLP

|

Proses

| Log dari host, DB AVPO, Sysmon

|

Daftar

| Log dari tuan rumah

|

Hash sum

| Log dari host, DB AVPO, Sysmon, Sandboxes CMDB

|

Secara skematis, proses mendeteksi indikator kompromi dapat direpresentasikan sebagai berikut:

Saya sudah berbicara tentang dua poin pertama di atas, sekarang lebih banyak tentang cek basis data IOC. Sebagai contoh, kami akan mengambil acara yang berisi informasi tentang alamat IP. Aturan korelasi untuk setiap acara melakukan empat kemungkinan pemeriksaan berdasarkan indikator:

Pencarian dilakukan oleh indikator yang relevan dari tipe Socket, sementara desain keseluruhan alamat IP dan port yang sesuai diperiksa untuk kesesuaian dengan indikator. Karena dalam informasi tentang ancaman, port spesifik tidak selalu ditunjukkan, IP: setiap konstruk memeriksa keberadaan alamat dengan port yang tidak ditentukan dalam database.

Desain serupa diimplementasikan dalam aturan yang mendeteksi indikator kompromi dalam peristiwa perubahan registri. Dalam informasi yang masuk sering tidak ada data pada kunci atau nilai tertentu, oleh karena itu, ketika indikator dimasukkan ke dalam database, data yang tidak diketahui atau tidak memiliki nilai pasti diganti dengan 'apa pun'. Opsi pencarian terakhir adalah sebagai berikut:

Setelah menemukan indikator kompromi dalam log, aturan korelasi menciptakan peristiwa korelasi yang ditandai dengan kategori yang diproses aturan kejadian (kami membahas ini secara rinci dalam artikel "

Dapur BENAR ").

Selain kategori, peristiwa korelasi akan dilengkapi dengan informasi tentang peringatan atau laporan indikator ini muncul, beratnya, data ancaman dan tautan ke sumber. Pemrosesan lebih lanjut dari peristiwa deteksi indikator dari semua jenis dilakukan oleh aturan kejadian. Karyanya dapat disajikan secara skematis sebagai berikut:

Tetapi, tentu saja, Anda harus mengingat pengecualian: di hampir semua infrastruktur ada perangkat yang tindakannya sah, meskipun fakta bahwa mereka secara resmi mengandung tanda-tanda sistem yang dikompromikan. Perangkat seperti itu paling sering termasuk kotak pasir, berbagai pemindai, dll.

Kebutuhan untuk mengkorelasikan kejadian deteksi indikator dari berbagai jenis juga disebabkan oleh kenyataan bahwa indikator heterogen paling sering hadir dalam informasi tentang ancaman.

Dengan demikian, pengelompokan peristiwa deteksi indikator dapat memungkinkan Anda untuk melihat seluruh rantai serangan dari saat penetrasi ke operasi.

Kami mengusulkan untuk mempertimbangkan implementasi salah satu skenario berikut sebagai peristiwa keamanan informasi:

- Deteksi indikator kompromi yang sangat relevan.

- Deteksi dua indikator berbeda dari satu laporan.

- Mencapai ambang batas.

Dengan dua opsi pertama, semuanya jelas, dan yang ketiga diperlukan ketika kita tidak memiliki data selain aktivitas jaringan sistem.

Pemeriksaan retrospektif dari indikator kompromi

Setelah menerima informasi tentang ancaman, mengidentifikasi indikator dan mengatur identifikasi mereka, ada kebutuhan untuk pemeriksaan retrospektif yang memungkinkan Anda untuk mendeteksi kompromi yang telah terjadi.

Jika saya sedikit lebih dalam tentang bagaimana ini bekerja di SOC, saya dapat mengatakan bahwa proses ini membutuhkan jumlah waktu dan sumber daya yang sangat besar. Pencarian untuk indikator kompromi dalam log selama setengah tahun memaksa kami untuk menjaga jumlah yang mengesankan dari mereka tersedia untuk cek online. Selain itu, hasil pemeriksaan harus tidak hanya informasi tentang keberadaan indikator, tetapi juga data umum tentang perkembangan serangan. Saat menghubungkan sistem informasi pelanggan baru, data dari mereka juga harus diperiksa untuk indikator. Untuk ini, perlu untuk terus memperbaiki apa yang disebut "konten" SOC - aturan korelasi dan indikator kompromi.

Untuk sistem ArcSight SIEM, bahkan pencarian seperti itu selama beberapa minggu terakhir dapat memakan waktu lama. Oleh karena itu, diputuskan untuk mengambil keuntungan dari tren.

"Tren adalah sumber daya ESM yang menentukan bagaimana dan selama periode waktu apa data akan dikumpulkan dan dievaluasi untuk kecenderungan atau arus yang berlaku. Tren mengeksekusi permintaan tertentu pada jadwal dan durasi waktu yang ditentukan. "

ESM_101_Guide

Setelah beberapa tes pada sistem dimuat, algoritma berikut untuk menggunakan tren dikembangkan:

Aturan profil yang mengisi lembar aktif terkait dengan data berguna memungkinkan Anda untuk mendistribusikan total beban pada SIEM. Setelah menerima indikator, permintaan dibuat dalam lembaran dan tren yang sesuai, berdasarkan laporan yang akan dibuat, yang pada gilirannya akan didistribusikan di seluruh instalasi. Bahkan, tetap hanya menjalankan laporan dan memproses hasilnya.

Perlu dicatat bahwa proses pemrosesan dapat terus ditingkatkan dan diotomatisasi. Misalnya, kami telah memperkenalkan platform untuk menyimpan dan memproses indikator kompromi MISP, yang saat ini memenuhi persyaratan kami untuk fleksibilitas dan fungsionalitas. Analoginya secara luas terwakili di pasar sumber terbuka - YETI, asing - Anomali ThreatStream, ThreatConnect, ThreatQuotinet, EclecticIQ, Rusia - TI.Platform, R-Vision Threat Intelligence Platform. Sekarang kami sedang melakukan tes akhir pembongkaran acara otomatis langsung dari database SIEM. Ini akan sangat mempercepat pelaporan indikator kompromi.

Unsur utama intelijen cyber

Namun demikian, tautan terakhir dalam pemrosesan baik indikator itu sendiri maupun laporannya adalah para insinyur dan analis, dan alat-alat yang tercantum di atas hanya membantu dalam membuat keputusan. Di negara kita, kelompok respons bertanggung jawab untuk menambahkan indikator, dan kelompok pemantauan bertanggung jawab atas kebenaran laporan.

Tanpa orang, sistem tidak akan bekerja dengan cukup baik, Anda tidak dapat melihat semua hal kecil dan pengecualian. Sebagai contoh, kami mencatat panggilan ke alamat IP dari node TOR, tetapi dalam laporan untuk pelanggan kami berbagi aktivitas host yang dikompromikan dan host di mana Browser TOR diinstal. Dimungkinkan untuk mengotomatiskannya, tetapi agak sulit untuk memikirkan semua poin tersebut di muka saat menyiapkan aturan. Jadi ternyata kelompok respons, sesuai dengan berbagai kriteria, menghilangkan indikator yang akan membuat sejumlah besar positif palsu. Dan sebaliknya - indikator spesifik dapat ditambahkan yang sangat relevan untuk beberapa pelanggan (misalnya, sektor keuangan).

Kelompok pemantauan dapat menghapus aktivitas kotak pasir dari laporan akhir, memeriksa administrator untuk berhasil memblokir sumber berbahaya, tetapi menambahkan aktivitas tentang pemindaian eksternal yang tidak berhasil, menunjukkan kepada pelanggan bahwa infrastrukturnya sedang diperiksa oleh penyerang. Mesin tidak akan membuat keputusan seperti itu.

Alih-alih output

Mengapa kami merekomendasikan metode ini untuk bekerja dengan Threat Intelligence? Pertama-tama, ini memungkinkan Anda untuk keluar dari skema, ketika untuk setiap serangan baru Anda perlu membuat aturan korelasi yang terpisah. Ini membutuhkan waktu yang sangat lama dan hanya mengungkapkan serangan yang sedang berlangsung.

Metode yang dijelaskan memanfaatkan sebagian besar kemampuan TI - Anda hanya perlu menambahkan indikator, dan ini adalah maksimum 20 menit dari saat mereka muncul, dan kemudian melakukan pemeriksaan retrospektif penuh log. Jadi Anda akan mengurangi waktu respons, dan mendapatkan hasil tes yang lebih lengkap.

Jika Anda memiliki pertanyaan, silakan komentar.