- siapa kamu ???

- Saya orang Rusia baru.

"Lalu siapa aku?!"Kata PengantarDi bagian

pertama artikel, kami berbicara tentang Direct Connect secara umum dan melengkapi

hub ADC .

Hari ini kita harus belajar cara menggunakan hub seperti itu untuk tujuan yang dimaksud. Untuk melakukan ini, kita akan berbicara tentang fitur-fitur klien DC yang kompatibel dan berteman dengan TLS.

Terjemahkan ke Bahasa InggrisDalam pengaturan masing-masing, Anda perlu memperhatikan bagian

Enkripsi , alias

Keamanan & sertifikat atau

Keamanan .

Tidak perlu dikatakan, ketika menggunakan mode aktif TCP, port untuk TLS juga harus diteruskan.

AirDC ++Pewaris yang kuat untuk fulDC ++ legendaris, mod pertama dari klien asli. Terlihat dan memadai.

Pengaturan AirDC ++ untuk bekerja pada hub ADC

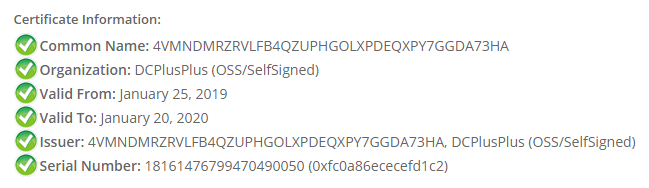

Pengaturan AirDC ++ untuk bekerja pada hub ADCKunci dan sertifikat dihasilkan saat peluncuran pertama klien (atau atas permintaan) dan berlaku selama 360 hari.

Saat menghubungkan klien satu sama lain, TLS juga dapat digunakan pada hub ADC biasa, tetapi dengan hasil yang tidak terduga (lihat bagian artikel sebelumnya).

Apa itu hub dengan sertifikat tepercaya untuk klien?Seperti yang ditunjukkan oleh tes, bahkan jika Anda memberi hub sertifikat nyata yang ditandatangani oleh pusat otorisasi (setidaknya dari Let's Encrypt), hub itu tidak akan dipercaya oleh klien.

[S] = Aman, [U] = Tidak tepercaya

[S] = Aman, [U] = Tidak tepercayaKriteria kepercayaan untuk hub ADC adalah kecocokan

sidik jari sertifikat yang diterima secara independen oleh klien dengan yang secara eksplisit ditentukan dalam alamat hub.

*** Menghubungkan ke adcs: //babylon.aab21pro.org: 412 /? Kp = SHA256 / 1QTHF6U3SDQPQKCTCG3ZYK4LQS322MIXI64GMAX7PXLGKYCYTJOQ ...

*** Kesalahan TLS: ketidakcocokan keyprint

*** Cetak kunci dalam alamat tidak cocok dengan sertifikat server, gunakan / izinkan untuk melanjutkan dengan koneksi yang tidak terpercaya

Itu menyentuh, tetapi tidak berguna, karena keyprint tidak akan sama selamanya; yang berarti tidak cocok untuk penggunaan massal.

Cara yang lebih tepat untuk mendapatkan

[S] yang didambakan adalah dengan menyimpan sertifikat hub dalam folder yang dirancang khusus untuk ini (biasanya bertepatan dengan yang di mana klien menyimpan "dokumen" sendiri). Sertifikat, tentu saja, harus diminta dari administrator hub, dan fitur ini

diterapkan di dchublist.org.

DC ++Klien NMDC / ADC asli, yang paling bersahaja. Namun, para pengembangnya memperhatikan keamanan.

Pengaturan DC ++ untuk bekerja pada hub ADCApa saluran pesan pribadi terenkripsi langsung ?

Pengaturan DC ++ untuk bekerja pada hub ADCApa saluran pesan pribadi terenkripsi langsung ?DC ++, AirDC ++ dan, tiba-tiba,

SharikDC dapat

mengirim pesan pribadi satu sama lain melalui saluran yang aman , melewati hub. Halo Telegram! ..

FlylinkDC ++Yang paling

kontroversial . Di luar kotak, sepenuhnya mengabaikan koneksi aman dan memungkinkan normal.

AirDC ++ vs. FlylinkDC ++

AirDC ++ vs. FlylinkDC ++Pengaturan yang benar harus diinstal bersama dengan pembaruan.

Pengaturan FlylinkDC ++ untuk bekerja pada hub ADCEiskaltDC ++

Pengaturan FlylinkDC ++ untuk bekerja pada hub ADCEiskaltDC ++ Pengaturan EiskaltDC ++ untuk bekerja pada hub ADC

Pengaturan EiskaltDC ++ untuk bekerja pada hub ADCMungkin, karena penggunaan kernel usang dari DC ++, ia tidak dapat bekerja dengan caprint di alamat hub. Tetapi - ini adalah satu-satunya klien yang dapat dikonfigurasi untuk menggunakan koneksi aman eksklusif.

ApexDC ++ Pengaturan ApexDC ++ untuk bekerja pada hub ADC

Pengaturan ApexDC ++ untuk bekerja pada hub ADCYang paling toleran. Ini berfokus pada pengaturan keamanan klien jarak jauh - karena itu, bersama dengan koneksi reguler yang aman dan juga akan diperoleh (misalnya, dengan FlylinkDC + + yang tidak dikonfigurasi).

Skema operasi yang sama persis dapat diperoleh di AirDC ++ dan EiskaltDC ++ jika Anda menggunakan opsi Diaktifkan tetapi tidak dipaksakan .

Dan ya, ApexDC ++ adalah pilihan terbaik untuk pengganti "hot" untuk StrongDC ++ yang

benar -

benar ketinggalan zaman.

Berbicara tentang

StrongDC ++ ...

Pengaturan Keamanan Optimal untuk StrongDC ++

Pengaturan Keamanan Optimal untuk StrongDC ++Lakukan perbuatan baik untuk diri sendiri dan orang lain, jangan memaksa klien yang telah menjatuhkan dukungan TLS v.1.0 untuk mencoba terhubung dengan Anda - ini tidak akan berhasil.

Logika yang sama cukup berlaku untuk konfigurasi favorit oleh beberapa

GreylinkDC ++ .

EpilogJika koneksi berhasil menggunakan TLS (misalnya, saat mengunduh daftar file), kolom

Cipher atau

Cipher di jendela transfer akan diisi (dalam AirDC ++, jika tidak, lihat di bawah)

Seperti yang Anda lihat, bukan tanpa kekasaran, tetapi enkripsi di DC memiliki tempat untuk menjadi dan berfungsi.

Di bagian

ketiga artikel, kami akan melakukan uji coba lapangan dan mencari tahu mengapa lebih baik tidak pergi ke beberapa bidang dengan TLS sama sekali.