Mencegah informasi sensitif? Dapatkan akses tidak sah ke berbagai aplikasi dan sistem? Ganggu operasi normal? Semua ini dan banyak lagi melakukan serangan seperti Man in the Middle.

Hari ini kita sedang memulai serangkaian artikel yang didedikasikan untuk serangan "man in the middle" (dan sejumlah yang terkait) terhadap protokol dan saluran transmisi yang ditemukan di hampir semua perusahaan. Untuk memulai, pertimbangkan level dasar: fisik dan saluran.

Tertarik? Selamat datang di kucing.

Sedikit teori

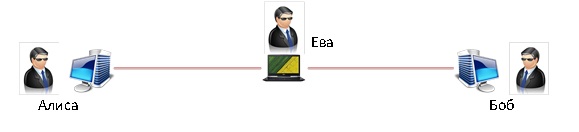

Man in the Middle (alias "man in the middle" attack, alias "intermediary attack") dalam kasus umum adalah jenis serangan yang ditujukan untuk melanggar kerahasiaan dan, dalam beberapa kasus, integritas informasi. Secara skematis gambarkan serangan "tipikal" sebagai berikut:

Sosok utama adalah garis-garis oranye dan merah. Oranye adalah jalur data yang dimaksudkan, merah adalah jalur yang sebenarnya. Media transmisi atau protokol tidak penting dalam kasus ini. Alice dapat, misalnya, klien Wi-Fi, dan Bob dapat menjadi titik akses Wi-Fi. Dengan satu atau lain cara, selalu ada pihak ketiga yang melakukan tindakan apa pun dengan informasi yang dikirimkan.

Mengapa kami melewatkan saluran transmisi? Karena semua level model jaringan OSI menjadi sasaran serangan ini sampai derajat tertentu. Kami akan mengkonfirmasi ini lebih lanjut.

Kami terus mempertimbangkan serangan dari tingkat OSI pertama dan kedua - fisik dan saluran.

Berlatih

TembagaMari kita mulai dengan hal paling sederhana - mendapatkan data dari pasangan yang bengkok. Ini bukan MitM, ini adalah sniffing klasik, tetapi dalam hal ini merupakan "prasyarat" untuk serangan yang lebih serius. Bahkan, untuk mengambil data dari kabel twisted pair, katakanlah, 100Base-T, cukup untuk memiliki router tambahan tempat Anda dapat menginstal semacam DD-WRT / OpenWRT atau analog lainnya. Beberapa waktu yang lalu ini sudah disebutkan di

sini .

Cara yang lebih dapat diandalkan adalah dengan menggunakan perangkat khusus. Tetapi dia memiliki kelemahan:

- Dengan keamanan fisik yang tepat (ACS, pengawasan video) dan pengetahuan yang baik dari karyawan tentang tindakan, dalam hal munculnya objek yang "mencurigakan", risiko mendeteksi perangkat tersebut sangat tinggi.

- Seorang penyerang mendapatkan akses hanya ke data yang bergerak melalui kabel yang terhubung dengannya. Jika kabel terhubung ke stan penjaga, maka kemungkinan besar penjahat akan dapat mengamati gambar dari sejumlah kamera dan sesi Youtube berkala, tetapi bukan data keuangan dari SAP.

- Enkripsi lalu lintas ketiga, dan yang paling penting. Bahkan, sekarang hampir semua server, layanan apa pun bekerja melalui TLS atau menggunakan beberapa analog untuk perlindungan kriptografi dari data yang dikirimkan. Tanpa kunci, kami tidak akan mendekripsi data yang dikirimkan. Dan dalam hal menggunakan TLS 1.3 atau TLS 1.2 pada algoritma Diffie-Hellman bahkan ini tidak akan membantu.

Semua ini mengarah pada fakta bahwa mengendus seperti itu mungkin tidak membawa hasil yang diinginkan kepada penyerang. Ini akan membutuhkan koneksi yang lebih "fleksibel", yaitu, "menanamkan" di baris data. Misalnya, seperti ini, sedikit sombong:

Metode ini memiliki banyak kelemahan. Misalnya, mudah untuk mendeteksi di hadapan berbagai cara perlindungan atau mata yang tidak percaya, curiga terhadap penampilan sesuatu yang baru di tempat kerja. Tetapi dia juga memiliki keuntungan: kontrol penuh dan kemampuan untuk memodifikasi data yang dikirimkan. Kami akan mensimulasikan serangan di kehidupan nyata. Ini akan mengambil 2 hal: mesin saya bekerja, di mana teks ini ditulis, laptop saya dengan

Arch on board, meskipun distribusi Linux apa pun harus bekerja. Koneksi "mesin kerja saya" - "laptop" dan "laptop" - "jaringan area lokal" akan dilakukan melalui kabel, yang adaptor jaringan USB terhubung ke laptop. Kami akan menggunakan

brctl untuk mengkonfigurasi jembatan, meskipun fungsionalitas tersebut telah diumumkan bahkan oleh

NetworkManager .

Siapkan jembatan:

Jika pada saat yang sama Anda ingin mendapatkan alamat IP, cukup atur

dhclient pada br0 atau gunakan tangan Anda untuk mengatur IP statis (# ip ad add XXXX / X dev br0).

Jadi, antarmuka jembatan telah dibuat di laptop, komputer terhubung ke antarmuka USB, antarmuka utama pergi ke jaringan lokal. Kami meluncurkan perangkat lunak apa pun untuk mencegat lalu lintas (untuk kenyamanan saya akan menggunakan

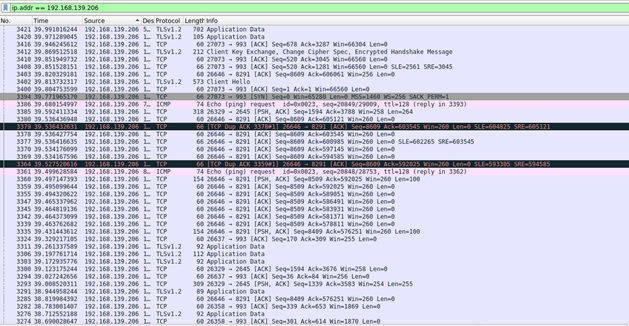

Wireshark dengan GUI) dan mengamati hal-hal berikut:

Gambar 1. Wireshark beraksi

Gambar 1. Wireshark beraksiSeperti yang Anda lihat, berikut adalah seluruh dump lalu lintas dari mesin dengan alamat 192.168.139.206 (untuk tes yang saya buat jaringan uji). Dalam konfigurasi saat ini (tanpa

pin-pin , misalnya) tidak ada yang akan memperhatikan keberadaan saya di jaringan. Serangan ini memungkinkan Anda untuk mendapatkan banyak informasi, termasuk login / kata sandi, misalnya, untuk situs

diary.ru :

Gambar 2. Ups

Gambar 2. UpsFaktanya, semuanya sedikit lebih rumit.

diary.ru adalah salah satu situs langka yang tidak mengarahkan pengguna ke HTTPS terenkripsi. Lebih sulit untuk berurusan dengan HTTPS daripada dengan lalu lintas terbuka. Dan sebagian besar lalu lintas yang saya tangkap dienkripsi, yang sebenarnya bagus untuk pengguna, tetapi tidak terlalu baik untuk saya saat ini.

Bagaimana cara melindungi diri sendiri? Ada beberapa opsi, masing-masing dengan karakteristiknya sendiri:

- Pin-pinning tidak akan membantu: MAC memalsukan segala sesuatu kepada siapa ia tidak malas. Di Linux yang sama, Anda dapat menggunakan macchanger, dan di Windows melalui Device Manager;

- Otentikasi 802.1X adalah hal yang hebat. Tetapi ada beberapa nuansa: dalam mode sniffing yang paling sederhana, itu tidak akan melindungi, karena penyerang tetap "tidak terlihat" untuk koneksi, dan dari sudut pandang saklar, hanya perangkat yang diserang yang terhubung ke port jaringan. Hal lain, dalam hal dampak pada lalu lintas, kesempatan untuk mengungkapkan keberadaan Anda meningkat secara serius, karena sekarang lalu lintas mulai mengalir ke jaringan melalui saklar dari Anda, yang dapat digunakan oleh berbagai tindakan pengamanan. Semuanya bertumpu pada peralatan yang digunakan (SIEM atau yang serupa) dan keterampilan personel keamanan di perusahaan;

- Solusi analisis perilaku pengguna dan entitas (UEBA) memungkinkan Anda melacak sesuatu yang mencurigakan di jaringan. Seperti pada kasus 802.1X, dengan mengendus normal Anda tetap tidak terlihat, tetapi ketika Anda menghasilkan lalu lintas, mereka akan meninggalkan Anda. Ini tidak sering digunakan, dan semuanya tergantung pada keterampilan penjaga keamanan.

Timbul pertanyaan: apa yang harus saya lakukan jika komputer yang ingin saya akses berada, misalnya di dalam ruangan, dan kabelnya ada di bawah kamera atau disembunyikan? Tidak ada yang rumit, cukup gunakan serangan spoofing paling sederhana. Ketika meminta alamat MAC dari host tertentu, host yang menyerang mulai “mengirim spam” jaringan dengan paket ARP, di mana MAC-nya ditentukan sebagai alamat pencarian, sehingga memaksa penyerang untuk terhubung ke host kami.

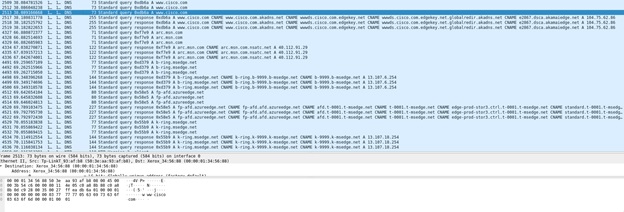

Anda harus terlebih dahulu memilih target. Dalam kasus saya, itu akan menjadi rekan saya. Sekarang kita akan menggunakan

ettercap yang sangat kuno, tetapi cukup fungsional. Kami akan menentukan alamat IP kolega dengan cara apa pun, lalu kami akan menentukan target serangan. Misalnya, saya ingin mencari tahu DNS apa yang dicari rekan saya. Setelah itu, saya mengarahkan 2 alamat IP ke ettercap: alamat server DNS dan, pada kenyataannya, alamat korban. Dan ...

Gambar 3. Menangkap Permintaan DNS

Gambar 3. Menangkap Permintaan DNSDapat dilihat bahwa kolega saya sedang mencari informasi di situs web Cisco, dan pada saat yang sama sistemnya mengirimkan permintaan "layanan" untuk mengidentifikasi berbagai situs MS.

Ada kabar baik. Daftar besar peralatan mendukung perlindungan terhadap spoofing ARP, yang dapat meniadakan serangan tersebut. Dan jika perusahaan menggunakan SOC atau SIEM, maka Anda dapat mencoba menemukan penyerang dalam pengejaran.

OptikJalur komunikasi serat optik adalah saluran komunikasi lain yang sangat umum di perusahaan mana pun. Apa perlindungan terhadap MitM?

Situasinya ada dua. Jika kita mengambil kabel yang paling sederhana tanpa cangkang pelindung khusus, maka untuk mengendus sederhana itu sudah cukup untuk menekuknya. Perangkat khusus "digantung" di tikungan. Sebagian cahaya melampaui kabel ke perangkat kami, dari mana kami mengumpulkan seluruh tempat pembuangan.

Bagus bahwa sebagian besar lalu lintas dienkripsi. Tetapi bagaimana jika tidak? Bahkan, sulit untuk membela diri. Cara termudah untuk mengisolasi optik sedemikian rupa sehingga sulit untuk mendekatinya. Cara lain adalah dengan menggunakan kabel “terlindungi” yang lebih mahal, yang mencakup langkah-langkah perlindungan khusus yang memungkinkan mendeteksi pelanggaran selubung kabel. Tetapi dengan ketangkasan yang tepat, Anda dapat menghubungkannya, dan memasang kembali kabel seringkali merupakan hal yang sangat tidak menyenangkan. Cara yang efektif adalah dengan menggunakan peralatan khusus yang akan merespons perubahan level sinyal ketika terjadi tikungan serat. Masalah harga tinggi. Yah, mungkin solusi terbaik adalah dengan menggunakan enkripsi lalu lintas yang ditransmisikan.

Jika kita ingin memengaruhi lalu lintas dengan cara apa pun, maka semuanya menjadi lebih rumit. Cara paling efektif adalah sidebar, di mana peralatan khusus dibangun di tengah. Kerugian dari metode ini adalah bahwa kita perlu memotong kabel untuk beberapa waktu (cukup besar) dengan semua konsekuensi berikutnya, yang dapat membingungkan personel keamanan di perusahaan. Tetapi dengan kerja yang berhasil, kami, dalam banyak kasus, akan dapat mempengaruhi sejumlah besar lalu lintas, karena serat jarang diletakkan di komputer pengguna. Paling sering, ini adalah saluran transfer data, misalnya, antara masing-masing cabang perusahaan.

Artikel yang membahas jumlah koneksi serat yang sedikit lebih besar juga tersedia di

sini .

Bagaimana dengan Wi-Fi?Dan semuanya sama dan bahkan lebih mudah! Mari kita mulai dengan WPA2-PSK (koneksi kata sandi). Untuk "stealth" serangan, penting untuk memenuhi satu persyaratan: Anda perlu mengetahui kata sandi asli, ini akan memungkinkan perangkat yang dikonfigurasikan untuk secara otomatis terhubung ke jaringan, tanpa masalah menghubungkan ke jaringan "jahat". Jadi, kami menaikkan titik akses Wi-Fi dengan kata sandi yang sama dan menunggu koneksi. Jika Anda tidak ingin menunggu, Anda dapat mulai mengirim paket deauth, yang akan memaksa pengguna untuk memutuskan sambungan dari titik akses saat ini, dan beberapa dari mereka yang memiliki titik akses berbahaya akan lebih kuat akan memaksa Anda untuk terhubung dengan Anda. Untuk membuat titik, saya menggunakan

hostapd , alat yang ampuh untuk membuat berbagai jaringan dalam berbagai konfigurasi. Saya menghubungkan antarmuka Wi-Fi ke jembatan br0 sehingga pengguna tidak akan melihat ada sesuatu yang salah dan dapat terus bekerja dengan layanan di dalam jaringan lokal. Kami menunggu beberapa saat dan menikmati hasilnya.

Gambar 4. Menonton dump iPhone

Gambar 4. Menonton dump iPhoneWPA2 Enterprise (dengan otentikasi melalui layanan eksternal, seperti RADIUS) jauh lebih baik dalam hal keamanan. Jika PSK klasik bahkan mungkin tidak memiliki akses ke jaringan lokal perusahaan (misalnya, jika itu adalah jaringan tamu), agar Enterprise dapat bekerja, Anda harus memiliki akses ke server otentikasi, yang dapat digunakan dengan

Windows NPS yang sama. Selain itu, agar jalur akses berfungsi,

sertifikat dengan kunci pribadi diperlukan, yang sangat bermasalah untuk didapatkan. Anda dapat, tentu saja, menerbitkan yang ditandatangani sendiri, tetapi ini dapat menyebabkan beberapa masalah, karena di dunia yang ideal, perangkat klien harus memeriksa sertifikat ini. Secara umum, dimungkinkan untuk mengkonfigurasi titik akses tersebut dan membuat klien terhubung, tetapi dengan reservasi besar. Kemungkinan besar, penyerang masih bisa menangkap.

Bagaimana cara melindungi jaringan Wi-Fi? Gunakan WPA2 Enterprise (lebih disukai dengan sertifikat) dan konfigurasikan perangkat klien untuk memeriksa sertifikat jalur akses secara wajib, meniru titik akses Twin Evil akan jauh lebih sulit. Konfigurasikan server otentikasi Anda dengan cermat. Jika memungkinkan, gunakan kemampuan peralatan Anda yang ada, misalnya, Cisco Wireless Intrusion Prevention System, yang intinya dalam hal ini adalah untuk mencari titik akses berbahaya dan mencegah berbagai klien menghubungkan ke mereka.

Alih-alih sebuah kesimpulan

Untuk meringkas ringkasan singkat. Seperti yang Anda lihat, dalam satu atau lain bentuk, saluran transmisi data yang paling umum rentan terhadap serangan MitM. Bagaimana cara melindungi diri sendiri?

- gunakan enkripsi; tidak begitu sulit dan sangat efektif;

- pengenalan sistem sistem informasi apa pun (dan Wi-Fi yang sama) tidak boleh terjadi di bawah slogan "Seandainya itu berfungsi!", terutama jika informasi yang benar-benar penting beredar dalam sistem, perlu untuk mempertimbangkan proses dari sudut pandang perlindungan informasi;

- Gunakan peralatan pelindung atau fungsionalitas dari peralatan yang digunakan. WIPS Cisco, berbagai IPS / IDS, UEBA, dll. Ini akan memungkinkan, jika Anda tidak menghentikan pekerjaan penyerang, kemudian mendeteksi dan mengambil tindakan untuk menangkap penjahat.

Tetapi bagaimana jika penyerang adalah orang yang "dipercaya"? Seorang karyawan perusahaan dengan akses yang sah ke jaringan lokal, tetapi memiliki pemikiran sabotase? Apa yang bisa dia lakukan untuk menganalisis lalu lintas terenkripsi dan, yang paling penting, bagaimana dia bisa melindungi dirinya dari ini? Kami akan membicarakan hal ini dalam artikel berikut, kembali lagi ke kueri DNS dan lalu lintas HTTPS kami.