Kami melanjutkan serangkaian artikel yang ditujukan untuk mengoptimalkan pengaturan keamanan alat perlindungan perimeter jaringan (NGFW). Saya ingin segera mencatat bahwa rekomendasi ini cocok tidak hanya untuk pemilik Titik Periksa. Bahkan, jika Anda melihatnya, ancamannya sama untuk semua orang, hanya saja setiap vendor NGFW memutuskan (atau tidak) dengan caranya sendiri. Sebelum ini, kami menerbitkan kursus mini "

Periksa Titik ke maksimum ", di mana kami menunjukkan bahaya pengaturan "default". Ini adalah rekomendasi umum. Sekarang, kami ingin menggambarkan langkah-langkah yang lebih spesifik untuk memperkuat pertahanan perimeter. Artikel ini hanya untuk panduan! Jangan membabi buta mengikuti instruksi ini tanpa terlebih dahulu menganalisis konsekuensi yang mungkin untuk jaringan Anda!

Tren serangan siber

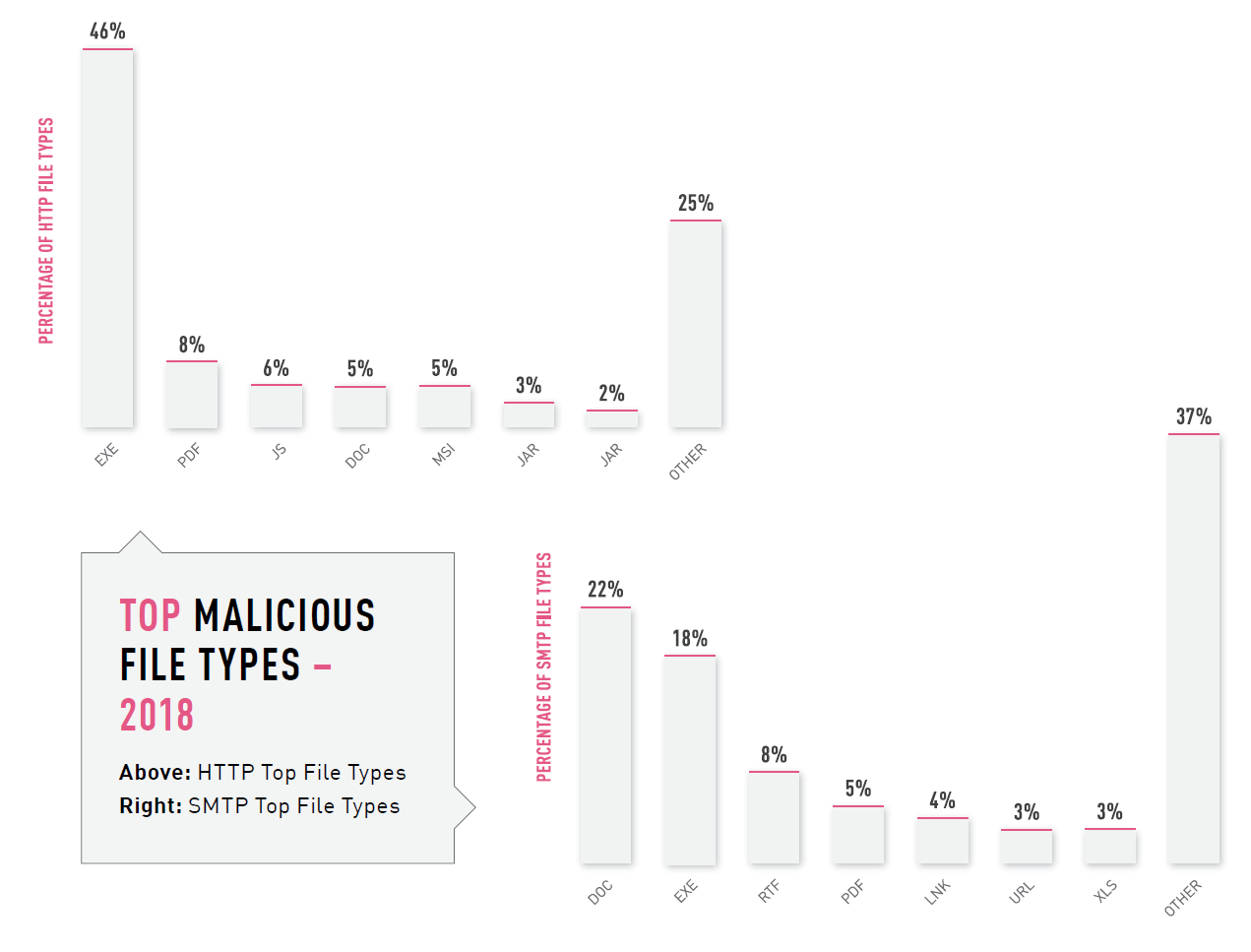

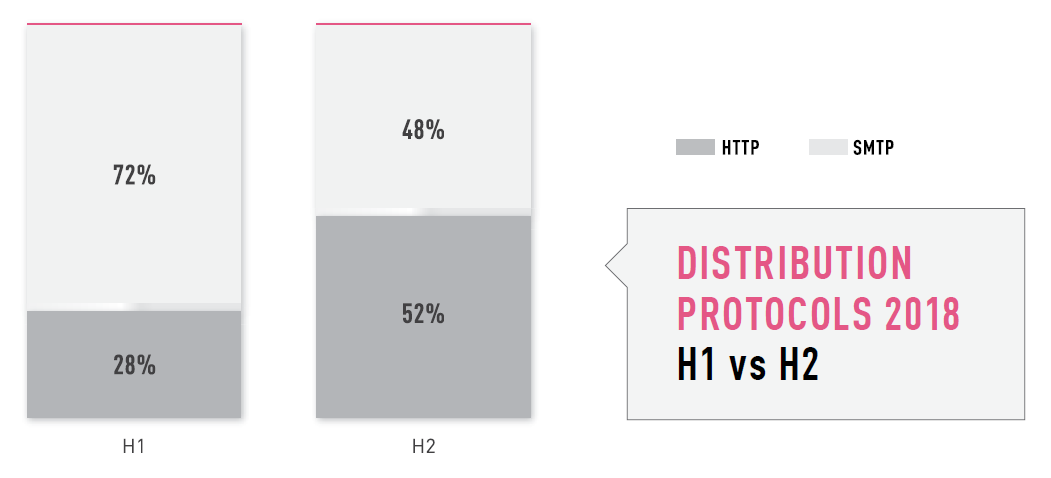

Sebelum memberikan rekomendasi, kita perlu memahami apa yang mengancam kita? Apa yang harus dipertahankan? Untuk ini, saya sarankan menggunakan laporan Titik Periksa untuk tahun 2018 (ANALISIS TREN SERANGAN CYBER). Tentu ada banyak pemasaran, tetapi ada juga informasi yang sangat berguna. Misalnya, statistik tentang jenis file virus yang diperoleh melalui Web (http / https) dan Email (smtp):

Dari gambar ini Anda bisa mendapatkan informasi yang sangat penting. Web dan Email masih merupakan dua vektor serangan utama. Selain itu, jika Anda melihat statistik, Anda dapat melihat bahwa pada paruh pertama tahun SMTP menang, dan pada paruh kedua - HTTP.

Mari kita lihat bagaimana kita dapat memperkuat perlindungan untuk setiap vektor serangan (mis., Melalui Web dan Email).

Segera buat reservasi bahwa

tindakan ini tentu tidak akan cukup untuk memberikan perlindungan komprehensif . Namun, menurut statistik, kami dapat

secara signifikan meningkatkan keamanan jaringan kami .

Meningkatkan perlindungan terhadap lalu lintas Web jahat

Masih dalam kursus "

Periksa Titik ke Maksimum ", saya menunjukkan beberapa trik untuk meningkatkan perlindungan untuk lalu lintas Web. Poin paling penting:

- Aktifkan pemeriksaan HTTPS ;

- Gunakan Blade Kesadaran Konten

- Aktifkan Deep scan dalam pengaturan Anti-Virus ;

- Gunakan IPS untuk memeriksa file .

Namun, sebagian besar rekomendasi bersifat umum. Sekarang kami memiliki informasi tentang ancaman yang paling mendesak. Mari kita coba menerapkan pengetahuan kita.

1) Kesadaran Konten

Seperti yang kita lihat dari gambar di atas, format

.exe paling sering ditemukan di antara file virus yang diterima pengguna melalui Web. Sudah

46% ! Apakah pengguna Anda memerlukan file-file ini? Dalam

pelajaran "Periksa Titik ke Maksimum" ke-2, saya sudah menunjukkan cara menggunakan bilah Kesadaran Konten. Jika Anda masih ragu tentang pemblokiran ini, maka lihat kembali statistiknya. Dengan memblokir jenis file ini, Anda "menyederhanakan" kehidupan NGFW Anda sebesar 46% (dalam hal verifikasi file). Anda hanya perlu menambahkan satu aturan:

Mengapa memeriksa bahwa Anda jelas tidak perlu dan berharap antivirus atau kotak pasir Anda tidak rusak?

Jika Anda menggunakan solusi yang berbeda (bukan Check Point), maka mungkin tidak ada fungsi seperti Kesadaran Konten, namun, pasti akan mungkin untuk memblokir berbagai jenis file menggunakan antivirus. Ini adalah cara yang lebih intensif sumber daya, tetapi lebih baik daripada tidak sama sekali.

Jenis file lainnya tidak begitu sederhana. Kebanyakan orang mungkin membutuhkan

Doc dan

Pdf dan memblokirnya tidak mungkin. Hal yang sama berlaku untuk file lain (JS, Jar), jika Anda memblokirnya, maka akan ada masalah dengan tampilan halaman web. Satu-satunya jalan keluar dalam kasus ini adalah SANGAT hati-hati memeriksanya.

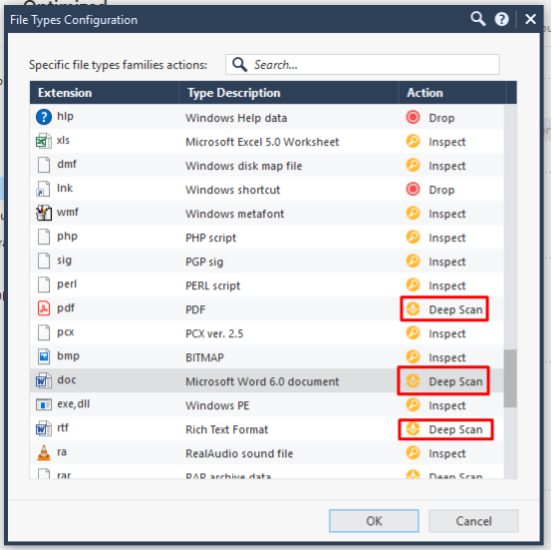

2) Aktifkan Deep Scan untuk jenis file yang paling berbahaya

Dalam

pelajaran 4, “Periksa Titik ke Maksimum,” saya menunjukkan bahwa dengan pengaturan default, Anti-Virus menunjukkan hasil yang sangat buruk. Dan ini benar-benar berlaku untuk semua vendor. Hampir setiap orang memiliki opsi verifikasi "cepat" dan lebih "lebih dalam". Secara default, tentu saja, "cepat" digunakan, dengan tujuan optimasi. Check Point memiliki opsi "

deep scan " yang disebut "

deep scan " dan Anda dapat mengaktifkannya untuk berbagai jenis file. Hal pertama yang mungkin muncul di benak Anda adalah mengaktifkannya untuk semua jenis file (saat ini ada sekitar 90 jenis file). Dan itu bisa dilakukan! Jika Anda memiliki perusahaan yang sangat kaya. Ini akan membutuhkan perangkat keras yang sangat kuat untuk opsi ini. Anda dapat menemukan kompromi - aktifkan pemindaian mendalam untuk file yang paling berbahaya:

Dari statistik kami memiliki file-file berikut:

pdf, doc, javascript, jar . Tapi saya setidaknya akan menambahkan yang lain:

xls, zip, rar, 7zip, rtf, swf . Dan tentu saja Anda perlu memblokir arsip yang dilindungi kata sandi.

Jika Anda tidak memiliki Titik Periksa, maka periksa kemungkinan menggunakan opsi tersebut. Ini sangat penting.

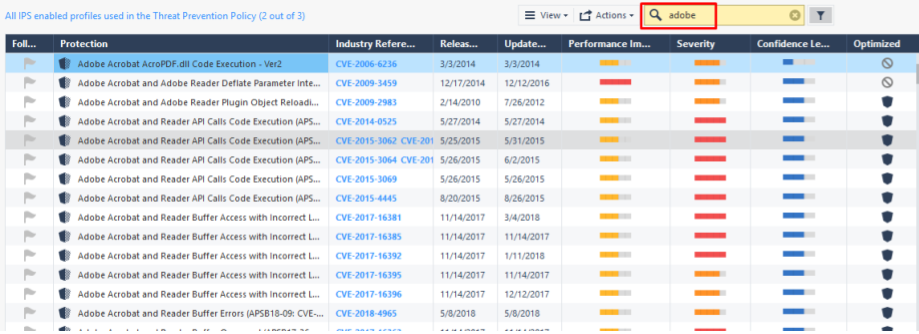

3) Kami menyertakan tanda tangan IPS yang diperlukan

Sekali lagi, kembali ke kursus "Periksa Titik ke Maksimum", dalam

Pelajaran 6 saya menunjukkan pentingnya IPS untuk verifikasi file. IPS dapat menemukan exploit dalam dokumen! Siksaan terbesar dengan IPS adalah memilih tanda tangan yang Anda butuhkan. Di sana saya menunjukkan beberapa trik untuk bekerja dengan mereka (atau lebih tepatnya dengan kategori). Tetapi sekarang kami memiliki lebih banyak informasi. Kita pasti membutuhkan tanda tangan yang terkait dengan file seperti

pdf, doc, javascript dan

jar . Untuk melakukan ini cukup sederhana, cukup gunakan pencarian tanda tangan:

(Dalam hal pdf, jangan lupa bahwa mungkin ada "pemirsa" lainnya, misalnya Foxit).

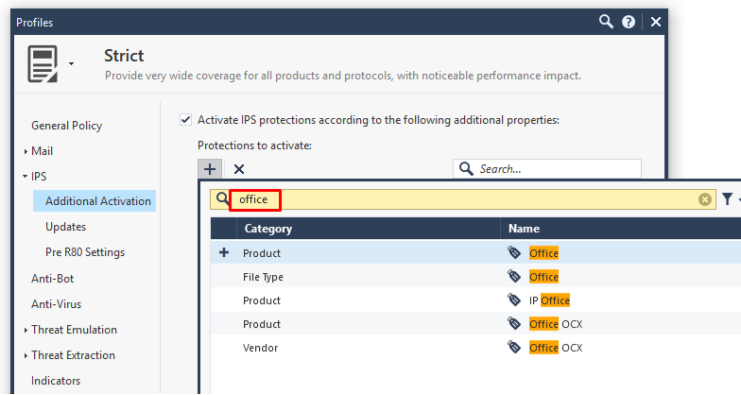

Atau lagi, menggunakan kategori di filter:

Sekarang kita akan memindai file yang masuk tidak hanya menggunakan Anti-Virus, tetapi juga menggunakan IPS.

Jika Anda tidak menggunakan Check Point, maka coba juga untuk mengaktifkan tanda tangan yang relevan (semua yang terkait dengan dokumen kantor, arsip, javascript, dan toples).

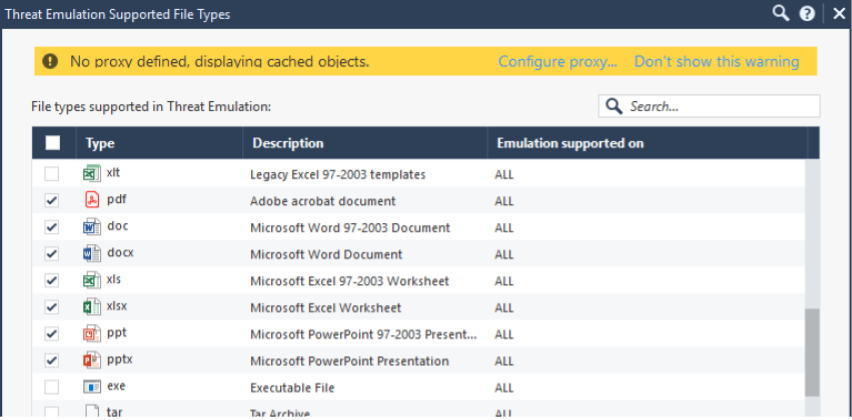

4) Emulasi Ancaman dan Ekstraksi Ancaman

Antivirus dan IPS bagus, tetapi ini adalah analisis tanda tangan, kelemahan utamanya adalah ia hanya bekerja dengan ancaman yang diketahui. Apa yang harus dilakukan dengan yang tidak diketahui (0 hari)? Untuk ini, mereka datang dengan "kotak pasir". Di Check Point, teknologi ini disebut SandBlast dan diimplementasikan menggunakan blade seperti:

Emulasi Ancaman - emulasi file. Saat ini, lebih dari 65 jenis file didukung. Pastikan untuk mengaktifkan emulasi untuk daftar di atas (

pdf, doc, javascript dan jar ) ditambah rekomendasi saya (

xls, zip, rar, 7zip, rtf, swf ):

Emulasi Ancaman akan memungkinkan Anda untuk memeriksa file sebelum diunduh. Ini adalah fitur yang sangat penting tidak semua solusi dapat bekerja dalam mode Prevent untuk lalu lintas web.

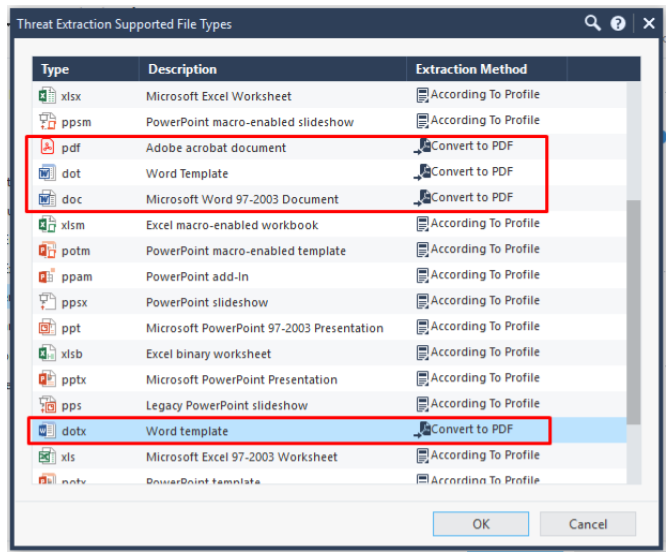

Threat Extraction - membersihkan konten aktif. Pembersihan dapat dilakukan dengan mengonversi file ke pdf, atau dengan "memotong" semua konten yang aktif (skrip, makro, url, dll.). Threat Extraction saat ini mendukung sekitar 45 jenis file. Dan kelebihan menggunakan pisau ini saya jelaskan di

bagian 3 dari kursus Check Point SandBlast. Lihat, ada demonstrasi pekerjaan. Sangat disarankan untuk menggunakan Threat Extraction untuk membersihkan pdf dan doc. Dan yang terbaik adalah memilih "convert to pdf", ini adalah metode "100 pound". Dengan xls, ini tidak selalu berhasil, karena dokumen dapat rusak parah, jadi gunakan kebijakan khusus untuk Threat Extraction.

Sayangnya, saat ini Ekstraksi Ancaman untuk lalu lintas Web hanya berfungsi saat menggunakan ekstensi browser khusus -

SandBlast Agent for Browser . Namun, sudah dalam rilis berikutnya (

Gaia R80.30 ), dimungkinkan untuk membersihkan dan mengonversi file bahkan tanpa ekstensi tambahan.

Jika Anda tidak menggunakan Check Point, maka saya juga merekomendasikan mencoba fungsionalitas kotak pasir. Hampir semua vendor memiliki mode uji coba. Saya cukup yakin bahwa setelah mengaktifkan "tingkat tangkapan" Anda akan meningkat secara signifikan.

Meningkatkan Perlindungan Email Malware

Kami lebih atau kurang memahami lalu lintas web (meskipun sebenarnya lebih rumit). Sekarang mari kita beralih ke vektor serangan populer lainnya - Email. Di hampir semua perusahaan, sebagian besar perhatian diberikan pada perlindungan surat. Mari kita lihat apa yang bisa kita lakukan dengan solusi NGFW pada perimeter jaringan.

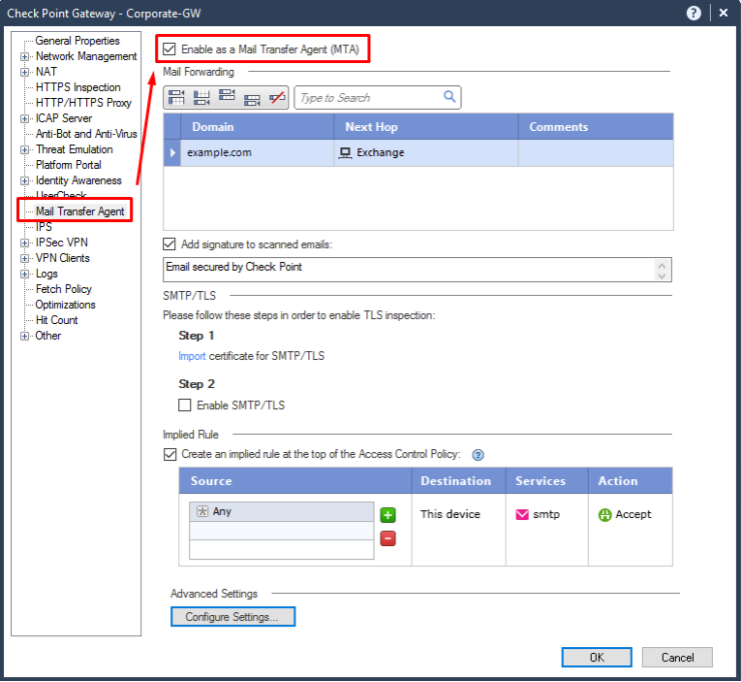

1) mode MTA

Hal pertama yang harus Anda lakukan adalah mengganti gateway Titik Periksa ke mode MTA (Agen Transfer Surat). Ini akan memungkinkan untuk pemeriksaan pesan email yang lebih komprehensif, terutama jika SMTPS digunakan (dalam hal ini, tanpa fungsi MTA, gateway Anda tidak akan dapat memeriksa lalu lintas ini).

Jika Anda menggunakan non-Check Point dan NGFW Anda tidak mendukung MTA, maka membaca artikel lebih lanjut tidak masuk akal. Anda tidak bisa melakukan pemeriksaan tambahan. Kemungkinan besar dalam hal ini, Anda menggunakan solusi perlindungan surat terpisah.

2) Tingkatkan ke R80.20

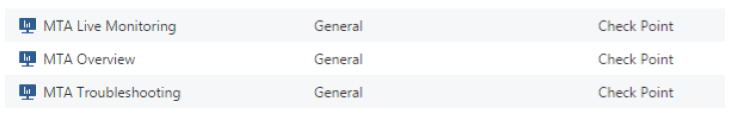

Ini adalah poin penting lainnya. Dalam rilis Gaia R80.20, fungsionalitas MTA (dan tidak hanya) telah mengalami perubahan signifikan. Ini juga berlaku untuk pelaporan email. Secara default, beberapa dasbor baru tersedia sekaligus:

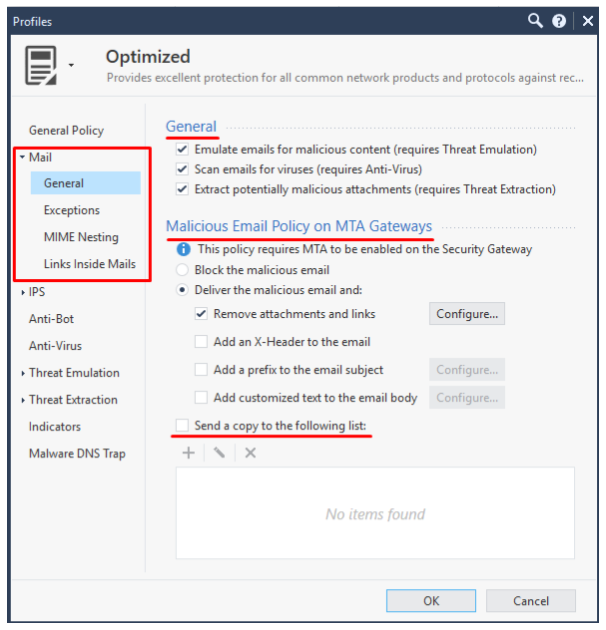

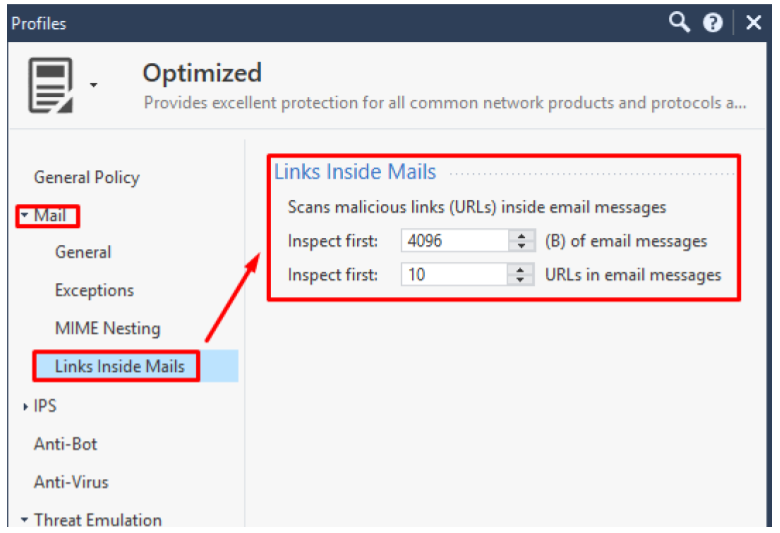

Anda tidak perlu pergi ke baris perintah lagi untuk memantau dan Mengatasi Masalah. Selain itu, dimulai dengan versi R80.20, fungsionalitas MTA telah dipindahkan ke tab terpisah di pengaturan profil Pencegahan Ancaman:

Poin paling penting:

- Sekarang lampiran surat dapat diperiksa tidak hanya oleh kotak pasir (dalam mode MTA). Pertama, file dan tautan dalam surat itu akan dipindai oleh mesin anti-virus. Ini sangat bermanfaat dalam hal kinerja perangkat, seperti jika file tersebut adalah malware yang dikenal, maka file itu akan dibuang tanpa mengirimnya ke kotak pasir.

- Sekarang semua surat yang diblokir dapat dikirim ke email khusus dan dengan demikian mengatur semacam karantina. Ini berguna jika Anda memerlukan akses ke pesan yang diblokir.

Sejauh yang saya tahu, saat ini, tim yang berdedikasi telah dibentuk di Check Point, yang khusus menangani fungsi MTA. Jadi perbaikan lebih lanjut sudah dekat (R80.30 sudah ada dalam program EA).

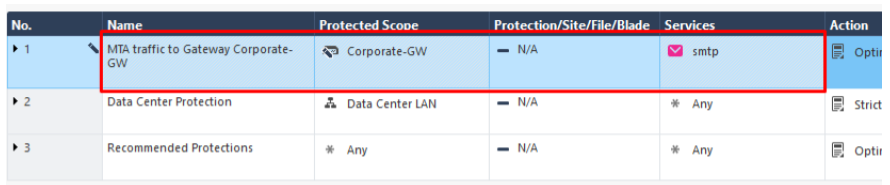

3. Buat aturan Pencegahan Ancaman terpisah untuk MTA

Poin penting lainnya. Harus ada profil berbeda untuk lalu lintas Web dan Email. Aturannya harus seperti ini:

Jika Anda menggunakan R80.20, maka aturan ini dibuat secara otomatis ketika Anda mengaktifkan MTA.

4. Antivirus untuk Email

Seperti disebutkan di atas, pada 80.20 kita memiliki kesempatan untuk menggunakan "mesin" anti-virus untuk memeriksa lampiran dan hyperlink. Ini berkorelasi sempurna dengan kebutuhan kita. Jika Anda melihat statistik di bagian paling awal, Anda dapat melihat bahwa selain dokumen klasik, file

exe dan

url menimbulkan ancaman.

Pertama-tama, Anda harus benar-benar memblokir semua jenis file yang tidak perlu yang dapat dikirim sebagai lampiran (bukan hanya exe). Lebih mudah mengatakan apa yang layak ditinggalkan: pdf, doc, xls, ppt. zip, rar, 7zip dan format file office populer lainnya. Tetapi berbagai skrip, arsip Linux, file yang dapat dieksekusi harus diblokir.

Juga jangan lupa memeriksa url di isi pesan:

Untuk semua jenis file yang kami izinkan, secara alami diperlukan untuk mengkonfigurasi pemindaian yang mendalam.

5. Emulasi Ancaman dan Ekstraksi Ancaman

Mail adalah vektor utama untuk serangan bertarget, mis. serangan harus disiapkan. Paling sering, serangan ini menggunakan kerentanan zero-day (0-hari). Dan di sini analisis tanda tangan tidak berdaya. Karena itu, jika Anda memutuskan untuk menggunakan solusi kelas sandbox, maka email adalah tempat pertama yang harus Anda terapkan. Untuk semua file yang diizinkan (dalam antivirus), kita harus menggunakan fungsionalitas kotak pasir. Ini tidak hanya berlaku untuk solusi Check Point.

Dalam hal mengkonfigurasi Emulasi Ancaman untuk Email, semuanya identik, seperti halnya untuk Web. Pastikan Anda mengaktifkan emulasi untuk semua file yang diizinkan (oleh antivirus). Sekali lagi, jika Anda melihat statistik kami, jenis file yang paling berbahaya adalah doc, pdf, rtf, xls.

Juga, pastikan untuk menggunakan Ekstraksi Ancaman untuk membersihkan konten yang aktif.

Pada saat yang sama, untuk dokumen seperti

pdf dan

doc, pastikan untuk mengonfigurasi konversi ke pdf. Dalam hal ini, Anda tidak harus bergantung pada Emulasi Ancaman. Selain itu, dengan putusan positif, pengguna akan dapat mengunduh file asli (dalam 95% kasus, tidak ada yang membutuhkan yang asli).

Rekomendasi umum

Prinsip utama melindungi perimeter jaringan adalah meminimalkan area serangan. Untuk melakukan ini, kami memiliki serangkaian mekanisme besar:

- Batasi port yang diizinkan di tingkat firewall;

- Batasi aplikasi yang digunakan dalam jaringan perusahaan;

- Batasi akses ke sumber daya berbahaya;

- Larang jenis konten yang tidak diinginkan (file yang dapat dieksekusi, dll.);

- Aktifkan inspeksi SSL untuk melihat seluruh gambar.

Tanpa langkah-langkah ini, semua tindakan lain tidak berguna. Setelah mengurangi area serangan, kita harus menggunakan metode analisis tanda tangan secara maksimal, seperti:

- Antivirus;

- IPS

- Anti-bot

- Anti-spam.

Dan setelah itu, kita bisa beralih ke alat yang lebih berat, seperti kotak pasir:

- Emulasi ancaman;

- Ekstraksi ancaman.

Pendekatan yang konsisten seperti itu akan sangat membantu meningkatkan perlindungan perimeter jaringan. Pendekatan ini bersifat universal dan relevan untuk hampir semua solusi NGFW.

Bahan tambahan

Jika Anda tertarik dengan topik ini, maka setidaknya sumber daya berikut disarankan:

Anda dapat melakukan audit gratis pengaturan keamanan Titik Periksa di

sini.Kami akan segera meluncurkan kursus singkat, dengan demonstrasi semua fungsi ini. Jadi tunggu saja! (

vk ,

telegram ).