Mempelajari

gelombang spam baru di Rusia , kami mengalihkan perhatian ke serangan lain. Sejak pertengahan Januari 2019,

kampanye "Love You" yang terkenal

telah selesai dan dialihkan ke Jepang, di mana ia digunakan untuk mendistribusikan encoder GandCrab 5.1.

Menurut telemetri, versi terbaru "Love you" diluncurkan pada 28 Januari 2019, aktivitasnya kira-kira dua kali lebih tinggi dari aslinya (lihat grafik di bawah). Seperti pada pertengahan Januari, satu set muatan berbahaya dengan beberapa pembaruan didistribusikan melalui spam. Jadi, kami melihat upaya untuk mengunduh cryptominer, perangkat lunak untuk mengubah pengaturan sistem, bootloader berbahaya, worm Phorpiex, serta encoder GandCrab versi 5.1.

Gambar 1. Mendeteksi lampiran JavaScript jahat yang didistribusikan dalam kampanye “Love you” dan gelombang terbaru dari

Gambar 1. Mendeteksi lampiran JavaScript jahat yang didistribusikan dalam kampanye “Love you” dan gelombang terbaru dari e

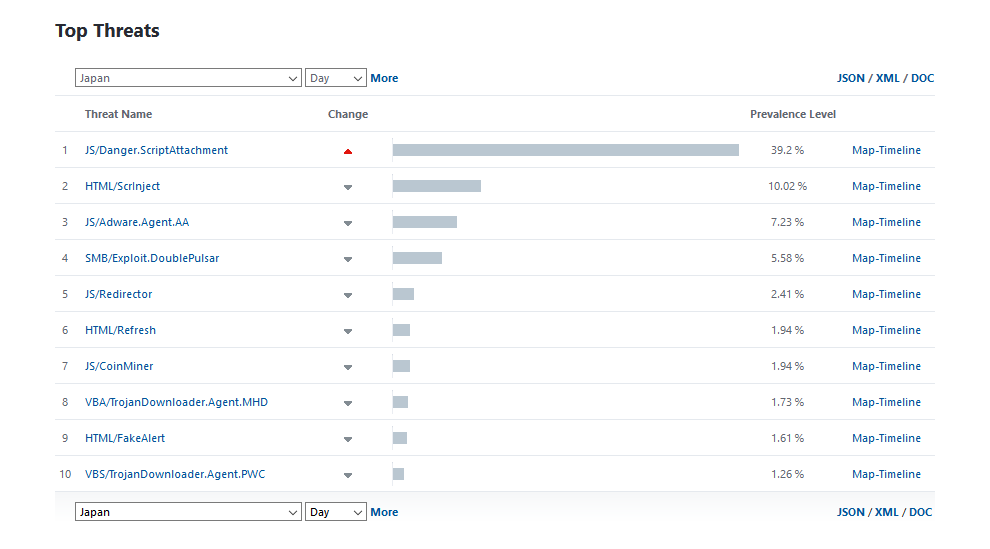

Pada tanggal 29 Januari 2019, sebagian besar deteksi ada di Jepang (95%), puluhan ribu email berbahaya terdeteksi setiap jam. Pada hari yang sama, JS / Bahaya.ScriptAttachment (ESET diklasifikasikan sebagai JavaScript jahat didistribusikan melalui lampiran email) adalah ancaman keempat yang paling terdeteksi di dunia dan ancaman No. 1 di Jepang (lihat di bawah).

Gambar 2. JS / Danger.ScriptAttachment adalah ancaman No. 1 di Jepang pada 29 Januari

Gambar 2. JS / Danger.ScriptAttachment adalah ancaman No. 1 di Jepang pada 29 JanuariSkenario serangan

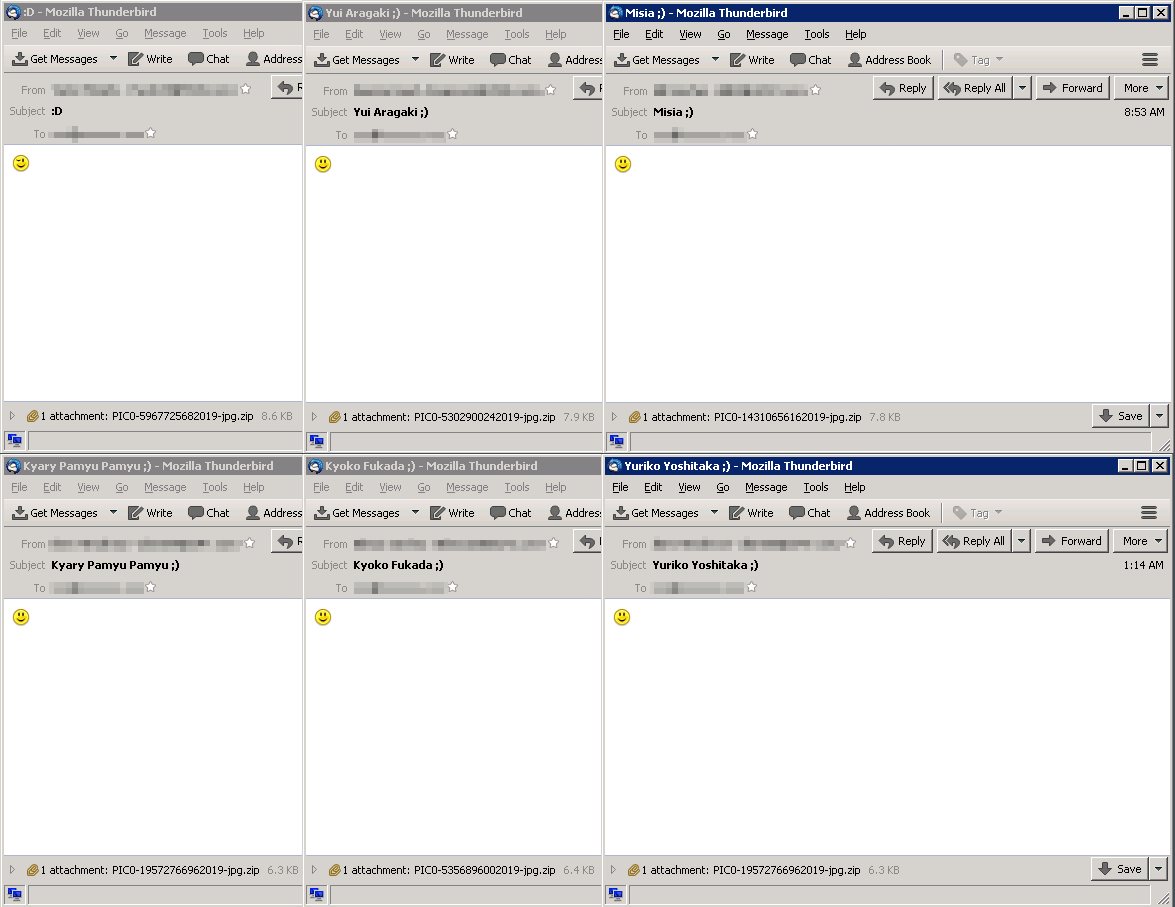

Dalam kampanye terakhir, para penyerang mengubah teks-teks surat, bergerak dari "Love You" di baris subjek ke pos yang terkait dengan Jepang. Banyak senyum yang tersisa dalam subjek dan isi surat itu.

Subjek dari surat-surat yang kami lihat selama analisis:

- Yui Aragaki;)

- Kyary Pamyu Pamyu;)

- Kyoko Fukada;)

- Yuriko Yoshitaka;)

- Sheena Ringo;)

- Misia;)

(Bintang bisnis pertunjukan Jepang)

Lampiran berbahaya yang dipelajari adalah arsip ZIP yang disamarkan sebagai gambar dengan nama format PIC0- [9-digit-number] 2019-jpg.zip. Gambar di bawah ini menunjukkan contoh surat-surat tersebut.

Gambar 3. Contoh email spam dari kampanye Jepang

Gambar 3. Contoh email spam dari kampanye JepangArsip zip berisi file javascript dengan nama dalam format yang sama, tetapi berakhir hanya dalam .js. Setelah mengekstraksi dan menjalankan JavaScript, ia memuat muatan tahap pertama dari server C&C penyerang - file EXE yang terdeteksi oleh produk ESET sebagai Win32 / TrojanDownloader.Agent.EJN. URL yang menampung muatan ini memiliki jalur yang diakhiri dengan bl * wj * b.exe (nama file berubah) dan krabler.exe; muatan ini dimuat ke dalam C: \ Users \ [nama pengguna] \ AppData \ Local \ Temp [random] .exe.

Payload tahap pertama mengunduh salah satu payload final berikut dari server C&C yang sama:

- GandCrab versi 5.1 encoder

- cryptominer

- Cacing Phorpiex

- bootloader yang berfungsi sesuai dengan pengaturan bahasa (mengunduh muatan hanya jika pengaturan bahasa komputer yang terinfeksi sesuai dengan China, Vietnam, Korea Selatan, Jepang, Turki, Jerman, Australia atau Inggris)

- Perangkat lunak untuk mengubah pengaturan sistem

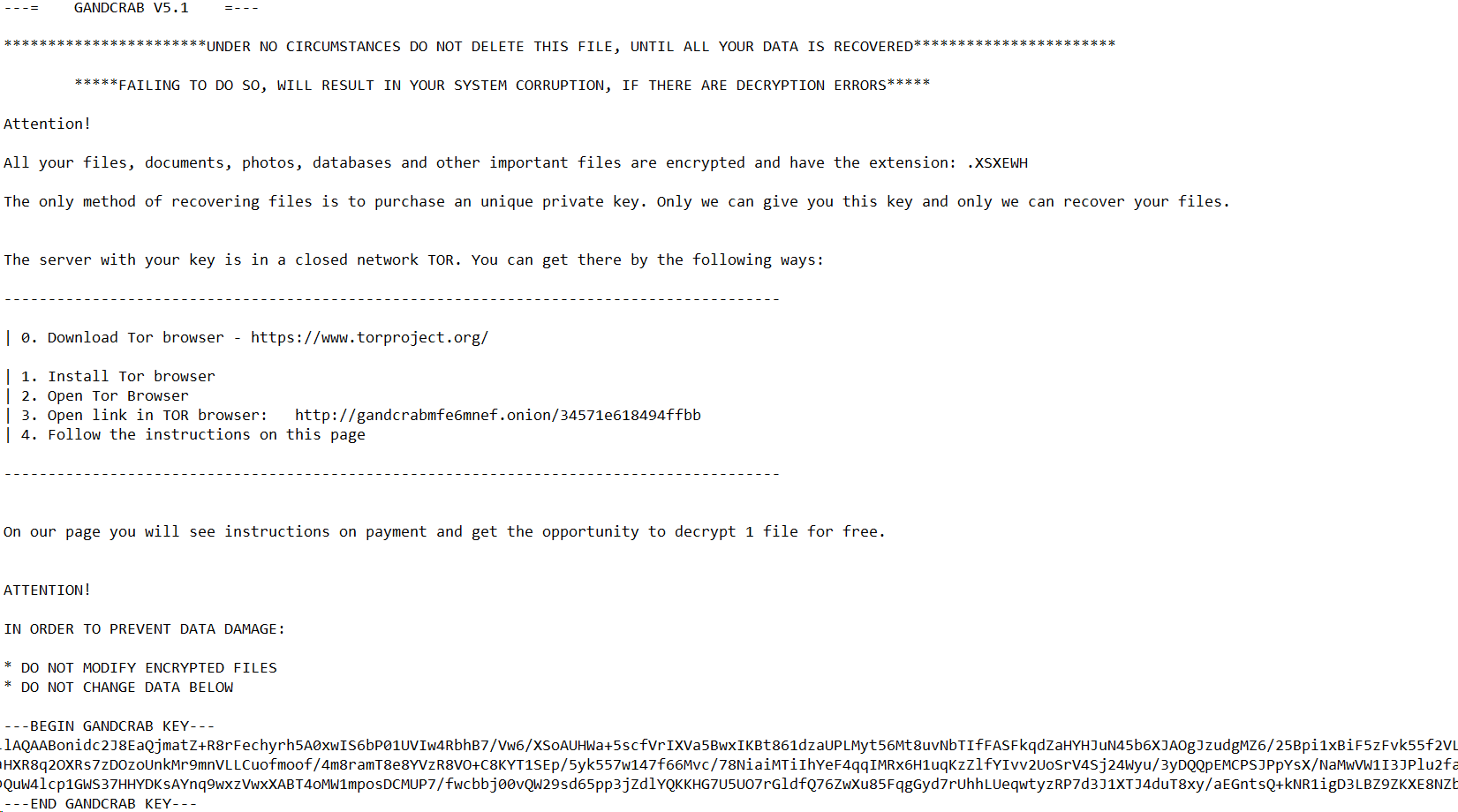

GandCrab 5.1 mengenkripsi file dengan menambahkan ekstensi lima karakter acak ke nama mereka. Permintaan tebusan yang berisi ekstensi ini dalam nama file dan isinya dibuat di setiap folder yang dipengaruhi oleh encoder.

Gambar 4. Permintaan pembelian kembali GandCrab v5.1

Gambar 4. Permintaan pembelian kembali GandCrab v5.1Payload kampanye ini diunduh dari alamat IP 92.63.197 [.] 153, geolokasi yang sesuai dengan Ukraina. Alamat tersebut telah digunakan dalam kampanye “Love you” sejak pertengahan Januari.

Indikator kompromi

Contoh hash lampiran ZIP berbahaya8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026Deteksi ESET: JS / Danger.ScriptAttachment

Contoh JavaScript Loader Hashcfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9Deteksi ESET: JS / TrojanDownloader.Agent.SYW atau JS / TrojanDownloader.Nemucod.EDK

Contoh Hash Payload Tahap Pertama47C1F1B9DC715D6054772B028AD5C8DF00A73FFCDeteksi ESET: Win32 / TrojanDownloader.Agent.EJN

Contoh Hash Payload TerakhirGandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 / Filecoder.GandCrab.E mengenkripsi

14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 / CoinMiner.BEX

Worm Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

Loader

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

Perangkat lunak untuk mengubah pengaturan sistem

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

Server C & C yang digunakan dalam kampanye92.63.197[.]153