Pada 5 Februari, dunia merayakan Hari

Internet Aman . Liburan ini dibuat untuk mempromosikan ide-ide untuk mengembangkan Web yang lebih aman. Alasan yang baik untuk mengingat alat yang berguna untuk pekerjaan yang akan membantu tidak hanya spesialis keamanan informasi. Pertama-tama, Anda harus menjaga elemen paling rentan dari sistem keamanan - pengguna akhir Anda.

Kami akan berbicara tentang masalah yang tidak biasa dan beberapa aplikasi yang kurang dikenal yang membuat jaringan seaman mungkin. Kami juga fokus pada potensi ancaman - akan berguna untuk mengetahui bagi administrator sistem sebagai bagian dari pelatihan lanjutan.

Tindakan anti-personil

Sumber

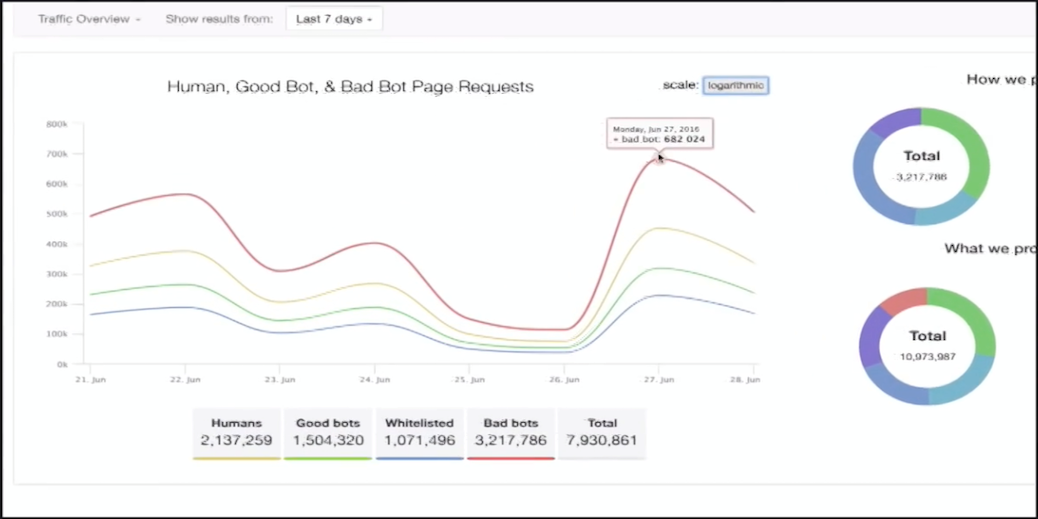

SumberPada tahun 2018, 42,2% dari semua lalu lintas di jaringan

dihasilkan oleh bot , dengan 21,8% digarisbawahi oleh bot jahat. Sekitar 82,7% lalu lintas bot jahat berasal dari pusat data. 74% bot ternyata “cukup sulit atau kompleks”, mampu menghindari deteksi atau setidaknya berupaya melakukannya.

Selain itu, serangan yang ditujukan untuk mencegat akun dilakukan terhadap semua situs Internet setidaknya dua kali sebulan. Omong-omong,

penelitian yang sama menunjukkan bahwa tindakan pencegahan paling aktif terhadap bot digunakan di Rusia. Tidak ada keraguan bahwa pada 2019 serangan akan tumbuh baik secara kuantitatif maupun dalam kompleksitas.

Distil Networks adalah platform yang menarik untuk mendeteksi bot dan menghilangkan konsekuensi dari aktivitas mereka. Ia menawarkan berbagai alat untuk melindungi situs dan API dari pengikisan web (mengekstraksi data dari situs), kebocoran data, pencurian akun, penipuan transaksi, pemindaian yang tidak sah atas kerentanan, spam, penipuan iklan digital, dan serangan DoS.

Perusahaan menggunakan beberapa teknologi untuk menganalisis perilaku pengguna: gerakan mouse dan pola gulir dalam kombinasi dengan data analisis longitudinal dan identifikasi individu - lebih dari 40 parameter untuk setiap pengunjung.

Jika, sebagai akibat dari pemeriksaan, pengunjung diidentifikasi sebagai bot, maka ia akan menerima tanda yang sesuai dan akan terdeteksi oleh sistem, bahkan jika ia memutuskan dan mencoba untuk menyambung kembali dari alamat IP acak atau melalui proxy anonim.

Alat ini memberi tahu Anda bagaimana bot dan botnet mendapatkan akses ke halaman web Anda, dan melaporkan keberhasilan atau kegagalan tindakan anti-personil Anda, seperti CAPTCHA.

Perusahaan menerima peringkat

tertinggi dalam peringkat independen, yang mengevaluasi kemampuan mendeteksi serangan, meresponsnya, pengoperasian antarmuka, penelitian ancaman, pelaporan dan analisis, umpan balik, dan parameter lainnya.

Alat Kolaborasi File

Sumber

SumberDi dunia ada sejumlah besar aplikasi kolaborasi file - Dropbox, SugarSync, Syncplicity, Box, Citrix ShareFile, Microsoft OneDrive, Google Drive, Egnyte, Oxygen Cloud dan sebagainya. Semua solusi ini membantu untuk bekerja secara efektif dengan konten, berbagi file, menyinkronkan semua jenis dokumen pada semua perangkat pengguna, mendukung pelaksanaan tugas-tugas yang berorientasi pada dokumen dan kebutuhan proses kerja dari bisnis kecil dan besar. Namun, tidak semua solusi aman.

Kasus paling signifikan terjadi pada 2012, ketika peretas berhasil mengambil kata sandi karyawan Dropbox. Akibatnya, file dengan alamat email pengguna dicuri - perusahaan segera mengenali kebocoran, tetapi menyembunyikan cakupannya. Empat tahun kemudian,

ternyata kebocoran itu lebih serius: dump diterbitkan di jaringan yang berisi lebih dari 68 juta akun pengguna Dropbox: alamat email dan kata sandi yang di-hash.

Terhadap latar belakang ini, permintaan untuk aplikasi kolaborasi perusahaan yang aman telah tumbuh. Di antara solusi SaaS yang paling aman untuk berbagi dan kolaborasi konten adalah Box, Huddle, ShareFile, Syncplicity, dan Intralinks VIA. Namun, mereka hanya dapat dipercaya sampai batas tertentu - paling sering perusahaan menyediakan sistem yang tertutup untuk audit eksternal, dan tidak mungkin untuk menilai keberadaan kerentanan sampai berita pertama tentang peretasan muncul.

Di semua sistem yang disajikan, file dienkripsi, dan pemilik menerima sistem yang fleksibel untuk mendistribusikan hak akses. Dalam Intralinks VIA dan beberapa solusi serupa, administrator dapat setiap saat mengetahui pengguna dan dokumen mana yang dilihat, serta menghapus file terkirim yang disimpan pada media eksternal dan semua salinannya. Peluang ini layak untuk diperhatikan. Mungkin ini bahkan lebih bermanfaat daripada akses ke penyimpanan tanpa batas untuk setiap akun.

Analisis lalu lintas titik tunggal

Sumber

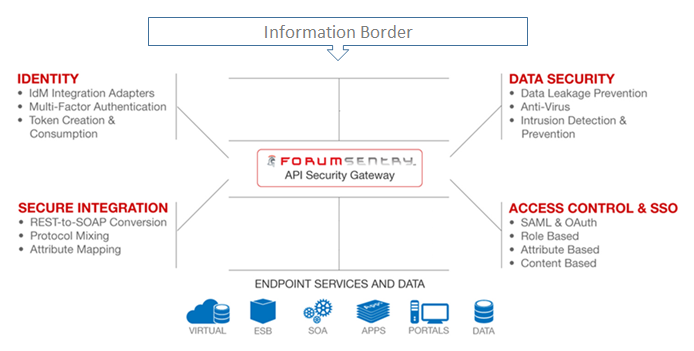

SumberDalam sistem perusahaan modern, saluran utama untuk transaksi bisnis telah menjadi API yang mungkin tidak cukup terlindungi. Keamanan permintaan API sederhana sekalipun berisiko karena digunakan di berbagai lingkungan - dengan akses lokal, cloud atau hybrid. Fragmentasi dalam hal akses menjadi masalah bagi banyak API yang bekerja dengan data sensitif.

Solusi terbaik untuk masalah ini adalah dengan menggunakan gateway API. Dalam bentuk normal, gateway apa pun, sebagai suatu peraturan, ditempatkan pada batas jaringan dan melakukan fungsi firewall, streaming antivirus, anti-bot dan IPS, mencegah kebocoran data dan menyediakan karyawan dengan kontrol akses ke sumber daya perusahaan. Meskipun harus dicatat bahwa pengembang API sering menempatkan fungsionalitas dan waktu aktif di depan keamanan.

Gateway API bertindak sebagai server, yang merupakan satu-satunya titik masuk ke dalam sistem. Ini menyediakan API yang dirancang untuk setiap klien, tetapi mungkin memiliki tanggung jawab lain, seperti otentikasi, pemantauan, load balancing, caching, pembuatan kueri dan manajemen, dan pemrosesan respons statis.

Netflix menunjukkan contoh yang baik menggunakan gateway API. Pada awalnya, perusahaan mencoba untuk menyediakan API universal untuk layanan streaming-nya. Namun, ia

dengan cepat menemukan bahwa itu tidak berfungsi dengan baik karena berbagai perangkat dan fitur unik mereka. Netflix hari ini menggunakan gateway API yang menyediakan API yang disesuaikan untuk setiap perangkat.

Contoh yang buruk adalah Panera Bread. Pada tahun 2017, ternyata karena kesalahan dalam API, perusahaan harus disalahkan atas kebocoran 37 juta catatan pelanggan. Data yang bocor berisi nama, tanggal lahir, alamat surat dan empat digit terakhir nomor kartu kredit. Lucu bahwa delapan bulan setelah mendeteksi kesalahan, masalahnya

tidak terselesaikan .

Gateway Keamanan Forum Sentry API (jangan bingung dengan

Sentry Error Monitor) menyediakan pembuatan API "bebas kode" untuk mengintegrasikan sistem lama dan modern, menghubungkan teknologi cloud dan mobile, dan mendistribusikan aplikasi dan layanan bisnis dengan aman di luar organisasi.

Forum Sentry mendukung beberapa metode otentikasi dan otorisasi, termasuk Basic Auth dan OAuth 2.0, mengimpor SOAP API, dan mengubahnya menjadi REST. Selain itu, berkat perlindungan API dan penerapan kebijakan keamanan dalam koneksi ini, layanan ini juga dapat melindungi jaringan inti.

Perlindungan pembayaran

Sumber

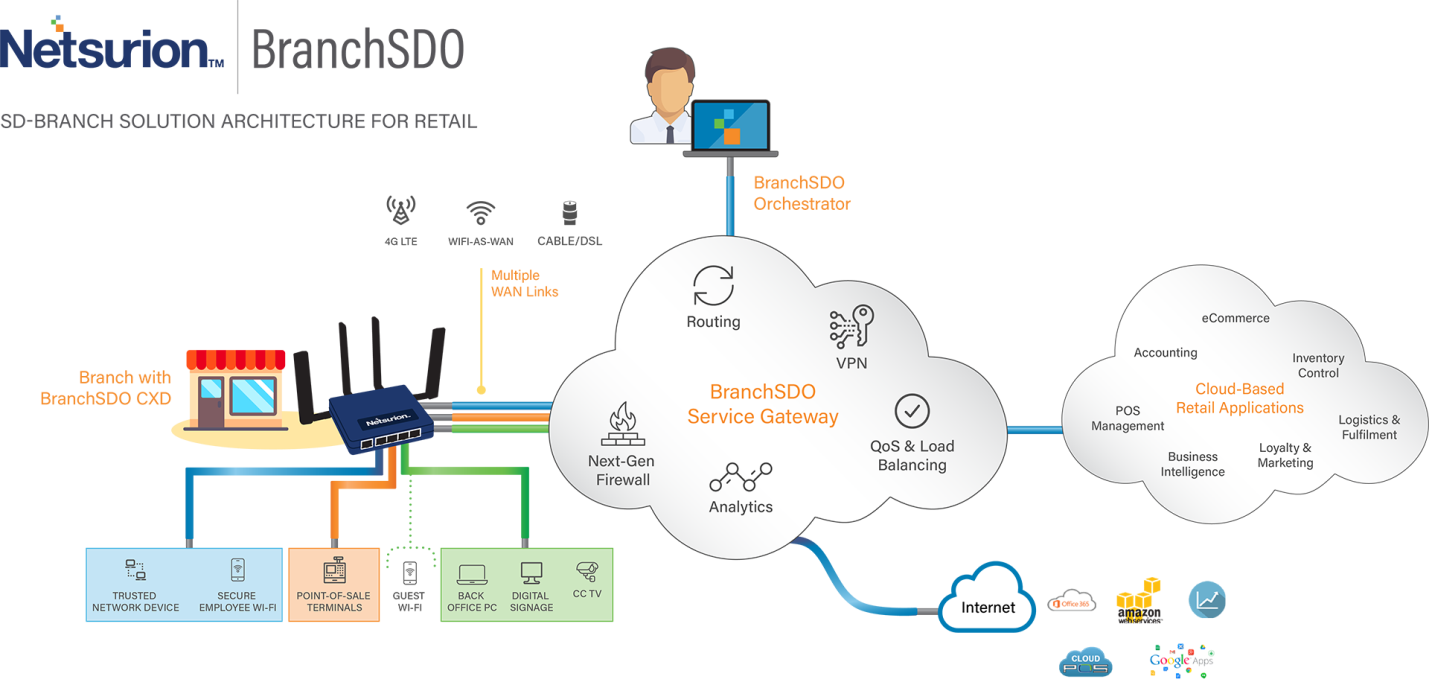

SumberDalam ritel, ada standar keamanan

PCI DSS (Kartu Keamanan Data Industri Kartu Pembayaran). Ini mengatur aktivitas organisasi yang bekerja dengan kartu kredit dari sistem pembayaran utama, termasuk Visa, MasterCard, American Express, Discover dan JCB. PCI DSS terdiri dari 12 persyaratan dasar, yang dibagi menjadi lebih dari 200 persyaratan.

Standar ini memiliki seluruh bagian tentang cara mengembangkan perangkat lunak yang berjalan pada PCI DSS. Selain itu, semua ketentuan standar diperiksa oleh auditor yang berwenang dengan status QSA (Penilai Keamanan Berkualifikasi). Dia memiliki hak untuk berbicara dengan karyawan gateway pembayaran, mempelajari pengaturan komponen sistem, mengambil tangkapan layar, dan hanya melihat "cara kerjanya".

Semua persyaratan ini merupakan masalah serius bagi perusahaan yang harus memastikan pemrosesan, penyimpanan, dan transfer informasi kartu kredit di lingkungan yang aman. Jika Anda memiliki jaringan ratusan toko, maka kontrol keamanan simultan di semua titik sulit untuk diatur, dengan mempertimbangkan semua persyaratan yang ada. Untuk mengimplementasikan tugas ini, Anda dapat menggunakan layanan dari beberapa layanan. Mari kita pertimbangkan pekerjaan mereka pada contoh PCI yang Dikelola Netsurion.

Netsurion menyediakan solusi keamanan komprehensif untuk kantor pusat dan semua cabang dari jaringan distribusi apa pun. Dalam skema ini, outlet di luar kantor utama sering tidak memiliki cukup dana untuk menyebarkan solusi tingkat ini. Sistem Netsurion dapat diinstal pada jaringan dengan ukuran berapa pun, dari waralaba besar hingga toko IP, tanpa biaya dukungan tambahan.

Netsurion Managed PCI menggunakan konfigurasi jarak jauh untuk firewall berbasis cloud di setiap toko, dan memperingatkan administrator jika ada lalu lintas yang mencurigakan. Yang penting: sistem dapat mengontrol volume semua lalu lintas pada kartu bank. Penurunan volume (dan juga pertumbuhan) sering kali mengindikasikan adanya masalah dengan sistem pembayaran.

Layanan ini juga dapat mendeteksi dan memblokir perangkat yang tidak sah yang mencoba terhubung ke jaringan. Ketika informasi kartu kredit pelanggan memasuki jaringan, Netsurion membantu memastikan bahwa informasi tersebut hanya dikirimkan ke lokasi yang diotorisasi.

VPN

Sumber

SumberBanyak yang telah dikatakan tentang VPN, tetapi kita akan tinggal di sisi yang kurang dikenal.

Karena semakin banyak karyawan "pergi bekerja" dari rekan kerja, perpustakaan, kafe, kereta bawah tanah, hotel dan tempat-tempat meragukan lainnya :), diperlukan alat untuk akses jarak jauh, membuatnya mudah untuk terhubung dari lingkungan apa pun.

Solusi multiprotocol untuk masalah ini sangat membingungkan: L2TP / IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, Tor bridge, WireGuard. Kelemahan utama mereka adalah bahwa alat-alat ini mungkin tidak selalu nyaman bagi pengguna akhir.

Kami menemukan layanan yang menggabungkan kesederhanaan (seperti biasa, cocok menjadi satu tombol), skalabilitas dan keamanan (dengan tingkat kepercayaan tertentu, karena kode ditutup). Rekayasa NCP mengkhususkan diri dalam layanan VPN perusahaan dan menawarkan transmisi data terenkripsi dengan perlindungan biometrik tambahan (misalnya, sidik jari atau pengenalan wajah).

NCP menemukan apa yang sebenarnya mencegah koneksi ke gateway VPN milik majikan. Jika lingkungan jaringan memblokir komunikasi, misalnya, firewall hanya membolehkan lalu lintas HTTPS, klien NCP VPN secara otomatis menggunakan mode emulasi HTTPS di luar terowongan VPN. Ini memungkinkan klien VPN untuk membuat terowongan terenkripsi ke gateway VPN jaringan perusahaan melalui port HTTPS, sambil memenuhi semua persyaratan kebijakan keamanan.

NCP Secure Enterprise VPN Server mendukung tunneling melalui beberapa protokol, yang memungkinkan untuk memilih teknologi VPN tergantung pada hambatan apa yang ditimbulkan jaringan lingkungan pengguna. Pada saat yang sama, sistem ini memungkinkan penyajian dari 1 hingga 10.000 pengguna pada saat yang sama - tidak hanya orang, tetapi juga perangkat dari internet industri barang - untuk pemrosesan yang aman dari semua lalu lintas masuk dan infrastruktur pemantauan.

Seperti biasa, komentar selamat datang - tambahkan data tentang topik internet aman. Kami berbicara terutama tentang lingkungan di mana karyawan bisnis kecil dan menengah bekerja, tetapi kami akan senang jika Anda berbagi salah satu alat favorit Anda untuk memastikan keamanan perusahaan.

Tidak ada SMS

Infrastruktur komunikasi seluler yang ada sudah ketinggalan zaman dalam hal keamanan. Pada Habré menulis banyak tentang

intersepsi SMS ,

peretasan komunikasi seluler . Intersepsi SMS yang masuk bukan masalah - itu dapat dilakukan pada jarak yang cukup jauh dari korban, bahkan jika pengguna tidak melepaskan telepon dari tangannya.

Masalahnya adalah banyak yang menggunakan nomor telepon sebagai "paspor digital" utama mereka.

Video dari Positive Technologies ini menunjukkan cara mudah meretas dompet bitcoin dengan mencegat pesan SMS.

Setiap jaringan saat ini berisiko diretas karena kemampuan untuk mengatur perangkap IMSI, konfigurasi perangkat keras yang tidak tepat, dan cacat arsitektur SS7. Semua kerentanan yang jelas dan potensial ini tidak dapat diperbaiki hari ini. Operator telekomunikasi mungkin harus melakukan pemeriksaan jaringan secara teratur, mengkonfigurasi peralatan dengan benar, dan terus-menerus memonitor lalu lintas, tetapi pengguna tidak memiliki cara untuk mengontrol tindakan ini.

Pesan SMS tidak pernah dirancang untuk menjadi aman. Ada beberapa langkah spesifik yang dapat Anda ambil untuk berhenti menggunakannya. Misalnya, letakkan aplikasi Authy untuk otentikasi dua faktor. Selain itu, aplikasi dapat membuat cadangan basis data, mengenkripsi data dan cadangan di cloud, dan menyinkronkan pada beberapa perangkat.

Masih sulit untuk sepenuhnya meninggalkan SMS ketika mengirimkan kode rahasia untuk masuk, memulihkan kata sandi, dan tugas-tugas serupa, karena ini adalah transportasi yang cukup sederhana dan terjangkau bagi pengguna. Tetapi semakin aktif adalah transisi untuk mendorong pemberitahuan dan generator kode offline.