Saya segera memperingatkan pembaca: Artikel ini ditulis hanya untuk informasi, dan dalam kasus apa pun tidak menyerukan tindakan ilegal. Penulis tidak bertanggung jawab atas tindakan ilegal yang dilakukan oleh orang-orang yang menggunakan informasi dalam artikel ini.

Salam untuk pembaca. Hari ini saya ingin berbicara tentang keamanan kontrol akses dan sistem manajemen (ACS) secara umum dan contoh LCD saya. Kerentanan utama akan diperiksa, serta upaya yang berhasil untuk menyalin kunci. Semua manipulasi pada dasarnya adalah perangkat keras.

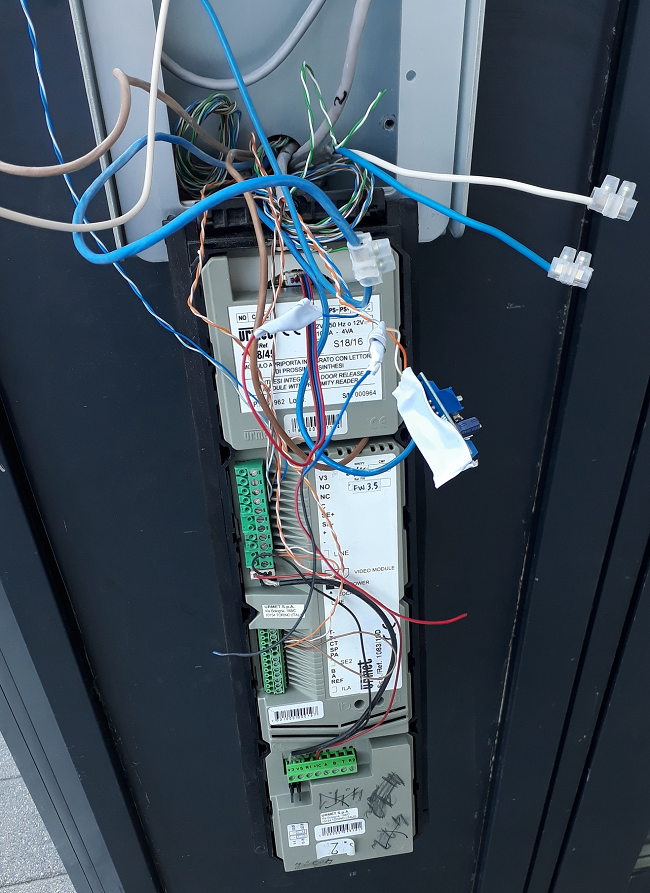

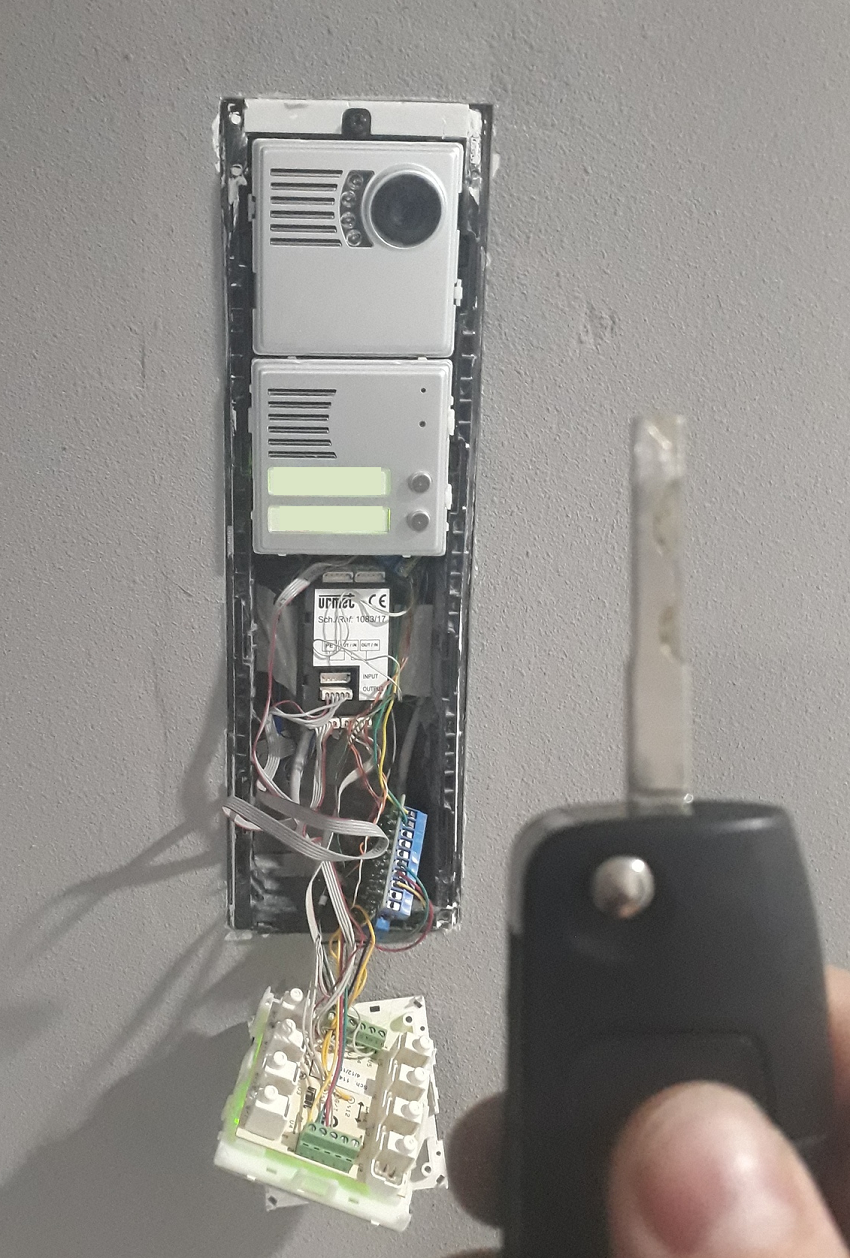

Di kompleks perumahan saya, sistem doorphone Sinthesi S2 dipasang, serta sistem akses halaman / pintu masuk / lantai yang diproduksi oleh Urmet Group. Begitulah kerennya tampilan panel jalan.

sampai suatu hari saya mulai terlihat seperti ini:

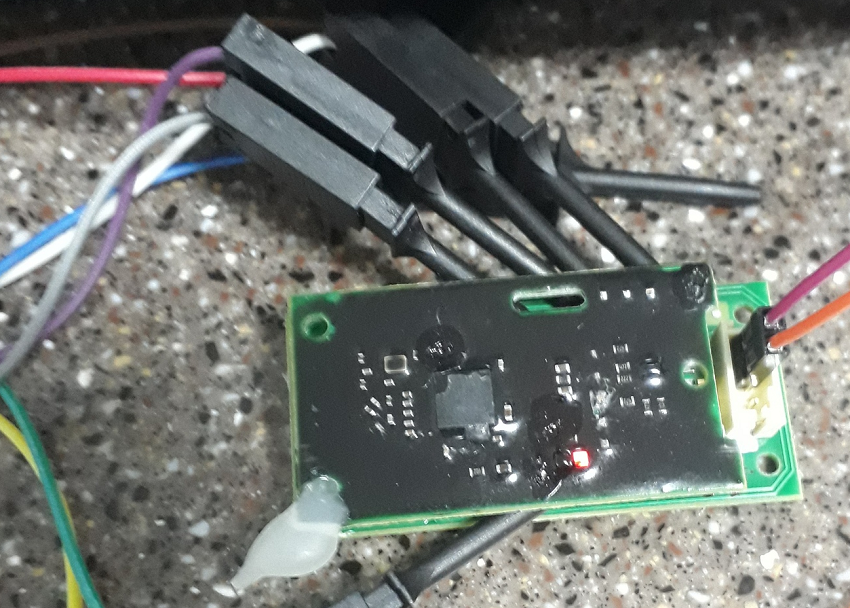

Dia nongkrong seperti itu selama beberapa hari, dan kemudian pindah ke tempat sampah di dekatnya. Itu hanya pembaca dan keypad. Karena salah satu area di perusahaan saya adalah pengembangan pembaca HF, saya tidak bisa menolak dan memutuskan untuk mempelajari pembaca RFID ini dengan lebih detail. Dari dokumentasi saya menemukan hanya

katalog besar yang dapat disimpulkan bahwa ini adalah FD-020-017 - pembaca 13,56 MHz dengan antarmuka Wiegand26. Di dalamnya ada sandwich papan pembaca (

MFRC531 ) dan MK dengan BLE (

CC2541 ) yang dilem dengan perekat hot-melt untuk kasus ini, yang jelas dikembangkan bukan untuk papan ini.

Papan MK dibanjiri dengan senyawa lunak yang tampaknya melindungi bagian radio dari kelembaban. Memutar papan di tangan saya, saya menunda.

Sampai baru-baru ini, sistem tidak menarik bagi saya, karena sudah mulai sebagian (hanya kunci akses yang berfungsi, tetapi mereka memiliki kode akses yang saya tahu dan tidak menggunakan kunci). Setelah sistem mulai sepenuhnya dan kode akses dibatalkan, saya mulai mempelajarinya secara lebih rinci. Itu bermula pada suatu malam ketika saya kembali ke rumah dan mendapati bahwa pintu ruang depan sudah berfungsi dan istri saya sudah tidur. Saya hanya membawa barang-barang saku, tetapi ternyata, ini sudah cukup untuk mengatasi semua keamanan elit (seperti yang diyakinkan Urmet).

Yang saya butuhkan adalah membuka 2 sekrup memegang bingkai panel dengan kunci mobil, menghapus 2 blok dan menggunakan kunci yang sama untuk menutup saluran relay yang masuk ke kunci pintu ruang depan. Semua ...

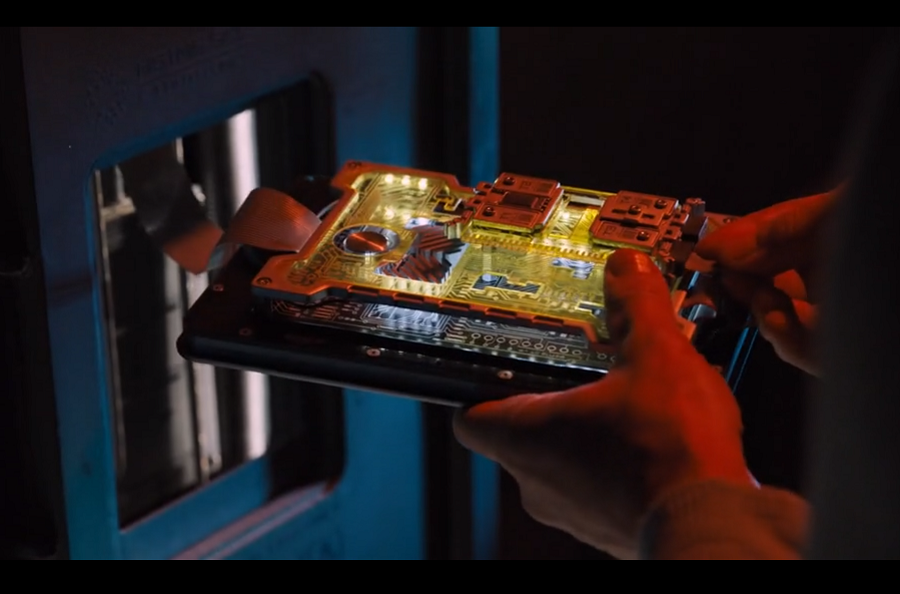

Setelah kejadian ini, ketika saya menonton film Hollywood lainnya ("Penumpang" (2016) di KDPV) dan melihat bagaimana pintu super rahasia dibuka dengan melepas panel kode dan meletakkan pin di papan (tentu dengan percikan api dan pembukaan pintu yang spektakuler), saya melihat situasi nyata.

Dalam ingatan saya, sebagian besar ACS yang saya lihat memiliki akses ke kunci langsung dari panel kode dan ini adalah kerentanan utama. Semua keamanan disediakan oleh beberapa baut yang memegang panel ini, dan dengan keyakinan bahwa sistem ini dapat diandalkan. Tetapi pada saat yang sama, dimungkinkan untuk secara signifikan meningkatkan ambang entri (sebut saja perlindungan terhadap seseorang dengan obeng) dengan menggunakan kunci dengan otak yang dikendalikan oleh antarmuka - bahkan jika itu adalah yang paling sederhana. Ukuran ini akan secara drastis mengurangi kemungkinan masuk secara spontan.

Sumber data

ACS LCD secara keseluruhan, operasinya, reaksi terhadap kunci lain, serta cara menambahkan kunci:

- Satu kunci gratis untuk apartemen dikeluarkan, masing-masing berikutnya adalah 300 rubel, terdaftar di akun pribadi ACS. Anda hanya dapat membeli dari Inggris. Obrolan LCD menulis bahwa mesin fotokopi pasar tidak dapat membuat duplikat - itu berarti sistem lebih dingin daripada hanya membaca UID.

- Saat menyajikan kartu mifare lainnya, pembaca bahkan tidak menunjukkan bahwa ia melihatnya.

- Ketika Anda membawa kunci ke tangga / lantai lain, pembaca mengambil bacaan, tetapi tidak ada yang terjadi.

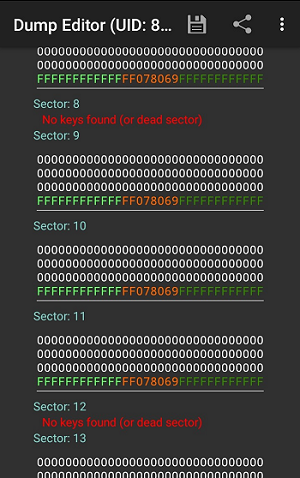

- Saat membaca isi fob kunci 8 dan 12, blok-bloknya disembunyikan dan memiliki kunci akses yang berbeda dari kunci Mifare yang terkenal. Jadi rahasianya ada di suatu tempat.

Mulai kerja

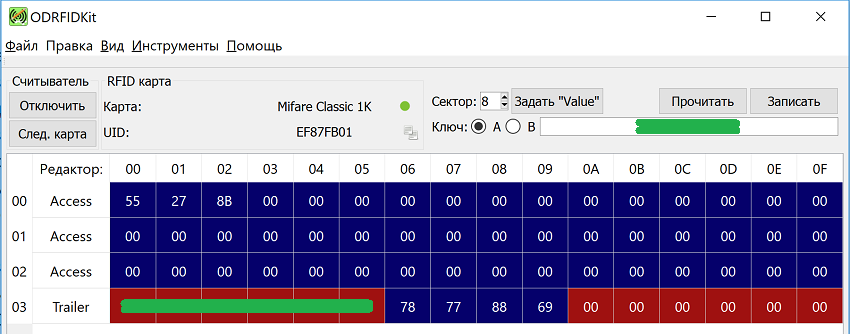

Pertama-tama, saya menyalin Block0 (yang berisi informasi UID dan Pabrikan) ke cakram Mifare Zero dan memeriksa bahwa ini tidak cukup - kunci fob tidak berfungsi. Pembaca bahkan tidak menanggapi presentasi klon semacam itu. Menjadi jelas bahwa Anda perlu mencari kunci untuk sektor 8 dan 12. Setelah membaca semua pernak-pernik yang tersedia, saya melihat bahwa hanya satu dari mereka yang memiliki 12 blok terkunci, sisanya adalah nol, jadi jelaslah bahwa sihir terkandung dalam blok 8.

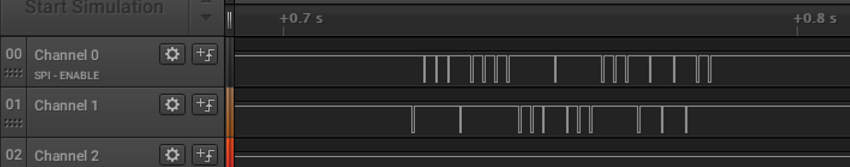

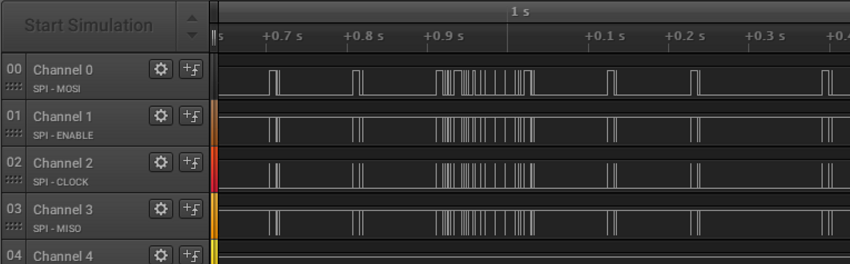

Sudah waktunya untuk mendapatkan pembaca yang berbakat dan memeriksanya lebih dekat. Jadi kami memiliki FD-020-017 - 13,56 MHz, antarmuka Wiegand26. MFRC531 dan CC2541 dihubungkan oleh sisir 10-pin. Dan dia bekerja dengan sempurna di atas meja - tanpa sisa sistem. Bereaksi terhadap tombol dengan cara yang sama seperti sisa pembaca. Pertama, mari kita lihat apa yang keluar:

Diam sebelum presentasi keyring yang valid. Setelah membaca antarmuka, pesan meninggalkan sepenuhnya sesuai dengan

Wiegand26 . Jadi saya mendekodekan paket yang dikirimkan kunci saya. Dengan bantuan multimeter, saya mengembalikan pinout, ternyata chip tersebut berkomunikasi oleh SPI. Kami menghubungkan alat analisa,

kami membawa gantungan kunci yang valid dan menonton pertukaran dengan SPI:

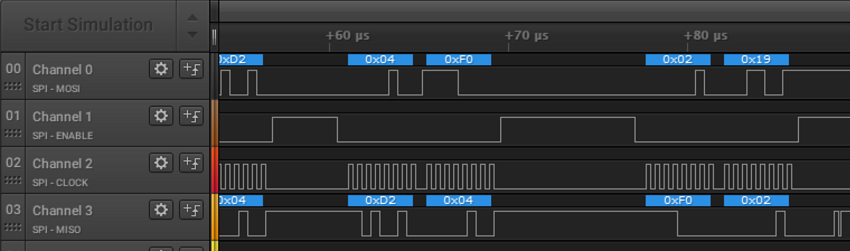

Selanjutnya, saya mulai melihat dokumentasi untuk chip

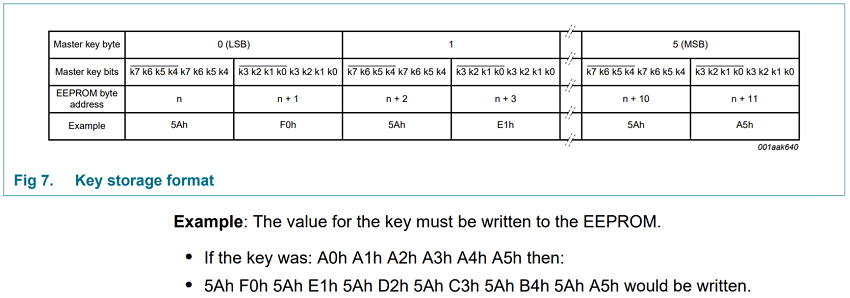

MFRC531 dan hampir menjatuhkan tangan saya ketika melihat bahwa ia memiliki EEPROM khusus untuk menyimpan kunci. Saya menemukan perintah untuk memuat kunci:

Perintah 0x0B dimuat dari EEPROM, perintah 0x19 dari FIFO, yang pada gilirannya menerima kunci melalui SPI. Tampaknya jika Anda memuat kunci dari EEPROM, maka saya tidak memiliki kesempatan untuk membalikkan cara ini, TAPI saya terkejut, tidak ada perintah pertukaran 0x0B, tetapi ada perintah 0x19

Tinggal mengumpulkan kunci saja sesuai format

Dan tambahkan ke lembar kunci.

Bingo !!! Ternyata blok 8 dimulai dengan 3 byte non-nol, yang hanya pergi ke Wiegand ketika kunci fob dan pembaca cocok. Data ini tidak ada hubungannya dengan UID - kemungkinan besar itu hanya nomor seri ketika dikeluarkan dalam KUHP. Gantungan kunci saya memiliki 3 angka berturut-turut + satu sangat berbeda. Rekaman yang kosong berhasil, saya menggabungkan kunci ke LCD dengan kunci ke kantor, yang bekerja oleh UID.

Kesimpulan

Untuk peretasan sistem yang berhasil, saya perlu berterima kasih kepada programmer dari Urmet Group yang terus terang menipu ketika menulis perangkat lunak untuk pembaca, karena jika ada perangkat keras yang mampu menghilangkan metode peretasan seperti itu (umumnya cukup sederhana), Anda tidak dapat melakukan ini, Anda tidak dapat menyebut apa pun selain hack.

Sebagian besar orang yang bekerja dengan teknologi RFID tahu bahwa algoritma enkripsi

Crypto-1 yang digunakan dalam kartu Mifare (Klasik) telah lama retak dan memungkinkan untuk mendapatkan kunci blok dengan cara yang lebih "bersih", tetapi saya tetap maju.

Dalam proyek kami sendiri, kami menggunakan pembaca yang dapat diprogram dengan kamus kata sandi satu kali untuk enkripsi. Ini memungkinkan Anda untuk melindungi diri dari kloning jika kartu asli dilampirkan ke pembaca sebelum klon, jika tidak akan mendeteksi duplikasi (kartu asli akan berhenti berfungsi).