Nama saya adalah Matthew Prince, saya adalah salah satu pendiri dan CEO CloudFlare. Jangan berpikir bahwa saya akan semenarik direktur NSA, tetapi setidaknya saya akan mencoba untuk tidak terlalu kontroversial. Sebenarnya, saya seorang profesor hukum swasta, jadi saya membaca Konstitusi dan dapat memulai diskusi panjang tentang topik ini. Suatu hari nanti kita akan membahas ini dengan sangat rinci, saya harap saya dapat menceritakan kepada Anda kisah tuntutan hukum yang saat ini kami lakukan terhadap pemerintah Amerika Serikat untuk menantang beberapa hal yang terjadi, karena ini omong kosong.

Saya akan menceritakan kepada Anda kisah yang kurang menarik, tetapi dramatis yang terjadi dari 18 hingga 25 Maret, ketika salah satu klien kami menderita serangan DDoS parah. Saya tidak akan berbicara banyak tentang CloudFlare, jika Anda ingin tahu tentang layanan kami, kunjungi saja situs tersebut. Tetapi ketika klien kami diserang, itu adalah peristiwa yang suka ditulis oleh para jurnalis, dan serangan ini diliput oleh New York Times selama 4 hari berturut-turut. Itu adalah serangan yang sangat kuat, jadi saya ingin membicarakannya.

Jadi, ada organisasi nirlaba bernama Spamhaus yang melacak spammer dan aktivitasnya. Saya kenal orang-orang ini sejak lama, dari 2006-2007, ketika dugaan spammer Illinois menuntut mereka. Kemudian pendiri organisasi ini Steve Linford menelepon saya dan bertanya apakah saya bisa bertindak sebagai pengacara gratis mereka. Saya menjawab bahwa saya dulu pengacara swasta, yang berarti saya mengajar siswa di kelas, tetapi saya tidak pernah berbicara di pengadilan. Saya sangat cepat menemukan pengacara yang nyata untuk mereka, yang segera membantu mereka “menyelesaikan” situasi, jadi saya tahu bahwa Spamhaus adalah organisasi yang sangat baik, mereka beroperasi dengan cukup terbuka.

Banyak organisasi adalah klien kami, tetapi mereka tidak suka berbicara secara terbuka tentang masalah mereka, tetapi orang-orang dari Spamhaus tidak begitu tertutup, dan ketika mereka diserang, mereka memanggil kami dan berkata: "Hei, kami dapat menceritakan kisah kami kepada Anda!" Jadi ini adalah cerita tentang serangan terhadap Spamhaus dan tentang apa yang terjadi di balik layar ketika mereka dijatuhkan.

Saya membagi cerita ini menjadi 3 bagian. Yang pertama adalah sifat serangan, apa itu dan siapa di belakangnya. Jika Anda ingin tahu lebih banyak tentang ini, maka datanglah ke DefCon, tempat saya akan berbicara minggu depan.

Bagian kedua adalah apa yang perlu dilakukan untuk menghentikan serangan, bagaimana membuat jaringan yang benar-benar mampu melakukannya. Ini bukan kisah tentang kecerdasan luar biasa atau perangkat lunak luar biasa, ini sebenarnya kisah membangun jaringan yang cerdas.

Bagian terakhir adalah apa yang dapat Anda lakukan di jaringan Anda sendiri untuk menghentikan jenis serangan ini. Saya berjanji bahwa hasil dari pidato tersebut tidak akan berkampanye untuk menggunakan layanan CloudFlare sebagai yang paling aman, sebagai gantinya saya akan memberi tahu Anda tentang hal-hal canggih yang, jika dilakukan, akan membuat Anda kurang rentan terhadap serangan DDoS tersebut.

Jadi, pada hari Senin, 18 Maret, kami menerima telepon dari salah satu sukarelawan Spamhaus yang memberi tahu kami tentang serangan itu. Ini adalah apa situs mereka pada waktu itu - penyerang membawanya ke keadaan "offline", secara efektif memutuskan hubungan dari Internet.

Media kemudian menulis bahwa serangan itu dilakukan oleh seseorang Fenn, yang tinggal di bunker di suatu tempat di Belanda. Orang ini bukan penggagas nyata dari tindakan ini, mungkin dia hanya orang yang siap untuk memberikan wawancara kepada New York Times. Alih-alih, dalang sesungguhnya dari serangan itu adalah remaja berusia 15 tahun dari London yang sekarang ditahan, tetapi pers tidak mempermasalahkan hal ini.

Dalam sebuah artikel bertanggal 23/03/2013, New York Times menulis bahwa serangan itu dilakukan oleh perusahaan Denmark Cyberbunker sebagai tanggapan terhadap daftar hitam organisasi Spamhaus karena melakukan spam. Markas Cyberbunker memang terletak di bunker NATO yang ditinggalkan (note translator).

Kemungkinan besar, alasan tindakan itu adalah fakta bahwa Spamhaus menyatakan seseorang sebagai spammer. Organisasi ini melakukan banyak hal baik, tetapi kebetulan mereka mencubit ekor seseorang, dan dalam kasus ini, pihak yang tersinggung mengambil tindakan pembalasan, dalam hal ini, ia mengatur serangan. Spamhaus secara teknis cukup cerdas untuk mengusir berbagai jenis serangan, tetapi dalam hal ini serangan besar-besaran jatuh pada infrastruktur DNS mereka dan hanya membuat situs keluar dari jaringan. Ini bisa terjadi pada organisasi mana pun, dan mereka ingin menghentikannya. Mereka tahu bahwa kami membantu mencegah serangan seperti itu, jadi mereka menoleh ke kami.

Jadi, dari 18 Maret hingga 21 Maret, apa yang kita sebut "serangan menggoda." Serangan seperti itu seperti roti kami, setiap minggu kami memiliki beberapa serangan serupa. Untuk memberi Anda gambaran tentang skala mereka, saya akan mengatakan bahwa minggu lalu kami mencatat 162 serangan terhadap pelanggan kami, dan kami menghentikan mereka dengan cukup sukses. Serangan DoS ini terjadi dengan kecepatan mulai dari 10 hingga 80 Gigabit per detik. Untuk beberapa organisasi, seperti yang finansial, serangan yang terjadi dengan intensitas seperti itu bisa berbahaya. Jadi, tahun lalu, beberapa lembaga keuangan menderita serangan DoS dengan intensitas 60-80 Gb / s, namun, saya ulangi - ini adalah serangan yang cukup umum yang akrab bagi kita, dan tidak ada yang layak disebutkan di konferensi BlackHat.

Hal lain yang harus diperhatikan adalah bahwa serangan DoS tidak semuanya sama, volume serangan, yaitu jumlah paket yang diserang situs, sangat penting. Apa yang akan kita bicarakan hari ini mengacu pada serangan level 3, yaitu serangan pada lapisan jaringan model OSI. Ini murni serangan volume. Tapi itu bukan serangan terburuk, jauh lebih buruk dari tingkat aplikasi ke-7, yang tidak begitu banyak, tetapi menciptakan lebih banyak masalah untuk aplikasi tertentu. Tetapi hari ini saya tidak akan membahas serangan yang memerlukan perangkat lunak khusus.

Hal yang sama berlaku untuk serangan DoS Level 4, ketika penyerang menggunakan paket Syn volume kecil, menyebabkan kerusakan yang cukup besar pada korban, karena sistem operasinya tidak dapat mengatasi permintaan ini.

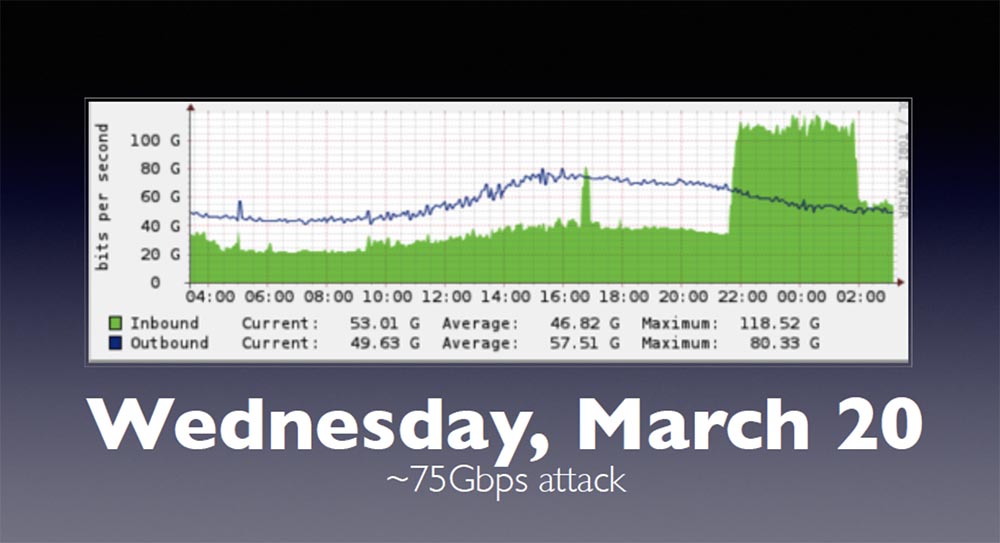

Dalam kasus kami, serangan itu semata-mata didasarkan pada volume yang besar, yang mencoba menghancurkan Anda di level 3, menjatuhkan Anda dari jaringan dan membuat port terlalu jenuh dengan lalu lintas. Pada hari Rabu, 20 Maret, salah satu port jaringan kami diserang, atau lebih tepatnya, satu set port, di mana salah satu situs Spamhaus "duduk".

Slide ini menunjukkan cache proxy, garis biru adalah lalu lintas yang datang dari jaringan kami, dan area hijau adalah lalu lintas masuk. Puncak tertinggi di akhir jadwal adalah serangan yang sepenuhnya jatuh pada Spamhaus dan menjatuhkan jaringan kami. Jaringan kami dengan tenang menahan serangan 75 Gb / s, karena dirancang untuk "mencerna" volume lalu lintas seperti itu.

Namun, selama serangan 20 Maret, langit-langit intensitas DoS 100 Gbit / s tercapai. Itu terlihat seperti kasus luar biasa, karena jika Anda membeli atau membuat router dasar, maka Anda berkomunikasi dengan seseorang seperti Cisco atau Juniper, dan "kotak" paling keren dan terbesar yang dapat Anda beli dari mereka memiliki port dengan kapasitas 100 Gigabytes. Secara teoritis, Anda dapat menggunakan beberapa port 100-gigabit dan melewatkannya melalui antarmuka tunggal, tetapi langit-langit serangan DoS biasanya tidak melebihi volume yang ditentukan.

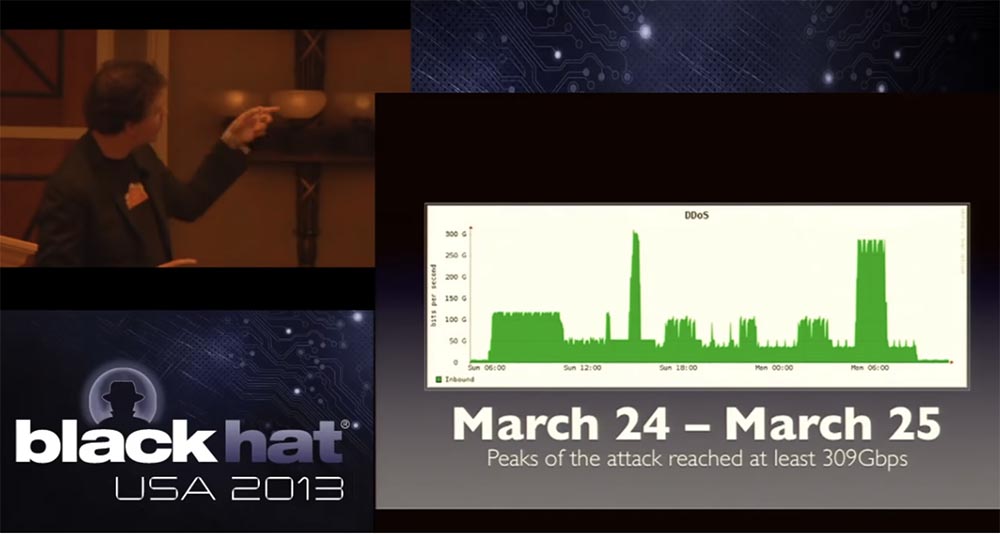

Tak lama kemudian, Tom, salah satu insinyur jaringan kami, menelepon saya dan mengatakan bahwa intensitas serangan telah meningkat. Dia bisa keluar dari batas, jadi saya bertanya berapa banyak dia tumbuh, berpikir bahwa kita berbicara tentang sedikit kelebihan. Slide berikutnya menunjukkan intensitas serangan baru yang terjadi pada 24-25 Maret.

Grafik menunjukkan waktu universal yang terkoordinasi UTC, saya tinggal di San Francisco, kami memiliki 23 lagi pada waktu itu, sehingga Anda dapat membayangkan seperti apa makan malam saya pada tanggal 23 Maret. Mereka memanggil saya dan mengatakan bahwa serangan itu melampaui langit-langit 100 Gigabit, tetapi kami tidak berpikir bahwa kami dapat segera melihat sesuatu seperti itu! Tiba-tiba, ada 4 panggilan dari penyedia salah satu jaringan masuk dan teknisi jaringan kami yang kini memiliki lalu lintas dengan intensitas lebih dari 300 Gb / dtk, yang mencapai batas jaringan kami.

Grafik menunjukkan bahwa selama 24-25 Maret, tingkat serangan turun menjadi 90 Gb / dt dan meningkat menjadi 300 Gb / dt, menyebabkan penolakan untuk melayani lalu lintas masuk dari salah satu penyedia kami, yang bandwidth jaringannya benar-benar habis.

Pertanyaannya adalah bagaimana? Bagaimana seorang hacker dapat melakukan ini jika diketahui bahwa plafon peralatan 100 gigabit? Bagaimana orang ini dari London, remaja berusia 15 tahun ini, berhasil mengatur serangan hebat yang belum pernah terjadi sebelumnya?

Banyak orang, termasuk media, menyatakan pendapat yang salah bahwa botnet diperlukan untuk serangan semacam itu. Tetapi dalam kasus khusus ini, tidak ada lalu lintas nyata dari jaringan botnet. Orang lain mengatakan bahwa Anonymous melakukan ini karena ada banyak orang di komunitas ini yang terkoordinasi dan dapat bekerja sama untuk melaksanakan serangan dari jenis tertentu. Tidak, tidak. Serangan itu dilakukan oleh 3, mungkin 4 orang, salah satunya adalah dalang teknis nyata, tetapi sangat terbatas dalam hal sumber daya dan pemain.

Banyak orang berpikir bahwa serangan seperti itu memerlukan keterampilan teknis yang luar biasa. Saya akan mengatakan bahwa saya melihat kode yang memprovokasi serangan ini, itu sekitar 50 baris dalam C, tidak termasuk header yang biasanya termasuk dalam exploit seperti itu, jadi ini informasi yang sangat sedikit.

Hanya dalam sedetik, saya akan menunjukkan kepada Anda bagaimana meluncurkan serangan seperti itu. Yang benar-benar diperlukan untuk ini adalah daftar klien DNS terbuka, atau DNS-resolver, nanti saya akan memberi tahu Anda apa itu. Hal kedua yang Anda butuhkan adalah beberapa server, atau hanya komputer dengan daya rendah, yang bekerja di jaringan yang memungkinkan penggantian sumber IP.

Ini adalah komponen utama untuk melakukan serangan, dan jika Anda memiliki dua hal ini, ternyata, bahkan dalam jumlah yang sangat kecil, maka Anda dapat meluncurkan serangan yang sangat, sangat besar. Sejauh ini, tidak ada yang melemahkan serangan seperti itu yang telah berubah, dan itu sedikit menyeramkan.

Mari kita bicara tentang resolvers DNS terbuka. DNS adalah sedikit halaman kosong kecil untuk Internet, ini adalah sistem caching yang memungkinkan untuk menanggapi permintaan yang dikirim ke server.

Penyelesai DNS yang tidak dikonfigurasi dengan benar, juga disebut penyelesai DNS terbuka, menjawab pertanyaan terlepas dari siapa yang menanyakannya. Penyelesai DNS "terlarut" ini menjawab siapa pun yang memintanya. Ini bekerja tanpa batasan. Ia tidak memiliki batasan pada jumlah permintaan, atau pada siapa yang menerima permintaan dari.

Anda mungkin bertanya: “Bagaimana dengan Google? Bagaimanapun, ia menggunakan resolver DNS terbuka! ” Namun, organisasi seperti Google melakukan banyak hal untuk membatasi jumlah permintaan yang ditujukan kepada resolver untuk membuatnya lebih sulit untuk meluncurkan serangan, mereka membatasi ukuran respon yang mereka berikan pada permintaan. Baru minggu lalu, orang-orang dari Bind mengumumkan ekstensi baru yang memungkinkan kita untuk menetapkan batas kecepatan untuk permintaan, yang memang sudah lama kita lewatkan. Karena yang paling ditakuti adalah serangan, server DNS terbuka yang otoritatif semakin banyak digunakan.

Selama serangan apa pun, peretas berusaha memperkuatnya dengan cara apa pun yang mungkin, misalnya, menggunakan botnet. Jika saya memiliki sangat sedikit sumber daya sendiri, saya berusaha menggunakannya untuk membuat sumber daya tambahan. Pada sebuah konferensi BlackHat, dikatakan bahwa DDoS adalah serangan asimetris yang sempurna, karena seorang pria kecil dapat menciptakan masalah besar, dan resolusi DNS terbuka jelas menunjukkan hal ini.

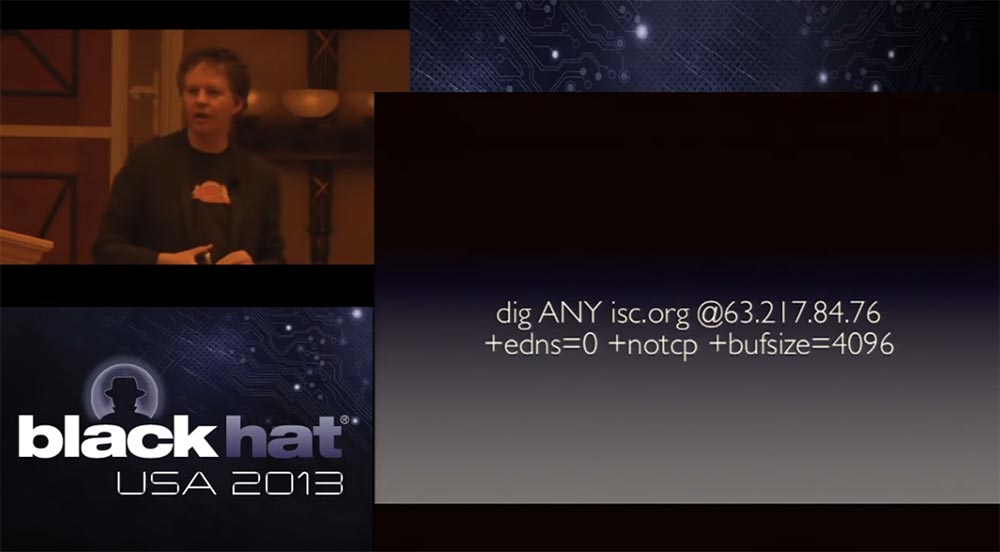

Slide ini menunjukkan perintah kunci untuk meluncurkan serangan melalui terminal atau konsol Windows.

Perintah ini diluncurkan pukul 2 pagi dari resolver DNS publik 63.217.84.76 yang berjalan pada jaringan PCCW. Jika Anda mengirim permintaan ini, server akan merespons Anda.

digANY hanyalah kueri DNS yang memulai pencarian untuk setiap NS, nama domain isc. org berarti mereka ingin menunjukkan kepada Anda setiap jenis catatan DNS yang mungkin, sehingga file DNS mereka sangat besar, diikuti oleh alamat IP resolver dan bendera edns = 0, yang mengatakan: "Beri aku segalanya, termasuk dns.sec dan banyak lainnya. jenis bendera, yang mungkin tidak Anda terima secara default. Bendera notcp adalah elemen penting karena memberitahu resolver untuk tidak menggunakan TCP untuk bertukar data, tetapi untuk meneruskannya ke seluruh UDP, dan menetapkan ukuran buffer ke 4096, yaitu, berusaha untuk membuat buffer sebesar mungkin untuk mengirim paket yang sangat "gemuk".

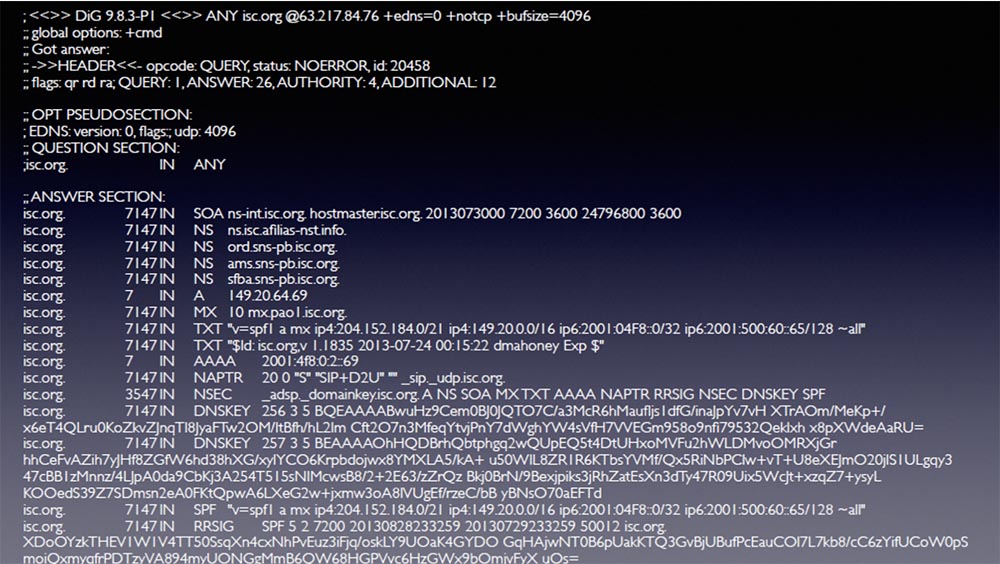

Jadi, Anda menjalankan permintaan kecil imut ini dengan ukuran 64 byte dan mendapatkan apa yang berjalan di layar sebagai tanggapan. Artinya, berdasarkan permintaan 64 byte, Anda mendapatkan respons sebesar 3363 byte.

Jadi, jika Anda berhasil menemukan resolver DNS terbuka, Anda mengirimnya 64 byte dan mendapatkan respons yang lebih besar dari 3300 byte. Itulah yang saya maksud ketika saya mengatakan bahwa Anda dapat menggunakan sumber daya kecil untuk membuat masalah besar. Dalam hal ini, kami mendapatkan serangan gain dari urutan x50.

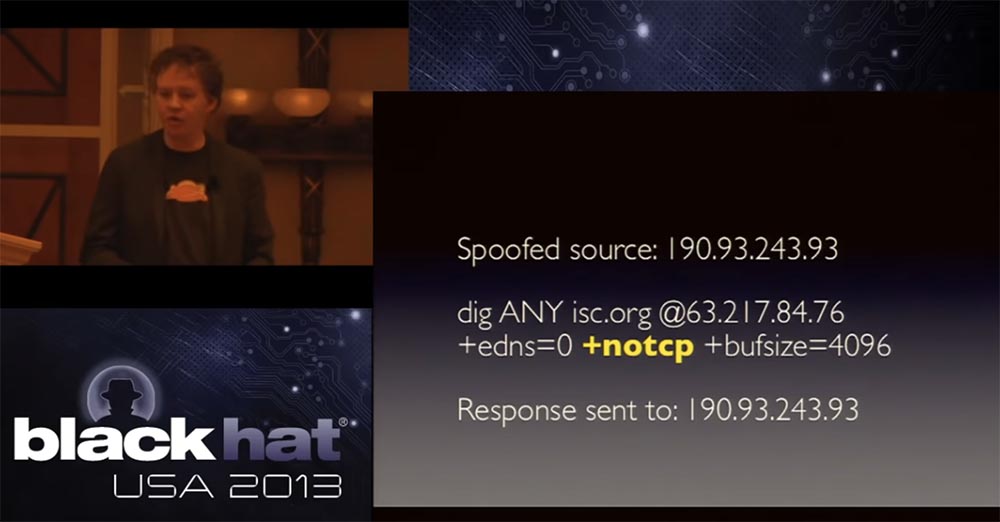

Namun, amplifikasi tidak berfungsi secara default, dan jika saya mengirim permintaan kecil untuk mendapatkan respons yang besar, maka saya cukup mengirim serangan DDoS ke diri saya sendiri. Oleh karena itu, komponen wajib kedua untuk serangan semacam itu adalah jaringan yang memungkinkan spoofing alamat IP sumber.

Artinya, saya mencoba untuk berpura-pura bahwa permintaan DNS dikirim dari alamat IP yang tidak dikirim. Saya mengirim pesan ke resolver DNS, dan karena UDP adalah protokol "bakar dan lupakan" tanpa jabat tangan, setelah menerima permintaan, ia hanya mengirim respons kepada orang yang menganggapnya sebagai pengirim.

Jaringan yang terorganisir dengan baik tidak memungkinkan hal ini, mereka tidak mengizinkan paket datang dari alamat IP yang bukan milik jaringan ini - ini adalah rekomendasi BCP38. Saat membuat jaringan, rekomendasi ini harus diikuti oleh sebagian besar penyedia Internet, tetapi ada jaringan yang mengabaikan aturan ini.

Jadi, jika kami memiliki dua bahan yang diperlukan, maka karena UDP tidak menggunakan jabat tangan, Anda dapat dengan mudah mengganti alamat IP dari sumber permintaan. Untuk menyerang Spamhaus, DNS khusus yang ditunjukkan pada slide digunakan, dan jaminan bahwa koneksi melalui UDP, yang tidak memerlukan jabat tangan apa pun. Kemudian tanggapan dari semua resolvers DNS terbuka yang berlokasi di seluruh dunia ini dikirim kembali ke jaringan target Anda atau lainnya.

Efek sekunder dari serangan DDoS ini tercermin dalam dukungan pelanggan, karena ratusan ribu server DNS terbuka terlibat dalam serangan ini. Pengguna mereka melacak jalur ke alamat penyerang 190.93.243.93, dari mana mereka mengirim banyak paket yang menyerang infrastruktur mereka, dan mulai membombardir Anda dengan pesan-pesan yang marah seperti "Anda tidak tahu apa yang Anda lakukan, Anda tidak tahu bagaimana memulai jaringan normal, komputer Anda diretas, beraninya kau menyerangku! ” dan sejenisnya. Dan Anda harus dengan sangat sopan menjelaskan kepada mereka bahwa merekalah yang sebenarnya menyerang Anda, tetapi mereka sendiri yang menderita karena mereka tidak mengonfigurasi DNS resolver mereka dengan benar, jawaban atas pertanyaan kembali, dan semua ini pada akhirnya memengaruhi Anda diri mereka sendiri.

Sebenarnya, ini adalah kesempatan untuk mengajarkan orang bagaimana "membersihkan" jaringan mereka, dan ini adalah aspek positif dari serangan tersebut, karena orang tidak menyadari bahwa ini terjadi terus-menerus, hanya dalam skala kecil, karena pengaturan yang salah dari server DNS terbuka. Dan hanya ketika intensitas serangan meningkat secara signifikan, mereka mulai memperhatikannya.

Saya pikir Anda semua akrab dengan jenis serangan lama seperti Smurf, di mana Anda menggunakan permintaan siaran ICMP ke router melalui router dan menggunakan spoofing sumber, akibatnya komputer merespons korban spoofing Anda, saluran komunikasi yang menyumbat.

Berita baiknya adalah bahwa industri perutean telah belajar untuk menangani serangan ini dengan sangat efektif. Mereka masih ditemukan, tetapi meluncurkan serangan Smurf cukup sulit. Namun, secara umum, serangan respons refleksi DNS sangat mudah diatur.

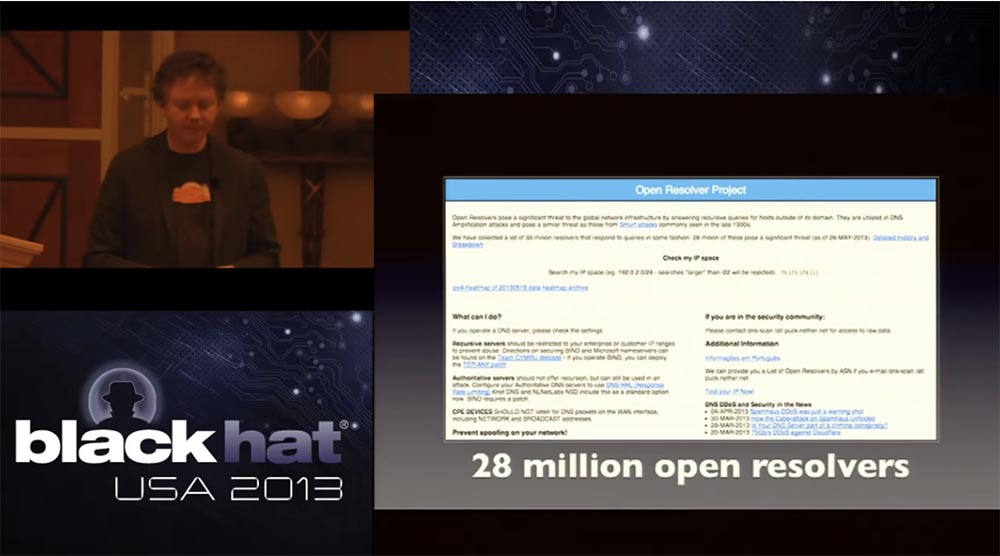

Seberapa umum serangan ini? Slide berikutnya menggambarkan Open Resolver Project, yang merupakan produk yang cukup revolusioner. Banyak dari mereka yang hadir di sini telah berdebat sejak lama apakah layak menerbitkan daftar semua resolusi DNS terbuka yang berjalan di Internet pada jaringan. Faktanya adalah bahwa daftar ini dapat digunakan baik oleh "orang baik" sehingga mereka dapat menunjukkan klien ke jaringan yang dikonfigurasi secara tidak benar, dan oleh "orang jahat" yang dapat menggunakannya untuk mengatur serangan DoS.

Bukan kebetulan bahwa proyek ini diluncurkan pada hari Senin, setelah akhir pekan, di mana kami mengalami semua ini. Dengan demikian, penyedia internet tingkat pertama terbesar dapat memastikan bahwa "orang jahat" memiliki daftar ini untuk waktu yang lama dan karena itu Anda harus mulai membersihkannya dengan menyingkirkan server yang terbuka. Berkat situs ini, Anda dapat memasukkan rentang alamat IP Anda dan memeriksa apakah jaringan Anda memiliki resolvers DNS terbuka. Jadi, jika PCCW melakukan ini, mereka dapat membersihkan jaringan sebelum mereka memiliki masalah. Kami telah melibatkan media dalam meliput peran proyek ini, sehingga semua penyedia akan mengetahui tentang daftar ini, karena jumlah resolver DNS terbuka yang digunakan di Internet adalah 28 juta. , 30, 40 50 , , , 21 , .

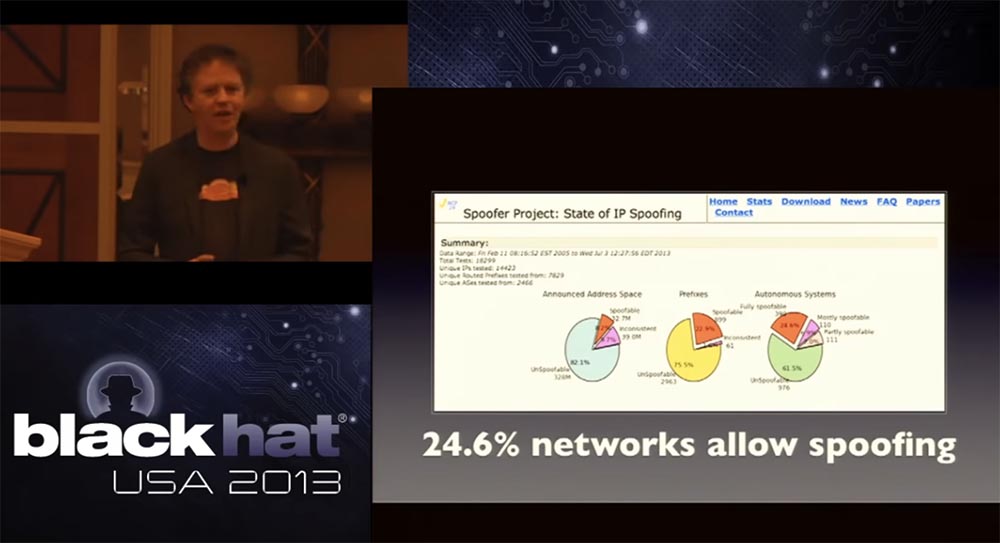

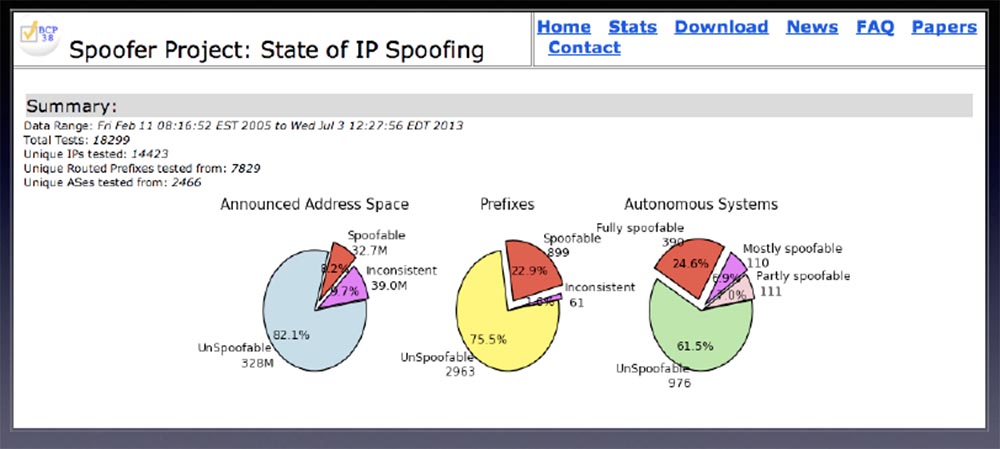

, – , . MIT, . , , 25% .

2013 , BCP 38 . , , IP-, . , 2002 , , – !

, - . , , , , China Telecom. DNS- . , , . , .

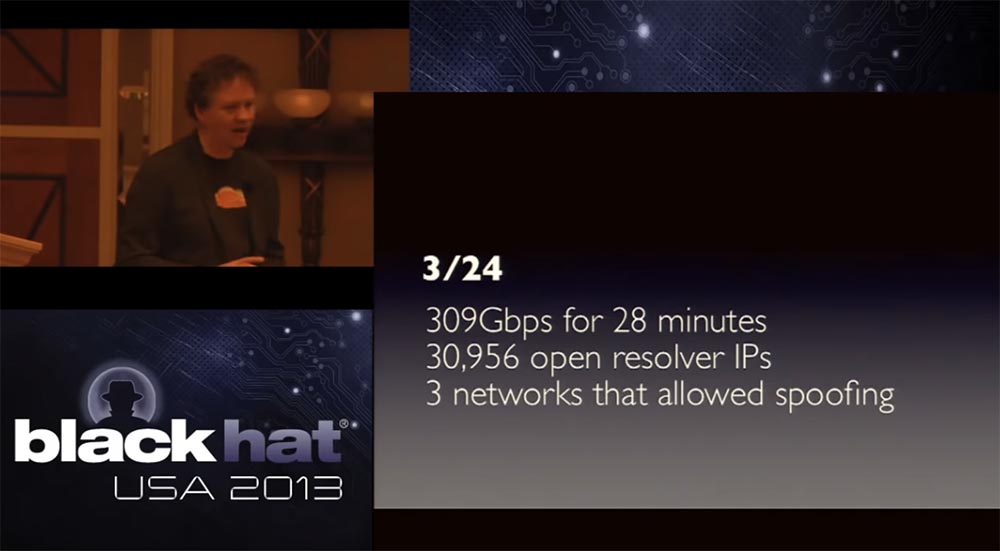

, Spamhaus. 24 309 / 28 . , , 300 / . , , , , Spamhous . , . , ? – 0,1% , ! 1%, 300-, 3- . 10% DNS-, 30- . , 3 , , 30- , . .

, , 3 , , , 5 7 . -, . 3 , .

25 , 287 / 72 . – 31154, . – .

, 1 , , . 5 7 , 3 , IP-, 9 /, 0,1% DNS-. 300 / DDoS-.

, , , , , .

, , . , - , , , , .

– , , , . , , , , , .

, , , , . , . , , 23 CloudFlare, 50. X-.

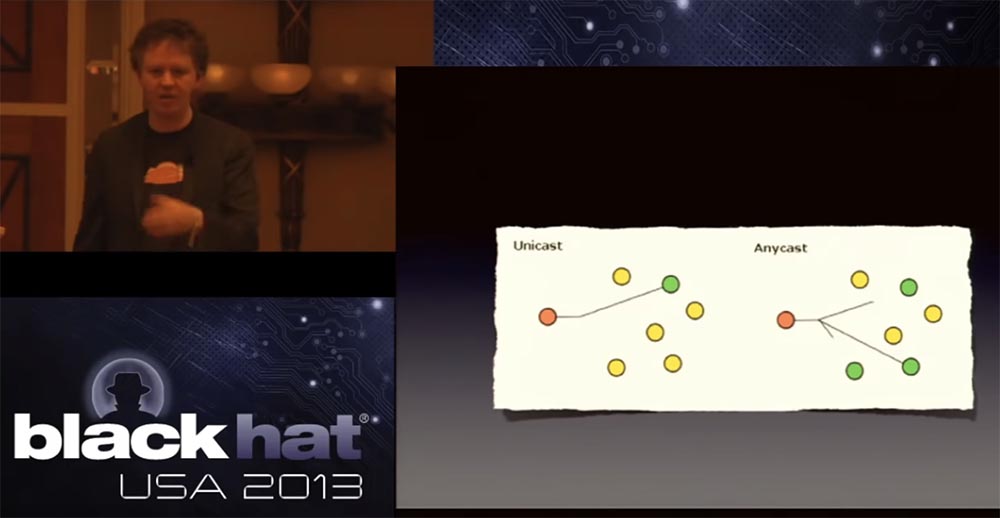

, , , . Anycast BGP DNS, Anycast. HTTP-, . , – , .

Anycast, . , Anycast , . , 23 - , IP-, , Spamhous. , 300 / , - , - 13 / .

Masalahnya adalah bahwa penyerang juga dapat melakukan perhitungan matematis dan dengan cepat mengarahkan ulang serangan langsung ke tepi jaringan kami. Ini adalah ide yang sedikit bodoh, sebagai akibatnya, penyerang bisa mendapatkan efek sebaliknya dari perolehan. Artinya, alih-alih memperkuat serangan dengan meningkatkan permukaannya, ia terpaksa mengurangi permukaan ini dan mengurangi intensitas serangan.29:00 mnt.Konferensi BLACK HAT. Pelajaran dari selamat dari serangan DDOS 300 Gb / s. Bagian 2

Masalahnya adalah bahwa penyerang juga dapat melakukan perhitungan matematis dan dengan cepat mengarahkan ulang serangan langsung ke tepi jaringan kami. Ini adalah ide yang sedikit bodoh, sebagai akibatnya, penyerang bisa mendapatkan efek sebaliknya dari perolehan. Artinya, alih-alih memperkuat serangan dengan meningkatkan permukaannya, ia terpaksa mengurangi permukaan ini dan mengurangi intensitas serangan.29:00 mnt.Konferensi BLACK HAT. Pelajaran dari selamat dari serangan DDOS 300 Gb / s. Bagian 2Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga musim semi gratis ketika membayar selama setengah tahun, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?