Dalam tajuk tradisional "Apa yang Masih Salah dengan IOT" minggu lalu, sebuah studi ilmiah tentang spesialis dari Universitas Michigan dan Universitas Federal Brasil Pernambuco ditambahkan. Studi ini meneliti 96 perangkat IoT untuk rumah pintar dari daftar terlaris di situs Amazon. Para ilmuwan telah menganalisis aplikasi untuk mengelola perangkat ini dari telepon pintar, baik secara manual maupun menggunakan alat analisis komunikasi jaringan otomatis. Pertama-tama, mereka mencari kerentanan yang dapat mengendalikan perangkat IoT karena koneksi yang tidak aman.

Untuk 96 perangkat yang berbeda, 32 aplikasi kontrol unik dikumpulkan. Setengah dari mereka tidak mengenkripsi lalu lintas saat bekerja dengan IoT, atau menggunakan kunci enkripsi tetap. Dengan demikian, tidak hanya pemilik yang dapat mengontrol perangkat, tetapi siapa pun, secara umum, dengan satu peringatan - jika Anda memiliki akses ke jaringan lokal. Studi dalam PDF ada di

sini , ringkasan singkat dalam bahasa Rusia ada di

berita ini . Kami akan memikirkan detail pekerjaan yang paling menarik.

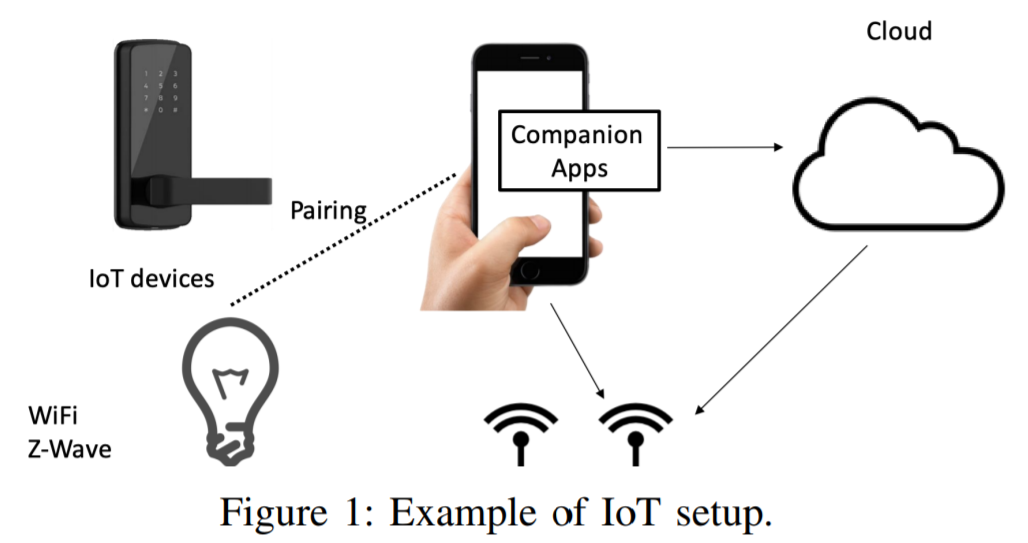

Tidak seperti studi keamanan pada umumnya, biasanya berfokus pada kerentanan spesifik perangkat tertentu, karya ilmiah para pakar Brasil dan Amerika menawarkan pendekatan terpadu. Secara teori dapat digunakan untuk menilai keamanan perangkat IoT yang dapat terhubung ke Internet dan / atau jaringan lokal. Pendekatannya ternyata sebagai berikut: kami membatasi diri pada studi aplikasi kontrol dan bagaimana mereka berinteraksi dengan perangkat rumah pintar itu sendiri. Kesenjangan dalam perangkat itu sendiri tidak diperhitungkan - diasumsikan bahwa jika bagian klien rentan, maka Anda tidak dapat menggali lebih jauh, dan semuanya sudah cukup buruk.

Skema operasi perangkat tipikal, seperti kamera CCTV, melibatkan interaksi dengan smartphone melalui pengontrol - baik secara langsung melalui jaringan lokal atau melalui sistem cloud di sisi pabrikan. Untuk memulai, para peneliti membeli lima perangkat rumah pintar paling populer dan mempelajarinya secara manual. Masalah segera terdeteksi - misalnya, dengan outlet TP-Link yang dikendalikan dari jarak jauh:

Konfigurasi awal perangkat melalui aplikasi pada smartphone terjadi sepenuhnya tanpa enkripsi. Selama operasi normal, enkripsi data disediakan, tetapi kunci enkripsi adalah satu untuk semua perangkat dalam seri. Untuk mengkonfirmasi konsekuensi praktis dari pendekatan ini, para peneliti mengunggah

video yang mengkonfirmasikan kemungkinan merebut kendali perangkat. Studi lima perangkat memungkinkan kami untuk merumuskan pertanyaan, jawaban yang kemudian ditemukan menggunakan sistem analisis otomatis (kebanyakan):

- Apakah kunci enkripsi "default" digunakan dalam firmware yang digunakan?

- Apakah ada koneksi langsung antara perangkat dan smartphone melalui jaringan lokal?

- Apakah aplikasi dan perangkat mengirim pesan siaran melalui jaringan?

- Apakah protokol komunikasi yang sengaja rentan digunakan?

Jawaban untuk empat aplikasi yang dipilih adalah sebagai berikut:

Kasa Smart adalah aplikasi untuk perangkat TP-Link, seperti soket pintar di atas.

LIFX adalah produsen bola lampu yang dikendalikan dari jarak jauh. WeMo dikembangkan oleh Belkin, dan e-Control adalah

BroadLink , dalam kedua kasus ini adalah tentang mengendalikan pencahayaan dan peralatan listrik, TV dan peralatan rumah tangga melalui inframerah, serta sistem keamanan. Dalam kasus WeMo, para peneliti menemukan kurangnya enkripsi dan segala jenis otorisasi ketika berkomunikasi dengan perangkat di jaringan lokal. Dengan menyadap paket-paket jaringan, para ilmuwan dapat membuat skrip yang mengontrol perangkat pintar Belkin tanpa sepengetahuan pemiliknya.

Hasil penelitian umum: 16 aplikasi tidak menggunakan enkripsi atau dienkripsi menggunakan kunci tetap. 18 aplikasi berkomunikasi dengan perangkat di jaringan lokal, 14 berkomunikasi hanya melalui server pabrikan. 6 aplikasi menggunakan protokol komunikasi yang rentan. Register

meminta komentar dari perusahaan yang disebutkan dalam penelitian ini. Komentar oleh produsen bola lampu pintar LIFX adalah bahwa perusahaan mencari keseimbangan antara keamanan dan kenyamanan, dan ini, secara umum, adalah masalah utama perangkat IoT.

Komunikasi langsung antara perangkat (atau pengontrol) dan telepon pintar melalui jaringan lokal melindungi pengguna dari kebangkrutan mendadak pabrikan atau pengakhiran dukungan untuk perangkat yang usang. Jika dalam situasi ini IOT Anda terikat pada awan, Anda mendapati diri Anda berhadapan muka dengan sepotong besi yang patah. Tetapi argumen produsen bahwa tidak perlu melindungi komunikasi di jaringan lokal juga bisa diperdebatkan. Jaringan lokal dapat diretas, ada juga kemungkinan kompromi perangkat yang memiliki akses ke sana. Banyaknya kerentanan router, pengaturan yang dapat Anda ubah dengan membuka tautan yang benar di peramban, mengkonfirmasi hal ini.

Studi ini memberikan contoh perangkat "yang benar" di mana interaksi dengan aplikasi kontrol hanya terjadi melalui sistem cloud, dengan tingkat enkripsi yang diperlukan dari data yang dikirimkan. Ini adalah produk Nest dan EZVIZ. Ini juga menerapkan cara yang relatif aman untuk mengkonfigurasi perangkat pada awalnya. Dalam kasus pertama, ini adalah kode otentikasi acak yang ditampilkan pada layar perangkat. Dalam kasus kedua, garis otorisasi unik diterapkan ke perangkat dalam bentuk kode QR, yang harus dipindai.

Prioritas yang ditetapkan oleh peneliti dalam pekerjaan ini dapat ditantang, serta gagasan tentang pendekatan yang tepat untuk melindungi komunikasi sistem rumah pintar. Minimal, penelitian ini sekali lagi menegaskan bahwa tidak ada gunanya secara sadar menurunkan perlindungan saluran komunikasi bahkan dalam jaringan lokal. Konsekuensinya bisa serius, terutama jika metode yang tidak aman digunakan oleh alarm pintar atau kunci pintu yang terhubung ke internet.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.