Sudah bukan rahasia lagi bagi siapa pun bahwa memasang produk anti-virus dapat membuka vektor serangan tambahan, tetapi saya sangat terkejut dengan fakta bahwa menemukan dan mengeksploitasi kerentanan seperti itu di beberapa produk, bahkan pada 2018, tidak menjadi masalah.

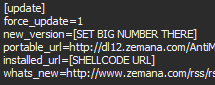

UpsKerentanan yang ditemukan terdapat dalam prosedur untuk memperbarui produk antivirus. Pembaruan file konfigurasi ditransmisikan melalui koneksi http biasa dan dapat dibaca oleh seseorang (yang bukan kerentanan). Dalam tanggapan dari server perusahaan, tautan ditemukan ke file pembaruan yang dieksekusi antivirus ketika versi baru terdeteksi.

Perbarui url

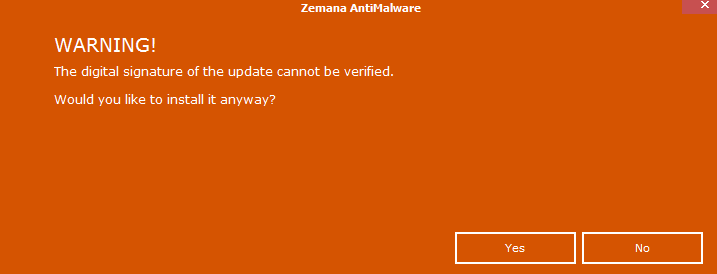

Perbarui urlSangat mengejutkan adalah kenyataan bahwa bahkan penggantian sederhana dari URL file pihak ketiga menyebabkan peringatan antivirus yang

aneh .

Apakah Anda ingin menjalankan beberapa jenis file dengan hak sistem?

Apakah Anda ingin menjalankan beberapa jenis file dengan hak sistem?Jika pengguna, tanpa memperhatikan triknya, setuju, maka antivirus mengunduh file pihak ketiga ke komputer dan menjalankannya dengan hak istimewa SYSTEM. Selain itu, ini tidak dapat berarti pengguna dengan hak administrator.

Namun, seseorang yang waras akan setuju untuk menginstal "pembaruan" tersebut. Mari kita lihat cara

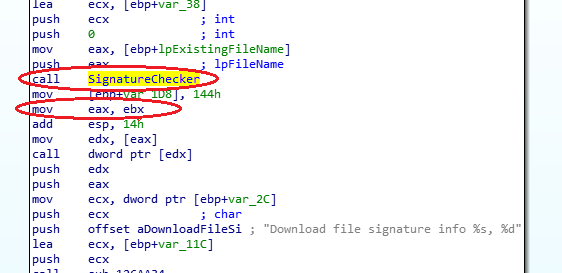

memintas notifikasi ini. Semua file pembaruan ditandatangani secara digital dan

harus diverifikasi sebelum dieksekusi. Mari kita lihat fungsi ZmnAppUpdater dan lihat bagian yang menarik dari tempat di mana fungsi SignatureChecker dipanggil dalam file ZAM.exe

Verifikasi Tidak Terjawab

Verifikasi Tidak TerjawabFungsi ini harus memverifikasi tanda tangan digital dari file exe dan mengembalikan kode hasil verifikasi. Namun, dalam fungsi ZmnAppUpdater, penulis lupa melakukan ini (hasil EAX = 0x80096010 (TRUST_E_BAD_DIGEST)). Dengan demikian, dimungkinkan

untuk mengeksekusi kode arbitrer pada sistem jarak jauh dengan hak SISTEM tanpa berinteraksi dengan pengguna dengan hanya mengeksekusi serangan "man in the middle". Kami mengkloning direktori Keamanan dari file pembaruan asli ke file pembaruan palsu dan tidak peduli bahwa tanda tangan digital tidak dapat diverifikasi oleh sistem operasi. Antivirus hanya memeriksa yang namanya dikeluarkan sertifikat, tetapi tidak integritasnya.

Kerentanan dengan pengidentifikasi CVE-2019-6440 telah diperbaiki setelah publikasi publikasi ini.

Saya perhatikan satu hal

lagi yang menarik .

Sekitar satu tahun telah berlalu sejak saat informasi tentang kerentanan ditransmisikan ke koreksi aktualnya (dimulai dengan versi 3x). Kerentanan hadir di semua produk perusahaan, namun

diputuskan untuk menunda rilis patch darurat sampai rilis versi utama baru. Perwakilan perusahaan mengatakan bahwa

kerentanannya cukup sulit untuk dideteksi , versi utama baru sedang dikembangkan dan perusahaan tidak berencana untuk merilis tambalan, karena memiliki lebih dari 20 mitra rebranding. Tentu saja,

kerentanan hadir di semua produk perusahaan mitra . Selain itu,

perusahaan, yang sadar akan kerentanan, terus secara aktif mempromosikan versi dengan kode rentan sejauh ini.Tampaknya perusahaan yang terlibat dalam keamanan informasi seharusnya merilis pembaruan sesegera mungkin, tetapi tidak demikian, dan keamanan pelanggan bukanlah yang benar-benar membuatnya khawatir.

PEMBARUAN

Setelah publikasi, perusahaan masih dirilis

Perbarui . Apa yang mencegah ini terjadi sebelumnya tidak diketahui.