Halo, Habr!

Tahun ini, ketika menulis dokumen akhir tentang pekerjaan perusahaan untuk tahun itu, kami memutuskan untuk menolak menceritakan kembali berita tersebut, dan meskipun kami tidak dapat sepenuhnya menghilangkan ingatan tentang apa yang terjadi, kami ingin berbagi dengan Anda apa yang kami berhasil lakukan - untuk mengumpulkan pikiran dan mengalihkan pandangan ke ke tempat di mana kita akan menemukan diri kita dalam waktu dekat - saat ini.

Tanpa basa-basi lagi, temuan utama dari tahun lalu:

- Durasi rata-rata serangan DDoS turun menjadi 2,5 jam;

- Tahun 2018 menunjukkan adanya kekuatan komputasi yang mampu menghasilkan serangan dengan intensitas ratusan gigabit per detik di satu negara atau wilayah, membawa kita ke tepi "teori kuantum relativitas bandwidth" ;

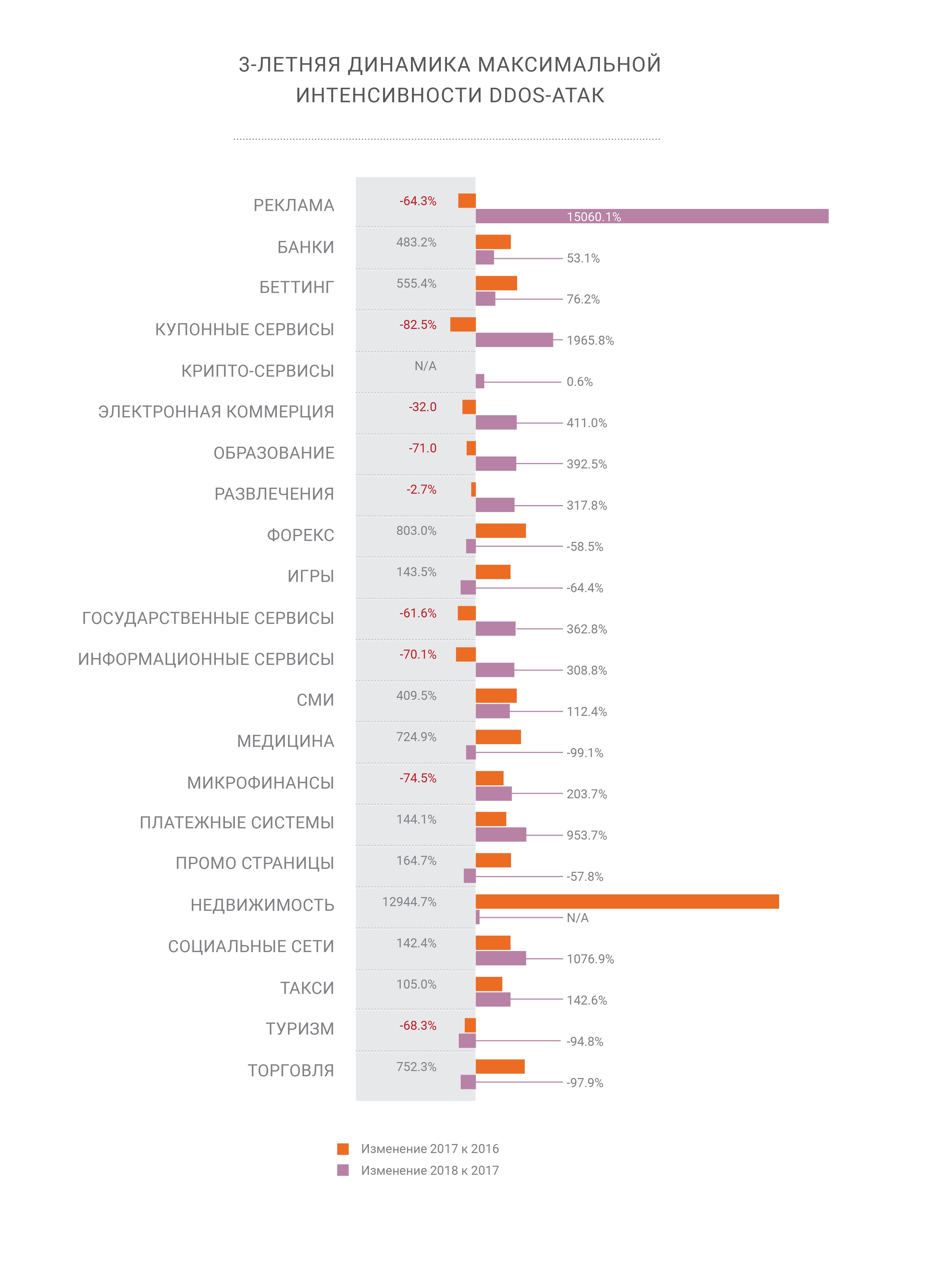

- Intensitas serangan DDoS terus tumbuh;

- Seiring dengan peningkatan serentak dalam berbagi serangan menggunakan HTTPS (SSL);

- Komputer pribadi sudah mati - sebagian besar lalu lintas modern dihasilkan pada perangkat seluler, mewakili tantangan bagi penyelenggara DDoS dan tantangan berikutnya bagi perusahaan keamanan jaringan;

- BGP akhirnya menjadi vektor serangan, 2 tahun lebih lambat dari yang kami harapkan;

- Manipulasi DNS masih merupakan vektor serangan yang paling mengganggu;

- Kami mengharapkan amplifier baru di masa depan, seperti memcached dan CoAP;

- Tidak ada lagi "safe havens" di Internet dan semua industri sama-sama rentan terhadap serangan cyber dalam bentuk apa pun.

Di bawah potongan, kami telah mengumpulkan bagian paling menarik dari laporan di satu tempat, Anda dapat menemukan versi lengkapnya di

sini . Selamat membaca.

Retrospektif

Crypto tidak lagi menarik bagi penyerang

Crypto tidak lagi menarik bagi penyerangPada tahun 2018, perusahaan kami “mencatat” dua rekor serangan di jaringannya sendiri. Serangan dengan amplifikasi memcached, yang kami uraikan secara rinci pada akhir Februari 2018, menghantam sistem pembayaran Qiwi dengan intensitas 500 Gbit / dtk, tetapi berhasil dinetralkan oleh jaringan penyaringan. Pada akhir Oktober, kami melihat serangan tengara lain - amplifikasi DNS dengan sumber dilokalkan dalam satu negara, tetapi dengan kekuatan yang belum pernah terjadi sebelumnya.

Amplifikasi DNS telah dan tetap menjadi salah satu vektor serangan DDoS level link yang paling terkenal dan masih menimbulkan dua pertanyaan tajam. Jika terjadi serangan dengan intensitas ratusan gigabit per detik, ada kemungkinan besar kelebihan koneksi ke penyedia yang lebih tinggi. Bagaimana cara mengatasinya? Jelas, perlu untuk mendistribusikan beban seperti itu di sebanyak mungkin saluran - yang membawa kita pada masalah kedua - penundaan jaringan yang ditambahkan sebagai akibat dari perubahan jalur lalu lintas ke lokasi pemrosesan mereka. Untungnya, kami juga berhasil melakukan serangan kedua berkat opsi penyeimbangan beban yang fleksibel dalam jaringan Qrator.

Ini adalah bagaimana balancing menunjukkan nilai tertinggi - karena kami mengelola jaringan BGP mana pun, Radar memodelkan distribusi lalu lintas melalui jaringan setelah mengubah model balancing. BGP adalah protokol distance-vektor dan kami memahami keadaan dengan baik, karena grafik jarak tetap hampir statis. Dengan menganalisis jarak-jarak ini dengan mempertimbangkan LCP dan Multipath Biaya-Equal, kita dapat melakukan pra-evaluasi AS_path dari titik A ke titik B dengan tingkat akurasi yang tinggi.

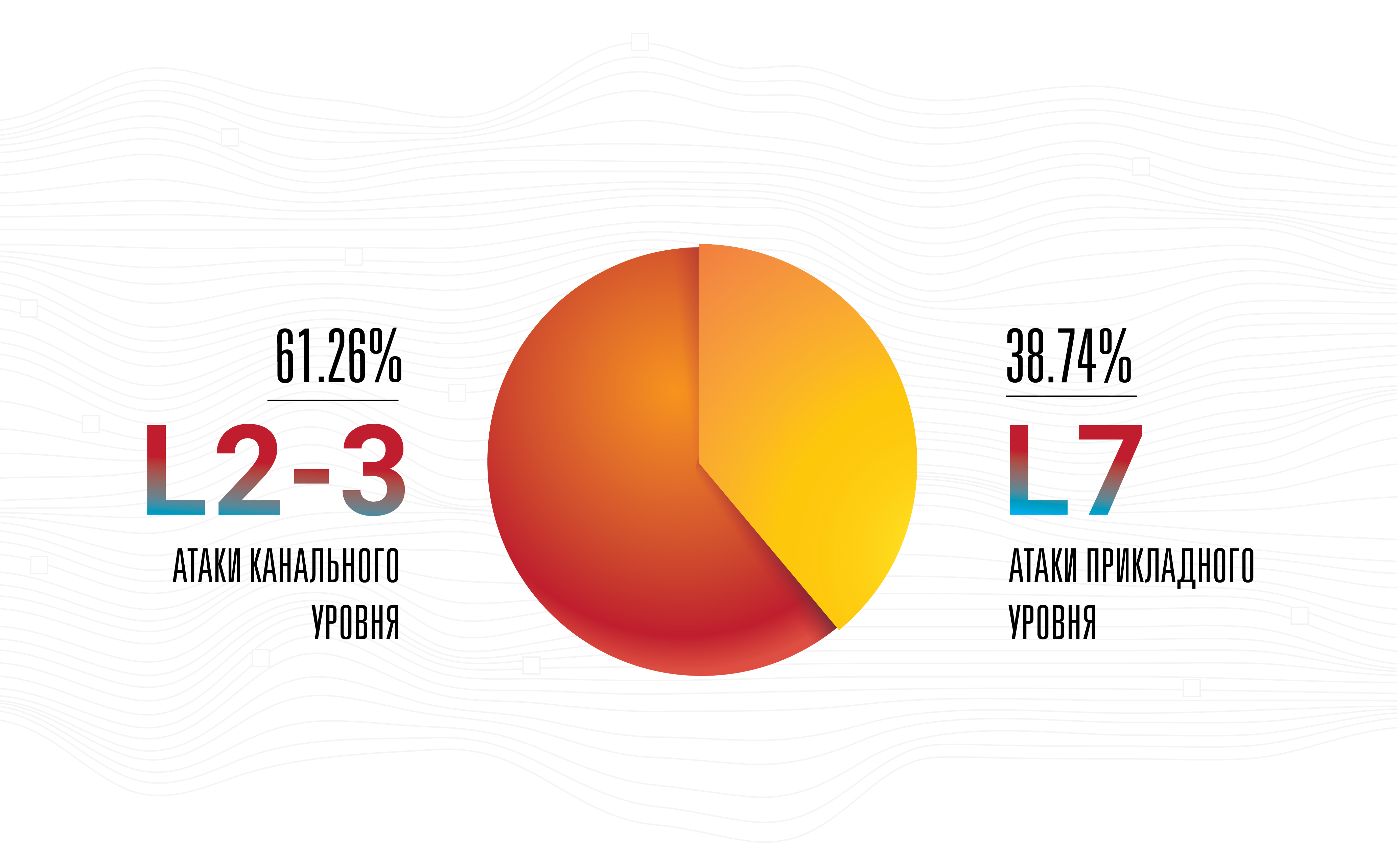

Ini tidak berarti bahwa amplifikasi adalah ancaman paling serius - tidak, serangan tingkat aplikasi tetap yang paling sukses, tidak terlihat dan efektif, karena kebanyakan dari mereka dilakukan pada intensitas rendah dari band yang digunakan.

Ini adalah alasan utama mengapa perusahaan kami tanpa kompromi meningkatkan koneksi dengan operator di titik-titik kehadiran, sambil meningkatkan jumlah mereka. Langkah seperti itu logis untuk semua operator jaringan saat ini, asalkan bisnisnya sedang tumbuh. Tetapi kami tetap percaya bahwa sebagian besar penyerang pertama-tama mengumpulkan botnet dan hanya setelah itu mulai memilih dari daftar terluas amplifier yang tersedia yang dapat dipukul dari semua senjata yang mungkin ada pada kecepatan muat maksimum. Serangan hibrida semacam itu telah terjadi sejak lama, tetapi baru-baru ini intensitasnya, baik dalam hal jumlah paket per detik dan bandwidth jaringan yang terlibat, mulai tumbuh.

Serangan dengan intensitas di atas 100 Gbit / dtk sekarang terlihat jelas dalam statistik - ini bukan kebisingan lagi

Serangan dengan intensitas di atas 100 Gbit / dtk sekarang terlihat jelas dalam statistik - ini bukan kebisingan lagiBotnet berkembang secara signifikan pada tahun 2018, dan pemiliknya membuat kegiatan baru -

clickfraud . Dengan peningkatan teknologi pembelajaran mesin dan masuk ke tangan browser tanpa kepala yang bekerja tanpa GUI, clickfraud menjadi lebih mudah dan lebih murah - hanya dalam dua tahun.

Saat ini, situs web rata-rata menerima dari 50% hingga 65% dari lalu lintas dari perangkat seluler, browser dan aplikasi mereka. Untuk beberapa layanan jaringan, pembagian ini dapat mencapai hingga 90% atau bahkan 100%, sementara situs web “desktop” secara praktis tidak ada lagi, kecuali di dalam lingkungan perusahaan, atau dalam kasus khusus.

Komputer pribadi, pada kenyataannya, menghilang dari puncak lanskap jaringan pada tahun 2019, membuat beberapa teknik yang sukses di masa lalu, seperti melacak posisi mouse, sama sekali tidak beroperasi untuk menyaring lalu lintas dan melindungi dari bot. Faktanya, tidak hanya komputer pribadi, tetapi kebanyakan laptop dan all-in-one box jarang menjadi sumber bagian yang signifikan dari kunjungan halaman, sementara dengan mudah menjadi senjata. Pada suatu waktu, penolakan sederhana atas akses ke apa pun yang secara tidak tepat mewakili browser ponsel hingga saat ini cukup untuk menetralisir serangan dari botnet hampir sepenuhnya, meratakan efek negatif untuk metrik bisnis utama menjadi nol.

Pembuat dan pengelola botnet sudah terbiasa menerapkan praktik yang meniru perilaku pengunjung laman asli dalam kode berbahaya mereka sendiri, seperti halnya pemilik laman web yang terbiasa dengan fakta bahwa peramban pada komputer pribadi penting. Keduanya dimodifikasi, sedangkan yang pertama lebih cepat dari yang terakhir.

Kami telah menyatakan bahwa tidak ada yang berubah pada 2018, tetapi kemajuan dan perubahan itu sendiri telah mengalami evolusi yang signifikan. Salah satu contoh yang paling mencolok adalah pembelajaran mesin, di mana perbaikan dan kemajuan telah terlihat jelas, terutama di bidang jaringan persaingan-generatif. Perlahan tapi pasti, ML mencapai pasar massal. Pembelajaran mesin telah menjadi sangat terjangkau dan, seperti yang diperlihatkan oleh perbatasan 2018-2019, bukan lagi industri yang terbatas pada akademisi.

Meskipun kami memperkirakan munculnya serangan DDoS berbasis ML pertama pada awal 2019, ini belum terjadi sejauh ini. Namun, ini tidak mengubah harapan kami, tetapi hanya mendorong mereka, terutama mengingat penurunan biaya pengelolaan jaringan saraf dan akurasi analisis mereka yang terus meningkat.

Di sisi lain, jika kita mempertimbangkan keadaan industri saat ini dari "individu manusia otomatis", menjadi jelas bahwa implementasi jaringan saraf dalam desain ini adalah ide terobosan yang berpotensi. Jaringan seperti itu dapat belajar dari perilaku orang sungguhan dalam konteks mengelola halaman web. Hal seperti itu akan disebut "pengalaman pengguna kecerdasan buatan" dan, tentu saja, jaringan serupa yang dipersenjatai dengan browser web dapat memperluas gudang senjata kedua belah pihak: menyerang dan bertahan.

Pelatihan jaringan saraf adalah proses yang mahal, tetapi mendistribusikan dan mengalihdayakan sistem semacam itu bisa murah, efisien, dan bahkan berpotensi gratis - dalam kasus ketika kode berbahaya disembunyikan di dalam aplikasi yang diretas, ekstensi, dan banyak lagi. Secara potensial, perubahan seperti itu dapat mengubah seluruh industri dengan cara yang sama seperti jaringan kompetitif generatif mengubah pemahaman kita tentang "realitas visual" dan "keaslian".

Mengingat perlombaan yang sedang berlangsung antara mesin pencari - terutama Google dan semua orang yang mencoba untuk merekayasa balik mereka, hal-hal bisa sejauh hal-hal fantastis, seperti meniru satu orang, satu orang dengan bot. Biasanya duduk di komputer yang rentan. Versi proyek Captcha dan ReCaptcha dapat berfungsi sebagai contoh seberapa cepat dan kuat pihak penyerang mengembangkan dan meningkatkan alat dan teknik serangannya sendiri.

Setelah memcached, ada banyak pembicaraan tentang probabilitas (atau ketidakmungkinan) kelas senjata yang sama sekali baru untuk DDoS - kerentanan, bot, layanan yang dikonfigurasi secara tidak benar, atau sesuatu yang lain yang tanpa henti akan mengirim data untuk target spesifik yang dipilih oleh penyerang. Satu perintah dari penyerang menyebabkan arus lalu lintas terus menerus, seperti banjir, atau mengirim syslog. Saat ini, ini adalah teori. Kami masih tidak dapat mengatakan apakah ada server, perangkat, tetapi jika jawaban untuk pertanyaan ini adalah ya, itu akan meremehkan situasi untuk mengatakan bahwa hal seperti itu dapat menjadi senjata yang sangat berbahaya di tangan jahat.

Pada tahun 2018, kami juga melihat minat yang meningkat pada apa yang disebut "tata kelola Internet" dan layanan terkait dari negara bagian dan organisasi nirlaba di seluruh dunia. Kami netral tentang perkembangan peristiwa semacam itu sampai saat penindasan terhadap kebebasan sipil dan individu mendasar dimulai, yang kami harap tidak terjadi di negara-negara maju.

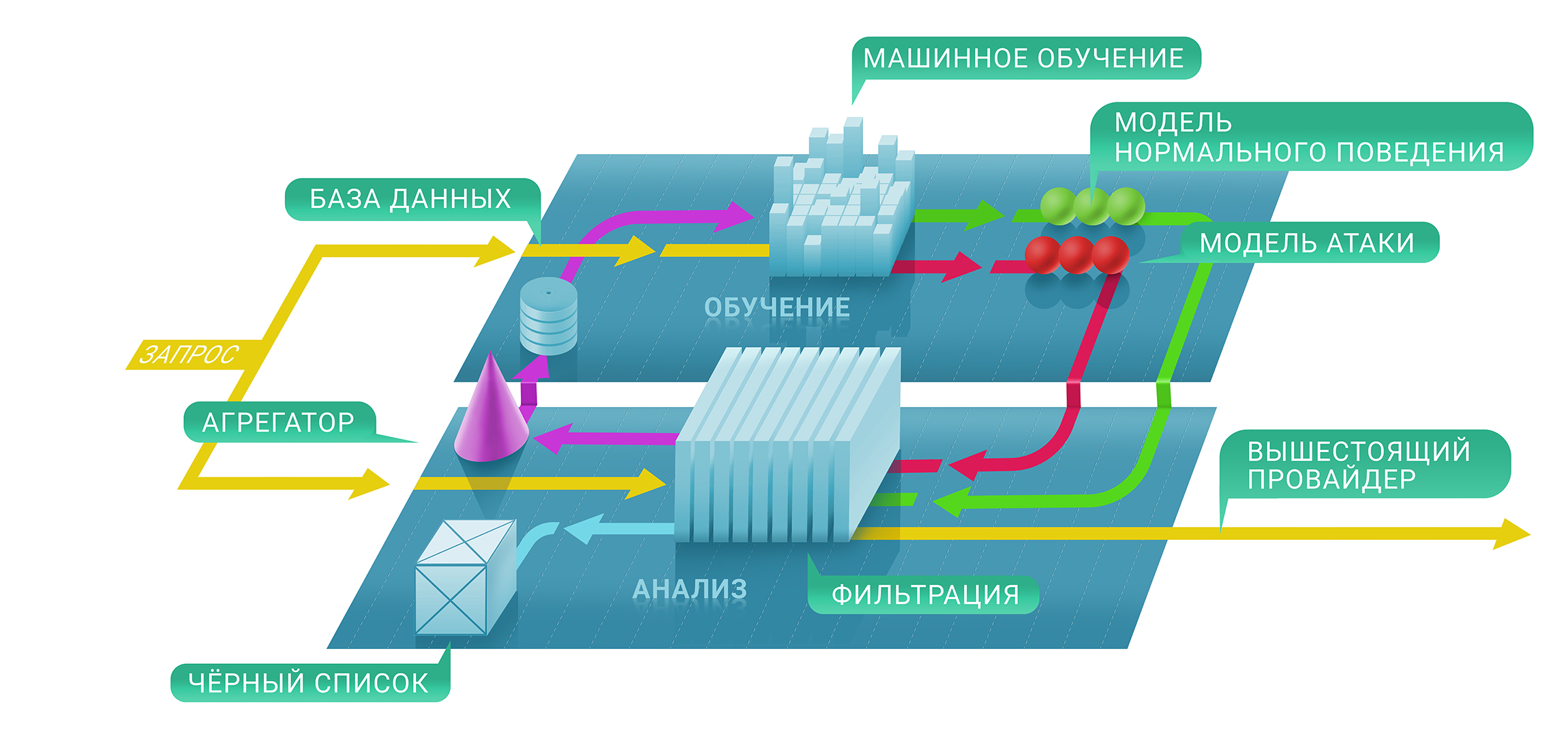

Akhirnya, setelah bertahun-tahun mengumpulkan dan menganalisis lalu lintas serangan di seluruh dunia, Qrator Labs siap menerapkan pemblokiran pada permintaan jaringan pertama. Model yang kami gunakan untuk memprediksi perilaku jahat memungkinkan kami menentukan secara akurat keabsahan pengguna untuk setiap halaman tertentu. Kami terus menekankan filosofi kami sendiri tentang login bebas hambatan untuk pengguna dan pengalaman pengguna yang tak terpisahkan, tanpa JavaScript atau captcha, yang mulai 2019 akan mulai bekerja lebih cepat, memberikan tingkat aksesibilitas tertinggi dari layanan yang dilindungi.

Intensitas maksimum band serangan terus meningkat dengan mantap.

Intensitas maksimum band serangan terus meningkat dengan mantap.Mellanox

Perusahaan kami memilih sakelar Mellanox 100G sebagai hasil pengujian internal yang dilakukan selama beberapa tahun. Kami masih memilih peralatan yang paling memenuhi persyaratan khusus kami dalam kondisi tertentu dengan cara terbaik. Sebagai contoh, sebuah sakelar seharusnya tidak menjatuhkan paket kecil pada laju garis - kecepatan maksimum, bahkan degradasi minimal tidak dapat diterima. Selain itu, sakelar Mellanox memiliki harga yang bagus. Namun, ini tidak semua - kewajaran harga dikonfirmasi oleh cara vendor tertentu menanggapi permintaan Anda.

Switch Mellanox berjalan pada Switchdev, yang mengubah porta mereka menjadi antarmuka sederhana di dalam Linux. Menjadi bagian dari kernel Linux utama, Switchdev menyediakan cara yang nyaman untuk mengelola perangkat menggunakan antarmuka yang jelas dan akrab, di bawah satu API, yang benar-benar akrab dengan programmer modern, pengembang dan insinyur jaringan. Program apa pun yang menggunakan API jaringan Linux standar dapat dijalankan di sakelar. Semua pemantauan dan manajemen aktivitas jaringan yang dibuat untuk server Linux, termasuk kemungkinan solusi berpemilik, mudah diakses. Untuk mengilustrasikan perubahan yang telah terjadi dengan pengembangan aktif Switchdev, kami mencatat bahwa modifikasi tabel routing telah menjadi jauh lebih cepat dan lebih nyaman dengan Switchdev. Hingga tingkat chip jaringan, semua kode terlihat dan transparan, yang memungkinkan Anda untuk belajar dan melakukan modifikasi hingga Anda perlu tahu bagaimana chip itu sendiri dibangun atau, setidaknya, antarmuka eksternal untuk itu.

Perangkat Mellanox yang menjalankan Switchdev ternyata merupakan kombinasi yang telah lama ditunggu-tunggu yang telah lama kami tunggu-tunggu, tetapi bahkan lebih baik - perusahaan manufaktur memenuhi semua harapan dan persyaratan, tidak hanya dalam hal dukungan penuh untuk sistem operasi bebas di luar kotak.

Menguji peralatan sebelum mengoperasikannya, kami menemukan bahwa bagian dari lalu lintas yang dialihkan hilang. Penyelidikan kami menunjukkan bahwa ini disebabkan oleh fakta bahwa lalu lintas ke salah satu antarmuka dikirim menggunakan prosesor kontrol yang tidak dapat mengatasi volumenya yang tinggi. Tidak dapat menentukan penyebab pasti dari perilaku ini, kami menyarankan bahwa ini disebabkan oleh pemrosesan pengalihan ICMP. Mellanox mengkonfirmasi sumber masalahnya, dan oleh karena itu kami meminta untuk melakukan sesuatu dengan perilaku perangkat ini, yang segera ditanggapi oleh perusahaan dengan memberikan solusi yang berfungsi dalam waktu singkat.

Kerja bagus, Mellanox!

Protokol dan sumber terbuka

DNS-over-HTTPS adalah teknologi yang lebih komprehensif daripada DNS-over-TLS. Kami mengamati bagaimana yang pertama berkembang, sedangkan yang kedua perlahan-lahan dilupakan. Contoh ini baik karena dalam kasus khusus ini, "kompleksitas" berarti "efisiensi", karena lalu lintas DoH tidak dapat dibedakan dari HTTPS lainnya. Kita telah melihat hal yang sama dengan integrasi data RPKI, yang awalnya diposisikan sebagai solusi anti-intersepsi dan, sebagai hasilnya, tidak ada yang baik terjadi padanya. Setelah beberapa waktu, RPKI muncul kembali di lokasi sebagai alat yang ampuh melawan anomali seperti kebocoran rute dan pengaturan rute yang salah. Dan sekarang kebisingan itu berubah menjadi sinyal, dan RPKI mulai didukung di titik pertukaran lalu lintas terbesar, yang merupakan berita bagus.

Tiba dan TLS 1.3. Qrator Labs, seperti seluruh industri TI, telah memantau dengan cermat proses pengembangan standar enkripsi baru di setiap tahap, mulai dari konsep awal di IETF hingga protokol yang dapat dipahami dan dikelola yang siap kami dukung mulai tahun 2019. Pasar bereaksi sama, menjanjikan implementasi tercepat dari protokol keamanan tepercaya. Ada kemungkinan bahwa tidak semua produsen solusi netralisasi DDoS akan dapat beradaptasi dengan realitas yang berubah secara sama cepat, karena karena kompleksitas teknis mendukung protokol, mungkin ada keterlambatan yang dapat dijelaskan dalam perangkat keras.

Kami juga mengikuti perkembangan HTTP / 2 yang sedang berlangsung. Saat ini, kami tidak mendukung versi baru protokol HTTP, terutama karena ketidaksempurnaan basis kode saat ini. Bug dan kerentanan masih terlalu sering ditemukan dalam kode baru; Sebagai penyedia solusi keamanan, kami belum siap untuk mendukung protokol ini berdasarkan SLA, yang disetujui konsumen kami.

Pada tahun 2018, kami sering bertanya pada diri sendiri pertanyaan: "Mengapa orang sangat menginginkan HTTP / 2?", Yang menjadi penyebab berbagai perdebatan sengit. Orang-orang masih cenderung memikirkan hal-hal dengan awalan "2" sebagai versi "lebih baik" dari apa pun, yang terutama benar khususnya dalam kasus beberapa aspek implementasi protokol ini. Namun demikian, DoH merekomendasikan menggunakan HTTP / 2, dan sangat mungkin bahwa tingkat penerimaan pasar yang tinggi dari kedua protokol akan lahir dari sinergi ini.

Salah satu kekhawatiran ketika mempertimbangkan pengembangan protokol generasi mendatang dan kemampuan terencana mereka adalah kenyataan bahwa sangat sering perkembangan tidak melampaui tingkat akademis murni, belum lagi pertimbangan kasus ekstrim pembuat protokol, seperti netralisasi serangan DDoS. Mungkin ini adalah alasan mengapa perusahaan yang terlibat dalam keamanan dunia maya dan informasi menaruh sedikit upaya dalam mengembangkan standar tersebut.

Bagian 4.4 dari rancangan IETF, berjudul “pengelolaan QUIC”, yang merupakan bagian dari paket protokol QUIC di masa depan, hanyalah contoh ideal dari pendekatan ini: menyatakan bahwa “praktik saat ini dalam mendeteksi dan menetralisir [serangan DDoS] sebagian besar melibatkan pengukuran pasif menggunakan data lapisan jaringan. " Yang terakhir ini sangat jarang digunakan dalam praktik, kecuali mungkin untuk jaringan penyedia Internet dan hampir tidak "kasus umum" dalam praktik. Namun, dalam makalah penelitian akademis, "kasus-kasus umum" dibentuk dengan cara ini, sebagai akibatnya standar protokol akhir tidak berlaku dalam produksi, setelah melakukan manipulasi sederhana sebelum ditugaskan sebagai pengujian di bawah beban dan mensimulasikan serangan tingkat aplikasi pada aplikasi, mereka menggunakan. Mempertimbangkan proses yang sedang berlangsung untuk memperkenalkan TLS ke dalam infrastruktur Internet global, pernyataan pemantauan pasif umumnya dipertanyakan secara serius. Membangun penelitian akademis yang benar adalah ujian lain bagi penyedia solusi keamanan pada 2019.

Pada saat yang sama, Switchdev sepenuhnya memenuhi harapan yang diletakkan di dalamnya setahun yang lalu. Kami berharap bahwa kelanjutan kerja di Switchdev akan memimpin komunitas dan hasil kerja bersama untuk hasil yang sangat baik dalam waktu dekat.

Pengembangan lebih lanjut dan implementasi Linux XDP akan membantu industri mencapai efisiensi pemrosesan paket jaringan yang tinggi. Pengiriman beberapa pola penyaringan lalu lintas tidak sah dari prosesor pusat ke prosesor jaringan, dan dalam beberapa kasus bahkan ke saklar, sudah terlihat menjanjikan dan perusahaan kami melanjutkan penelitian dan pengembangannya sendiri di bidang ini.

Menyelam dalam-dalam dengan bot

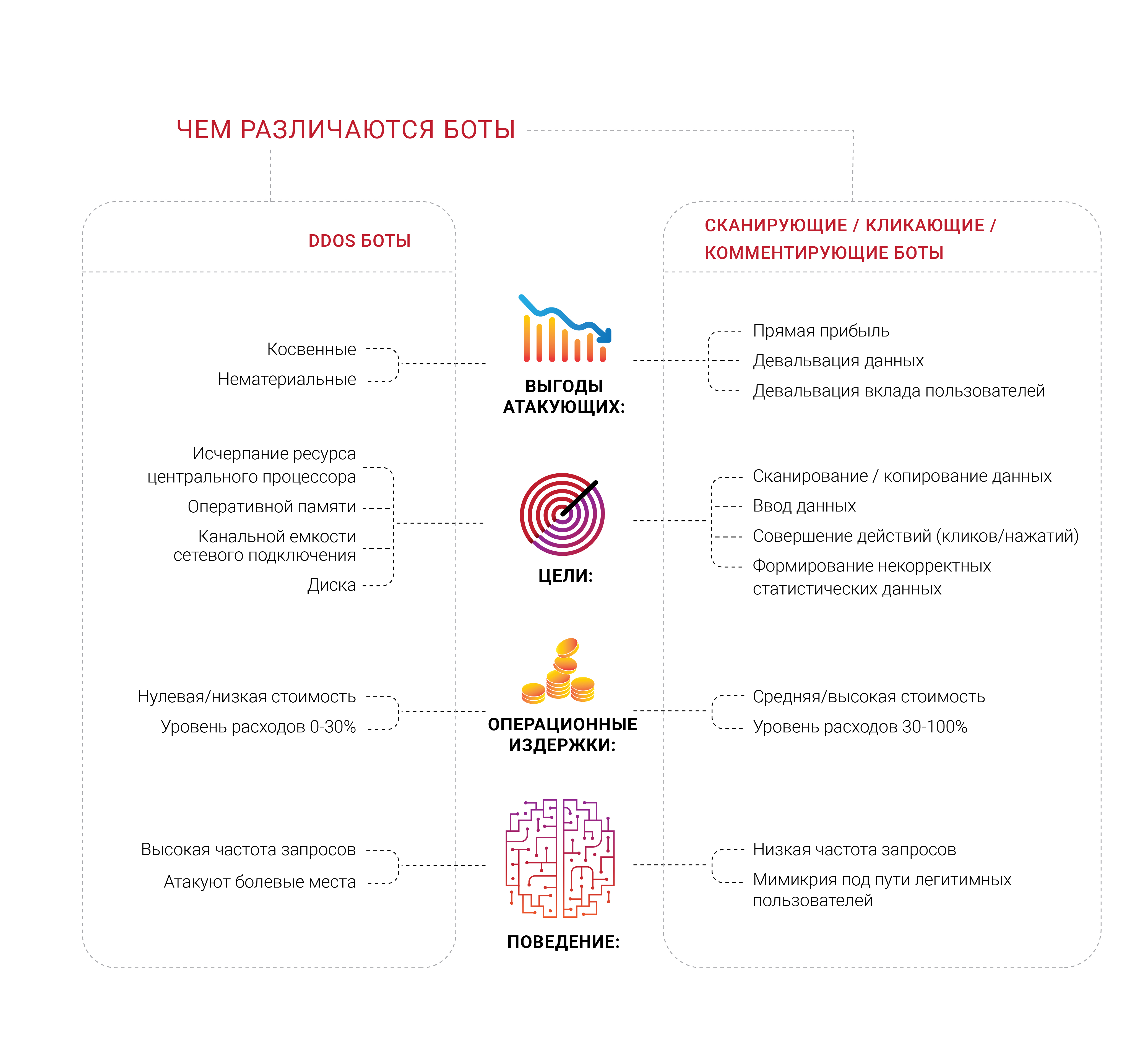

Banyak perusahaan sangat ingin mendapatkan perlindungan dari bot, dan, tidak mengherankan, kami melihat sejumlah besar kelompok profesional yang beragam bekerja di berbagai bidang masalah ini pada tahun 2018. Apa yang tampaknya sangat menarik bagi kita adalah bahwa sebagian besar perusahaan yang menghasilkan permintaan seperti itu tidak pernah mengalami serangan DDoS yang ditargetkan, setidaknya khas, yang ditujukan untuk menghabiskan sumber daya yang terbatas, seperti memori, prosesor, atau saluran koneksi jaringan. Mereka takut akan bot, tetapi mereka tidak dapat membedakannya dari pengguna yang sah atau menentukan apa yang sebenarnya mereka lakukan. Sebagian besar sumber permohonan semacam itu ingin menghilangkan perasaan bahwa orang yang tidak hidup datang ke halaman mereka.

Masalah bot scanner dan banyak subspesies lainnya adalah komponen ekonomi yang sangat penting. Jika 30% dari lalu lintas tidak sah dan berasal dari sumber yang tidak diinginkan, maka 30% dari biaya untuk mendukung lalu lintas tersebut dibuang ke tempat sampah, sesuai dengan logika pengeluaran. Saat ini, orang dapat menganggap ini sebagai "pajak Internet" yang tak terhindarkan pada bisnis. Jumlah ini hampir mustahil untuk dikurangi menjadi nol, tetapi pemilik bisnis ingin melihat persentase ini serendah mungkin.

Identifikasi menjadi masalah dan tantangan yang sangat serius di Internet modern, karena bot paling maju bahkan tidak mencoba menggambarkan seseorang - mereka mengelolanya dan berada di ruang yang sama dengannya, mirip dengan parasit. Kami telah mengulangi untuk waktu yang lama bahwa setiap informasi yang tersedia untuk umum, tanpa otentikasi dan otorisasi ada di sana dan, pada akhirnya, akan mengakhiri keberadaannya dalam bentuk domain publik - tidak ada yang dapat mencegah hal ini.

Mempertimbangkan masalah ini, kami fokus pada masalah identifikasi dan manajemen bot. Namun, menurut kami, berbagai pekerjaan jauh lebih menarik - kita hidup di era ketika sudah tidak mungkin untuk mencari tahu mengapa klien tertentu meminta sesuatu dari server. Anda membaca semuanya dengan benar - pada akhirnya, bisnis apa pun ingin tahu bahwa konsumen telah datang untuk membeli, karena ini adalah tujuan bisnis dan keberadaannya. Oleh karena itu, beberapa perusahaan ingin melihat jauh ke dalam siapa dan apa yang diminta dari server mereka - apakah ada orang sungguhan di balik permintaan itu.Tidak mengherankan, pada akhirnya, bahwa seringkali pemilik bisnis mengetahui bahwa sebagian besar lalu lintas ke situs web mereka dihasilkan oleh robot, dan bukan oleh pembeli mana pun.Manusia otomatis, yang telah kami sebutkan dalam konteks yang berbeda, dapat diarahkan pada sumber daya jaringan yang jauh lebih spesifik menggunakan hal-hal yang hampir tidak terlihat, seperti ekstensi peramban. Kita sudah tahu bahwa begitu banyak ekstensi yang sulit disebut "jahat" hanya ada untuk tujuan mengumpulkan dan menganalisis perilaku pengguna yang sebenarnya. Tetapi ada hal-hal yang sangat berbeda - di mana otomatisasi tidak dapat melewati pagar yang ditetapkan di depannya, orang-orang dengan modifikasi browser muncul dan melakukan semua tindakan sederhana yang sama, mungkin hanya sedikit lebih mahal untuk penyelenggara. Selain itu, sejumlah tugas, seperti memanipulasi iklan dan penipuan klik, jauh lebih efisien dilakukan dengan orang sungguhan di depan layar. Bayangkan saja apa yang mungkin terjadijika seseorang menemukan cara yang baik untuk memperkuatnya dengan pembelajaran mesin, di bagian kanan rantai., , 2018 , , , , . , . Qrator Labs , — , .

Selama parsing epidemi yang kami amati di Rusia dan CIS sepanjang paruh kedua tahun 2018, menjadi jelas bahwa bot telah datang jauh dalam masalah enkripsi. Satu permintaan per menit adalah intensitas yang cukup normal untuk bot, yang sangat sulit untuk diperhatikan tanpa menganalisis permintaan dan lalu lintas respons keluar. Menurut pendapat kami, hanya konsumen yang berhak memutuskan apa yang harus dilakukan dengan sumber permintaan yang tidak diinginkan setelah menganalisis dan menandai lalu lintas. Blokir, lewati, atau curang - bukan untuk kita putuskan.

, , — «», . , , , — , . , , , , . , — - , .

, Qrator Labs , , , -. , , . , , , , javascript- DDoS. , , -.

Ketika penyerang diblokir dan umpan balik yang mereka butuhkan diperoleh, tidak ada yang mencegah mereka beradaptasi, belajar dan menyerang lagi. Teknologi kami dibangun berdasarkan filosofi sederhana bahwa robot tidak perlu memberikan umpan balik - Anda perlu memblokir atau melompati mereka, tetapi cukup mendeteksi dan menandainya. Setelah penandaan seperti itu dilakukan dan kami yakin akan keakuratannya, adalah tepat untuk menanyakan pertanyaan berikut: "Apa yang mereka butuhkan?" dan "Mengapa mereka tertarik pada ini?" Mungkin itu cukup untuk hanya sedikit mengubah konten halaman web sehingga tidak ada orang yang hidup dapat merasakan perbedaannya, tetapi kenyataan bot akan terbalik? Jika ini adalah parser, maka ada kemungkinan bahwa persentase tertentu dari data akan berubah menjadi tidak benar dan salah, tetapi dalam hal apa pun itu akan menghapus perlindungan dari pencarian biner nol atau satu dan memberikan sesuatuyang benar-benar dibutuhkan adalah waktu.2018 , , -. , , , - … CPA , -, , , .

— . , . , — ; , «» , , , .

Clickhouse

Qrator : , , , , . IP-.

, , .

Clickhouse. , IP- , Clickhouse. ( DDoS- 500 / ) , Qrator Labs. DDoS- , , .

Clickhouse DB . , , - . DDoS-, .

Clickhouse, , , — , , , . , !

Kesimpulan

Untuk waktu yang lama, kita telah hidup di dunia serangan multifaktor yang mengeksploitasi kemampuan menyerang beberapa protokol sekaligus untuk membawa target keluar dari keadaan sehat.

Kebersihan digital dan langkah-langkah keamanan yang relevan harus dan, pada kenyataannya, mencakup sekitar 99% risiko yang ada yang mungkin ditemui pengguna biasa, dengan pengecualian mungkin hanya serangan yang sangat terspesialisasi pada target tertentu.

Di sisi lain, di Internet modern ada hiu yang dapat menggigit ketersediaan seluruh negara. Ini tidak berlaku untuk BGP, di mana dimungkinkan untuk membayar hanya beberapa poin pada peta apa pun yang ingin diserang oleh penyerang.

Tingkat pengetahuan tentang keamanan jaringan terus tumbuh. Namun demikian, jika Anda melihat angka yang terkait dengan jumlah amplifier di jaringan atau mencari kemungkinan permintaan palsu - jumlah layanan dan server yang rentan tidak turun. Tingkat harian di mana kaum muda memperoleh pengetahuan tentang pemrograman dan keterampilan manajemen jaringan komputer tidak sesuai dengan waktu yang dibutuhkan untuk mendapatkan pengalaman yang relevan dalam kehidupan nyata. Keyakinan bahwa kerentanan baru tidak muncul dengan produk baru membutuhkan waktu lama, dan yang paling penting - itu menyakitkan.

Salah satu penemuan paling mengejutkan tahun lalu adalah bahwa kebanyakan orang mengharapkan lebih banyak dari teknologi baru daripada yang bisa mereka sediakan. Ini tidak selalu terjadi, tetapi saat ini kami menyaksikan kecenderungan orang untuk “menuntut lebih banyak” terlepas dari kemampuan perangkat lunak dan, terutama, perangkat keras. Ini membawa kita ke dunia kampanye pemasaran yang cukup menyimpang. Tetapi orang-orang, bagaimanapun, terus "membeli janji" dan perusahaan, pada gilirannya, merasa berkewajiban untuk memenuhinya.

Mungkin inilah inti dari kemajuan dan evolusi. Sekarang banyak yang kesal tentang fakta tidak mendapatkan "jaminan" dan bahwa dana itu dibayarkan. Karena ketidakmungkinan "sepenuhnya" membeli perangkat dari pabrikan, banyak masalah saat ini semakin meningkat, tetapi biaya layanan "gratis" dapat berubah menjadi luar biasa jika Anda mempertimbangkan biaya kumulatif data yang diterima dari pengguna oleh jaringan sosial besar yang tidak memerlukan pembayaran.

Konsumerisme memberi tahu kita bahwa jika kita benar-benar menginginkan sesuatu, maka, pada akhirnya, kita akan membayar dengan hidup kita sendiri. Apakah kita benar-benar membutuhkan produk dan layanan serupa yang memperbaiki diri hanya untuk menawarkan kepada kita "penawaran yang ditingkatkan" berdasarkan data yang telah kita kumpulkan tentang kita, apakah kita suka atau tidak? Namun demikian, ini tampaknya akan terjadi dalam waktu dekat, seperti yang ditunjukkan oleh kasus Equifax dan Cambridge Analytica baru-baru ini. Tidak mengherankan jika ada "big bang" di depan kita tentang penggunaan data pribadi dan lainnya yang berkaitan dengan kehidupan individu setiap orang.

Setelah sepuluh tahun bekerja, kami belum mengubah fondasi kunci tentang arsitektur Internet. Ini adalah alasan mengapa kami terus mengembangkan jaringan pemfilteran BGP anycast dengan kemampuan untuk memproses lalu lintas terenkripsi dalam bentuk ini, menghindari captcha dan hambatan lain yang tidak terduga untuk pengguna yang sah.

Menyaksikan apa yang terus terjadi pada para ahli di bidang cybersecurity, serta perusahaan-perusahaan di bidang ini, kami sekali lagi ingin mengulangi yang sudah jelas: pendekatan yang naif, sederhana dan cepat tidak berlaku.

Karenanya, Qrator Labs tidak memiliki ratusan atau bahkan puluhan titik kehadiran yang sebanding dengan CDN. Dengan mengelola lebih sedikit pusat penyaringan, yang masing-masing terhubung ke penyedia layanan Internet kelas tidak lebih rendah dari Tier-1, kami mencapai desentralisasi nyata. Untuk alasan yang sama, kami tidak mencoba untuk membangun firewall kami sendiri, yang merupakan tugas dari tingkat yang sama sekali berbeda dari yang kami kerjakan - konektivitas.

Selama bertahun-tahun, kami mengatakan bahwa pada akhirnya, baik captcha maupun verifikasi javascript tidak akan berfungsi, dan kami di sini pada 2019, ketika jaringan saraf menjadi sangat efektif dalam memecahkan yang pertama, dan yang terakhir tidak pernah menimbulkan masalah bagi penyerang dengan otak.

Saya ingin mencatat satu lagi perubahan yang menarik pada batas waktu: Serangan DDoS telah lama menjadi masalah serius hanya untuk sejumlah kecil sektor bisnis, biasanya di mana uang bergoyang di permukaan: e-commerce, perdagangan dan pertukaran, perbankan dan sistem pembayaran. Tetapi dengan perkembangan Internet yang berkelanjutan, kita melihat serangan DDoS dengan intensitas dan frekuensi yang meningkat di semua bagian Internet. Era DDoS dimulai dengan ambang batas tertentu untuk bandwidth router rumah, dan tidak mengherankan bahwa dengan munculnya microchip di setiap hal fisik di sekitar lanskap serangan mulai berubah dengan cepat.

Siapa pun yang mengharapkan akhir perkembangan tren ini kemungkinan besar salah. Sama seperti kita salah, setelah menulis begitu banyak prediksi. Tidak ada yang bisa mengatakan dengan pasti bagaimana sebenarnya Internet akan berkembang dan menyebarkan pengaruhnya sendiri di tahun-tahun mendatang, tetapi melihat kembali apa yang kita lihat, satu hal yang jelas - semuanya akan berlipat ganda. Pada tahun 2020, jumlah perangkat yang terhubung ke jaringan harus melebihi 30 miliar, belum lagi fakta sederhana bahwa robot telah lama menghasilkan lebih banyak lalu lintas daripada manusia. Segera kita harus memutuskan apa yang harus dilakukan dengan semua "kecerdasan" ini, buatan atau tidak, karena kita masih ada di dunia di mana individu manusia bertanggung jawab atas tindakannya, benar atau salah.

2018 adalah tahun peluang bagi sisi gelap. Kami melihat peningkatan serangan, sementara pada saat yang sama menyulitkan mereka dan meningkatkan volume dalam hal jaringan dan frekuensi. Para penjahat mendapat alat yang kuat dan menghabiskan banyak waktu untuk mempelajarinya, sementara orang-orang baik tidak lebih dari melihat kemajuan mereka. Kami dengan tulus berharap tahun ini setidaknya sesuatu akan berubah, setidaknya di tempat-tempat yang paling menyakitkan.

→

Tautan ke versi lengkap laporan dalam bahasa Rusia.