Halo semuanya. Baru-baru ini, kami memiliki sejumlah besar peluncuran baru dan hari ini saya ingin mengumumkan kursus

"Network Engineer" , yang sudah dimulai pada awal Maret. Secara tradisional, kami mulai membagikan materi yang berguna dengan Anda tentang topik tersebut, dan hari ini kami menerbitkan bagian pertama dari artikel “Pendekatan sinestetik mesin untuk mendeteksi serangan jaringan DDoS”. Ayo pergi!

Anotasi Menurut penulis, sistem deteksi anomali atau ADS (sistem deteksi anomali) mungkin merupakan area yang paling menjanjikan di bidang deteksi serangan, karena sistem ini dapat mendeteksi, antara lain, serangan tidak dikenal (zero day). Untuk mengidentifikasi anomali, penulis mengusulkan menggunakan sinestesia mesin. Dalam hal ini, sinestesia mesin dipahami sebagai antarmuka yang memungkinkan Anda untuk menggunakan algoritma klasifikasi gambar dalam masalah pendeteksian anomali jaringan, yang memungkinkan Anda untuk menggunakan metode non-khusus untuk mendeteksi gambar, yang baru-baru ini dikembangkan secara luas dan aktif. Pendekatan yang diusulkan adalah bahwa data lalu lintas jaringan diproyeksikan ke dalam gambar. Dari hasil percobaan terlihat bahwa metode yang diusulkan untuk mendeteksi anomali menunjukkan hasil yang tinggi dalam mendeteksi serangan. Dalam sampel besar, nilai indikator kinerja komprehensif mencapai 97%.

1. Pendahuluan

Salah satu metode untuk memastikan ketersediaan jaringan adalah penggunaan mekanisme deteksi anomali jaringan. Sebelum menentukan anomali, perlu dicari tahu apa yang dianggap sebagai kondisi normal. Kami menganggap keadaan sistem sebagai "normal" (atau "layak secara fungsional") ketika melakukan semua fungsi yang ditugaskan untuk itu.

Oleh karena itu, anomali adalah suatu kondisi di mana perilaku sistem tidak sesuai dengan karakteristik perilaku normal yang jelas [1]. Pengenalan mekanisme untuk deteksi cepat anomali semacam itu akan secara signifikan meningkatkan kemungkinan respons yang efektif terhadap insiden gangguan jaringan.

Anomali jaringan yang dikenal sangat beragam sehingga tidak dapat dikategorikan menggunakan satu klasifikasi. Namun, ada perbedaan yang jelas antara anomali aktif dan pasif, eksternal dan internal, disengaja dan tidak disengaja, dll. Karena perbedaan ini tidak mencerminkan semua karakteristik dari fenomena yang diteliti, penulis [2] mengusulkan klasifikasi anomali berdasarkan objek pengaruh, yaitu, sistem informasi, terdiri dari perangkat keras, perangkat lunak, dan infrastruktur jaringan.

Sesuai dengan pendekatan yang dipilih, anomali jaringan dapat dibagi menjadi dua kelompok utama: kegagalan simpul dan pelanggaran keamanan. Kegagalan host meliputi kegagalan perangkat keras, kesalahan desain dan konfigurasi, kesalahan perangkat lunak, dan masalah kinerja perangkat keras. Pelanggaran keamanan jaringan meliputi anomali berikut: pemindaian jaringan, penolakan layanan, malware, penyebaran cacing jaringan, eksploitasi kerentanan, penganalisa lalu lintas (sniffers) dan pengubah jaringan (injeksi paket, spoofing header, dll.).

Kerusakan keuangan terbesar bagi operator telekomunikasi disebabkan oleh insiden penolakan layanan (DoS). Serangan DoS, pada gilirannya, dapat dibagi menjadi dua jenis: “serangan” yang tidak disengaja (kesalahan desain dan konfigurasi jaringan, sejumlah kecil sumber daya komputasi yang dialokasikan, peningkatan tajam dalam jumlah akses ke sumber daya jaringan) dan serangan yang disengaja, seperti banjir UDP, TCP Banjir -SYN, banjir Smurf ICMP disiarkan dan banjir ICMP. Serangan yang disengaja merupakan ancaman terbesar, karena mereka lebih sulit untuk dimitigasi secara lebih efektif, dan berpotensi mereka dapat menyebabkan kerugian besar.

Analisis hasil penelitian yang diterbitkan dalam [3,4,5,6,7,8], serta laporan pengembang utama sistem keamanan informasi, menunjukkan bahwa tidak ada algoritma tunggal yang efektif untuk mendeteksi dan mencegah penolakan serangan layanan. Pemasok biasanya menawarkan solusi mahal yang mengimplementasikan algoritma hibrid berdasarkan metode pencarian tanda tangan dan memasukkan alamat IP dari situs penyerang sebagai bentuk pengurangan risiko. Contohnya adalah sistem ATLAS dari Arbour, Ltd. Dengan demikian, masalah pengembangan alat untuk mendeteksi serangan DoS terdistribusi dengan tingkat efisiensi yang tinggi tetap relevan.

2. Pendekatan yang ada

Menurut penulis, sistem deteksi anomali atau ADS mungkin merupakan area yang paling menjanjikan di bidang deteksi serangan, karena sistem ini dapat mendeteksi, antara lain, serangan yang tidak diketahui (zero day). Hampir semua model deteksi anomali yang dijelaskan dalam literatur dapat dibagi menjadi lima kelompok:

- a) berdasarkan pada pola penyimpanan perilaku [9,10]. Implementasi perangkat lunak dari pendekatan ini harus dikompilasi ke dalam kernel sistem operasi, yang hampir tidak mungkin (misalnya, dalam sistem komputasi tepercaya). Selain itu, kehadiran konstan dari komponen pemantauan menyebabkan perlambatan keseluruhan seluruh sistem sekitar 4-50%;

- b) berdasarkan frekuensi [11,12]. Kerugian umum dari metode frekuensi adalah kemampuan adaptasinya yang buruk, karena nilai referensi frekuensi ditentukan sekali menggunakan set pelatihan atau menurut data ahli. Selain itu, metode-metode ini biasanya "tanpa kewarganegaraan", yaitu, urutan munculnya tanda-tanda tidak diperhitungkan;

- c) berdasarkan jaringan saraf dari classifier [13,14,15,16,17]. Kerugian dari banyak jaringan saraf adalah buruknya kesesuaian untuk memproses set data yang tidak teratur. Pengenalan urutan buatan untuk satu set nilai elemen hanya akan mendistorsi gambar, karena jaringan saraf akan menghitung ulang bobot sesuai dengan kedekatan nilai numerik;

- d) berdasarkan pada sintesis mesin negara terbatas (state machine) [6,9,18,19,20]. Kerugian utama dari pendekatan ini adalah proses kompleks membangun mesin negara yang terbatas dengan menganalisis skenario serangan. Selain itu, ada batasan pada jenis algoritma serangan yang dapat dijelaskan menggunakan tata bahasa biasa;

- e) yang lain, yang khusus: berdasarkan jaringan Bayesian [21], algoritma genetika [22], dll. Sebagian besar karya hanya menawarkan ide dasar, algoritma yang sering tidak cocok untuk penggunaan praktis.

3. Pendekatan yang Diusulkan

Untuk mengidentifikasi anomali, penulis mengusulkan menggunakan sinestesia mesin. Dalam hal ini, sinestesia mesin dipahami sebagai antarmuka yang memungkinkan penggunaan algoritma klasifikasi gambar dalam masalah pendeteksian anomali jaringan, yang memungkinkan penggunaan metode non-khusus untuk mendeteksi gambar, yang baru-baru ini dikembangkan secara luas dan aktif [23]. Pendekatan yang diusulkan adalah bahwa data lalu lintas jaringan "diproyeksikan" ke dalam gambar. Akumulasi perubahan gambar memberi kita aliran video, menganalisis yang, kita dapat menyimpulkan tentang keadaan anomali dari jaringan data yang diamati.

Dasar dari setiap sistem deteksi anomali adalah modul yang menganalisis paket jaringan dan menentukan potensi kerusakannya. Faktanya, ADS sedang mencoba untuk mengklasifikasikan lalu lintas jaringan menjadi dua himpunan bagian: lalu lintas reguler dan serangan jaringan (tidak masalah teknologi deteksi mana yang digunakan: berdasarkan tanda tangan atau statistik). Oleh karena itu, konsep ADS itu sendiri sangat sesuai dengan tujuan algoritma klasifikasi gambar - membandingkan gambar asli dengan kelas gambar dari himpunan sesuai dengan beberapa karakteristik. Selain itu, mengklasifikasikan gambar sebagai alat matematika untuk menganalisis data lalu lintas jaringan dan mendeteksi serangan jaringan memiliki beberapa keunggulan dibandingkan metode deteksi anomali yang dibahas sebelumnya. Manfaat-manfaat ini disajikan di bawah ini.

- Alat matematika untuk mengklasifikasikan gambar dirancang dan diuji dengan baik dalam praktik di banyak bidang sains dan teknologi lainnya.

- Sejumlah besar algoritma klasifikasi gambar dan peluang yang luas untuk memperbaikinya membuat alat matematika ini sangat fleksibel dan memberikan potensi luas untuk meningkatkan efisiensi pendeteksian intrusi ke dalam jaringan.

- Sebagian besar algoritma klasifikasi gambar yang menunjukkan efisiensi praktis tinggi relatif mudah dipahami dan diimplementasikan dalam perangkat lunak.

- Klasifikasi gambar sangat efektif bahkan dengan jumlah input yang sangat besar. Fakta ini membuat kami mempertimbangkan metode ini sangat cocok untuk menganalisis dump lalu lintas jaringan yang besar.

- Klasifikasi gambar dapat diterapkan bahkan jika tidak ada informasi apriori tentang pentingnya karakteristik tertentu dari paket jaringan dalam konteks mendeteksi jenis serangan jaringan tertentu.

- Interpretasi hasil cukup sederhana dan intuitif.

3.1. Penyajian data lalu lintas TCP / IP multidimensi sebagai gambarPenulis mengusulkan untuk memecahkan masalah penyajian metadata lalu lintas jaringan dengan cara yang memungkinkan penggunaan algoritma pengenalan pola untuk mendeteksi anomali dalam aliran video.

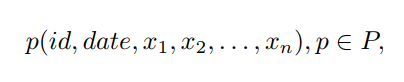

Pertimbangkan perangkat terminal jaringan yang mengumpulkan lalu lintas di saluran virtual. Setiap paket yang dikumpulkan memiliki set metadata yang direpresentasikan sebagai vektor p:

di mana n adalah dimensi vektor, P adalah himpunan semua vektor, id adalah pengidentifikasi sesi, tanggal adalah stempel waktu pendaftaran terminal, x1, ..., xn adalah arah, alamat dan port pengirim dan penerima, ukuran paket, jenis protokol, stempel waktu (seperti pada Header segmen TCP), berbagai bendera dan bidang layanan.

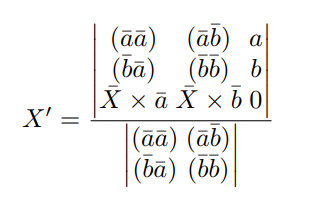

Untuk memproyeksikan lalu lintas menjadi gambar, metode proyeksi ortogonal digunakan [24]: setiap vektor p diwakili oleh titik dalam ruang multidimensi, di mana n adalah dimensi ruang, maka semua titik (paket) yang dimiliki oleh satu sesi diproyeksikan ke ruang dua dimensi:

di mana a, b adalah vektor basis yang diturunkan secara empiris untuk proyeksi ke dalam ruang dua dimensi, X adalah vektor asli yang dibangun dari p dengan menghapus id dan elemen tanggal, X0 adalah hasil proyeksi, × adalah produk vektor, () adalah produk vektor, () adalah produk skalar.

Langkah selanjutnya dalam memvisualisasikan sesi jaringan adalah menghubungkan semua titiknya membentuk angka cembung. Langkah terakhir adalah mengisi bentuk yang dihasilkan dengan warna. Kemudian semuanya diulang untuk sesi jaringan berikutnya. Gambar yang dihasilkan diperoleh ketika proses pembentukan gambar telah dilakukan untuk semua sesi jaringan dicegat oleh terminal. Akumulasi perubahan atau diferensiasi gambar ini memberi kita aliran video. Dalam gbr. 1 menunjukkan contoh gambar yang mencerminkan perilaku jaringan yang benar ("keadaan normal").

Akhir dari bagian pertama.

Bagaimana Anda suka bahannya? Berikan keuntungan, tulis komentar dan daftar untuk

pelajaran terbuka , yang akan diadakan pada tanggal 18 Februari oleh guru kami - instruktur dari Cisco Academy di Keamanan CCNA -

Alexey Kulininichev .