Salah satu masalah paling umum yang dihadapi hampir setiap administrator sistem adalah mengelola kata sandi administrator lokal.

Ada beberapa opsi untuk menyelesaikan masalah ini:

- Gunakan satu kata sandi di semua komputer. Kata sandi dapat diatur baik selama penyebaran menggunakan MDT atau SCCM, atau menggunakan preferensi kebijakan grup setelah penyebaran. Biasanya, dengan pendekatan ini, kata sandi tidak pernah berubah, yang berarti akan bocor cepat atau lambat (ketika administrator dipecat atau pengguna dapat mengintip kata sandi), sementara kata sandi yang dikompromikan memberikan akses ke semua PC dalam organisasi.

- Pengaturan kata sandi unik satu kali pada setiap PC. Biasanya terjadi dengan penyebaran. Ada banyak opsi - mulai dari pembuatan kata sandi acak secara manual dan menyimpannya dalam sistem akuntansi kata sandi (Keepass, OnePassword, Excel), diakhiri dengan pembuatan kata sandi otomatis sesuai dengan algoritma yang diketahui oleh administrator, di mana inputnya adalah nama PC. Mengetahui algoritme, administrator dapat menghitung kata sandi di tempat dan masuk ke PC mana pun. Kontra kira-kira sama dengan di opsi 1: Administrator yang dipecat mempertahankan kemampuan untuk masuk ke PC mana pun, tetapi ketika pengguna kompromi kata sandi, ia mendapat akses ke satu PC saja, dan tidak ke semua sekaligus.

- Menggunakan sistem yang secara otomatis akan menghasilkan kata sandi acak untuk setiap PC dan mengubahnya sesuai dengan jadwal yang ditetapkan. Kerugian dari opsi sebelumnya dikecualikan di sini - kata sandi yang dikompromikan akan diubah sesuai dengan jadwal, dan administrator yang dipecat setelah beberapa waktu tidak akan dapat login ke PC bahkan jika ia mencuri basis data kata sandi yang valid pada saat pemberhentian.

Salah satu sistem tersebut adalah LAPS, instalasi dan konfigurasi yang akan kita bahas dalam artikel ini.

LAPS

LAPS adalah singkatan dari Local Administrator Password Solution dan merupakan penerus solusi AdmPwd, yang diakuisisi oleh Microsoft dan berganti nama menjadi LAPS. LAPS gratis dan tidak memerlukan biaya infrastruktur tambahan, karena menggunakan Active Directory sebagai basis data. Dukungan tersedia melalui Layanan Dukungan Microsoft Premier.

Halaman Resmi ProdukPenulis AdmPwd asli telah mengembangkan produk baru, AdmPwd.E, tetapi versi gratisnya terbatas pada 20 PC, jadi tidak cocok untuk semua orang.

Situs resmi .

LAPS dilengkapi dengan dokumentasi yang luas (hanya dalam bahasa Inggris) dan umumnya meninggalkan kesan solusi yang sangat bijaksana dan andal.

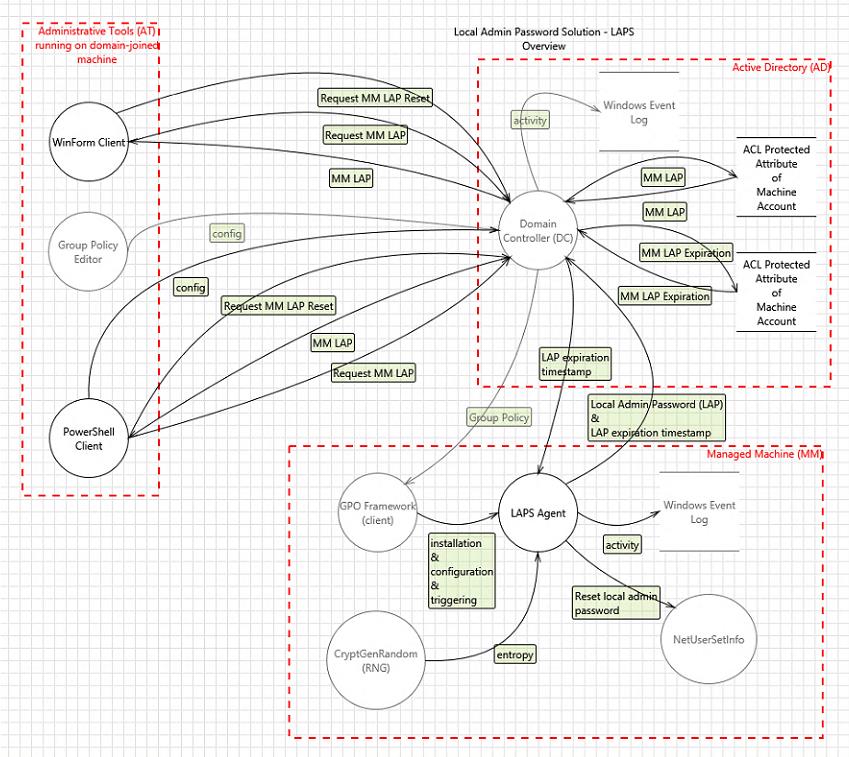

Arsitektur

Sistem terdiri dari komponen-komponen berikut:

- Agen - Perpanjangan Kebijakan Grup diinstal pada semua PC yang dikelola melalui MSI. Ini bertanggung jawab untuk menghasilkan kata sandi dan menyimpannya dalam objek AD yang sesuai.

- Modul PowerShell. Digunakan untuk mengkonfigurasi LAPS.

- Direktori Aktif Menyimpan kata sandi administrator lokal.

Agen dipanggil setiap kali Kebijakan Grup diperbarui dan melakukan tugas-tugas berikut:

- Cek apakah kata sandi administrator lokal telah kedaluwarsa

- Menghasilkan kata sandi baru jika yang sekarang telah kadaluarsa atau harus diganti sebelum tanggal kedaluwarsa

- Mengubah kata sandi administrator lokal

- Menyimpan kata sandi dalam atribut yang sesuai dari objek AD

- Menyimpan tanggal kedaluwarsa kata sandi dalam atribut yang sesuai dari objek AD

Kata sandi dapat dibaca oleh administrator dan juga ditandai sebagai memerlukan penggantian pada saat kebijakan diperbarui.

Diagram operasi LAPS lengkap ditunjukkan pada gambar berikut.

Instal dan konfigurasikan LAPS

Pertama, instal kontrol LAPS di komputer yang akan dikonfigurasikan.

Luncurkan paket msi dan instal semua Alat Managemnt, yang termasuk LAPS UI, modul PowerShell dan Template Kebijakan Grup.

Jika Anda telah menyiapkan repositori terpusat untuk templat kebijakan grup, maka segera transfer file "Admpwd.admx" dan "En-us \ AdmPwd.adml" dari "% SystemRoot% \ PolicyDefinitions" ke "\\ contoso.com \ SYSVOL \ contoso.com \ kebijakan \ Definisi Kebijakan ".

Langkah selanjutnya adalah menambahkan atribut baru ke skema AD. Untuk melakukan ini, buka konsol PowerShell atas nama akun dengan hak "Admin Skema" dan pertama impor modul dengan perintah "Impor-modul AdmPwd.PS", dan kemudian perbarui skema dengan perintah "Perbarui-AdmPwdADSchema" perintah.

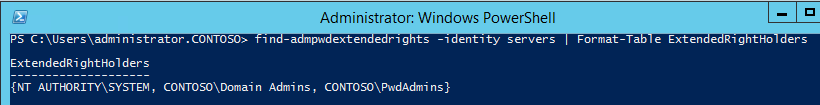

Maka Anda perlu memastikan bahwa hanya administrator yang memiliki akses ke atribut yang baru dibuat. Ini diperlukan karena kata sandi disimpan dalam AD secara jelas, dan aksesnya diatur oleh AD ACL. Untuk melakukan ini, gunakan perintah “Find-AdmPwdExtendedrights -identity <OU, di mana akun PC berada> | Format-Tabel. "

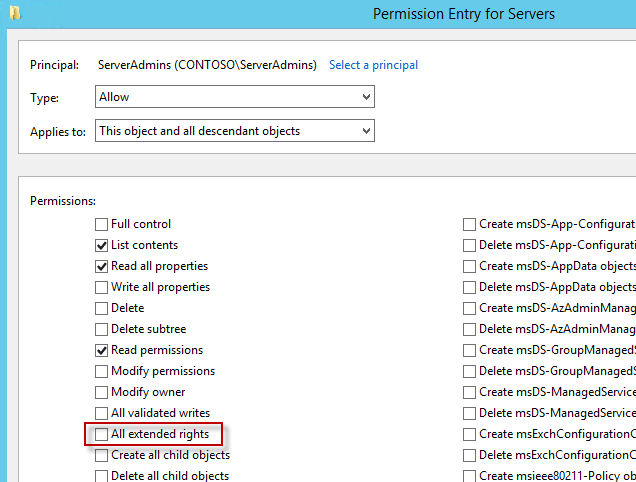

Perintah ini mengembalikan daftar akun / grup yang akan memiliki akses ke kata sandi yang disimpan dalam AD. Jika Anda menemukan akun / grup "berlebihan", maka gunakan utilitas ADSIEdit untuk mengkonfigurasi dengan benar hak akses. Pastikan bahwa izin "Semua hak yang diperluas" tidak dicentang untuk grup yang seharusnya tidak memiliki akses ke kata sandi.

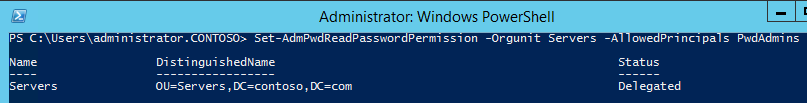

Jika Anda ingin memberikan akses ke kata sandi untuk grup atau akun tambahan, gunakan perintah "Set-AdmPwdReadPasswordPermission -OrgUnit <OU, di mana akun PC berada> -MemungkinkanPrincipals <Pengguna atau grup>".

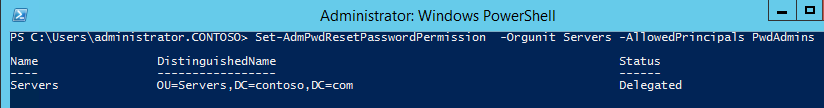

Hak akses untuk memaksakan perubahan kata sandi yang tidak kadaluwarsa selama pembaruan kebijakan grup berikutnya dikeluarkan oleh perintah berikut: "Set-AdmPwdResetPasswordPermission -Identity <OU, di mana akun PC berada> -AdowedPrincipals <Pengguna atau grup>"

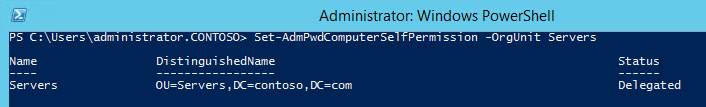

Maka Anda perlu memberikan hak kepada komputer itu sendiri untuk memodifikasi atribut ini. Untuk melakukan ini, gunakan perintah "Set-AdmPwdComputerSelfPermission -OrgUnit <OU, di mana akun PC berada>"

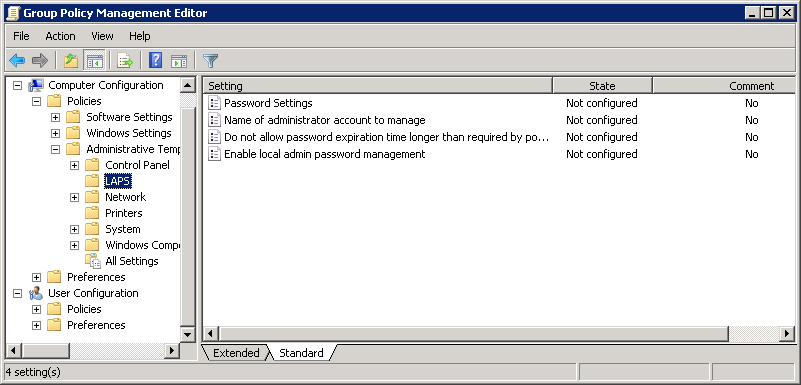

Langkah selanjutnya adalah mengkonfigurasi Kebijakan Grup. Kami dapat mengontrol kompleksitas dan tanggal kedaluwarsa kata sandi yang nama akunnya akan diubah, serta menghidupkan dan mematikan LAPS.

Nama akun harus diindikasikan hanya jika itu adalah akun yang dibuat khusus. Jika ini adalah akun akademik bawaan, maka parameter ini harus dibiarkan dalam "Tidak dikonfigurasi" (bahkan jika akun diubah namanya), karena akun bawaan akan ditemukan oleh SID yang terkenal.

Langkah selanjutnya adalah menginstal ekstensi Kebijakan Grup pada PC. Ini dapat ditetapkan untuk kebijakan grup, SCCM, atau ke alat penyebaran aplikasi lain. Perlu dicatat bahwa secara default paket msi hanya menginstal bagian klien, sehingga penyebaran tidak memerlukan melewati parameter tambahan ke installer. Reboot PC hanya diperlukan ketika menggunakan kebijakan grup.

Cara termudah untuk melihat kata sandi Anda adalah dengan menggunakan LAPS UI. Masukkan nama komputer di bidang yang sesuai dan klik "Cari". Jika kami melakukan semuanya dengan benar, maka Anda akan melihat kata sandi di bidang yang sesuai.

Kesimpulan

Artikel ini membahas langkah-langkah dasar untuk menggunakan LAPS. Informasi lebih lanjut tersedia dalam dokumentasi yang menyertai produk. LAPS juga memiliki cara untuk mencatat aksinya, yang tidak dibahas dalam artikel ini, tetapi dijelaskan dalam dokumentasi.