Nama saya Sam Bone, saya di sini untuk berbicara dengan Anda tentang serangan DoS, dan Anda akan membantu saya dengan ini. Kami akan berbicara sedikit tentang peretas yang menggunakan serangan ini karena saya menemukan mereka menarik. Mereka dengan jelas menunjukkan seberapa besar kerusakan yang dapat Anda lakukan dengan berbagai jenis serangan DoS, sementara pada saat yang sama berisiko masuk penjara.

Bagaimanapun, itu membantu orang lain menjual sistem keamanan, dan itu membantu saya untuk menarik minat siswa saya dalam mempelajari bagaimana serangan ini bekerja dan bagaimana mempertahankan diri terhadap mereka. Jadi hari ini Anda akan menjadi korban saya. Berapa banyak dari Anda yang membawa perangkat yang Anda tidak ingin "bunuh"? Satu, dua, tiga ... tidak banyak. Ryan mengatur jaringan nirkabel di mana tidak lebih dari 40-50 perangkat dapat terhubung, setelah itu jaringan ini akan dihancurkan. Saya yakin tidak banyak dari mereka yang ingin perangkat mereka "terbunuh." Namun, saya percaya bahwa serangan ini dapat digunakan untuk membunuh setiap mesin di DefCon. Saya akan menunjukkan versi serangan seperti itu yang akan mematikan untuk perangkat di ruangan ini, tetapi tidak akan mempengaruhi koneksi di kamar lain.

Pada slide ini Anda melihat saya, saya mengajar etika hacker, jaringan dan keamanan komputer di San Francisco City College.

Di sini bersamaku di sini adalah dua tamu. Ini adalah Matthew Prince, yang akan berbicara tentang hubungannya dengan ALLSEC. Saya sangat senang bertemu dengannya, karena kami berdua kesal dengan cara orang-orang jahat yang tidak bermoral membantu LulzSec.

Saya me-retweet beberapa tweet ALLSEC yang menunjuk ke kasus pencurian data yang saya anggap penting, dan dia meluncurkan layanan yang mereka gunakan untuk melindungi diri dari serangan semacam itu. Karena itu, akan menarik bagi kita untuk mendengar tentang hal ini dari Matius sendiri.

Tamu kedua saya adalah Ryan Carter. Dia membangun jaringan di sini dan akan menggunakannya untuk "membunuh" orang yang telah menyatakan keinginannya untuk secara sukarela melakukan serangan DoS, karena berkat ini kita akan belajar tentang beberapa kerentanan baru.

Ini bukan serangan "zero day", saya tidak mengatasinya, sudah dikenal selama bertahun-tahun dan semuanya karena banyak produsen perangkat tidak memperbaiki kerentanan mereka. Jadi, jika ada di antara Anda yang memiliki perangkat eksotis, akan menarik untuk mengekspos mereka pada serangan ini untuk mengetahui seberapa rentan mereka.

Jadi, inilah konten yang akan saya perlihatkan kepada Anda. Pertama saya akan menceritakan tentang sejarah serangan DoS dan para peretas yang menggunakannya, lalu tentang serangan DDoS pada lapisan transport OSI ke-4, di mana ribuan penyerang menjatuhkan satu situs, tentang serangan DoS pada tingkat aplikasi ke-7, ketika peretas seorang diri crash satu atau lebih server dan serangan DoS dari jaringan Router Router lokal, ketika seorang hacker menghancurkan seluruh jaringan.

Sejauh tahun lalu, saya katakan bahwa versi IPv6 akan membawa banyak masalah keamanan, dan itulah yang terjadi. Versi keenam dari protokol Internet adalah "time warp" ketika banyak hal yang dikembangkan pada tahun 1993 kembali ke jaringan kami lagi, sehingga trik hack lama berhasil lagi. Ini sebenarnya bukan trik yang sangat lama, tetapi agak destruktif, dan saya akan menunjukkan kepada Anda bagaimana satu peretas dapat membunuh semua mesin Windows di jaringan yang sama. Untuk melakukan ini, Anda hanya perlu mengirim beberapa paket per detik.

Kepala Wikileaks, Julian Assange, membuat semua orang senang dengan informasi yang bocor, menerbitkan sekitar seribu telegram rahasia dari pemerintah AS, dan kemudian menempatkan file misterius yang dienkripsi dengan algoritma AES-256 sebagai asuransi di jaringan BitTorrent, sehingga tidak dapat didekripsi tanpa kunci. Assange mengatakan bahwa jika dia dipenjara atau dibunuh, dia akan menerbitkan kunci ini, yang dengannya dunia dapat belajar lebih banyak lagi rahasia "mengerikan". Namun, terlepas dari kenyataan bahwa Assange ditahan di Inggris dan sedang bersiap untuk dideportasi ke Swedia, kuncinya belum dipublikasikan.

Slide berikutnya menunjukkan anggota komunitas Anonymous yang hanya bosan memposting foto kucing di 4chan dan memutuskan untuk menyelamatkan dunia dengan DoS. Bagi mereka itu masuk akal, tapi saya pikir perilaku seperti itu tidak ada artinya.

Secara umum, mereka mulai menyerang semua orang yang mereka benci, dan mulai dengan Scientologist, jadi sangat mudah untuk membenci Scientologist. Kemudian mereka menyerang orang lain dan akhirnya menyerang HB Gary Federal. Orang ini, Aaron Barr, seharusnya ada di sini, tetapi tiga hari yang lalu dia diberi perintah pengadilan yang melarangnya untuk berpartisipasi dalam diskusi DefCon dan menceritakan apa yang sebenarnya terjadi di sana.

Barra secara kontrak terlibat dalam keamanan komputer untuk perusahaan pemerintah ketika Aaron mengklaim dapat menemukan orang yang bekerja dengan LulzSec dan mengekspos mereka dengan mengkorelasikan akun Twitter dan Facebook mereka. Karena itu, para peretas memutuskan untuk menghukumnya, yang ternyata merupakan tugas yang sangat mudah.

Komunitas Anonim biasanya menggunakan alat peretasan primitif, tetapi bagian yang lebih terampil dari komunitas ini telah dapat bergabung melawan HB Gary Federal. Untuk menurunkan situs mereka, mereka menggunakan injeksi SQL dan membajak server email. Kemudian mereka mengirim surat palsu seolah-olah atas nama pemilik perusahaan dengan permintaan untuk mengubah nama pengguna dan kata sandi dan menonaktifkan firewall. Ini berhasil, setelah Anonymous memasuki server, mengambil email dari sana, dan menerbitkannya di Internet.

Orang-orang ini, yang kemudian tampil sebagai LulzSec, melakukan apa yang biasanya diminta oleh orang waras untuk tidak melakukannya, dan kemudian menertawakan apa yang mereka lakukan. Mereka menerbitkan surat curian - konyol, memposting informasi rahasia tentang keadaan kesehatan orang-orang di jaringan, menyebabkan bahaya bagi mereka - lagi konyol. Mereka menemukan banyak kotoran nyata dalam korespondensi perusahaan dan menerbitkannya, karena mereka benar-benar memutuskan untuk menyetel HBGary dengan kotoran yang serius.

Anonymous kemudian memutuskan untuk menyerang Kamar Dagang AS, menggunakan eksploitasi Drupal, yang secara teknis lebih maju daripada alat serangan primitif yang biasa digunakan komunitas ini.

Pertimbangkan serangan hacker Th3j35t3r, yang dikenal sebagai The Jester (Jester), di situs web Wikileaks. Ini adalah demonstrasi serangan kuat pada OSI level 7, meskipun tidak ada yang tahu persis apa yang dilakukan serangan ini, itu benar-benar rahasia. Jester mengumumkan serangannya di Twitter, membahasnya di blognya, dan menunjukkannya langsung di irc.2600.net.

Orang-orang yang diserang oleh Jester menyimpan log paket, dengan dasar dapat disimpulkan bahwa dalam kasus ini Slowloris digunakan - serangan dengan beberapa variasi. Kita dapat mengatakan bahwa itu milik sayap kanan dari gerakan yang sama, sayap kiri yang diwakili oleh kelompok Anonymous dan LulzSec. Dia mungkin seorang mantan militer, ketika dia mencoba membalas terhadap mereka yang tindakannya dipandang sebagai ancaman terhadap kehidupan tentara Amerika, dalam hal ini, Julian Assange dan situs perekrutan jihadis Islam. Dia menurunkan situs mereka menggunakan alat-alatnya dan tweet tentang hal itu.

Siapa pun dapat berbicara dengannya, dan saya berbicara dengannya, ia tidak memiliki mitra, tidak seperti LulzSec. Ini mungkin mengapa dia belum tertangkap, selain itu dia berpengalaman dalam memastikan keamanan operasi militer, yang LulzSec tidak pelajari.

Bagaimanapun, ia sendiri berhasil menonaktifkan situs web Wikileaks lebih dari sehari. Saya berbicara dengannya dalam obrolan IRC, dan dia berkata, "Saya akan menghentikan serangan itu," dan serangan itu segera berhenti. Lalu dia berkata: "Sekarang aku akan meluncurkannya lagi!" Dan serangan itu dilanjutkan. Ini meyakinkan saya bahwa dia benar-benar mengendalikan serangan ini dan itu adalah perbuatannya. Slide ini menunjukkan arah serangan terhadap Wikileaks, yang ia lakukan sendiri tanpa botnet apa pun. Serangan itu, yang berlangsung sedikit lebih dari 30 menit, menonaktifkan situs selama 1 hari 3 jam 50 menit.

Setelah itu, Jester memutuskan untuk melawan Anonymous, karena mereka tidak suka serangan terhadap Wikileaks. Dia menyatakan bahwa dia akan memperkenalkan Trojan ke dalam alat Anonim dan menangkapnya dari dalam. Jester fokus pada pertarungan yang terjadi antara dia, Anonymous dan LulzSec tahun lalu, ketika mereka mulai "meledakkan" satu sama lain dengan berbagai trik, termasuk DoS.

Kemudian Jester mengeroyok orang-orang dari gereja Baptis Westboro. Orang-orang ini juga sangat mudah dibenci karena kebencian patologis mereka terhadap homoseksual dan komunitas LGBT.

Untuk menunjukkan kebencian mereka, mereka memilih pemakaman dan hanya meminta seseorang untuk pergi di wajah mereka. Dengan menggunakan telepon 3G biasa, Jester menjatuhkan 4 situs mereka selama 2 bulan penuh, dan saya tidak ragu, karena saya tahu saya bisa melakukannya sendiri, dan murid-murid saya bisa melakukannya seperti Anda semua. Serangan Slowloris bekerja pada Windows, jadi sama sekali tidak sulit untuk diterapkan.

Jadi, bagian paling canggih dari LulzSec terus meretas semua orang secara berurutan, dan pada akhirnya mereka menerbitkan telepon di mana Anda dapat menelepon dan memerintahkan mereka untuk meretas siapa pun yang Anda inginkan. Mereka meretas situs Senat AS, FBI, NATO, situs pemerintah Inggris, mereka menerbitkan isi database perusahaan konsultan Booz Allen Hamilton. Saya sangat marah ketika mereka meretas ke server polisi Arizona karena itu adalah pukulan yang sangat nyata - mereka menerbitkan nama, kata sandi dan hash login, email. Saya sangat marah ketika mereka menerbitkan hash dengan 50.000 kata sandi Booz Allen Hamilton, yang setengahnya dipecahkan pada hari berikutnya.

Data kepemimpinan militer teratas masuk ke akses gratis, dan siapa pun dapat menggunakan kata sandi dan login mereka. Mereka menjatuhkan beberapa situs game yang bahkan belum pernah saya dengar, dan kemudian memposting daftar korban mereka di lulzsecurity.com dan memberikan tautan ke data yang dicuri dari mereka.

Kemudian mereka meretas situs penyiaran PBS nirlaba dan memposting segala macam omong kosong di sana. Bagaimanapun, mereka sekarang tertangkap. Pada 21 Juni 2011, Ryan Cleary, yang berada di pinggiran LulzSec, ditangkap, dan pada 19 Juli, kepala organisasi hacker ini ditahan di London. Hanya beberapa hari yang lalu, pada tanggal 27 Juli, seorang hacker Topiary ditangkap. Jadi pada kenyataannya, peretas ini hanya remaja Inggris yang masuk untuk bisnis kotor segera setelah mereka melarikan diri dari rumah mereka, dan tujuan mereka adalah untuk menipu orang untuk bersenang-senang. Saya bertanya-tanya apa yang membuat mereka melakukan hal-hal seperti ini. Saya yakin ini karena mereka masih muda dan bodoh, itulah sebabnya mereka berpikir bahwa Anda dapat menyerang situs pemerintah mana pun untuk bersenang-senang.

Ngomong-ngomong, Jester dan Sabu sama-sama mengatakan di Twitter bahwa mereka telah berada di sini kemarin dan berada di kolam hotel ini, tempat DefCon ditahan. Aku meragukannya, tapi siapa yang tahu risiko apa yang bisa dilakukan orang-orang ini. Sabu, orang utama di LulzSec, masih buron, dan seharusnya segera ditangkap karena semua kaki tangannya sudah ditangkap. Seperti yang biasanya terjadi, ada baiknya menangkap satu, dan dia akan mengekstradisi semua orang, karena mereka tidak terlalu kuat dalam memastikan keamanan operasional.

Bagaimanapun, serangan DoS pada tingkat 4 dari model OSI adalah salah satu serangan paling sederhana ketika banyak penyerang menyerang target yang sama. Inilah yang digunakan untuk "menjatuhkan" MasterCard dan Visa, tetapi para peretas tidak dapat melakukan kerusakan yang sama ke Amazon, meskipun Anonymous mencoba melakukannya.

Serangan MasterCard adalah protes yang menyatukan banyak orang. Metode serangan ini, dilakukan dengan bantuan alat hacker Low Orbit Ion Canon, membutuhkan partisipasi banyak komputer, 3.000 atau bahkan 30.000 penyerang, jumlah pasti mereka tidak diketahui.

Mereka dapat menonaktifkan situs sistem pembayaran ini selama 1 hari 13 jam dan 23 menit.

Ini adalah salah satu jenis serangan yang Kaspersky bicarakan dalam wawancara 21 Mei. Dia ditanya berapa banyak mesin yang dikompromikan yang diperlukan untuk sepenuhnya memotong Afrika Selatan dari Internet, dan dia menjawab bahwa ini akan membutuhkan ratusan ribu komputer yang terinfeksi. Tetapi saya tahu ini tidak benar, untuk ini Anda hanya perlu satu telepon seluler 3G. Rupanya, Kaspersky tidak bermaksud serangan seperti itu, ia memikirkan serangan pada OSI level 4, di mana ribuan mesin ditujukan untuk menghancurkan satu sasaran bersama. Untuk melakukan ini, cukup bagi banyak pengguna untuk menekan tombol F5 berulang-ulang, menyegarkan halaman browser, dan dengan demikian membebani situs tertentu dengan permintaan. Ini adalah salah satu metode serangan DoS yang paling primitif.

Salah satu jenis serangan DoS yang paling kuat pada level 7 dari model OSI adalah serangan menggunakan perangkat lunak Slowloris yang ditulis oleh Robert "RSnake" Hansen beberapa tahun yang lalu. Ada banyak versi dari perangkat lunak ini, intinya adalah bahwa satu komputer mengirimkan banyak permintaan GET yang tidak lengkap ke server web, mencoba untuk menjaga koneksi tetap terbuka selama mungkin.

Server dipaksa untuk memprosesnya dan, pada akhirnya, hanya "macet" oleh semua permintaan ini. Permintaan untuk menerima halaman dari server adalah tajuk HTTP yang mirip informasi tingkat 2 atau 3. Slide ini menunjukkan beberapa baris, dan Anda hanya mengirim sebagian dari baris-baris ini ke server dan tidak pernah mengirim sisanya. Pada saat yang sama, server percaya bahwa Anda berada dalam semacam jaringan yang tidak dipercaya, sehingga paket Anda terfragmentasi, dan karena memiliki paruh pertama, ia percaya bahwa paruh kedua permintaan masih datang dan terus menunggu tanpa menutup koneksi.

Dengan demikian, server “membekukan” semua koneksi yang masuk, dan ini adalah serangan yang sangat kuat, yang benar-benar memutusnya dari sisa Internet. Saya akan menunjukkan kepada Anda dalam beberapa menit.

Slowloris membekukan semua jalur masuk yang tersedia, dan untuk mematikan server Apache, Anda hanya perlu mengirim sekitar satu paket per detik.

Alat serangan DoS lain yang disebut RU-Dead-Yet mirip dengan Slowloris, tetapi menggunakan HTTP POST yang tidak lengkap dan mengirim bidang pesan panjang ke server. Ini menghentikan IIS, tetapi membutuhkan ribuan paket per detik.

Serangan DoS menggunakan mode Keep-Alive memungkinkan Anda mengirim 100 permintaan dalam satu koneksi. Ini tidak sekuat Slowloris, tetapi ini merupakan cara lain yang efektif untuk memuat server secara penuh dengan permintaan.

Dalam banyak serangan, Jester seharusnya menganut prinsip-prinsip seperti itu: ia bertindak melalui Tor untuk menyembunyikan alamat sumber serangan, tidak ada yang tahu persis apa yang ia lakukan, dan serangan DoSnya ditujukan ke level 7. Dalam melakukannya, ia menggunakan alatnya sendiri yang disebut XerXes, yang antarmuka grafisnya mirip dengan Linux.

Salah satu fitur terpenting serangan DoS di level 7 adalah bahwa jika Anda dapat meluncurkannya melalui anonim, Anda tidak akan berakhir di penjara. Orbit Ion Rendah Canon tidak menggunakan fungsi ini, karena seharusnya mengirim banyak lalu lintas dari Anda ke ujung lain jaringan, tetapi jika Anda mencoba menjalankannya melalui Tor, Anda hanya akan tersedak serangan Anda sendiri. Selain itu, serangan semacam itu dapat menjatuhkan Tor, karena bertindak seperti penyembur api, membakar semua yang Anda dan targetnya.

Serangan pada tingkat ke-7 bertindak seperti rudal yang dipandu - ia hanya mengirim beberapa paket yang tidak akan membahayakan Anda ketika mereka sampai ke server, tetapi membuatnya tidak dapat diakses. Oleh karena itu, serangan semacam itu dapat diluncurkan melalui anonim. Dalam hal ini, korban tidak hanya tidak dapat menentukan dari mana serangan itu berasal, tetapi juga tidak akan dapat membela diri menggunakan aturan firewall, karena firewall mencari satu alamat sumber, dan dalam hal ini paket berasal dari alamat yang berbeda.

Jika Anda memblokir semua simpul keluaran Tor, yang persisnya harus Anda lakukan, ini akan mencegah penyerang menggunakan jaringan Tor dan mereka akan mencari sesuatu yang lain, seperti botnet mesin yang diretas. Bagaimanapun, XerXes mulai bekerja melalui jaringan Asia anonim dan “merobohkan” target, setelah itu Jester menerbitkan tweet lain yang disebut “TANGO BAWAH”. Alat ini pertama kali muncul sekitar dua tahun lalu.

Jenis lain dari serangan DoS adalah Link-Local DoS, yang menggunakan IPv6 Protokol Internet baru. Jika Anda memiliki versi sistem operasi Linux, Vista, Windows 7, atau Windows XP modern, maka Anda mengaktifkan IPv6, yang tidak digunakan secara default, karena semua server domain, server DNS, atau server mail menggunakan IPv6, apakah Anda suka atau tidak . Tetapi jika Anda mematuhi aturan Anda sendiri, maka nonaktifkan seperti layanan lain yang tidak diinginkan yang tidak Anda gunakan, yang akan memungkinkan Anda untuk "membunuh" serangan itu.

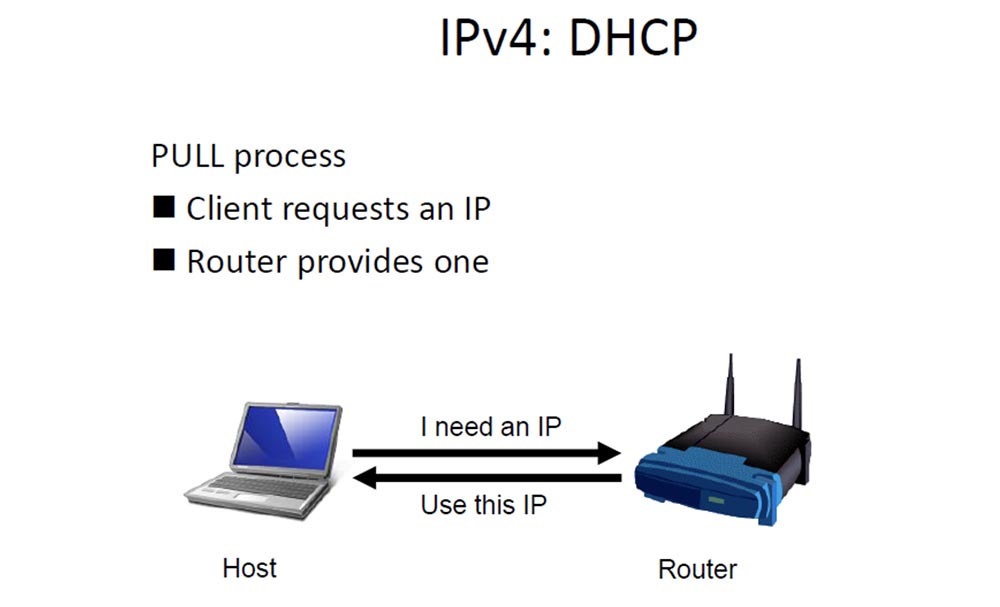

Jika Anda bukan orang yang aneh untuk menggunakan alamat IP statis, dan kebanyakan orang tidak menggunakannya, maka menggunakan protokol IPv4, komputer Anda meminta server DHCP untuk mengirimkannya alamat IP melalui router ketika boot. Server menjawab: "Oke, gunakan IP ini", memastikan bahwa tidak ada orang lain yang menggunakan alamat ini, dan itu saja. Tidak ada lagi lalu lintas antara komputer dan DHCP sampai komputer dihidupkan ulang atau dimatikan, dan ini bisa menjadi periode waktu yang cukup lama. Ringkasan singkat dari proses ini: Saya membutuhkan IP - Saya mendapatkan IP.

Namun, IPv6 bekerja secara berbeda - di sini router berpartisipasi dalam distribusi alamat, yang mengiklankan dirinya dengan panggilan “Saya seorang router! Ayo, lepaskan semua bisnis Anda dan bergabunglah dengan jaringan saya sekarang! ”, Setelah itu semua komputer merespons, menerima alamat IP dan terhubung ke jaringan. Penyiaran terjadi di sini, meskipun orang yang pilih-pilih akan memperhatikan bahwa ini tidak sepenuhnya benar - dalam protokol ini broadbanding disebut multicast. Tidak ada broadband, sebaliknya multicast digunakan ketika ada satu sumber dan beberapa penerima. , .

. , , , .

, , , , , Windows . , « », RA Flood.

, . .

, . Back Track 5 Linux , -, localhost , .

, . , .

, Apache, . , , 9 .

, -, , , , 7 . , Linux Windows-. Low Orbit Ion Canon, .

IP-, http:// 192.168.198.173, , . , , . - , , . , , . . , IP- - . .

, , . HTTP-, «!» «» . , , – 49 , 0. 141.

, – . , -, -. , , - . , , .

— Slowloris. Windows- . . IP- , .

, , , , . , « », , , R – , 400 . , , . Slowloris, HTTP POST , .

Slowloris, . , 400 , , Apache Back Track 5 , . , , , Linux Windows, . , , - .

, . Windows-, IP- IPv6 2::2, IP- IPv4.

. , , . , 0%. IPv6, 6. THC IPv6 attack suite, THC. eth1 def: cO::/64. «», , .

— , , – IP- IPv6 def: cO.

Yaitu, saya menambahkan router yang mengumumkan awalannya, semua orang bergabung, dan permainan telah berakhir. Tetapi jika saya mengirim banyak paket yang tidak diinginkan dengan kecepatan beberapa ratus per detik, Anda akan melihat bahwa prosesor komputer hang di bawah beban 100% untuk waktu yang sangat lama.(hadirin bertepuk tangan)

Yaitu, saya menambahkan router yang mengumumkan awalannya, semua orang bergabung, dan permainan telah berakhir. Tetapi jika saya mengirim banyak paket yang tidak diinginkan dengan kecepatan beberapa ratus per detik, Anda akan melihat bahwa prosesor komputer hang di bawah beban 100% untuk waktu yang sangat lama.(hadirin bertepuk tangan) 24:00 menit.Konferensi DEFCON 19. Tiga generasi serangan DoS (melibatkan penonton sebagai korban). Bagian 2

24:00 menit.Konferensi DEFCON 19. Tiga generasi serangan DoS (melibatkan penonton sebagai korban). Bagian 2Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps hingga musim semi gratis ketika membayar selama setengah tahun, Anda dapat memesan di

sini .

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?