Ternyata bahkan di direktori Microsoft Store Anda dapat menerbitkan program jahat, dan tidak ada yang akan menyadarinya. Ini sangat nyaman bagi penyerang, karena sebagian besar pengguna menganggap direktori seperti Microsoft Store, App Store dan Google Play sebagai semacam tempat berlindung yang aman di mana mereka dilindungi dari virus (tentu saja, tidak demikian). Oleh karena itu, ribuan pengguna mengunduh aplikasi tanpa ragu-ragu tanpa curiga. Sayangnya untuk scammers, sekarang toko ini telah ditutup sebagian.

Pada 17 Januari 2019, Symantec

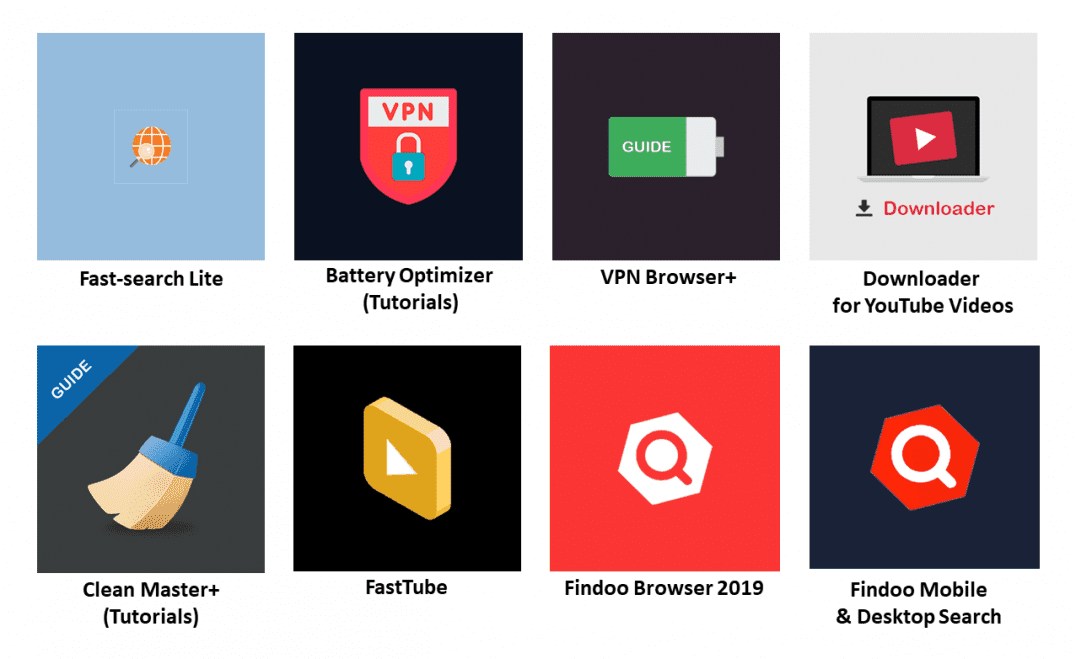

menemukan delapan aplikasi dengan cryptominers bawaan di Microsoft Store. Semua aplikasi milik kelas PWA (Aplikasi Web Progresif), mereka diinstal pada Windows 10 dan bekerja di jendela terpisah (WWAHost.exe), yang tidak terlihat seperti browser, tetapi sebenarnya mereka adalah aplikasi berbasis browser.

Program semacam itu tidak ada salahnya dengan komputer korban. Mereka dengan mudah dan diam-diam menambang Monero di CPU, tanpa terlalu banyak beban CPU.

Symantec segera melaporkan temuan tersebut ke Microsoft, dan mereka segera dihapus dari katalog. 15 Februari, laporan itu

diterbitkan dalam domain publik .

Daftar aplikasi mencakup beberapa kategori tematik: di sini ada tutorial tentang cara mengoptimalkan komputer dan baterai Anda (ada beberapa ironi di sini), aplikasi untuk mencari di Internet, browser web, dan juga program untuk mengunduh video dari YouTube.

Meskipun pengembangnya adalah tiga perusahaan (DigiDream, 1clean dan Findoo), tetapi para pakar Symantec percaya bahwa mereka sebenarnya diciptakan oleh satu orang atau grup.

Di satu sisi, jika pengembang menulis tentang menambang dalam huruf kecil dalam perjanjian pengguna, maka dengan probabilitas 99% tidak ada yang akan memperhatikan frasa ini, tetapi tindakannya akan sepenuhnya legal. Di sisi lain, dalam kasus apa pun, penambangan mungkin melanggar aturan untuk aplikasi Microsoft Store, sehingga mereka tidak akan dimasukkan ke dalam katalog.

Aplikasi ini diposting antara April dan Desember 2018, dengan sebagian besar dari mereka diterbitkan pada akhir tahun.

Tidak diketahui berapa banyak pengguna mengunduh dan menginstal program. Tetapi mereka mudah ditemukan di puncak aplikasi gratis di puncak Microsoft Store. Symantec mengatakan bahwa pada pertengahan Januari, 1.900 peringkat telah diterbitkan untuk aplikasi ini, yang berarti jumlah pengguna dalam ribuan, atau mungkin puluhan ribu. Di sisi lain, peringkat dapat ditutup, sehingga membuat penilaian yang akurat tidak mungkin dilakukan.

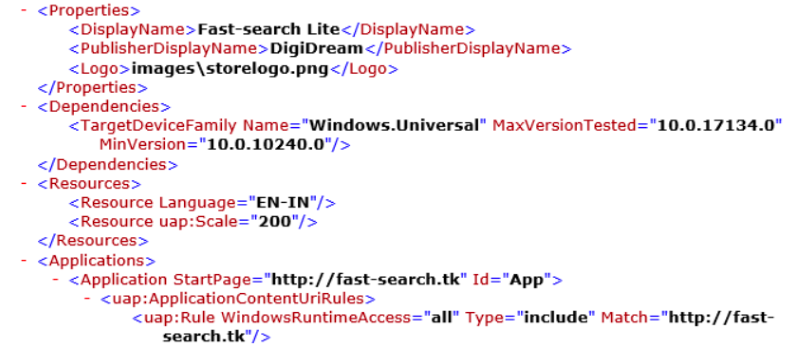

Segera setelah aplikasi diunduh dan diluncurkan, mereka segera mengunduh perpustakaan JavaScript untuk ditambang dari server pengembang. Bagaimana ini dilakukan: domain resmi setiap program terdaftar dalam file manifes. Misalnya, domain

Fast-search.tk untuk aplikasi Lite Pencarian Cepat pada tangkapan layar di bawah ini.

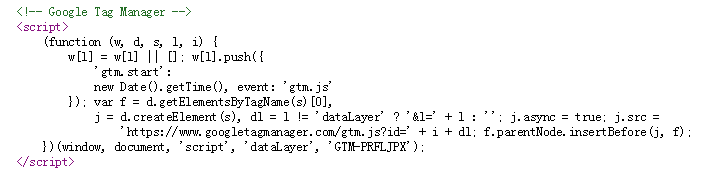

Setelah instalasi, aplikasi mengakses domain ini dan mengaktifkan skrip Google Tag Manager (GTM), dan semua delapan aplikasi melakukan ini dengan kunci GTM-PRFLJPX yang sama. Google Tag Manager adalah alat pemasaran umum. Tautan tersebut memiliki formulir

https://www.googletagmanager.com/gtm.js?id={GTM ID} , yang secara teoritis memungkinkan Anda untuk mengakses fungsi sewenang-wenang, yang digunakan oleh para penyerang.

Dengan kedok GTM, skrip berikut diluncurkan:

Dengan mendengarkan lalu lintas jaringan, spesialis Symantec memperhatikan bahwa skrip ini mengakses server jarak jauh dan mencoba mengunduh perpustakaan

http://statdynamic.com/lib/crypta.js .

Baiklah, maka jelas. Crypta.js adalah perpustakaan terenkripsi untuk penambangan yang menggunakan CPU dan menambang koin Monero, yang populer di kalangan penjahat cyber. Mengapa populer? Karena secara khusus dioptimalkan untuk penambangan pada prosesor pusat, sehingga sampai sekarang penambangan setidaknya ada sedikit menguntungkan.

Pada kenyataannya, Crypta.js adalah versi dari perpustakaan Coinhive yang terkenal, layanan hukum yang dibuka pada bulan September 2017 dan masih berfungsi, memungkinkan pengguna untuk memonetisasi basis pengguna untuk pengembang program dan pemilik situs web.

Symantec mendekripsi Crypta.js dan menemukan akun Coinhive tempat uang dari penambangan

ditransfer :

da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661 . Mungkin suatu hari di masa depan dalam situasi seperti itu, akun penyerang akan ditangkap, dan koin darinya akan didistribusikan di antara semua korban.