Halo lagi. Hari ini kami terus membagikan materi yang didedikasikan untuk peluncuran kursus

"Network Engineer" , yang sudah dimulai pada awal Maret. Kami melihat bahwa banyak yang tertarik pada bagian

pertama artikel “Pendekatan sinestetik-mesin untuk mendeteksi serangan jaringan DDoS” dan hari ini kami ingin berbagi dengan Anda bagian kedua - bagian terakhir.

3.2 Klasifikasi gambar dalam masalah deteksi anomaliLangkah selanjutnya adalah memecahkan masalah klasifikasi gambar yang dihasilkan. Secara umum, solusi untuk masalah mendeteksi kelas (objek) dalam suatu gambar adalah dengan menggunakan algoritma pembelajaran mesin untuk membangun model kelas, dan kemudian algoritma untuk mencari kelas (objek) dalam suatu gambar.

Membangun model terdiri dari dua tahap:

a) Ekstraksi fitur untuk suatu kelas: vektor fitur plot untuk anggota kelas.

Fig. 1

b) Pelatihan dalam fitur model yang diperoleh untuk tugas-tugas pengenalan selanjutnya.

Objek kelas dijelaskan menggunakan vektor fitur. Vektor dibentuk dari:

a) informasi warna (histogram gradien berorientasi);

b) informasi kontekstual;

c) data tentang susunan geometris bagian-bagian dari objek.

Algoritma klasifikasi (perkiraan) dapat dibagi menjadi dua tahap:

a) Ekstrak fitur dari gambar. Pada tahap ini, dua tugas dilakukan:

- Karena gambar dapat berisi objek dari banyak kelas, kita perlu menemukan semua perwakilan. Untuk melakukan ini, Anda dapat menggunakan jendela geser yang melewati gambar dari kiri atas ke kanan bawah.

- Gambar diskalakan karena skala objek dalam gambar dapat berubah.

b) mengaitkan gambar dengan kelas tertentu. Deskripsi formal kelas, yaitu, serangkaian fitur yang disorot oleh gambar uji mereka, digunakan sebagai input. Berdasarkan informasi ini, classifier memutuskan apakah gambar milik kelas dan mengevaluasi tingkat kepastian untuk kesimpulan.

Metode Klasifikasi. Metode klasifikasi berkisar dari pendekatan heuristik dominan hingga prosedur formal berdasarkan metode statistik matematika. Tidak ada klasifikasi yang diterima secara umum, tetapi beberapa pendekatan untuk klasifikasi gambar dapat dibedakan:

- metode pemodelan objek berdasarkan detail;

- metode "tas kata-kata";

- metode pencocokan piramida spasial.

Untuk implementasi yang disajikan dalam artikel ini, penulis memilih algoritma "word bag", dengan alasan sebagai berikut:

- Algoritma untuk pemodelan berdasarkan detail dan pencocokan piramida spasial sensitif terhadap posisi deskriptor dalam ruang dan posisi relatif mereka. Kelas-kelas metode ini efektif dalam tugas mendeteksi objek dalam gambar; Namun, karena fitur karakteristik dari data input, mereka tidak dapat diterapkan pada masalah klasifikasi gambar.

- Algoritma "kata-kata" telah banyak diuji dalam bidang pengetahuan lain, ini menunjukkan hasil yang baik dan cukup sederhana untuk diterapkan.

Untuk menganalisis aliran video yang diproyeksikan dari lalu lintas, kami menggunakan classifier Bayes naif [25]. Ini sering digunakan untuk mengklasifikasikan teks menggunakan model tas kata. Dalam hal ini, pendekatannya mirip dengan analisis teks, alih-alih hanya kata-kata yang digunakan deskriptor. Pekerjaan classifier ini dapat dibagi menjadi dua bagian: fase pelatihan dan fase peramalan.

Fase pembelajaran . Setiap frame (gambar) diumpankan ke input dari algoritma pencarian deskriptor, dalam hal ini, skala-invariant feature transform (SIFT) [26]. Setelah itu, tugas korelasi titik singular antara frame dilakukan. Suatu titik tertentu pada gambar suatu objek adalah suatu titik yang kemungkinan akan muncul pada gambar lain dari objek ini.

Untuk memecahkan masalah membandingkan titik-titik khusus suatu objek dalam gambar yang berbeda, deskriptor digunakan. Deskriptor adalah struktur data, pengidentifikasi untuk titik tunggal yang membedakannya dari yang lain. Ini mungkin atau mungkin tidak invarian sehubungan dengan transformasi gambar objek. Dalam kasus kami, deskriptor tidak berubah sehubungan dengan transformasi perspektif, yaitu scaling. Pegangan memungkinkan Anda untuk membandingkan titik fitur dari suatu objek dalam satu gambar dengan titik fitur yang sama di gambar lain dari objek ini.

Kemudian, himpunan deskriptor yang diperoleh dari semua gambar diurutkan ke dalam kelompok berdasarkan kesamaan menggunakan metode clustering k-means [26, 27]. Ini dilakukan untuk melatih classifier, yang akan memberikan kesimpulan apakah gambar tersebut mewakili perilaku abnormal.

Berikut ini adalah algoritme langkah-demi-langkah untuk melatih classifier deskriptor gambar:

Langkah 1 Ekstrak semua deskriptor dari set dengan dan tanpa serangan.

Langkah 2 Clustering semua deskriptor menggunakan metode k-means dalam n cluster.

Langkah 3 Perhitungan matriks A (m, k), di mana m adalah jumlah gambar dan k adalah jumlah cluster. Elemen (i; j) akan menyimpan nilai seberapa sering deskriptor dari cluster j-th muncul pada gambar ke-i. Matriks seperti itu akan disebut matriks frekuensi kemunculannya.

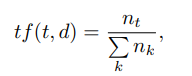

Langkah 4 Perhitungan bobot deskriptor dengan rumus tf idf [28]:

Di sini tf ("frekuensi istilah") adalah frekuensi penampilan deskriptor dalam gambar ini dan didefinisikan sebagai

di mana t adalah deskriptor, k adalah jumlah deskriptor dalam gambar, nt adalah jumlah deskriptor t pada gambar. Selain itu, idf ("frekuensi dokumen terbalik") adalah frekuensi gambar terbalik dengan keterangan yang diberikan dalam sampel dan didefinisikan sebagai

di mana D adalah jumlah gambar dengan deskriptor yang diberikan dalam sampel, {di ∈ D, t ∈ di} adalah jumlah gambar di D, di mana t ada di nt! = 0.

Langkah 5 Mengganti bobot yang sesuai alih-alih deskriptor dalam matriks A.

Langkah 6 Klasifikasi. Kami menggunakan amplifikasi classifiers Bayes naif (adaboost).

Langkah 7 Menyimpan model yang terlatih ke file.

Langkah 8 Ini mengakhiri fase pelatihan.

Fase prediksi . Perbedaan antara fase pelatihan dan fase peramalan kecil: deskriptor diekstraksi dari gambar dan dikorelasikan dengan kelompok yang ada. Berdasarkan rasio ini, sebuah vektor dibangun. Setiap elemen dari vektor ini adalah frekuensi kemunculan deskriptor dari grup ini dalam gambar. Dengan menganalisis vektor ini, classifier dapat membuat prakiraan serangan dengan probabilitas tertentu.

Algoritma peramalan umum berdasarkan pada sepasang pengklasifikasi disajikan di bawah ini.

Langkah 1 Ekstrak semua deskriptor dari gambar;

Langkah 2 Mengelompokkan sekumpulan deskriptor yang dihasilkan;

Langkah 3 Perhitungan vektor [1, k];

Langkah 4 Perhitungan bobot untuk masing-masing deskriptor sesuai dengan rumus jika disajikan di atas;

Langkah 5 Mengganti frekuensi kemunculan vektor dengan bobotnya;

Langkah 6 Klasifikasi vektor yang dihasilkan sesuai dengan klasifikasi sebelumnya;

Langkah 7 Kesimpulan tentang keberadaan anomali dalam jaringan yang diamati berdasarkan perkiraan penggolong.

4. Evaluasi efisiensi deteksiTugas mengevaluasi keefektifan metode yang diusulkan diselesaikan secara eksperimental. Dalam percobaan, sejumlah parameter yang ditetapkan secara eksperimental digunakan. Untuk pengelompokan, 1000 cluster digunakan. Gambar yang dihasilkan memiliki 1000 x 1000 piksel.

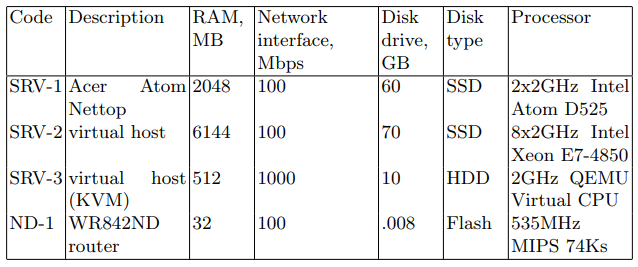

4.1 Kumpulan data eksperimentalUntuk percobaan, instalasi telah dirakit. Ini terdiri dari tiga perangkat yang terhubung oleh saluran komunikasi. Diagram blok instalasi ditunjukkan pada Gambar 2.

Fig. 1

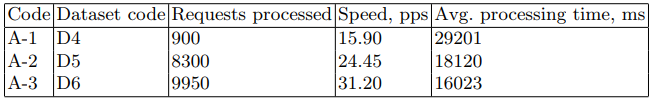

Perangkat SRV bertindak sebagai server penyerang (selanjutnya disebut sebagai server target). Perangkat yang tercantum dalam Tabel 1 dengan kode SRV secara berurutan digunakan sebagai server target. Yang kedua adalah perangkat jaringan yang dirancang untuk mengirimkan paket jaringan. Karakteristik perangkat ditunjukkan pada Tabel 1 di bawah kode ND-1.

Tabel 1. Spesifikasi perangkat jaringan

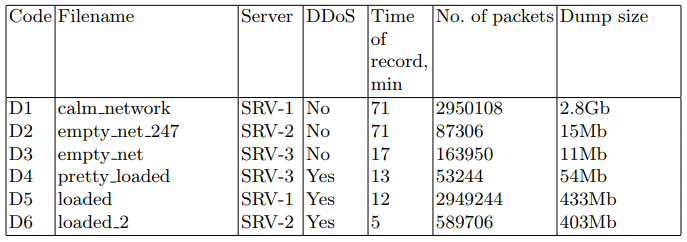

Pada server target, paket jaringan ditulis ke file PCAP untuk digunakan nanti dalam algoritma penemuan. Utilitas tcpdump digunakan untuk tugas ini. Kumpulan data dijelaskan pada tabel 2.

Tabel 2. Set paket jaringan yang dicegat

Perangkat lunak berikut digunakan pada server target: Distribusi Linux, server web nginx 1.10.3, postgresql 9.6 DBMS. Aplikasi web khusus ditulis untuk meniru boot sistem. Aplikasi meminta basis data dengan sejumlah besar data. Permintaan dirancang untuk meminimalkan penggunaan berbagai caching. Selama percobaan, permintaan untuk aplikasi web ini dihasilkan.

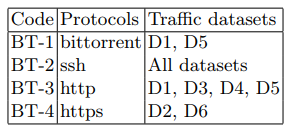

Serangan itu dilakukan dari perangkat klien ketiga (tabel 1) menggunakan utilitas Apache Benchmark. Struktur lalu lintas latar belakang selama serangan dan sisa waktu disajikan pada Tabel 3.

Tabel 3. Fungsi Lalu Lintas Latar Belakang

Sebagai serangan, kami menerapkan versi DoS terdistribusi dari banjir HTTP GET. Serangan semacam itu, pada kenyataannya, adalah menghasilkan aliran permintaan GET yang konstan, dalam hal ini dari perangkat CD-1. Untuk menghasilkannya, kami menggunakan utilitas ab dari paket apache-utils. Akibatnya, file yang berisi informasi tentang status jaringan diterima. Karakteristik utama dari file-file ini disajikan pada tabel 2. Parameter utama dari skenario serangan ditunjukkan pada tabel 4.

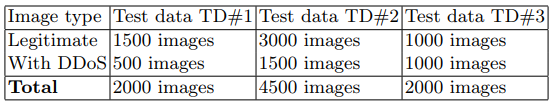

Dari dump lalu lintas jaringan yang diterima, set gambar yang dihasilkan TD # 1 dan TD # 2 diperoleh, yang digunakan pada tahap pelatihan. Sampel TD # 3 digunakan untuk fase prediksi. Ringkasan set data uji disajikan pada tabel 5.

4.2 Kriteria kinerjaParameter utama yang dievaluasi selama penelitian ini adalah:

Tabel 4. Fitur serangan DDoS

Tabel 5. Tes Gambar Set

a) DR (Detection Rate) - jumlah serangan yang terdeteksi sehubungan dengan jumlah total serangan. Semakin tinggi parameter ini, semakin tinggi efisiensi dan kualitas ADS.

b) FPR (False Positive Rate) - jumlah objek "normal", yang secara keliru diklasifikasikan sebagai serangan, terkait dengan jumlah total objek "normal". Semakin rendah parameter ini, semakin tinggi efisiensi dan kualitas sistem deteksi anomali.

c) CR (Complex rate) adalah indikator kompleks yang memperhitungkan kombinasi parameter DR dan FPR. Karena parameter DR dan FPR dianggap sama pentingnya dalam penelitian ini, indikator kompleks dihitung sebagai berikut: CR = (DR + FPR) / 2.

1000 gambar yang ditandai "tidak normal" dikirimkan ke pengklasifikasi. Berdasarkan hasil pengakuan, DR dihitung tergantung pada ukuran sampel pelatihan. Nilai-nilai berikut diperoleh: untuk TD # 1 DR = 9,5% dan untuk TD # 2 DR = 98,4%. Selanjutnya, bagian kedua dari gambar ("normal") diklasifikasikan. Berdasarkan hasil, FPR dihitung (untuk TD # 1 FPR = 3,2% dan untuk TD # 2 FPR = 4,3%). Dengan demikian, indikator kinerja komprehensif berikut diperoleh: untuk TD # 1 CR = 53,15% dan untuk TD # 2 CR = 97,05%.

5. Kesimpulan dan penelitian masa depanDari hasil percobaan terlihat bahwa metode yang diusulkan untuk mendeteksi anomali menunjukkan hasil yang tinggi dalam mendeteksi serangan. Misalnya, dalam sampel besar, nilai indikator kinerja komprehensif mencapai 97%. Namun, metode ini memiliki beberapa batasan dalam aplikasi:

1. Nilai DR dan FPR menunjukkan sensitivitas algoritma terhadap ukuran set pelatihan, yang merupakan masalah konseptual untuk algoritma pembelajaran mesin. Meningkatkan sampel meningkatkan kinerja deteksi. Namun, itu tidak selalu mungkin untuk menerapkan set pelatihan yang cukup besar untuk jaringan tertentu.

2. Algoritma yang dikembangkan bersifat deterministik, gambar yang sama diklasifikasikan setiap kali dengan hasil yang sama.

3. Indikator efektivitas pendekatan ini cukup baik untuk mengkonfirmasi konsep, tetapi jumlah positif palsu juga besar, yang dapat menyebabkan kesulitan dalam implementasi praktis.

Untuk mengatasi batasan yang dijelaskan di atas (poin 3), seharusnya mengubah classifier Bayesian yang naif ke jaringan saraf convolutional, yang, menurut penulis, harus meningkatkan akurasi algoritma deteksi anomali.

Referensi1. Mohiuddin A., Abdun NM, Jiankun H.: Survei teknik deteksi anomali jaringan. Dalam: Jurnal Aplikasi Jaringan dan Komputer. Vol. 60, hal. 21 (2016)

2. Afontsev E.: Anomali jaringan, 2006

nag.ru/articles/reviews/15588 setevyie-anomalii.html

3. Berestov AA: Arsitektur agen cerdas berdasarkan pada sistem produksi untuk melindungi terhadap serangan virus di Internet. Dalam: XV All-Russian Scientific Conference Problem of Information Security dalam Sistem Sekolah Tinggi ”, hlm. 180? 276 (2008)

4. Galtsev AV: Analisis sistem lalu lintas untuk mengidentifikasi kondisi jaringan yang tidak normal: Tesis untuk Kandidat Gelar Ilmu Teknis. Samara (2013)

5. Kornienko AA, Slyusarenko IM: Sistem dan Metode Deteksi Intrusi: Keadaan Saat Ini dan Arah Peningkatan, 2008

citforum.ru/security internet / id id ikhtisar /

6. Kussul N., Sokolov A.: Deteksi anomali adaptif dalam perilaku pengguna sistem komputer menggunakan rantai urutan variabel Markov. Bagian 2: Metode untuk mendeteksi anomali dan hasil percobaan. Dalam: Masalah Informatika dan Kontrol. Edisi 4, hlm. 83? 88 (2003)

7. Mirkes EM: Neurocomputer: draft standard. Sains, Novosibirsk, hlm. 150-176 (1999)

8. Tsvirko DA Prediksi rute serangan jaringan menggunakan metode model produksi, 2012 academy.kaspersky.com/downloads/academycup peserta / cvirko d. ppt

9. Somayaji A.: Respons otomatis menggunakan penundaan panggilan sistem. Dalam: Simposium Keamanan USENIX 2000, hlm. 185-197, 2000

10. Ilgun K.: USTAT: Sistem Deteksi Intrusi Real-time untuk UNIX. Dalam: Simposium IEEE tentang Penelitian dalam Keamanan dan Privasi, University of California (1992)

11. Eskin E., Lee W., dan Stolfo SJ: Sistem pemodelan membutuhkan deteksi intrusi dengan ukuran jendela dinamis. Dalam: Konferensi Kelangsungan Hidup dan Eksposisi Informasi DARPA (DISCEX II), Juni 2001

12. Ye N., Xu M., dan Emran SM: Jaringan probabilistik dengan tautan tidak langsung untuk deteksi anomali. Dalam: Lokakarya IEEE 2000 tentang Jaminan dan Keamanan Informasi, West Point, NY (2000)

13. Michael CC dan Ghosh A.: Dua pendekatan berbasis negara untuk deteksi anomali berbasis program. Dalam: Transaksi ACM tentang Keamanan Sistem dan Informasi. Tidak. 5 (2), 2002

14. Garvey TD, Lunt TF: Deteksi intrusi berbasis model. Dalam: konferensi keamanan komputer Nation ke-14, Baltimore, MD (1991)

15. Theus M. dan Schonlau M.: Deteksi intrusi berdasarkan nol struktural. Dalam: Komputasi Statistik dan Buletin Grafik. Tidak. 9 (1), hlm. 12? 17 (1998)

16. Tan K.: Penerapan jaringan saraf untuk unix keamanan komputer. Dalam: Konferensi Internasional IEEE tentang Jaringan Saraf Tiruan. Vol. 1, hlm. 476? 481, Perth, Australia (1995)

17. Ilgun K., Kemmerer RA, Porras PA: Analisis Transisi Negara: Sistem Deteksi Intrusi Berbasis Aturan. Dalam: IEEE Trans. Perangkat Lunak Eng. Vol. 21, tidak. 3, (1995)

18. Eskin E.: Pendeteksian anomali atas data berisik menggunakan distribusi probabilitas yang dipelajari. Dalam: 17th International Conf. pada Machine Learning, hal. 255? 262. Morgan Kaufmann, San Francisco, CA (2000)

19. Ghosh K., Schwartzbard A., dan Schatz M.: Mempelajari profil perilaku program untuk deteksi intrusi. Dalam: Lokakarya USENIX pertama tentang Deteksi Intrusi dan Pemantauan Jaringan, hal. 51? 62, Santa Clara, California (1999)

20. Ye N.: Model rantai markov perilaku temporal untuk deteksi anomali. Dalam: 2000 Sistem IEEE, Manusia, dan Sibernetika, Jaminan Informasi dan Lokakarya Keamanan (2000)

21. Axelsson S.: Kekeliruan tingkat dasar dan implikasinya terhadap kesulitan deteksi intrusi. Dalam: Konferensi ACM tentang Keamanan Komputer dan Komunikasi, hal. 1? 7 (1999)

22. Chikalov I, Moshkov M, Zielosko B.: Optimalisasi aturan keputusan berdasarkan metode pemrograman dinamis. Di Vestnik dari Universitas Negeri Lobachevsky Nizhni Novgorod, no. 6, hlm. 195-200

23. Chen CH: Buku pegangan pengenalan pola dan visi komputer. University of Massachusetts Dartmouth, USA (2015)

24. Gantmacher FR: Theory of matrix, hal. 227. Sains, Moskow (1968)

25. Murty MN, Devi VS: Pengenalan Pola: Sebuah Algoritma. Pp. 93-94 (2011)

Secara tradisional, kami menunggu komentar Anda dan kami mengundang semua orang ke

hari terbuka , yang akan diadakan Senin depan.