Pakar keamanan dunia maya Check Point

menemukan kerentanan serius dalam pengarsipan WinRar. Kemudian mereka menunjukkan bagaimana, menggunakan kerentanan ini, adalah mungkin untuk unzip file ke lokasi yang sewenang-wenang - sama sekali tidak seperti yang ditunjukkan pengguna.

Yah, karena ada sekitar setengah miliar pengguna pengarsipan, kerentanan ini mengancam semua orang. Perlu dicatat bahwa masalah yang dipermasalahkan telah ada selama 19 tahun, tidak ada yang menutup kerentanan selama ini.

Para spesialis yang menemukan masalah pertama kali memberi tahu pengembang WinRar dan mereka menutup "lubang". Dan hanya setelah itu, perwakilan Titik Periksa mempresentasikan rincian di jaringan, menceritakan tentang rincian teknis dari kerentanan yang sudah dihilangkan.

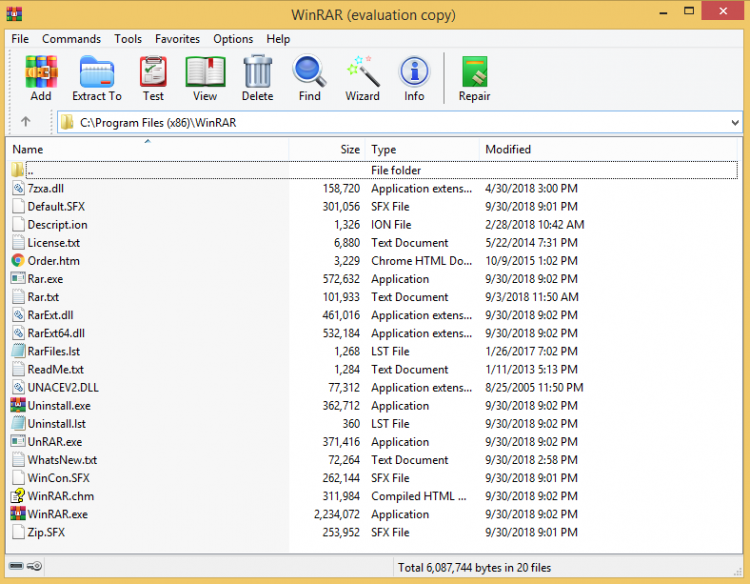

Ternyata, masalahnya terkait dengan perpustakaan UNACEV2.DLL. Ini adalah bagian dari distribusi hampir semua versi pengarsipan selama bertahun-tahun. Terakhir kali perpustakaan diperbarui pada 2005. Dia bertanggung jawab untuk membongkar arsip dalam format ACE (yang, kebetulan, tidak begitu umum). Jelas bahwa selama waktu berlalu sejak perpustakaan diperbarui di dunia teknologi informasi, banyak hal terjadi, dan mereka dapat menemukan kerentanan tersembunyi tanpa masalah.

Untuk membuka zip file Anda ke tempat mana pun Anda perlu membuat arsip ACE. Hanya jalur ini yang akan memungkinkan Anda untuk memotong direktori pembongkaran yang ditentukan oleh pengguna. Pakar keamanan informasi dapat menempatkan perangkat lunak berbahaya di direktori Startup, tempat malware akan diluncurkan setiap kali sistem melakukan booting.

Masalahnya bukan satu, para ahli menemukan beberapa kerentanan sekaligus (CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 dan CVE-2018-20253). Tetapi mereka tersingkir dalam rilis WinRAR 5.70 Beta 1. Perlu dicatat bahwa solusinya asli. Karena fakta bahwa kode sumber perpustakaan UNACEV2.DLL hilang bertahun-tahun yang lalu, mereka memutuskan untuk tidak memperbaruinya. Tidak ada yang melakukan rekayasa balik perpustakaan, para pengembang sepenuhnya menolak dukungan untuk format ACE.

Pembuat WinRar menyarankan pengguna untuk menginstal pembaruan secepat mungkin, di samping itu, para pakar keamanan informasi merekomendasikan untuk tidak membuka arsip ACE, setidaknya yang diterima dari pengirim yang tidak dikenal. Mungkin saja penyerang yang mengetahui masalah tersebut akan mendistribusikan arsip yang terinfeksi, yang akan menyebabkan infeksi pada sejumlah besar mesin pengguna.

Tidak diketahui sekarang apakah kerentanan ini digunakan oleh penyerang sebelumnya atau tidak. Tapi, seperti yang disebutkan di atas, setengah miliar pengguna pengarsipan berisiko.

Perlu dicatat bahwa kerentanan zero-day seperti ini mudah dibeli oleh perusahaan yang terlibat dalam akuisisi teknologi untuk berbagai negara dan militer. Salah satu organisasi yang secara resmi membeli kerentanan dan eksploitasi

adalah Zerodium. Baru-baru ini, ia menaikkan hadiah untuk menjalankan alat peretas WhatsApp dan iMessage dari beberapa ratus ribu dolar AS menjadi $ 1 juta.

"Aplikasi pengiriman pesan, termasuk WhatsApp, terkadang bertindak sebagai saluran komunikasi untuk penyerang, dan enkripsi membuat layanan keamanan sulit untuk mendapatkan data yang diperlukan," kata pendiri Zerodium, Chauki Bekrar.

Klien dari organisasi ini adalah departemen pemerintah seperti Equation Group (FiveEyes, Tilded Team) dan Peternakan Hewan (Snowglobe). Perlu dicatat bahwa Zerodium dan perusahaan sejenis lainnya dihubungi tidak hanya oleh pembeli, tetapi juga oleh penjual - termasuk pakar keamanan siber yang ingin menjual kerentanan yang ditemukan secara mahal. Ya, banyak vendor perangkat lunak dan perangkat keras memiliki program karunia mereka sendiri, tetapi ada dua masalah. Remunerasi pertama jauh dari selalu dibayar. Yang kedua - ukuran hadiah dari program karunia dan Zerodium dapat berbeda secara signifikan, dan tidak mendukung program.