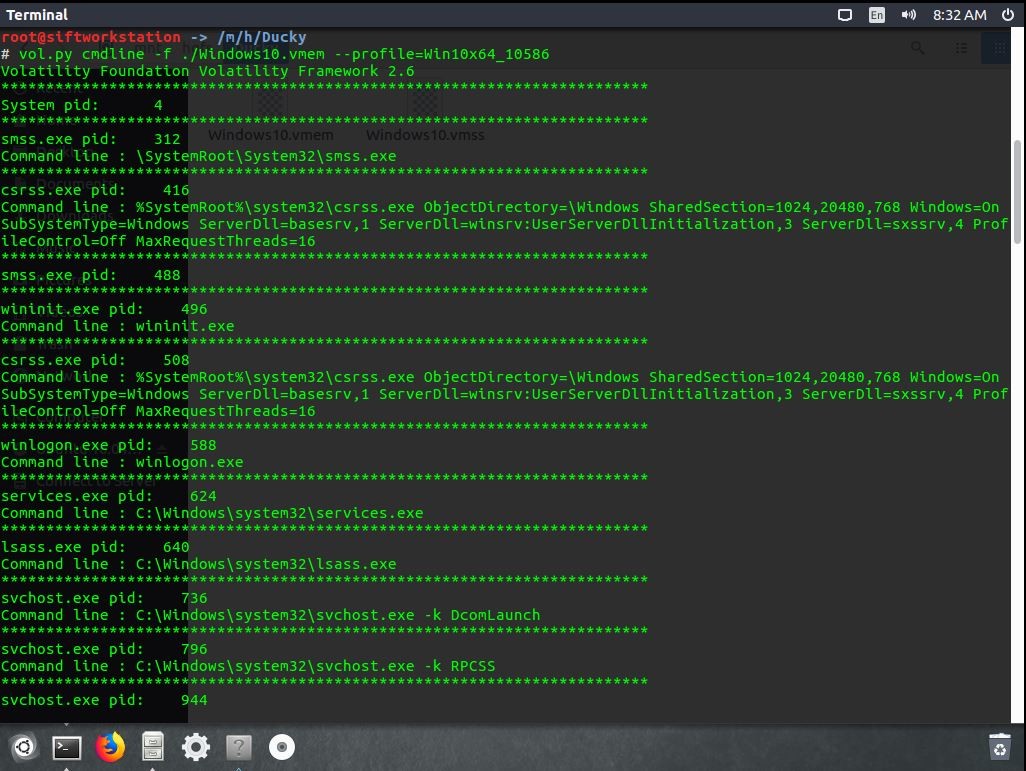

Mari kita bayangkan sebuah situasi ketika penyerang cyber mengeksekusi beberapa perintah dari jarak jauh pada workstation yang terinfeksi menggunakan antarmuka baris perintah (cmd.exe) atau menggunakan perangkat USB khusus seperti Teensy atau Rubber Ducky

Bagaimana kita bisa melihat perintah ini selama proses forensik digital?

Dalam kasus pengujian ini saya telah menggunakan perangkat USB-Rubber Ducky khas dengan payload yang sedang dijalankan memulai konsol baris perintah (cmd.exe) dan kemudian menggunakan xcopy.exe untuk menyalin beberapa data ke hard drive. Setelah ini saya membuat dump RAM dan mencoba menemukan perintah ini dengan skrip volatilitas. Dan tidak ada perintah yang diketik dengan keyboard palsu (Rubber Ducky) yang ditemukan.

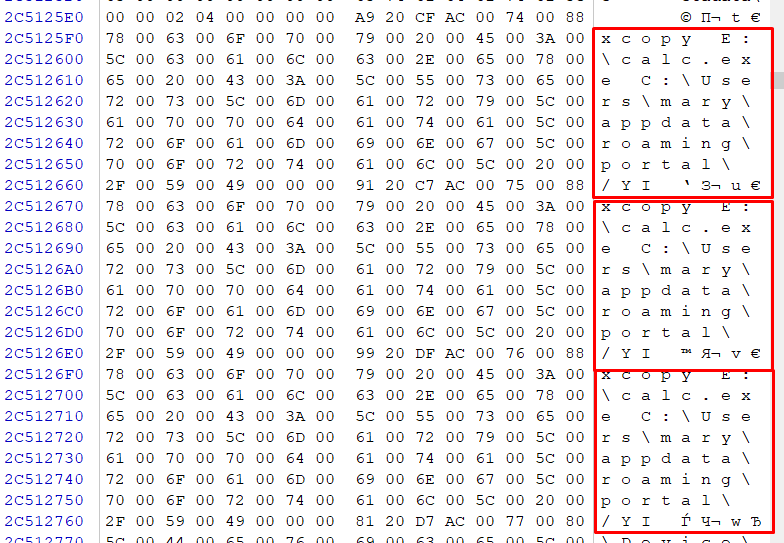

Cara lain yang dapat Anda ambil - jika beberapa utilitas konsol dimulai dan Anda melihat file .pf terkait di

folder \ Windows \ Prefetch Anda dapat memeriksa dump memori dengan winhex atau alat lain untuk menemukan beberapa contoh dari perintah ini di dalam memori.

Tetapi Anda jelas membutuhkan keterampilan khusus untuk melakukan penelitian ini dan juga itu bisa memakan waktu tergantung tingkat keahlian Anda.

Jadi, jika penyerang dunia maya menggunakan sejenis perangkat Rubber Ducky atau mengetik perintah dari jarak jauh dalam cmd, sangat sulit untuk menemukan seluruh teks dari perintah ini selama penyelidikan insiden.

Apa yang dapat kita lakukan untuk siap menghadapi situasi yang serupa dan membuat infrastruktur TI perusahaan dipersiapkan dengan baik untuk investigasi forensik digital cepat?

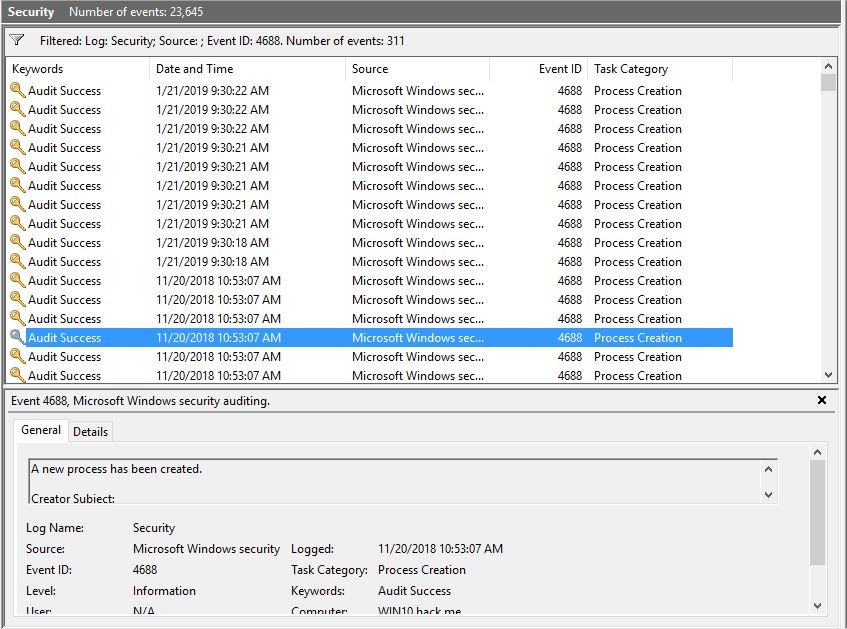

Jika infrastruktur TI Anda dibangun pada AD DS dan Windows Server 2012 R2 / Windows 8.1 OS, Anda dapat mengonfigurasi Audit Baris Perintah yang Disempurnakan melalui Kebijakan Grup.

Ada

ID 4688 acara khusus di Acara Keamanan Windows, tetapi tanpa konfigurasi tambahan itu hanya mencakup sedikit informasi tentang proses dan tidak termasuk informasi bermanfaat tentang perintah yang diketik dan dieksekusi di konsol perintah.

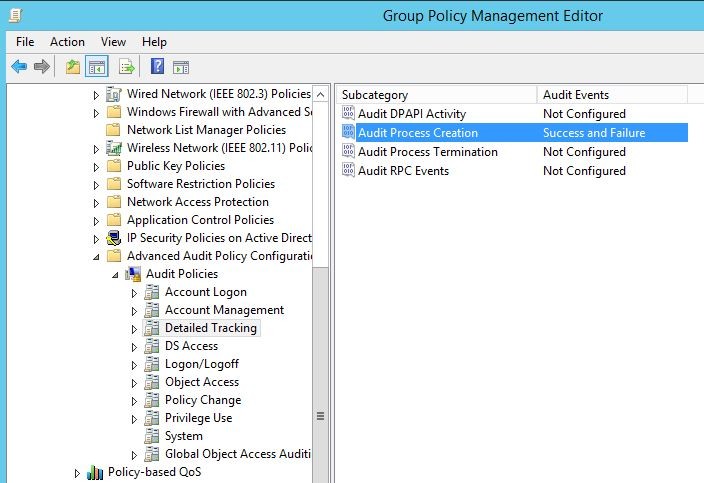

Yang perlu kita lakukan adalah mengaktifkan dua opsi di objek Kebijakan Grup menggunakan

gpmc.msc di Domain Controller:

- Konfigurasi Komputer \ Pengaturan Windows \ Pengaturan Keamanan \ Konfigurasi Kebijakan Audit Lanjut \ Kebijakan Audit Sistem \ Pelacakan terperinci \ Pembuatan Proses Audit

- Konfigurasi Komputer \ Template Administratif \ Sistem \ Pembuatan Proses Audit \ Sertakan baris perintah dalam acara pembuatan proses

Tentu saja perlu memperbarui kebijakan ini di workstation yang diawasi menggunakan

gpupdate / force atau hanya menunggu interval pembaruan GP domain Anda.

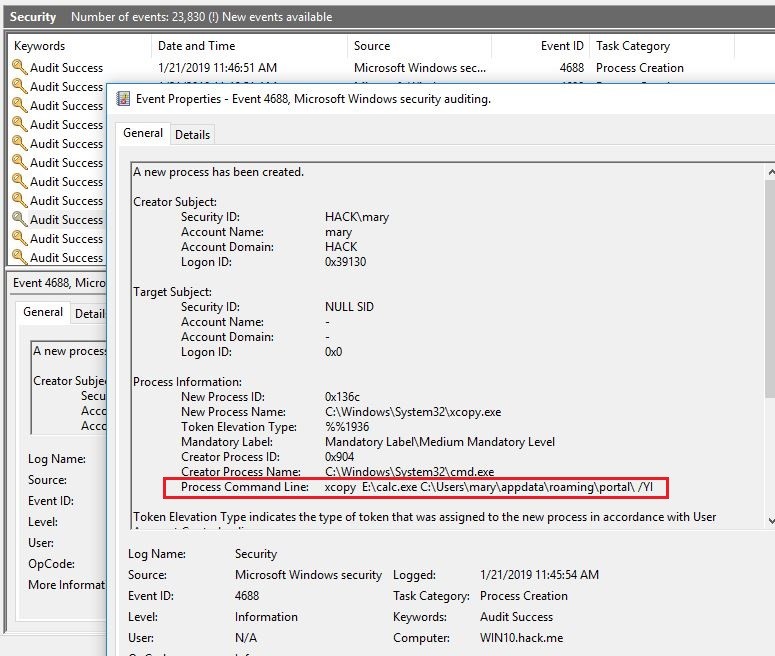

Sekarang jika ada perintah yang dieksekusi dari konsol perintah, perintah tersebut akan disimpan dengan seluruh teks dalam peristiwa Keamanan sistem dengan

ID 4688 :

Terima kasih, saya akan segera kembali dengan konten Digital Forensik bagus lainnya!