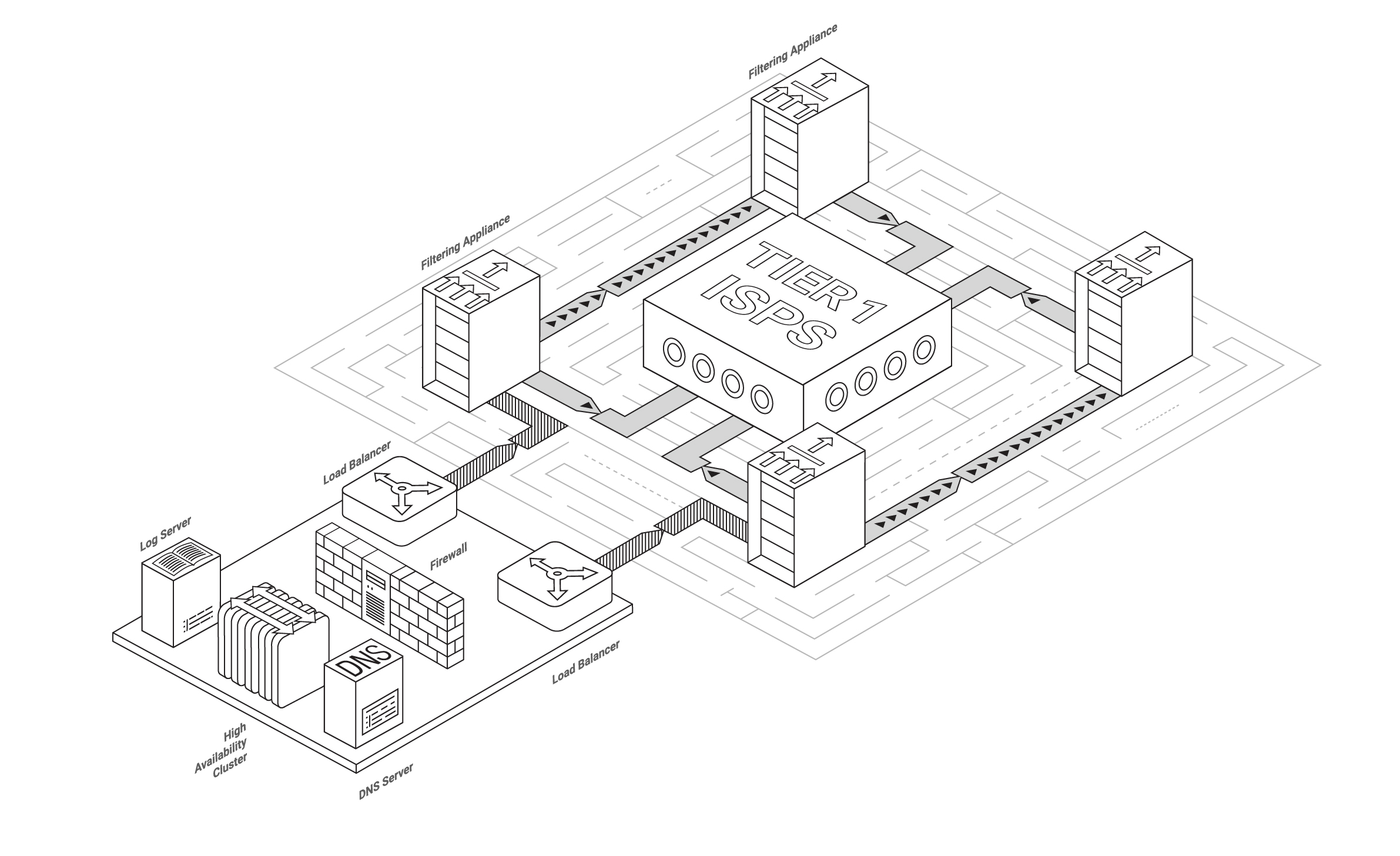

Skema yang indah untuk koneksi BGP ke jaringan penyaringan Qrator

Skema yang indah untuk koneksi BGP ke jaringan penyaringan QratorTinjauan sejarah kecil

- BGP membajak - ketika ISP memulai iklan ruang alamat yang bukan miliknya;

- Kebocoran rute BGP - ketika ISP mengiklankan awalan yang diterima dari satu penyedia atau peer ke provider lain.

Minggu ini sudah 11 tahun sejak

insiden BGP YouTube yang mengesankan , diprovokasi oleh propagasi global dari awalan yang lebih spesifik, berasal dari Pakistan Telecom, yang menyebabkan gangguan lalu lintas berdurasi hampir 2 jam dalam bentuk mengarahkan lalu lintas dari yang sah jalan ke yang palsu. Kita bisa menebak jika peristiwa itu disengaja, dan bahkan jawaban yang benar tidak akan membantu kita sepenuhnya mencegah kejadian seperti itu terjadi hari ini. Saat Anda membaca ini, kebocoran rute atau pembajakan menyebar melalui jaringan. Mengapa Karena BGP tidak mudah, dan mengkonfigurasi pengaturan yang benar dan aman bahkan lebih sulit.

Dalam sebelas tahun ini, pembajakan BGP menjadi vektor serangan yang cukup merusak karena penempatan BGP dalam arsitektur internet modern. Berkat BGP, router tidak hanya memperoleh informasi rekan, dan karena itu semua rute Internet - mereka dapat menghitung jalur terbaik untuk lalu lintas ke tujuannya melalui banyak jaringan perantara (transit), masing-masing mewakili masing-masing AS. AS tunggal hanyalah sekelompok jaringan IPv4 dan / atau IPv6 yang beroperasi di bawah kebijakan perutean eksternal tunggal.

Dan terima kasih kepada BGP dalam kondisi penyerang saat ini yang mampu melakukan pencurian lalu lintas besar-besaran, secara efisien membajak prefiks jaringan target, menempatkan diri mereka di tengah. Dan itu baru permulaan - di era aktor cyber yang disponsori negara, terbukti bahwa batu kunci Border Gateway Protocol, yang dipercaya, tidak lagi cukup memadai untuk mencegah wabah berbahaya dari insiden routing, disengaja atau tidak, terjadi . Karena BGP memainkan peran yang sangat penting dalam keberadaan internet seperti yang kita kenal (itu adalah satu-satunya protokol gateway eksterior untuk mengontrol aliran lalu lintas antara berbagai Penyedia Layanan Internet di seluruh dunia), selama satu dekade kami telah melihat upaya untuk menambal segalanya.

Definisi masalah

Kompleksitas keseluruhan mengelola AS yang bekerja dengan protokol BGP tidak berkurang seiring waktu dan upaya. Operator di pasar berkembang, di mana ISP dan pasar operator tumbuh setiap tahun secara dramatis, tidak memperkirakan dengan tepat konsekuensi yang mungkin terjadi dari AS yang tidak selaras. Tidak ada langkah keamanan yang bisa bertahan melawan kesalahan internal semacam itu. Tidak adanya otomatisasi dalam BGP membuat mustahil bagi pemain baru, dengan pengalaman yang kurang, untuk menangani AS dengan baik dalam situasi stres tinggi, seperti setelah pembuatan rute kebocoran atau di bawah pembajakan.

Sayangnya, karena tempat dalam kehidupan manusia yang diduduki Internet, sulit bagi banyak operator AS untuk mengikuti peningkatan angka. Contoh sederhana: pada tahun 1997 jumlah sistem otonom adalah 3000, pada 2005 - 17000, pada awal 2019 - 63678. Tabel perutean (yang disimpan dalam router BGP) bertambah dari 50k entri pada 1997, dan 180k pada 2005 menjadi 850k yang mencengangkan pada awal 2019.

Baik kebocoran rute dan pembajakan memiliki efek yang sama pada operasi ISP - mereka mengarahkan lalu lintas, menghasilkan latensi yang meningkat, kehilangan paket, atau kemungkinan serangan MITM. Namun, tingkat risiko sangat tergantung pada penyebaran anomali BGP ini. Misalnya, pembajakan yang hanya disebarkan ke pelanggan dapat memusatkan lalu lintas kerucut pelanggan ISP tertentu. Jika anomali menyebar melalui rekan-rekan, upstreams, atau mencapai jaringan Tier-1, sehingga mendistribusikan secara global, lalu lintas dapat diarahkan pada tingkat seluruh negara dan / atau penyedia global. Kemampuan untuk membatasi penyebaran anomali BGP ke upstreams dan peer, tanpa memerlukan dukungan dari sumber anomali (yang sangat penting jika sumber memiliki niat jahat), harus secara signifikan meningkatkan keamanan perutean antar-domain dan menyelesaikan sebagian besar masalah .

Dengan hanya melihat sekilas pada Wikipedia yang dikutip acara yang terkait dengan

"Pembajakan BGP", kami melihat peningkatan frekuensi mereka dalam dua tahun terakhir. Mengapa Karena ada banyak cara untuk mengatur serangan pada BGP dan terlalu kecil kemungkinan untuk terputus. Namun, perusahaan-perusahaan yang terkenal sebagai

aktor jahat pada akhirnya kehilangan koneksi hulu mereka, karena merusak reputasi. Dan tetap saja, insiden seperti itu terjadi karena (belum) ada cara untuk mencegah kebocoran rute atau pembajakan awalan dengan akurasi 100%.

Ratusan insiden perutean terjadi setiap hari, yang sebagian besar merupakan akibat dari kesalahan konfigurasi sederhana. Pembajakan yang benar-benar berbahaya dan berbahaya biasanya menipu dan tepat sasaran, yang membuat mereka lebih sulit ditemukan, dan diperbaiki. Dan hanya sebagian kecil dari mereka yang mendapat liputan media karena karena sifat BGP setiap insiden harus menyebar ke tingkat yang lebih signifikan (nasional) untuk mendapat perhatian - dan perusahaan-perusahaan yang memantau jaringan mereka dapat menghentikan penyebaran tersebut.

Karena konsep pembajakan BGP berkisar pada menemukan ISP yang tidak memfilter pengumuman BGP (dan ada banyak penyedia seperti itu), selalu ada yang dicurigai.

Untuk setiap dan setiap insiden BGP selama dua tahun terakhir, ada satu atau beberapa ASe spesifik yang bertanggung jawab.

Anda harus berpikir, bahwa karena potensi kerusakan kolateral yang sedemikian besar pada bagian vital dari bisnis kehidupan modern harus takut mati dan mengambil semua langkah yang dapat mereka lakukan untuk mencegah peristiwa semacam itu. Yah, ini kedengarannya terlalu bagus untuk menjadi IRL sejati.

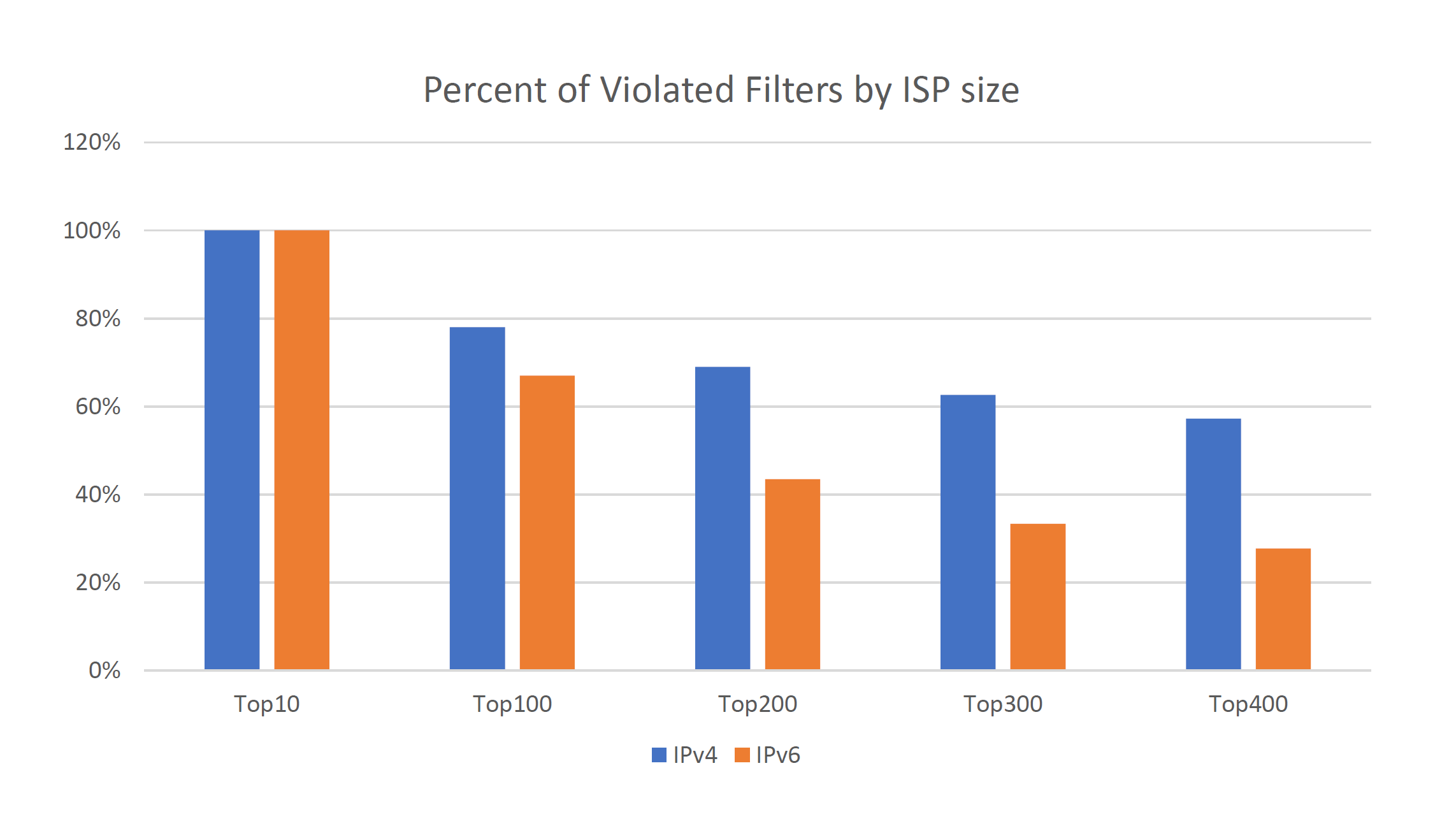

Pada akhir 2018, 7% ISP transit di IPv4 dan 1% ISP transit di dunia routing IPv6 menerima kebocoran di luar kerucut pelanggan mereka. Anda mungkin mengatakan bahwa angkanya tidak terlalu tinggi, tetapi mari kita lihat lebih dekat hasil yang diurutkan berdasarkan "ukuran" ISP:

Tidak mengejutkan, semua Tier-1 terpengaruh, dengan lebih dari 50% dari TOP 400 IPv4 ISP. IPv6 terlihat sedikit lebih sehat, jangan lupa bahwa ia memiliki lebih sedikit awalan dan ISP pendukung. Jadi masalahnya ada dan tidak diperbaiki secara cukup efisien - kami akan mencoba menjelaskan, mengapa.

Mencoba menerapkan tambalan

Sebenarnya, ada upaya yang signifikan dalam meningkatkan keamanan BGP. Saat ini, teknik yang paling umum adalah dengan menggunakan filter ingress (inbound), yang dibangun di atas data

Internet Routing Registries . Idenya sederhana: gunakan objek rute "disetujui" dan AS-SET untuk membuat filter di tautan pelanggan. Masalah yang mendasarinya adalah bahwa kedua AS-SET dan objek rute bervariasi dari satu IRR ke yang lain, dan kadang-kadang objek yang berbeda mungkin ada dengan pengidentifikasi yang sama di IRR terpisah. Dan, tentu saja, kebijakan IRR tidak wajib - kebijakan ini bersifat sukarela untuk diterapkan, membawa kita ke situasi di mana banyak IPv4 dan IPv6 tidak memiliki objek yang terdaftar, atau salah paham. Selain yang salah. Jadi banyak objek IRR yang tidak dirawat dengan baik, dan bahkan beberapa jaringan tingkat Tier-2 yang besar gagal mengkonfigurasi filter mereka dengan benar.

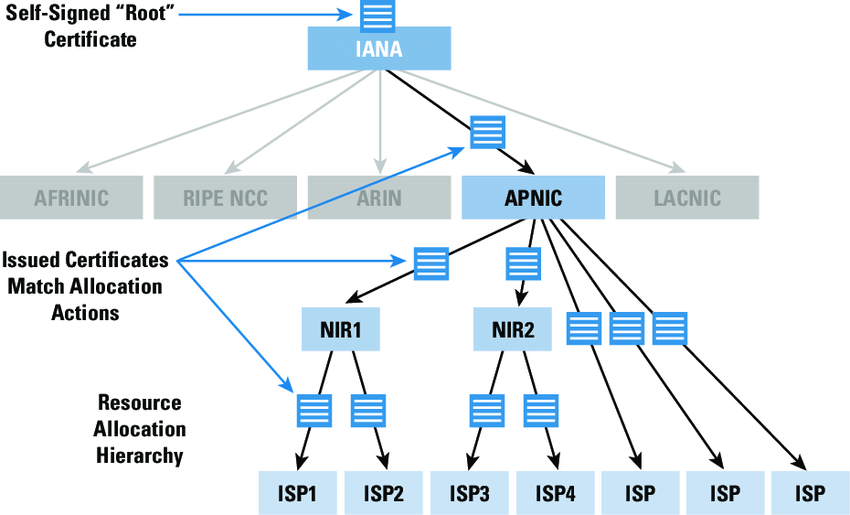

Hierarki Sertifikat Sumber Daya RPKI

Hierarki Sertifikat Sumber Daya RPKIAda opsi menarik lainnya untuk memfilter pengumuman yang tidak patut - Validasi Asal berbasis ROA dapat digunakan untuk mendeteksi dan memfilter mis-originasi yang tidak disengaja. Meskipun pemutakhiran BGP ini cukup berguna, mereka masih mengandalkan atribut BGP transitif - AS_Path, yang dapat dan akan diserang oleh penyerang.

RPKI (yayasan ROA) didasarkan pada hierarki sertifikat sumber daya, diselaraskan dengan struktur alokasi Sumber Daya Nomor Internet. Sertifikat sumber daya ditautkan dengan, misalnya, pendaftaran

RIPE NCC . Ini karena hanya selama seseorang adalah anggota RIPE NCC dan memiliki hubungan kontraktual dengan RIPE NCC dapat dinyatakan secara resmi siapa pemegang sumber daya nomor Internet individu. Sertifikat ini memiliki validitas 18 bulan, tetapi diperpanjang secara otomatis setiap 12 bulan. RPKI disusun sedemikian rupa sehingga setiap sertifikat sumber daya saat ini cocok dengan alokasi atau penugasan sumber daya saat ini - momen penting, untuk ASPA juga.

Patut dicatat bahwa 2018 adalah tahun yang penting untuk keamanan BGP dengan banyak peristiwa luar biasa.

BGPSec akhirnya menjadi standar, meskipun tidak ada yang mengharapkannya diimplementasikan sepenuhnya karena persyaratan dukungannya yang kompleks. Pada tingkat adopsi 100%, BGPSec memecahkan pembajakan berbahaya dengan presisi sangat tinggi, tetapi biaya perhitungan validasi AS_Path kriptografi yang ketat tidak tertahankan bagi sebagian besar pemain, kecuali mungkin operator AS yang paling kaya di dunia. Dan, sekali lagi - untuk bekerja secara tepat, BGPSec perlu diimplementasikan di setiap jaringan yang mengelola rute yang diumumkannya sendiri.

Semua peristiwa baru-baru ini membuktikan bahwa jin manipulasi BGP sudah keluar dari botol, membuat keinginan seseorang menjadi kenyataan. Kita tidak bisa menunggu dekade lain untuk sampai pada kesimpulan yang kita miliki 10 tahun yang lalu - ini harus dihentikan sekarang, dengan memberikan langkah-langkah teknis yang efektif untuk validasi awalan, baik masuknya, dan keluar.

Pendekatan ASPA

Sebelumnya, perusahaan kami menargetkan peningkatan protokol pada pengurangan kesalahan dan kesalahan, dan pada tahun 2018 kami berkonsentrasi untuk memerangi aktivitas jahat - khususnya pembajakan BGP. Vektor ini kuat seperti yang telah kita lihat pada beberapa kesempatan, dan penyerang tidak ragu untuk menggunakannya dalam upaya untuk mengganggu layanan atau mencuri data pengguna. Masalah utama adalah bahwa, kecuali untuk pemantauan, saat ini tidak ada yang mencegah pembajakan jalur dalam protokol itu sendiri. Seperti yang telah kami nyatakan, BGPSec tidak akan mengubah apa pun sampai diimplementasikan pada penyedia jaringan yang paling signifikan (atau, ulangi, pada sebagian besar jaringan), yang mungkin sudah terjadi jika protokolnya sesuai.

Jawaban kami adalah pendekatan peretas - ASPA, di mana alat saat ini digunakan untuk melawan masalah paling parah di dunia perutean BGP. Implementasinya mudah, meskipun solusi yang dihasilkan menjawab hampir semua ancaman terkait. Fakta bahwa tidak perlu menunggu adopsi ASPA penuh adalah alasan utama mendukung pendekatan kami. Pada tahun 2018 kami melihat kebocoran rute yang signifikan, pembajakan serius dan banyak peristiwa lain yang melibatkan BGP, yang merupakan alasan utama mengapa kami perlu menemukan sesuatu yang berfungsi dalam bulan-bulan terdekat, tanpa menunggu 10 tahun untuk implementasi BGPSec.

Peningkatan Otorisasi Jalur Sistem Otonom ke protokol BGP yang sedang dilakukan para insinyur kami, bekerja sama dengan yang lain, dapat secara efisien dan, yang lebih penting, dengan cepat menyelesaikan masalah pembajakan global. ASPA berfokus pada deteksi otomatis dan pencegahan pembajakan berbahaya (berpasangan dengan ROA) dan kebocoran rute.

Untuk mencapai tujuan khusus ini, prosedur verifikasi AS_PATH baru didefinisikan, yang membantu secara otomatis mendeteksi AS_PATH yang salah dalam pengumuman yang diterima dari pelanggan dan rekan. Prosedur itu sendiri menggunakan basis data bersama yang ditandatangani dari hubungan pelanggan-ke-penyedia (C2P), sedang dibangun dengan objek RPKI baru - Autonomous System Provider Authorization (ASPA). Ringan dan cepat untuk digunakan, mendeteksi AS_PATH yang tidak valid segera setelah implementasi.

ASPA adalah objek yang ditandatangani secara digital yang membuktikan bahwa pemegang Pelanggan AS (CAS) telah memberi otorisasi kepada Penyedia AS (PAS) tertentu untuk menyebarkan pengumuman rute IPv4 atau IPv6 BGP Pelanggan dan seterusnya - ke upstream atau rekan kerja Penyedia. Untuk lebih detail, Anda harus melihat profil catatan ASPA.

Jadi, jika rute yang valid diterima dari pelanggan atau rekan, itu HARUS hanya memiliki pasangan C2P di AS_PATH-nya. Setelah, jika kami memiliki basis data pasangan pelanggan-ke-penyedia yang divalidasi, kami dapat memverifikasi rute yang diterima dari pelanggan dan rekan-rekan! Tentu saja, ini bukan peluru perak - itu hanya alat yang berguna untuk menghentikan anomali menyebar lebih dekat ke asalnya.

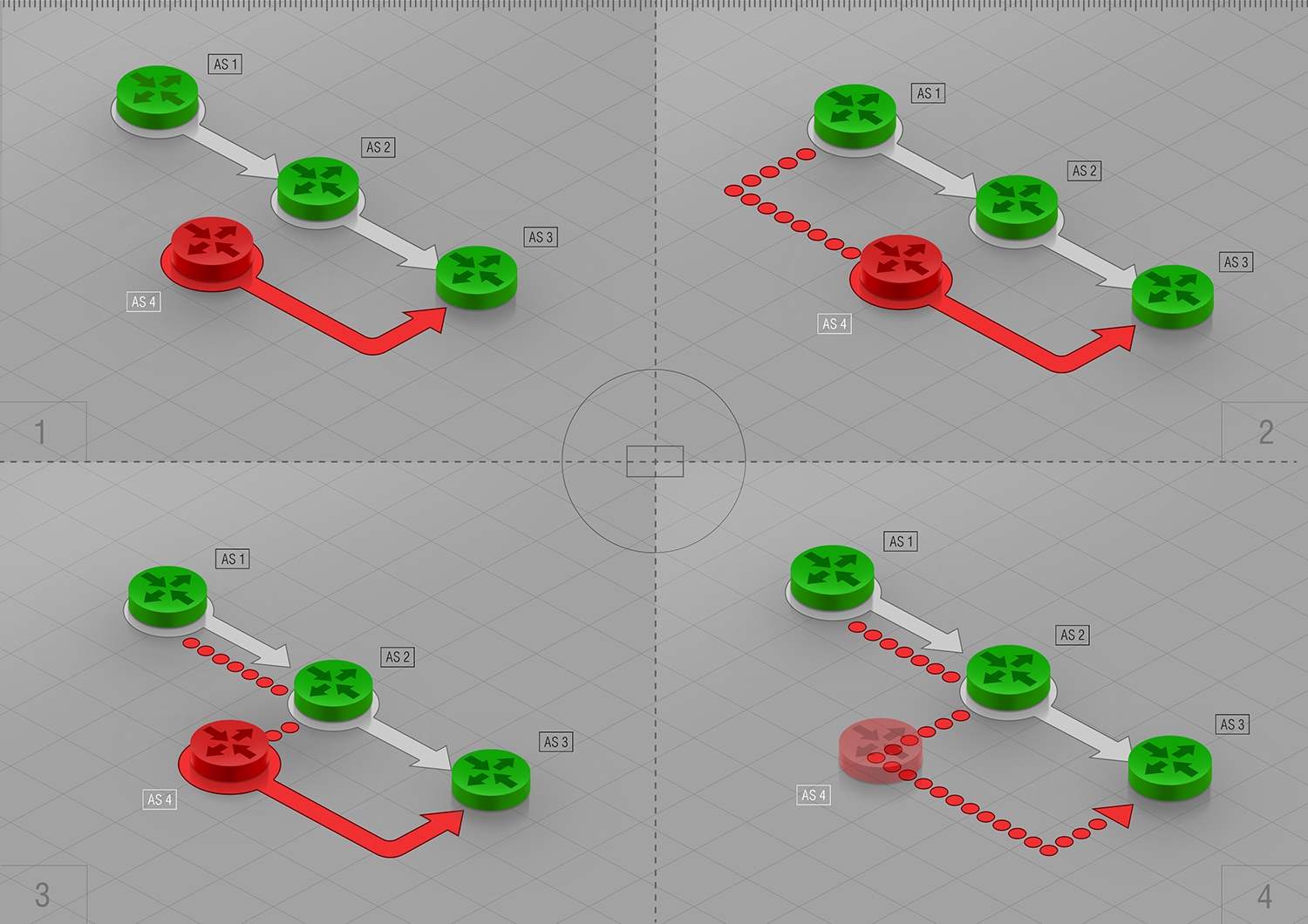

Skema sederhana ini menunjukkan cara kerja verifikasi berbasis ASPA tersebut. Green ASes mewakili pasangan yang ditandatangani, dan yang merah mewakili penyerang. Dalam contoh ini, AS1 memiliki objek ROKI RPKI di tempat.

AS_PATH: AS4Sudut 1 menunjukkan bahwa jika AS terdekat di AS_PATH bukan tetangga ASN penerima, maka prosedur berhenti dengan hasil "tidak valid." Juga, jika dalam salah satu segmen AS_SEQ ada pasangan “tidak valid” maka prosedurnya juga berhenti dengan hasil “tidak valid”;

AS_PATH: AS4 AS1Corner 2 menunjukkan hal yang sama terjadi jika penyerang mencoba membuat pasangan yang tidak divalidasi baru hasilnya juga akan "tidak valid";

AS_PATH: AS4 AS2 AS1Sudut 3 mengilustrasikan bahwa setiap upaya untuk mengumumkan pasangan yang tidak divalidasi akan menghasilkan sebagai "tidak valid," dan karenanya dibatalkan.

AS_PATH: AS2 AS1Di

Pojok 4 terakhir, kita kembali ke kondisi awal di mana jika AS terdekat di AS_PATH bukan tetangga ASN penerima, maka prosedur tersebut disimpan sebagai "tidak valid."

Detail mendalam tentang prosedur verifikasi AS_PATH dapat ditemukan dalam

draf IETF yang sesuai. Ini mungkin terlihat sedikit rumit, tetapi ringan, bekerja pada infrastruktur RPKI yang ada dan membawa dampak pada adopsi parsial, hemat biaya. Dengan kata lain, ini bisa bekerja sekarang, membantu kami membawa kebocoran dan pembajakan rute BGP ke ambang kepunahan!

Mengapa Anda harus mendukung kami dalam meningkatkan keamanan BGP

Bagaimana kita tahu, pertama-tama, bahwa ROKI RPKI cocok untuk peran ini? Mari kita melihat lebih dekat pada statistik saat ini tentang adopsi.

Dalam IPv4 untuk awalan 938526, 95272 memiliki entri ROKI RPKI yang valid atau ~ 10%. Di dunia IPv6 untuk 80480 awalan 10593 memiliki entri ROKI RPKI yang valid atau ~ 12%

Angka-angka itu tidak setinggi yang kita inginkan, tetapi mereka tumbuh setiap hari! Karena jumlah ROA yang divalidasi tidak terlalu besar, terbukti bahwa hanya mereka yang paling bertanggung jawab memeliharanya setiap hari. Dan meskipun kami tidak sepenuhnya mempercayai data IRR, menandatangani pengumuman BGP dengan ROA sudah bermanfaat dan siap. Ada kemajuan di antara operator Internet Exchange, serta Penyedia Layanan Internet terbesar di seluruh dunia. Dan mengenai “pengguna internet biasa” - ISP Anda sendiri bisa menjadi yang berikutnya jika cukup termotivasi untuk menjaga keamanan data Anda.

Jika Anda tertarik untuk menghilangkan peluang pembajakan lalu lintas seperti kami, tandatangani ROA, dan dukung adopsi ASPA di milis IETF karena kami berharap pada peralihannya ke tahap RFC di masa mendatang yang dapat diamati!