Inilah yang belum pernah kita bahas dalam format intisari, ini adalah kerentanan pada driver kartu video. NVIDIA merilis pada 28 Februari

informasi tentang delapan kerentanan: hampir semua memungkinkan untuk peningkatan hak istimewa atau eksekusi kode arbitrer. Salah satu kelemahan terkait dengan jenis serangan modis saat ini pada saluran pihak ketiga - fakta "menutup" masalah seperti itu dengan pembaruan driver yang sederhana patut diperhatikan.

Tampaknya masalah pada driver untuk kartu video mengejutkan komunitas keamanan informasi: pada kenyataannya, kami hanya menangani informasi dari produsen, dan tidak jelas bagaimana kerentanan ini berlaku dalam serangan nyata. Bagaimanapun, disarankan untuk memperbarui driver ke versi terbaru - ini adalah 419,17 untuk kartu video GeForce. Secara terpisah, pembaruan tersedia untuk driver pada sistem mirip Unix - hanya kerentanan saluran samping ditutup di sana.

Ratusan megabyte paket driver sudah lama tidak mengejutkan siapa pun. Dalam kasus NVIDIA, ini adalah satu set program lengkap untuk bekerja dengan kartu video, memastikan kompatibilitas dalam permainan, mendukung perangkat realitas virtual, kemampuan streaming dan banyak lagi. Versi driver terbaru (dengan tambalan) beratnya sedikit di atas 500 megabita. Namun, layanan NVIDIA dan perangkat lunak tambahan hanya bertanggung jawab untuk satu dari delapan kerentanan, sisanya ditemukan di bagian sistem.

Satu-satunya pengecualian adalah dalam perangkat lunak untuk memproses video tiga dimensi, yang secara teori dimungkinkan untuk mengeksekusi kode arbitrer, meningkatkan hak istimewa atau menolak servis saat membuka file "siap".

Enam kerentanan lebih dalam satu atau lain cara mengarah ke DoS, eskalasi hak istimewa, dan dalam dua kasus eksekusi kode arbitrer. Tidak ada data tentang bagaimana serangan tersebut dapat diimplementasikan dalam praktiknya, tetapi dapat diasumsikan bahwa skenario terburuk adalah ketika kerentanan dalam driver video dapat disebabkan, misalnya, melalui browser menggunakan akselerator video.

Akhirnya, cacat lain secara teoritis memungkinkan untuk serangan pada saluran pihak ketiga. Tingkat bahaya menurut metode penilaian

CVSS V3 cukup rendah, serangan harus dilakukan secara lokal, tidak ada kemungkinan eksploitasi bug jarak jauh. Kerentanan ini dan skenario eksploitasi

dijelaskan oleh para ahli di University of California di Riverside pada November 2018.

Makalah penelitian memberikan beberapa contoh serangan praktis melalui saluran pihak ketiga, dan dalam setiap kasus, penyerang memperoleh akses ke informasi proses yang dilakukan dengan menggunakan sumber daya dari kartu video. Tetapi sebelum itu, para ahli menentukan tiga kategori umum serangan, tergantung pada ruang lingkup kartu video:

Opsi yang paling jelas adalah menggunakan aplikasi OpenGL untuk menyerang aplikasi lain yang mengakses kartu video menggunakan antarmuka perangkat lunak yang sama. Metode ini hanya digunakan pada komputer desktop. Namun secara teori, Anda juga bisa menyerang aplikasi yang menggunakan kartu grafis untuk komputasi. Area ini secara keseluruhan lebih "menarik", karena memengaruhi infrastruktur server.

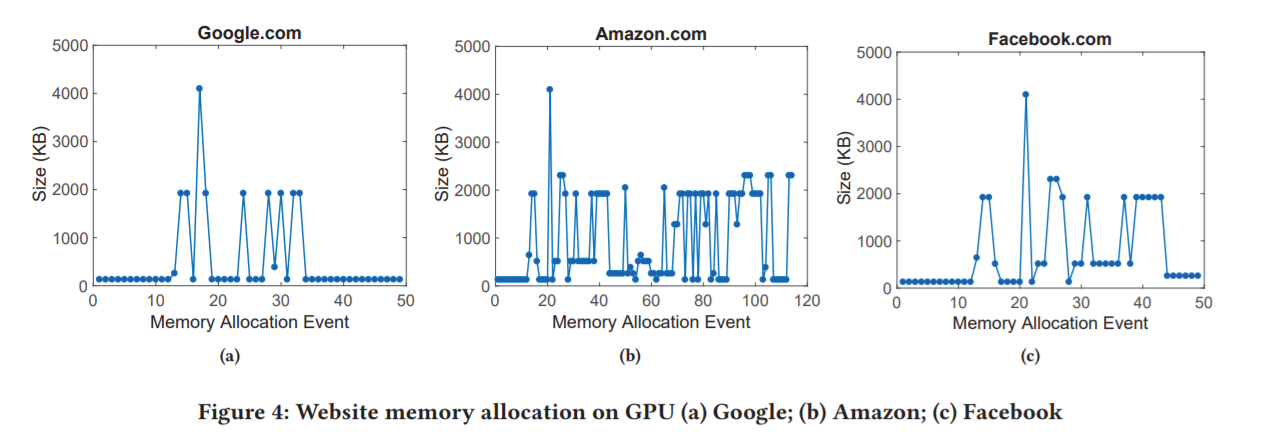

Contoh serangan praktis: aplikasi pihak ketiga mengukur keterlambatan saat mengakses kartu video dan menerima informasi tentang jumlah memori yang dialokasikan dalam aplikasi yang diserang (dalam hal ini, di browser). Karena situs web menggunakan memori video dengan cara yang berbeda, analisis informasi ini dalam dinamika memungkinkan untuk menentukan dengan probabilitas tinggi situs web mana yang diakses pengguna. Dalam contoh berikut, ide ini dikembangkan untuk menentukan kapan pengguna memasukkan kata sandi di situs web tertentu. Kata sandi itu sendiri tidak akan dapat mencegat, tetapi informasi tentang pelaksanaan operasi semacam itu secara teoritis memiliki nilai bagi penyerang.

Serangan pada aplikasi menggunakan CUDA SDK memungkinkan peneliti untuk mengembalikan parameter jaringan saraf - sesuatu yang biasanya dikembangkan oleh para pengembang jaringan saraf untuk menjaga rahasia. Para peneliti mencatat bahwa adalah mungkin untuk mengurangi kandungan informasi dari kebocoran informasi dengan memodifikasi API, yang, tampaknya, dilakukan dalam memperbarui driver untuk sistem Windows, Linux, dan BSD.

Serangan pada perangkat lunak sistem dan utilitas perangkat tidak akan menimbulkan bahaya serius jika ada metode yang jauh lebih sederhana untuk mencuri data pengguna dan mendapatkan kendali atas sistem. Serangan melalui saluran pihak ketiga bahkan memiliki potensi lebih kecil, tetapi secara teoritis, kemampuan untuk mengakses data pribadi menarik - misalnya, ketika menggunakan sumber daya kartu video untuk enkripsi. Dalam konteks driver NVIDIA, perlu memperhatikan dukungan untuk perangkat yang lebih lama. Daftar kartu video NVIDIA yang diakui usang oleh pengembang ada di

sini , tetapi lebih mudah untuk melihat kartu video mana yang tersedia versi driver terbaru, yang mencakup kerentanan terkini. Ternyata semua kartu video yang dimulai dengan GeForce 6XX didukung. Seri ini dirilis pada 2012, dan dilihat dari informasi pabrikannya, baginya ini tambalan terakhir. Bukan berita yang paling tak terduga, tetapi perangkat keras lama, yang tidak lagi didukung oleh pabrikan di tingkat perangkat lunak, dapat menambah kerentanan pada sistem bahkan dengan perangkat lunak modern.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.