Kadang-kadang Anda dapat menemukan kasus ketika penyerang cyber menggunakan VPN untuk membuat saluran yang andal antara server C2 dan infrastruktur TI yang terinfeksi. Dan, seperti yang dikatakan para pakar Ancaman Intelijen, penyerang sering menggunakan alat koneksi Windows VPN asli dan file

.pbk (buku telepon) Windows. Mari kita cari tahu bagaimana kita bisa mendeteksinya menggunakan dump memori.

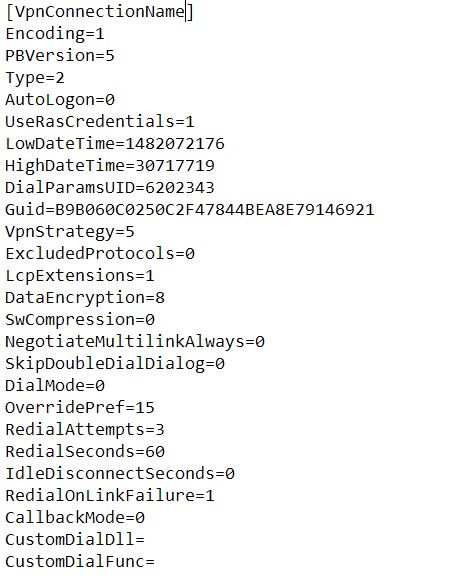

Apa itu file

.pbk dan bagaimana tampilannya? Ini hanya file teks dengan banyak parameter berbeda yang digunakan ketika koneksi VPN sedang dibangun.

File buku telepon dapat dieksekusi dengan klik dua kali atau melalui skrip cmd / bat (atau tentu saja dari konsol perintah). Tetapi ada dua alat yang berbeda yang digunakan untuk cara pertama dan kedua:

rasdial dan

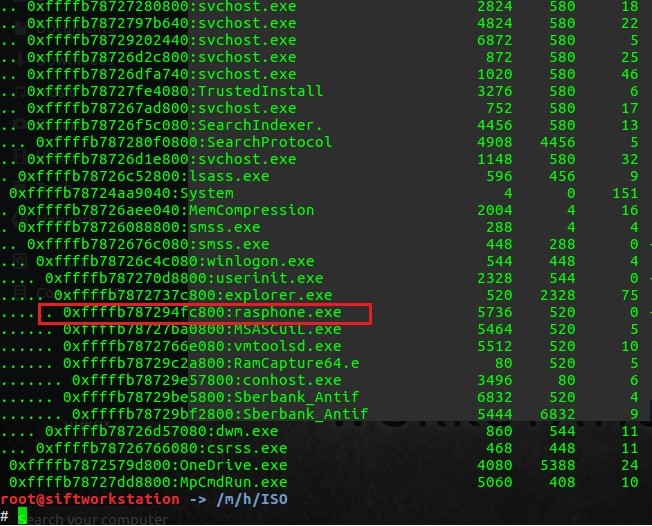

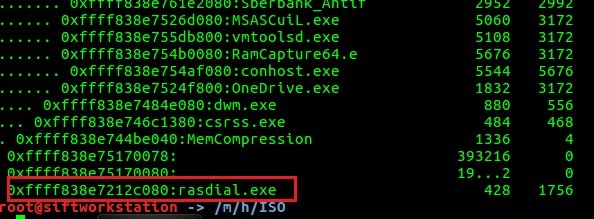

rasphone . Oleh karena itu kita dapat menggunakan dua cara berbeda dalam proses forensik digital. Di awal dari kedua cara tersebut, kita harus menggunakan alat volatilitas untuk mendapatkan dan memeriksa daftar proses:

Jika proses

rasphone terdeteksi, ada kemungkinan menggunakan buku telepon dengan klik dua kali dari sesi RDP misalnya. Informasi bermanfaat apa yang dapat kami temukan di sini? Mari buka file dump ini di FTK Imager dan coba cari parameter .pbk. Saya menggunakan

"PhoneNumber =" untuk kasus ini.

Di sini Anda melihat alamat jarak jauh untuk koneksi VPN ini dan nomor port.

vpn566928222.opengw.net:995 Dari titik ini kita dapat mendeteksi nama layanan koneksi saat ini dalam RAM, menggunakan nomor port dan perintah volatilitas netscan.

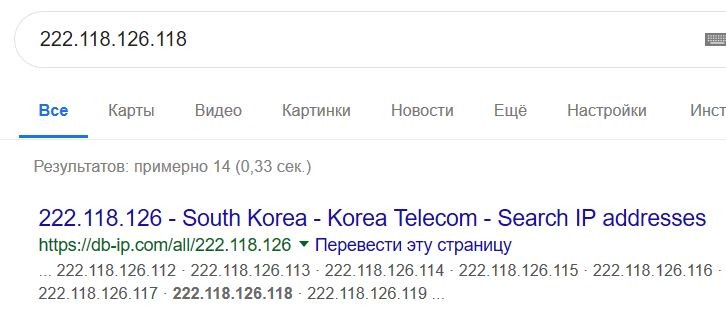

Jika sistem yang dibuang masih hidup, Anda dapat mematikan proses ini atau melanjutkan penelitian. Tentu saja Anda harus tahu lebih banyak tentang alamat IP jarak jauh:

Sepertinya server VPN anonim gratis dan ada banyak dari mereka di Internet. Dan ini pertanyaan - aplikasi apa yang menggunakan koneksi VPN ini di stasiun yang terinfeksi?

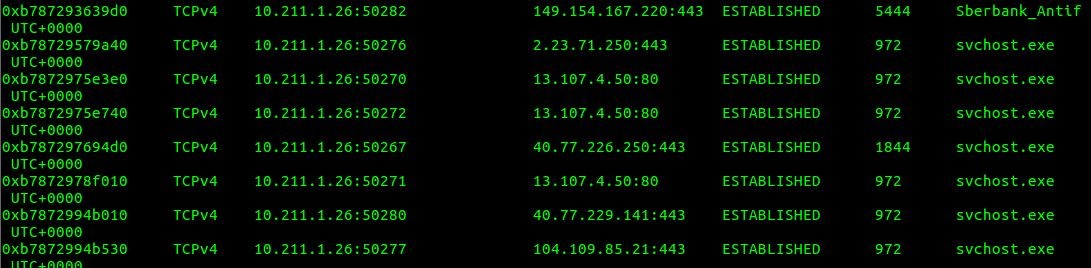

Saya tahu bahwa VPN adalah koneksi ke jaringan pribadi lain dan workstation saya sudah mendapat alamat IP lain dalam subnet asing. Subnet lokal saya adalah

192.168.145.0/24 tetapi ada beberapa layanan dengan alamat IP lokal yang berbeda (10.211.1.0/24) dalam hasil netscan volatilitas.

Beberapa IP tujuan adalah untuk layanan Microsoft dan satu layanan mencurigakan yang terhubung dengan Sberbank_Antifraud ke 149.154.167.220 - ini adalah IP kumpulan Telegram Messenger. Jadi, sekarang Anda dapat mulai menyelidiki bagaimana proses ini muncul pada mesin ini.

Oke, cara lain adalah tentang koneksi VPN berbasis cmd / bat dengan file .pbk.

Tidak seperti rasphone, proses

rasdial adalah penanda untuk koneksi VPN berbasis baris perintah atau skrip. Mari kita periksa sintaks rasd di sini

ss64.com/nt/rasdial.html dan coba cari

/ PHONEBOOK: parameter dalam dump memori menggunakan FTK Imager:

Voila! Kami telah menemukan path lengkap ke file buku telepon (jadi, jika dihapus, Anda dapat mencoba mengukirnya), nama skrip .cmd dan

login / kata sandi ("vpn", "vpn") untuk koneksi "extVPN" !

Langkah selanjutnya sama dengan cara rasphone: mencari parameter "PhoneNumber =", menemukan sesi VPN dan layanan yang mencurigakan dengan meninggalkan alamat IP lokal.

Sekali lagi terima kasih atas perhatiannya! Saya akan segera kembali dengan barang bagus baru!