Biasanya, Habr digunakan sebagai solusi informasi - seseorang berbagi informasi yang terakumulasi dan terstruktur, dan seseorang menyerap informasi ini (saya ingin menulis "barang konsumsi", tetapi pemasar sudah merusak kata ini). Tapi saya, sebagai orang tua, dan diberi sedikit relaksasi antara 23 Februari dan 8 Maret, saya ingin beralih ke pikiran kolektif yang membuat artikel lebih menarik. Dan karena menulis pertanyaan sederhana - seperti di forum - membosankan, saya akan mencoba melemahkan pertanyaan saya dengan fakta menarik.

Saya akan mulai dari jauh: Saya punya satu studi favorit sejak 2014. Dikatakan bahwa dari 22% hingga 43% subjek siap untuk mengunduh dan menjalankan file yang tidak dapat dieksekusi jika mereka membayar dalam kisaran 1 sen hingga 10 dolar. Saya sudah menulis tentang dia dalam sebuah teks yang didedikasikan untuk

kantor masa depan .

Karena salah satu pekerjaan utama saya terkait dengan virtualisasi, saya sangat tertarik dengan aspek keamanan ini. Ok, masalah dengan distribusi dan pembaruan batch yang sama dari pengguna cukup sederhana untuk diselesaikan dengan bantuan hypervisor dan thin client, namun - kita hidup dalam kenyataan - akan selalu ada bagian dari pengguna yang mengambil jalan yang salah, meluncurkan hal yang salah dan melakukan hal yang salah. Saya punya pertanyaan sederhana, siapa yang menggunakan sistem keamanan mana dalam virtualisasi dan mengapa?

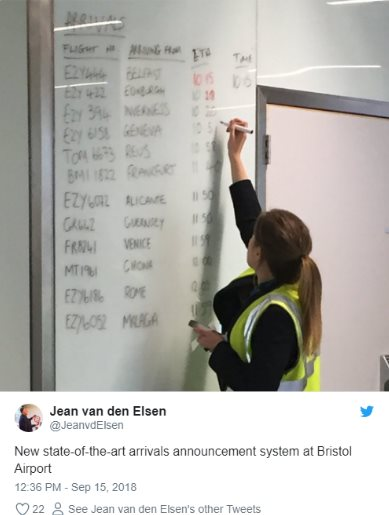

Mengibaskan arah yang menarik nomor 1Sebagai aturan, dalam artikel seperti itu yang diterbitkan di blog perusahaan, mereka menulis sekitar sepuluh contoh tentang bagaimana virus mengenkripsi sesuatu. Paling sering, mereka kembali mengingat Petya. Jauh lebih menarik bagi saya untuk mengingat kejadian yang sedikit aneh yang

terjadi di Bandara Bristol.

Di sana juga, cryptographer memotong

kumbang , dan konsekuensinya sendiri menarik. Sebagai akibat dari serangan itu, semua papan informasi keluar dan karyawan miskin harus mencatat nomor penerbangan dengan cara analog lama - penanda di papan tulis.

"Di mana penerbanganku?"

"Dan kami baru saja menghapusnya."

- Dan apa gerbang saya?

"Tapi, entahlah, Joe memiliki tulisan tangan yang buruk."

Kami kembali ke masalah yang sebenarnya, pos ini dimulai. Di salah satu proyek tempat saya berpartisipasi, kami menggunakan Citrix, dan kami memilihnya dibandingkan dengan

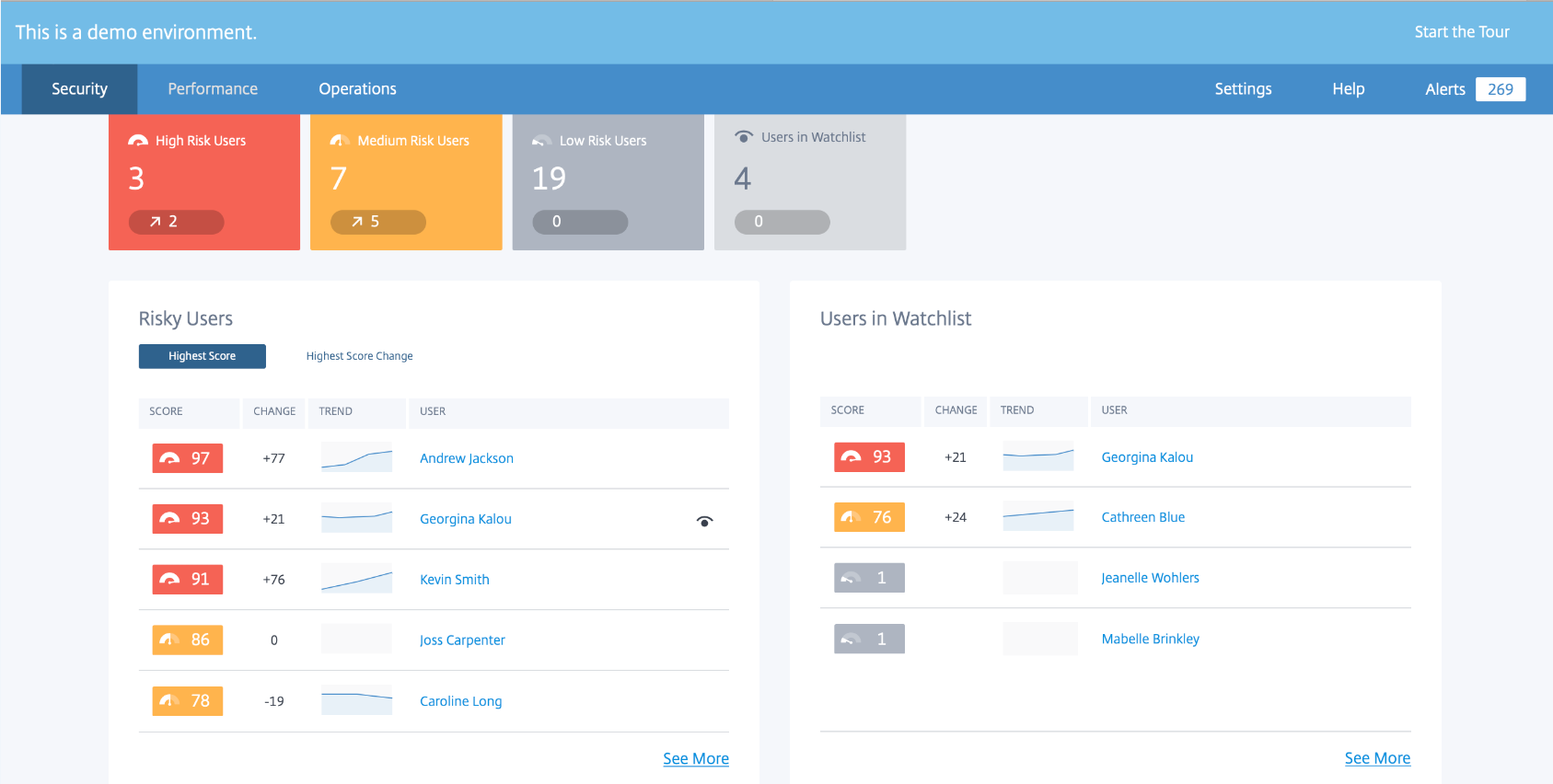

topik ini. Jadi, baru-baru ini kami ditawari untuk menghubungkan Citrix Analytics. Menurut penjual, hal ini akan memonitor aktivitas pengguna dan mengisolasi pengguna / proses menciptakan sesuatu yang salah.

Seperti biasa, mereka menjanjikan pembelajaran mesin, daftar hitam dan pola pelanggaran keamanan. Karena, secara teori, hal yang bermanfaat, kami memiliki pertanyaan logis - siapa yang benar-benar menggunakannya dan apakah ada opsi lain?

Mengibaskan arah yang menarik nomor 2Sekali lagi, ketika mereka berbicara tentang semua jenis kebocoran, mereka ingat pencurian kata sandi dan informasi lainnya (misalnya, publikasi yang sangat keren dan kompeten secara teknis,

The Bell dalam hasil digital tahun ini menyebutkan kebocoran 4 kali, jika Anda menghitung Google+ dengan 2 kebocoran, maka semua 5). Yang menarik bagi saya adalah masalah menyalin kode sumber dan dokumentasi lama.

Misalnya, plum Panama (panamageit). Volume dokumen adalah 2,6 terabyte. Menyalin dan mengakumulasi volume informasi seperti itu tidak dapat diabaikan. Apakah perusahaan besar sekarang tahu bahwa beberapa karyawan pensiunan tidak menyalin data mereka "untuk memori".

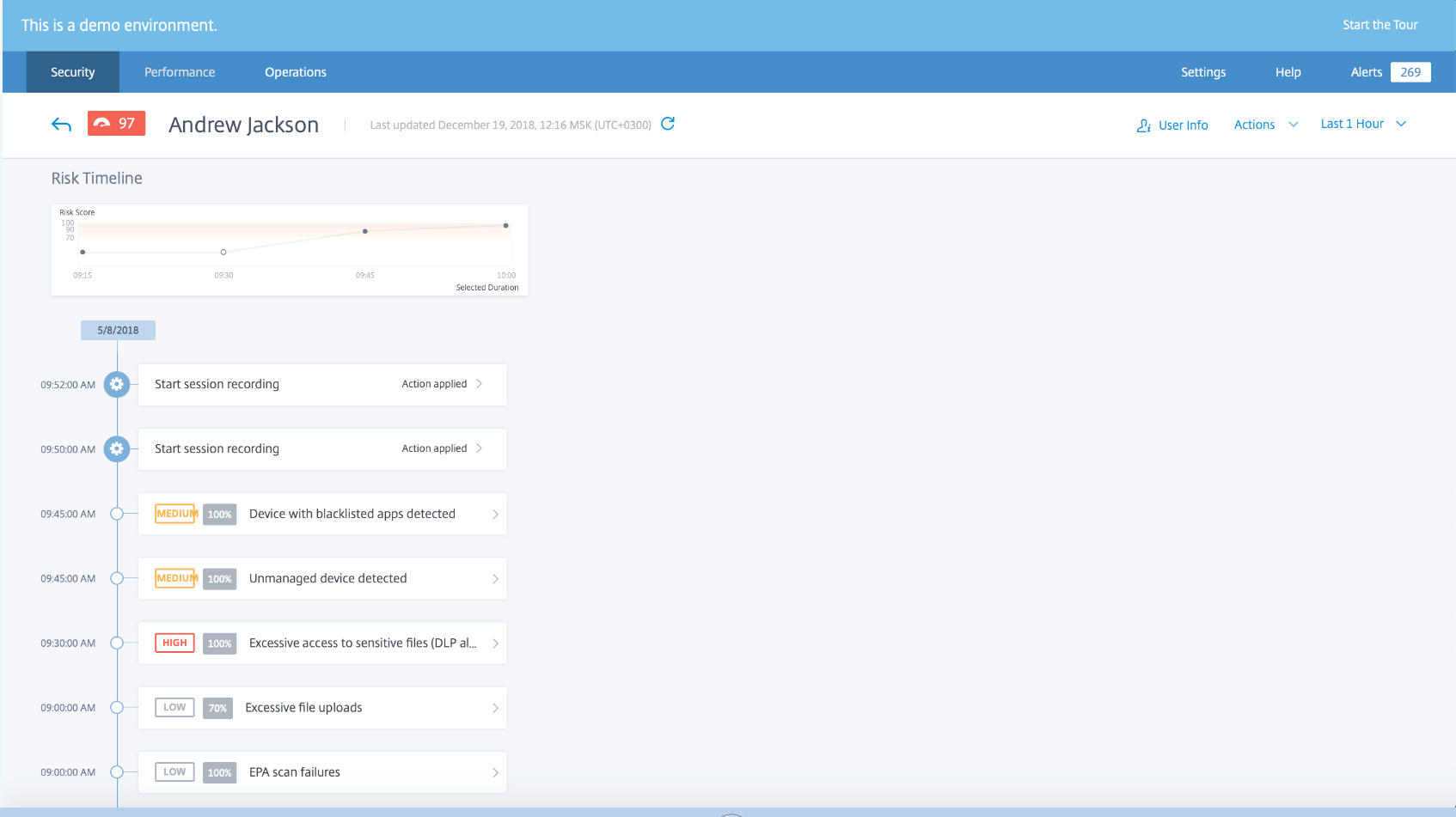

Apa yang terjadi? Ternyata kita membutuhkan sistem tertentu yang "mengendus" ketika seseorang secara masif menggosok sesuatu (cryptographers) dan memakan sumber daya untuk enkripsi seolah-olah mereka tidak berada dalam diri mereka sendiri (baik, atau pola perilaku kriptografi lainnya). Juga, ketika seseorang secara besar-besaran menyalin sesuatu ke sudutnya. Dan ketika seseorang ini, seperti lobak, berjalan di sekitar situs yang berpotensi berbahaya. Dan di sini juga, kita memerlukan pola, karena dia tidak akan pergi ke situs dari daftar hitam, tetapi dengan mudah - ke yang serupa. Hanya melarang dengan kata kunci juga merupakan keputusan setengah hati.

Kami diberikan di sini untuk bermain dengan panel admin Citrix dan jika Anda melihat deskripsi dan menggali lebih dalam, sepertinya cukup cocok.

Apa yang kamu lakukan di sana, Andryusha?

Apa yang kamu lakukan di sana, Andryusha?Tapi kami adalah orang-orang yang melek huruf. Pengalaman menunjukkan bahwa ketika Anda memilih hanya dari satu opsi, maka sebagai aturan, opsi ini keliru :). Karena itu, saya punya pertanyaan sederhana - apakah seseorang menggunakan solusi yang serupa atau serupa? Apakah ada sesuatu yang lebih baik, lebih murah, atau lebih baik dan lebih murah secara bersamaan?

Googling superfisial (dan bukan superfisial juga) menunjukkan bahwa pemain besar memiliki sesuatu yang serupa, tetapi informasi yang ada sangat sedikit. Kami pertama kali melihat WMWare - itu selalu menarik, tetapi apakah Anda membuat pilihan yang tepat dua tahun lalu ketika memilih virtualisasi. Sesuatu yang dekat disebut

AppDefense . Di sana, "algoritma pemrosesan cerdas" juga dipicu di dalam aplikasi. Tetapi bagaimana cara kerjanya adalah pertanyaan yang sangat menarik.

Dilihat oleh video satu jam ini, perlindungan terhadap enkripsi dan omong kosong perangkat lunak lainnya berfungsi dengan baik di sana - seperti antivirus pada steroid - tetapi tidak ada pemantauan otomatis pengguna. Oleh karena itu, pertanyaan dengan aplikasi nyata juga adalah apa yang sebenarnya ada dan bagaimana cara kerjanya.

Mari kita melangkah lebih jauh. Faktanya, virtualisasi hanyalah sekumpulan pekerjaan. Apakah ada solusi yang dirancang untuk banyak mesin fisik? Misalnya, Cisco memiliki Pusat DNA Cisco tertentu, yang berjanji untuk "cepat mendeteksi dan merespons ancaman sebelum peretas dapat mencuri data atau mengganggu pekerjaan." Kedengarannya keren. Daya pikat lain: "Pusat DNA mengumpulkan data tentang perangkat, aplikasi dan pengguna dari beberapa sumber, dan kemudian menggunakan algoritma analisis lanjutan untuk mengidentifikasi korelasi dan mengusulkan langkah-langkah pemulihan."

Video ini juga menjanjikan sesuatu yang dekat dengan fungsionalitas yang diminta.

Tetapi sekali lagi, pengalaman menunjukkan bahwa Cisco lebih tentang solusi jaringan. Dan untuk mengikat ini ke virtualisasi, Anda harus entah bagaimana membuat layanan ini berteman dengan DHCP.

Tampak bagi saya bahwa hal ini khusus untuk sekelompok koneksi jaringan dan tidak mungkin berguna dalam kondisi sederhana dan virtual kami.

Dan apa yang Anda katakan, kawan-kawan tercinta?