Dalam laporan ini, analisis saham Bitfury diselesaikan oleh tim teknik Crystal Blockchain Analytics tentang pergerakan bitcoin dari pertukaran Zaif, pertukaran Bithumb, dan dompet Electrum.

Investigasi Zaif Exchange Hack

Pada 17 September 2018, bursa Zaif menangguhkan setoran dan penarikan di BTC, BCH dan MONA. Pada 18 September, pertukaran melaporkan kepada polisi bahwa itu telah diretas dan dana telah dicuri. Dalam

pengumuman mereka, mereka membagikan informasi berikut:

Seseorang memperoleh akses tidak sah ke bursa pada 14 September 2018 antara 17:00 dan 19:00 waktu setempat (8:00 dan 10:00 UTC). Mereka berhasil mentransfer 5.966 bitcoin (BTC) dan jumlah BCH dan MONA yang tidak diketahui. Zaif diberi tahu akses tidak sah ini ketika kerusakan server terdeteksi pada 17 September.

Penelitian analitik kristal

Tim teknik Blockchain Analytics Bitfury menyelidiki peretasan tersebut, dengan fokus secara khusus pada pergerakan bitcoin curian. Ringkasan penyelidikan kami dapat ditemukan di bawah.

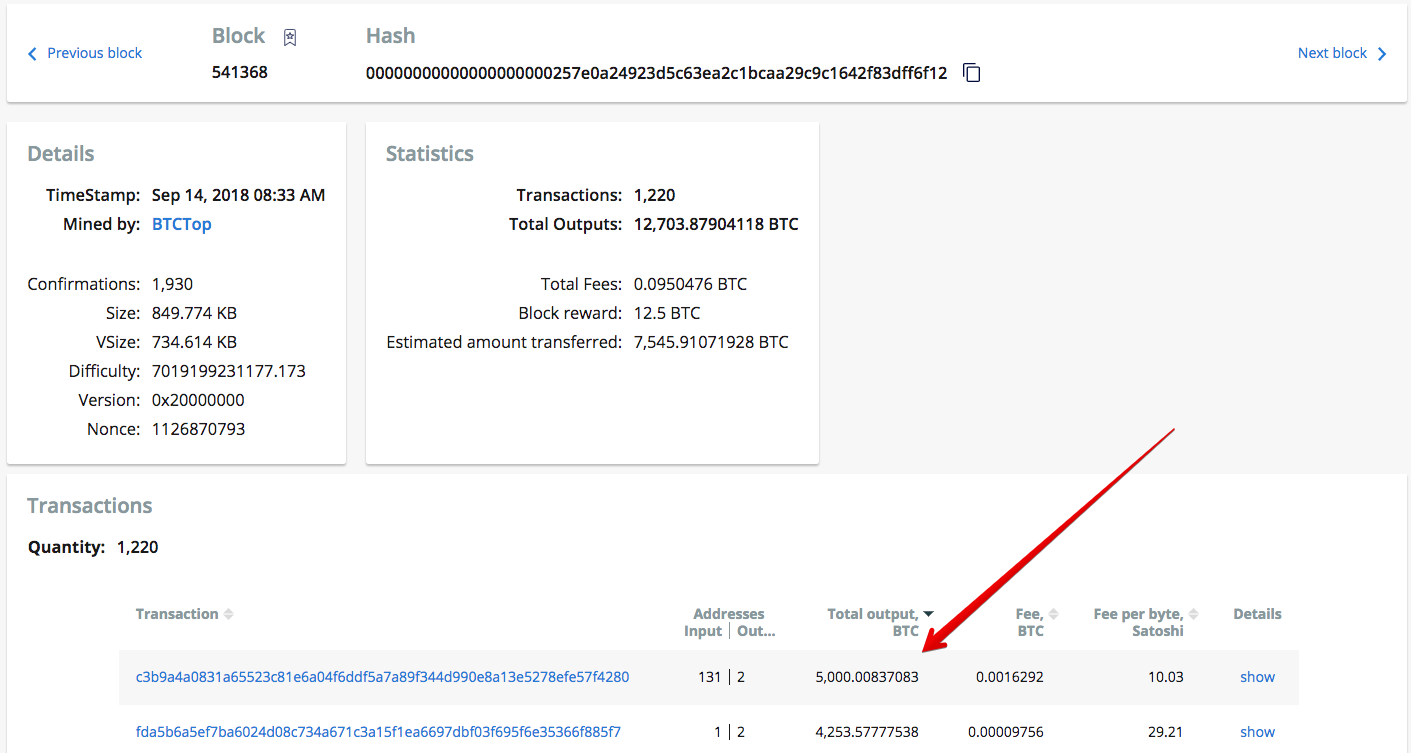

Langkah 1: Identifikasi alamat peretas . Karena Zaif membagikan waktu yang tepat untuk akses tidak sah, kami dapat menentukan transaksi mana yang menjadi milik peretas. Kami meneliti transaksi terbesar yang terjadi antara pukul 07.00 dan 11.00 UTC. Kami segera menemukan transaksi yang mencurigakan. ID transaksi adalah

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280 .

Transaksi ini memiliki 131 input. Menggunakan perangkat lunak identifikasi Crystal, kami dapat menentukan semua alamat input adalah alamat Zaif. Alamat keluaran adalah

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w . Semua bitcoin dikirim ke alamat ini.

Identifikasi transaksi mencurigakan dari Zaif ke peretas.Langkah 2: Lacak dana yang dicuri

Identifikasi transaksi mencurigakan dari Zaif ke peretas.Langkah 2: Lacak dana yang dicuri . Setelah mengidentifikasi alamat bitcoin tempat bitcoin curian dikirim, kami mulai memantau alamat itu. Tujuan kami adalah menemukan alamat atau entitas yang diketahui yang menerima bitcoin curian dari alamat ini. Kami melakukan ini dengan menggunakan alat Pelacakan Crystal.

Alamat

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w memiliki 9 transaksi keluar dan kami melacak masing-masing. Setelah memantau transaksi ini, kami menemukan bahwa 5.109 alamat telah menerima sebagian dari dana curian.

Selanjutnya, kami mengurutkan hasil pelacakan berdasarkan jumlah yang diselesaikan dan menemukan alamat yang mengendalikan sebagian besar dana. Dalam beberapa kasus, kami dapat mengaitkan alamat tersebut dengan entitas nyata.

Transfer dana dari dompet Zaif ke hackerHasil: Hasil

Transfer dana dari dompet Zaif ke hackerHasil: Hasil pelacakan menunjukkan bahwa sebagian besar dana (30% dari jumlah total) telah diselesaikan pada dua alamat bitcoin:

- 3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ —1.007,6 BTC ditentukan pada alamat.

- 3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 —754.5 BTC menentukan alamat.

Alamat-alamat ini menerima bitcoin dalam rantai transaksi yang sangat singkat (panjang rata-rata adalah 3 transaksi). Mereka belum pernah muncul di blockchain sebelumnya, jadi pemiliknya tidak diketahui. Kemungkinan alamat ini adalah milik peretas, jadi kami akan memantau aktivitas mereka di masa mendatang.

Sebagian besar bitcoin (1.451,7 BTC atau 24%) dikirim ke Binance dalam satu set transaksi kecil, ke alamat Binance 1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s. Binance mengonfirmasi bahwa mereka memiliki alamat ini di akun Twitter resmi mereka. Binance memungkinkan pengguna untuk menarik hingga 2 BTC tanpa melalui proses KYC / AML yang ketat, sehingga jumlah rata-rata yang dikirim ke setiap alamat deposit Binance adalah 1,99-2 BTC.

Pola deposit binance

Pola deposit binance Visualisasi aliran uang ke alamat binance

Visualisasi aliran uang ke alamat binancePecahan bitcoin juga dikirim ke ChipMixer.com. Layanan pencampuran dicapai dalam rantai transaksi yang agak pendek. Sekitar 60 BTC telah dikirim ke ChipMixer.com. Anda dapat melihat transaksi ke ChipMixer.com pada gambar di bawah ini.

Visualisasi aliran uang ke ChipMixer.com

Visualisasi aliran uang ke ChipMixer.comBitcoin yang tersisa dipecah menjadi jumlah yang relatif kecil. Hampir 13 BTC telah dikirim ke berbagai alamat Huobi. Beberapa bitcoin mencapai pertukaran seperti BTCBox.com, Bitstamp, dan Livecoin. Beberapa bagian dari bitcoin dikirim ke layanan pencampuran / perjudian seperti CoinGaming.io dan Bitcoin Fog. Namun, entitas ini dicapai dalam rantai transaksi yang agak panjang.

Sisa dana telah diselesaikan pada alamat dengan pemilik yang tidak dikenal, dan kami akan terus memantau mereka di masa depan.

Investigasi Bithumb Exchange Hack

Pada hari Rabu, 20 Juni, pejabat Bithumb menyatakan bahwa sekitar $ 31 juta dicuri oleh peretas yang tidak dikenal dari pertukaran kripto Korea Bithumb. Empat hari sebelum retas, bursa

mengumumkan bahwa mereka mentransfer semua aset ke dompet dingin untuk alasan keamanan.

Penarikan dana oleh pengguna untuk sementara ditangguhkan mulai 15 Juni 2018 pukul 18.20 UTC. Kami memutuskan untuk melacak pergerakan dana dalam periode empat hari sebelum peretasan.

Kami mulai dengan memeriksa lebih dari 1 juta alamat milik Bithumb dan menyusun daftar semua alamat yang menerima dana selama empat hari itu. Hanya transaksi yang dilakukan dari 15 Juni hingga 20 Juni yang ditinjau.

Dana mengalir ke dompet dingin Bithumb

Dana mengalir ke dompet dingin BithumbHingga 19 Juni, pergerakan dana memiliki dua pola utama:

- Banyak dana yang dipindahkan diakumulasikan ke alamat ini: 1LhWMukxP6QGhW6TMEZRcqEUW2bFMA4Rwx (selanjutnya disebut sebagai alamat “1LhW”)

- Dari alamat 1LhW , transaksi volume besar dikirim ke alamat 18x5Wo3FLQN4t1DLZgV2MoAMWXmCYL9b7M (disebut setelah ini sebagai alamat " 18x5 ")

Alamat

18x5 adalah dompet dingin pertukaran. Ini dibuktikan dengan riwayat transaksinya (transaksi langka volume besar dari / ke alamat pertukaran Bithumb).

Saldo riwayat alamat “18x5”

Saldo riwayat alamat “18x5”Pola pergerakan dana berubah pada 19 Juni 2018 pukul 15:07 UTC. Pada saat ini, dua transaksi dimulai dari dompet Bithumb ke alamat:

- 34muFC1sWsvJ5dzWCotNH4rpKSNfkSCYvD

- dan 3DjdVF83hhXKXV8nUFWCF5chrdSAkgE6Ny ...

... dengan komisi tinggi abnormal 0,1 BTC. Setelah momen ini, ada periode setengah jam di mana sekitar 1.050 BTC ditarik dan disimpan dalam alamat yang sebelumnya tidak muncul di blockchain. Penarikan dana ke alamat-alamat ini (38 alamat) berlangsung lebih dari sehari.

Setelah itu, pertukaran berhenti menggunakan alamat penyangga

1LhW . Juga, setelah 19 Juni 2018 pukul 05:01 PM UTC, jumlah biaya untuk transaksi masuk untuk alamat

18x5 berubah secara dramatis - pertama menjadi 0,1 BTC, dan kemudian menjadi 0,2 BTC.

Segera setelah perubahan ini, sebuah

pesan muncul di akun Exchange resmi di Twitter, memperingatkan pengguna untuk menghindari setoran dana.

Biaya transaksi tinggi untuk penarikan dana dari alamat pertukaran berlanjut sepanjang hari, kadang-kadang mencapai setinggi 2 BTC, lebih tinggi dari volume output.

Transaksi dengan biaya tinggi yang tidak normalPerilaku seperti itu memicu peningkatan biaya transaksi dan kepadatan jaringan bitcoin pada 19-20 Juni.

Semua dana yang ditarik dari dompet Bithumb untuk periode dari 16 Juni hingga 20 Juni diterima oleh 39 dompet (kami mengecualikan beberapa lusinan alamat perubahan dengan jumlah kecil dari hasil perhitungan).

Salah satu dari 39 alamat ini adalah dompet dingin pertukaran (

18x5 ), yang menerima sebagian besar dana. 38 alamat yang tersisa memiliki pemilik yang tidak teridentifikasi. Alamat-alamat ini menerima 2002,52 BTC dalam sehari pada 19-20 Juni. (Dengan biaya transaksi sebesar 48,126 BTC)

Berdasarkan informasi yang diberikan di atas, pendapat profesional kami bahwa ada dua opsi yang mungkin:

- Set 38 alamat tempat dana ditarik milik peretas. Penjahat, yang memiliki akses ke sistem atau database dengan kunci privat, mulai melakukan transfer ke alamat mereka mulai 19 Juni 2018 pada pukul 03:07 PM UTC. Komisi tinggi (0,1 BTC) logis dalam hal ini jika Anda ingin menarik sebanyak mungkin dengan cepat.

Setelah beberapa saat, pertukaran melihat pencurian dan mulai menaikkan biaya transaksi ketika mentransfer ke dompet dingin (kadang-kadang jauh lebih tinggi dari transaksi yang dimiliki peretas). Pada akhir hari pada tanggal 20 Juni, pertukaran berhasil menyelesaikan masalah keamanan. Kerugian dalam bitcoin adalah, sebagaimana dinyatakan oleh Bithumb, 2,016 BTC. Jumlah ini sangat dekat dengan jumlah yang kami hitung (diperoleh oleh sekelompok alamat yang tidak diketahui), 2.002,52 BTC, yang juga menunjukkan bahwa opsi ini mungkin. - Semua alamat yang kami anggap milik pertukaran. Opsi lain yang mungkin adalah pencurian itu bisa terjadi dari dompet yang tidak ada dalam basis data kami. Mengingat bahwa Bithumb bekerja sama dengan lembaga penegak hukum dalam penyelidikan kasus ini, serta fakta bahwa mereka baru saja melewati prosedur perizinan, kemungkinan bahwa pertukaran memberikan informasi palsu tidak mungkin.

Melacak dana

Alamat-alamat ini dipantau lebih lanjut dan penarikan dana dimulai pada 2 Agustus. Pertama, ada transaksi besar 1000 BTC. Kami meluncurkan pelacakan transaksi ini dan, menurut hasilnya, uang dikirim ke dua alamat milik pertukaran Yobit dalam transaksi sekitar 30 BTC. Visualisasi aliran uang dapat dilihat pada gambar di bawah ini.

Dana mengalir ke alamat Yobit

Dana mengalir ke alamat YobitAlamat

1JwpFNKhBMHytJZtJCe7NhZ8CCZNs69NJ1 di atas grafik, yang milik Yobit, menerima 603 BTC. Alamat Yobit lain,

13jHABthiyHHtviHe9ZxjtK8KcEANzhjBT , menerima 396 BTC melalui rantai transaksi yang sama.

Dana yang tersisa dikirim langsung ke alamat Yobit. Di bawah ini Anda dapat melihat daftar alamat dan jumlah yang diterima:

- 1DBRZgDZYnmLWLUpLMgBo1P12v9TnCL8qr - 100 BTC

- 13rgFLyKYQduTwhJkkD83WDLVNMXs4fwPp - 100 BTC

- 1A6wuQGYPbEEb9cy76tdSQHmm5fi5wvzHK - 344 BTC

- 1JquU8Hp6nAhom5c3UDBa9QM5iv1W2Wf2b - 433 BTC

Setelah penarikan ke Yobit, ada 29 BTC tersisa di 3 alamat, mungkin milik peretas. Mereka mulai bergerak pada 31 Agustus. Dana dibagi menjadi beberapa bagian - masing-masing sekitar dua BTC - dan dikirim ke CoinGaming.io. Visualisasi aliran uang dapat dilihat pada gambar di bawah ini:

Dana mengalir ke CoinGaming.io

Dana mengalir ke CoinGaming.ioAkibatnya, CoinGaming.io menerima 29 BTC dari dana yang dicuri.

Mengingat pola pergerakan dana, kami menganggap bahwa 38 alamat yang kami identifikasi adalah milik peretas. Sebagian besar dana curian dikirim ke bursa Yobit.

Investigasi Kasus Pencurian Electrum

Pada Desember 27, 2018, dompet bitcoin Electrum memberi tahu pengguna tentang serangan phishing yang menargetkan pengguna melalui server jahat. Pada saat itu, para tersangka peretas telah mencuri lebih dari 245 BTC.

Dengan menggunakan analisis Crystal, kami memeriksa pergerakan dana dari peretasan, melacak mereka ke dua pertukaran utama. Di bawah, kami menyajikan temuan-temuan itu.

Serangan phishing bekerja dengan cara berikut:

- Pertama, dugaan peretas berhasil menambahkan puluhan server jahat ke jaringan Electrum

- Pengguna memulai transaksi bitcoin menggunakan dompet mereka yang sah;

- Sebagai tanggapan, pengguna menerima pesan kesalahan push - pesan phishing yang mengharuskan pengguna untuk segera mengunduh "pembaruan" dari situs jahat (repositori GitHub);

- Pengguna mengklik tautan dan mengunduh pembaruan berbahaya;

- Setelah pengguna menginstal versi malware dompet, program meminta korban untuk kode otentikasi dua faktor (yang, dalam keadaan normal, diminta hanya untuk mentransfer dana);

- Dompet Electrum palsu menggunakan kode untuk mengirim dana pengguna ke dompet peretas.

- Temuan Crystal menunjukkan bahwa sebagian besar dana dikirim ke alamat: 14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5 .

Setelah beberapa jam, peretas diduga telah mentransfer semua dana ke alamat

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj , tempat dana telah dilunasi. Mulai Januari 11, 2019, 245 BTC tetap dalam

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj . Namun, penting untuk dicatat bahwa pada Desember 27, dugaan hacker mengirim 5 BTC ke alamat

1N1Q7fEF6yxnYsMjvH2jtDDzzW6ndLtfEE .

Pada hari-hari sejak peretasan asli, peretas dugaan telah memindahkan dana itu, menarik 0,2 BTC pada Jan. 3 ke dompet Bitfinex (

3Kk8aWoGexBo52bY8TJuMseoxKBnGD5QqH ), dan menarik 0,41 BTC pada Januari. 11 ke dompet

Binance (

13cRSL82a9x2MMCedFQBCJJ2x5vCgLyCXC ).

Pada 18 Januari, tersangka hacker menjadi aktif kembali dengan memindahkan dana melalui rantai transaksi. Mereka sekarang telah menarik 3 BTC ke dompet

Bitfinex (

33d8Dm2hyJx6NHhHep7KM4QKbjTgWpAQQt ).

Selain itu, dugaan hacker mentransfer 49 BTC dari dompet

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj dan mendistribusikannya dalam 13 alamat.

Pada jan 25, 2019, si hacker diduga telah menarik dana dalam bitcoin dari semua dompetnya. Investigasi lebih lanjut mengungkapkan bahwa dugaan peretas telah memindahkan bagian penting dari bitcoin ke layanan pertukaran MorphToken. Semua dana yang mencapai Bitfinex dikirim ke sana oleh layanan MorphToken.

MorphToken menyediakan kemampuan untuk memeriksa status transaksi menggunakan API-nya. Setelah memeriksa semua dompet dalam rantai penarikan peretas dengan cara ini, kami telah berhasil mengetahui bahwa setidaknya 243 BTC dikirim oleh peretas yang diduga ke layanan ini. Hampir semua dana ditukar dengan XMR. Namun, sejumlah kecil (0,07 BTC) ditransfer ke Ethereum.

Tentang kristal

Crystal adalah alat investigasi blockchain all-in-one. Didesain untuk lembaga penegakan hukum dan keuangan, Crystal memberikan pandangan komprehensif tentang ekosistem blockchain publik dan menggunakan analitik canggih dan pengikisan data untuk memetakan transaksi mencurigakan dan entitas terkait. Apakah itu melacak transaksi bitcoin ke entitas dunia nyata, menentukan hubungan antara pelaku kriminal yang diketahui, atau mensurvei perilaku online yang mencurigakan, Crystal dapat membantu memajukan penyelidikan Anda.

Untuk mempelajari lebih lanjut, kunjungi

crystalblockchain.com .

Ikuti Crystal di Twitter untuk mengetahui perkembangan investigasi lain:

@CrystalPlatform .