Hacks pertukaran telepon otomatis 3CX, yang mengakibatkan konsekuensi serius, sangat jarang. Namun, pelanggan kami terkadang menjadi korban penipuan. Seperti yang telah ditunjukkan oleh praktik, ini terutama disebabkan oleh pengaturan sistem yang tidak benar, atau menggunakan versi 3CX yang ketinggalan zaman. Pada artikel ini kita akan melihat kesalahan paling umum yang dapat menyebabkan peretasan PBX Anda, dan menjelaskan bagaimana cara menghindarinya.

Bagaimana cara kerja scammers telepon?

Penipuan telepon cukup lumrah - orang luar atau penyelam robot melakukan panggilan melalui PBX Anda dengan biaya Anda. Ini biasanya terjadi pada larut malam atau pada hari-hari tidak bekerja. Panggilan berlangsung selama mungkin, dengan frekuensi tinggi dan ke tujuan internasional paling mahal. Dan pada akhir bulan Anda menerima faktur dari operator telekomunikasi untuk jumlah yang sangat besar, yang harus Anda bayar, atau sengketa di pengadilan.

Panggilan ke tujuan internasional yang paling mahal adalah tujuan utama peretas pada periode awal pengembangan pertukaran perangkat lunak. Anda mungkin berpikir bahwa jenis penipuan ini adalah masa lalu, terutama mengingat biaya negosiasi internasional. Namun, saat ini sedang dilakukan oleh kelompok internasional terorganisir yang menjarah pelanggan dan operator pada skala industri.

Sekarang PBX sedang diretas untuk membuat ribuan panggilan ke nomor "mahal" dari berbagai layanan otomatis berbayar yang dikendalikan oleh scammers yang sama. Dalam hal ini, penyerang mendapat untung dalam bentuk komisi dari operator untuk setiap menit panggilan berbayar. Penipuan ini juga disebut Penipuan Berbagi Pendapatan Internasional (IRSF).

Cara lain untuk menghasilkan uang ilegal adalah dengan menjual kredensial klien SIP curian di bursa online "klandestin". Lebih lanjut, akses tersebut digunakan dengan cara yang berbeda - baik untuk persaingan dengan operator telekomunikasi resmi, karena itu dimungkinkan untuk menjual menit jauh lebih murah daripada harga pasar, atau untuk beberapa kebutuhan pribadi pembeli.

3CX memiliki beberapa tingkat keamanan yang pengaturan defaultnya mencegah sebagian besar tipe serangan yang dikenal. Namun, beberapa administrator sistem mengubah atau menonaktifkan pengaturan ini tanpa menyadari apa konsekuensinya.

Mari kita lihat pengaturan keamanan paling umum yang dibuat oleh administrator 3CX.

Kredensial pengguna yang lemah

Kesalahan pertama adalah kredensial akun "lemah" yang digunakan oleh aplikasi 3CX, telepon IP dan pengguna.

Saat Anda membuat pengguna (ekstensi) di 3CX, kredensial aman secara otomatis dihasilkan untuknya di semua tingkat akses. Ini adalah SIP dan login klien web yang rumit, kata sandi yang dibuat secara acak untuk mengakses antarmuka web telepon IP, PIN pesan suara acak, dll. Pastikan hanya menggunakan kredensial aman ini karena kata sandi acak panjang menjamin perlindungan terhadap serangan menebak kata sandi (juga disebut serangan brute force).

Dimulai dengan 3CX v15.5, sistem tidak akan memungkinkan Anda untuk mengatur kata sandi ekstensi lebih lemah dari yang dipersyaratkan oleh aturan keamanan modern. Namun, sering kali kata sandi akun yang lemah diwarisi dari cadangan versi 3CX sebelumnya. Oleh karena itu, sekarang 3CX memperingatkan administrator jika nomor ekstensi dengan kata sandi yang lemah ada di sistem - peringatan muncul di dekat angka tersebut. Jika Anda mengarahkannya, informasi tambahan muncul.

Omong-omong, kami sangat tidak menyarankan pengaturan kata sandi yang lemah untuk tujuan pengujian. Sebagai aturan, orang lupa untuk mengubahnya dan meninggalkan PBX "penuh lubang".

Diaktifkan SIP Akses Jarak Jauh ke Ekstensi

Kesalahan kedua adalah menonaktifkan opsi "Tolak koneksi dari jaringan publik" dan tidak menyalakannya kembali ketika pengguna tidak lagi membutuhkannya.

Opsi ini termasuk dalam 3CX secara default dan mencegah pendaftaran semua pengguna di luar jaringan lokal Anda. Harap dicatat bahwa Anda dapat menggunakan aplikasi atau klien web 3CX tanpa mengaktifkan akses jarak jauh, karena mereka menggunakan teknologi

tunneling untuk terhubung ke PBX. Opsi ini harus dinonaktifkan hanya jika seseorang memerlukan koneksi SIP langsung untuk telepon IP perangkat keras.

Cobalah untuk menghindari koneksi SIP langsung ke PBX Anda atau izinkan mereka hanya dari alamat IP tertentu yang ditentukan dalam firewall.Banyak panggilan yang diizinkan

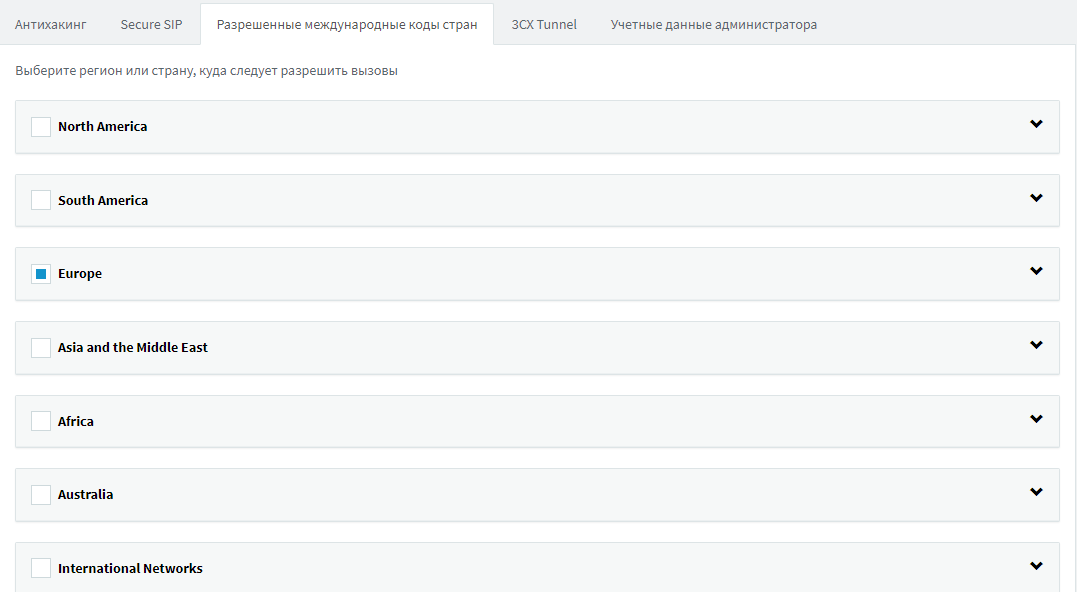

Saat memasang 3CX, Wisaya Penyetelan Awal menanyakan negara mana Anda ingin mengizinkan panggilan keluar. Daftar negara yang sama dapat dilihat (dan diubah) di bagian Pengaturan - Keamanan - Diizinkan kode negara internasional. Hanya negara-negara (awalan) di mana pengguna Anda benar-benar menelepon yang diizinkan. Secara default, 3CX hanya memungkinkan panggilan ke negara yang ditentukan sebagai lokasi pertukaran.

Praktik yang sangat berbahaya adalah mengizinkan semua negara untuk menginstal pertukaran telepon otomatis, dan kemudian membatasinya. Biasanya mereka lupa tentang hal ini, memungkinkan penyerang untuk memanggil ke semua arah segera setelah ia menerima kredensial pengguna PBX.

Aturan keluar terlalu longgar

Praktik buruk lainnya adalah menggunakan aturan keluar yang terlalu umum yang memungkinkan pengguna mana pun (grup organisasi 3CX Default) untuk memanggil ke arah yang diizinkan. Beberapa administrator, agar tidak mempersulit kehidupan mereka, membuat satu aturan universal untuk ini.

Bahkan, Anda harus membuat aturan keluar dengan izin minimum yang diperlukan, sesuai dengan prinsip yang sama dengan mana mereka dibuat, misalnya, di firewall. Secara spesifik cantumkan awalan, tentukan panjang minimum dan maksimum dari angka, dengan jelas menunjukkan kelompok nomor ekstensi yang diizinkan untuk memanggil ke arah ini.

Parameter pemrosesan tidak valid E164

Di bagian Parameter - Angka E164, pemrosesan angka didefinisikan, di mana simbol "+" di awal angka diganti dengan kode panggilan internasional. Aturan substitusi didefinisikan untuk negara yang diindikasikan sebagai tempat pemasangan pertukaran telepon. Di sebagian besar negara, "+" diganti dengan 00, dan untuk Amerika, dengan 011. Substitusi sesuai dengan standar ITU.

Parameter E164 penting karena digunakan untuk menentukan arah terlarang (awalan) yang kita bahas di atas. Misalnya, jika negara yang diblokir adalah Albania, 3CX akan menganalisis dan memblokir nomor yang dimulai dengan 00355xxx dan + 355xxx.

Jika Anda salah memasukkan kode panggilan internasional untuk negara Anda, ini tidak hanya akan menyebabkan substitusi "+" yang salah, tetapi juga pada operasi fungsi pemblokiran negara yang salah.

Fitur keamanan baru di 3CX v16

3CX v16 menambahkan dua fitur keamanan yang menarik.

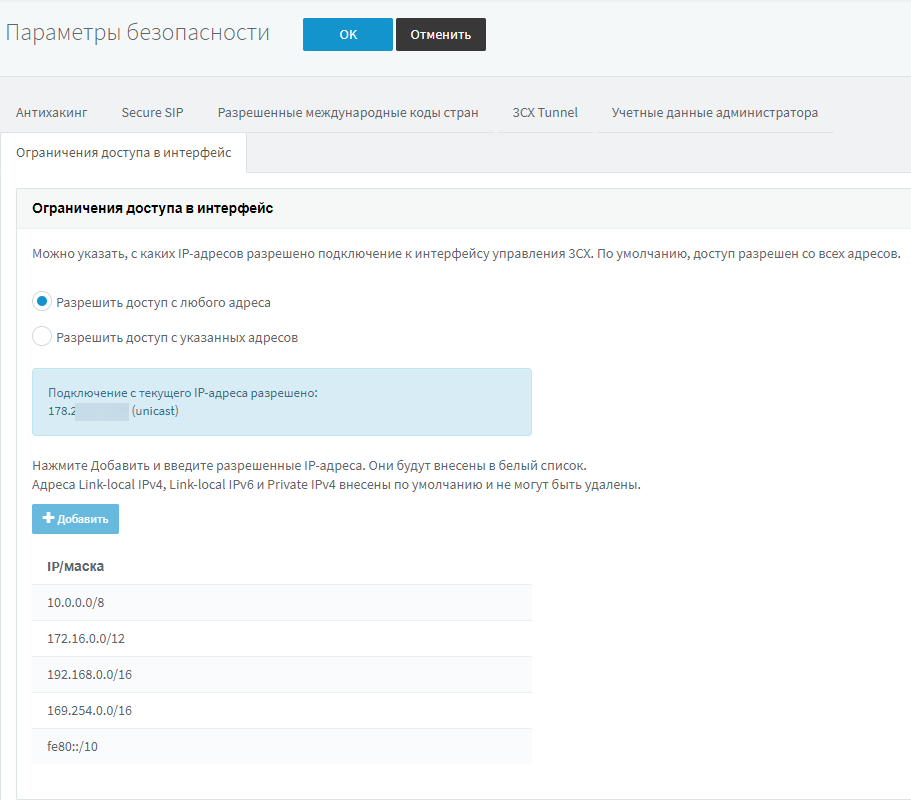

Yang pertama adalah membatasi akses berdasarkan alamat IP ke antarmuka manajemen 3CX. Ini dikonfigurasi di Pengaturan - Keamanan - Membatasi akses ke bagian antarmuka. Secara default, semua alamat IP diizinkan, tetapi jika perlindungan IP diaktifkan, akses hanya akan diizinkan dari jaringan lokal dan ditentukan secara eksplisit alamat IP eksternal. Harap perhatikan bahwa pembatasan ini tidak memengaruhi pengoperasian layanan web 3CX lainnya, seperti telepon setel otomatis, klien web, dll.

Fitur keamanan kedua adalah daftar hitam IP global belajar mandiri yang dikelola oleh 3CX. Ini termasuk dalam bagian Pengaturan - Pengaturan Keamanan - Antihacking. Jika opsi ini diaktifkan, PBX akan secara otomatis mengirimkan informasi tentang aktivitas mencurigakan, termasuk alamat IP sumber, ke server pusat kami. Setelah menganalisis acara tersebut, informasi tentang alamat IP ini akan secara otomatis dikirimkan ke semua sistem 3CX di dunia yang juga mengaktifkan fitur ini. Dengan demikian, lalu lintas yang mencurigakan akan diblokir karena "kecerdasan kolektif". Hari ini, daftar global kami sudah berisi lebih dari 1000 alamat IPvv4 dari mana upaya untuk memindai atau meretas telah diulang secara konsisten. Kami sangat menyarankan untuk mengaktifkan fitur ini di PBX Anda!

Kesimpulan

Kami perhatikan bahwa meretas sistem segera didahului oleh beberapa kesalahan yang dilakukan bersamaan. Kami praktis tidak mengamati situasi ketika konsekuensi serius muncul hanya karena satu kesalahan.

Nah, jika Anda diretas, jangan panik! Sangat penting untuk mengumpulkan log server sebelum mengambil tindakan radikal. Selanjutnya, ini akan membantu untuk melakukan penyelidikan kualitas insiden tersebut. Untuk mengumpulkan log, buka Dukungan - Buat file untuk bagian dukungan teknis. Arsip zip akan dibuat, tautan yang akan dikirim kepada Anda melalui email. Lampirkan file ini dan deskripsi kejadian ke 3CX Technical Support.

Anda harus menghubungi dukungan teknis jika Anda memiliki pertanyaan wajar tentang keamanan 3CX atau ingin melaporkan peretasan yang telah terjadi. Untuk memahami situasi dan mendapatkan rekomendasi yang diperlukan, buka banding di kategori Keamanan - Penipuan. Permintaan ini dianggap dengan prioritas tertinggi. Anda juga bisa mendapatkan saran keamanan 3CX di

forum pengguna kami.