Kamera pengintai telah menjadi bagian dari Internet hal-hal dan, seperti perangkat lain dengan akses tanpa hambatan ke jaringan, telah menjadi fokus perhatian para peretas. Jutaan kamera IP dari berbagai produsen terbuka untuk penyerang.

Produsen kamera dapat menghemat pekerjaan pemrogram dan perangkat keras - pelanggan mendapatkan perangkat murah dengan sumber daya komputasi terbatas dan lubang besar dalam mekanisme keamanan.

Firmware untuk perangkat noname konsumen massal tidak tahan terhadap kritik. Seringkali mereka tidak diperbarui oleh siapa pun dan tidak menjadi lebih aman setelah mengubah kata sandi standar. Apalagi pabrikan itu sendiri bisa meletakkan backdoor.

Selanjutnya, kami mempertimbangkan bidang utama serangan pada sistem pengawasan video.

Keju gratis

"Modul kamera lensa lubang jarum 5MP untuk modul kamera lubang jarum kamera cctv"

"Modul kamera lensa lubang jarum 5MP untuk modul kamera lubang jarum kamera cctv"Dari sudut pandang konsumen, pasar tidak masuk akal. Dengan biaya "sen" dari modul kamera IP itu sendiri, pada output kami mendapatkan biaya perangkat paling sederhana mendekati $ 100.

Nilai utama dibentuk pada tingkat di atas besi. Hal utama adalah menghitung sumber daya, firmware, dan kemampuan untuk mendukung semua "chip" firmware untuk waktu yang lama. Kamera harus bekerja selama bertahun-tahun pada tingkat perlindungan yang sama tingginya.

Intinya adalah bahwa produsen peralatan tertanam, yang berupaya menghemat segalanya, sangat mungkin meninggalkan kerentanan seperti itu dalam firmware dan perangkat keras yang bahkan dapat diakses melalui protokol ONVIF "telanjang" dengan kata sandi yang kompleks tidak melindungi terhadap penyerang.

Kurangnya pembaruan otomatis adalah hukuman untuk seluruh sistem keamanan. Seorang pengguna biasa tidak mengikuti berita di bidang IT dan tidak akan secara manual mengunduh firmware baru untuk kameranya, dibeli di Aliexpress untuk dijual.

Salah satu contoh yang paling mengesankan dari mengeksploitasi fitur kamera murah terkait dengan eksploitasi

Heartbleed OpenSSL - kombinasi yang tidak menyenangkan dari kerentanan Heartbleed dengan spesifikasi perangkat yang tertanam yang mungkin tidak pernah diperbarui sama sekali.

Akibatnya, kamera digunakan untuk spionase dan, yang lebih sering terjadi, menjadi bagian dari botnet. Jadi meretas kamera Xiongmai

menyebabkan serangan DDOS yang kuat bukan pada Netflix, Google, Spotify, dan Twitter.

Kata sandi

Wanita dalam video itu membeli kamera di toko diskon. Dia ingin menggunakan perangkat untuk melacak anak anjingnya. Setelah beberapa waktu, kamera mulai berbicara dengan nyonya rumah dan memutar secara independen. Dan apa yang terjadi sering terjadi dengan kamera China murah, di mana akses langsung terbuka ke aliran video disediakan bahkan di situs web produsen.

Pada pandangan pertama, kata sandi kamera mungkin tampak terlalu jelas sebagai ukuran keamanan untuk diskusi, namun,

puluhan ribu kamera dan DVR secara teratur dikompromikan karena penggunaan kata sandi default.

Kelompok peretas Lizard Squad

meretas ribuan kamera pengintai menggunakan akun pabrik sederhana yang sama untuk semua kamera. Perangkat diretas dengan kekuatan dangkal dangkal (meskipun, mungkin, mereka melihat nama pengguna dan kata sandi dari produsen itu sendiri).

Idealnya, produsen harus menetapkan kata sandi yang unik, panjang, dan tidak jelas untuk setiap kamera. Proses yang sangat teliti seperti itu membutuhkan waktu untuk diatur dan sulit untuk dijalankan. Oleh karena itu, banyak integrator menggunakan kata sandi yang sama untuk semua kamera.

Pergantian staf atau mengubah peran pengguna membantu menciptakan celah keamanan yang tidak terduga di perusahaan. Jika sistem tidak memiliki mekanisme yang dipikirkan dengan matang untuk membatasi hak akses untuk berbagai karyawan, kelompok kamera dan objek, kita mendapatkan kerentanan potensial seperti "senapan Chekhov" - itu pasti akan menyala.

Penerusan port

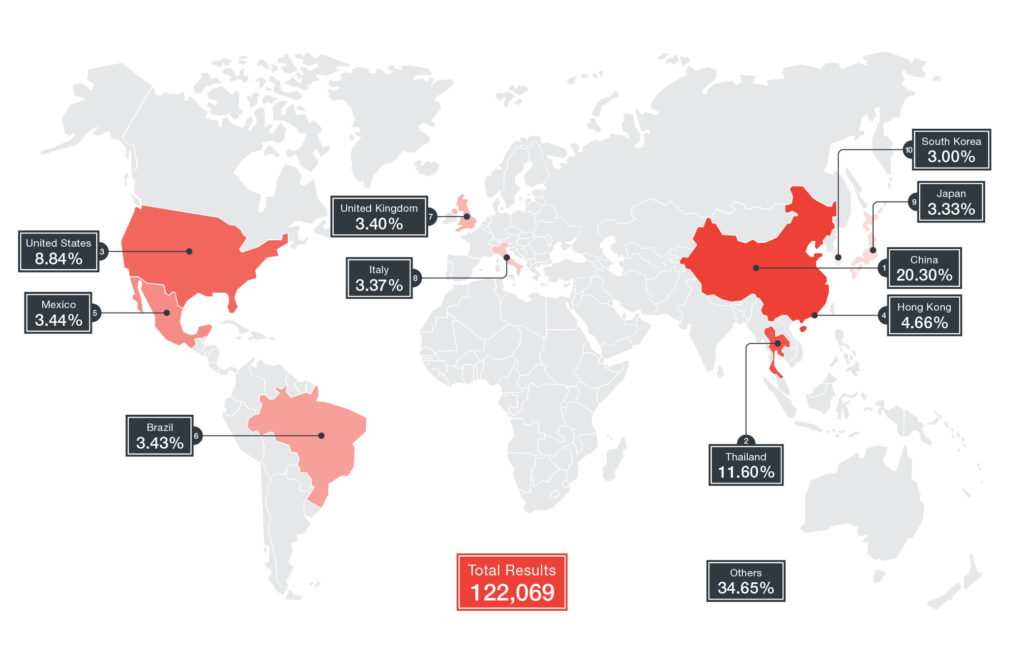

Jumlah kamera yang terinfeksi melalui 81 port TCP (data Shodan)

Jumlah kamera yang terinfeksi melalui 81 port TCP (data Shodan)Istilah "port forwarding" kadang-kadang diganti dengan yang sama: "port forwarding", "port forwarding" atau "port forwarding". Buka port pada router, misalnya, untuk terhubung dari Internet ke kamera rumah Anda.

Sebagian besar sistem pengawasan tradisional, termasuk DVR, NVR, dan VMS, sekarang terhubung ke Internet untuk akses jarak jauh atau beroperasi pada LAN, yang, pada gilirannya, terhubung ke jaringan global.

Port forwarding memungkinkan Anda untuk mendapatkan akses yang dapat disesuaikan ke kamera di jaringan lokal Anda, tetapi juga membuka jendela untuk peluang peretasan. Jika Anda menerapkan

jenis kueri tertentu, mesin pencari Shodan akan menampilkan sekitar 50.000 perangkat rentan yang berkeliaran di jaringan dengan bebas.

Sistem Internet-terbuka membutuhkan setidaknya IDS / IPS untuk perlindungan tambahan. Idealnya, letakkan sistem pengawasan video pada jaringan yang terpisah secara fisik atau gunakan VLAN.

Enkripsi

Yehezkiel Fernandez,

seorang peneliti keamanan Argentina, telah

menerbitkan kerentanan yang membuatnya mudah untuk mengekstrak video yang tidak dienkripsi dari drive lokal dari berbagai DVR.

Fernandez menemukan bahwa Anda dapat mengakses panel kontrol DVR tertentu menggunakan exploit singkat:

$> curl "http: // {DVR_HOST_IP}: {PORT} /device.rsp?opt=user&cmd=list" -H "Cookie: uid = admin"Kami secara mengejutkan bertemu banyak kamera, DVR, NVR, VMS, yang bahkan tidak mengenkripsi saluran melalui SSL. Penggunaan perangkat semacam itu menimbulkan masalah yang lebih buruk daripada sepenuhnya meninggalkan https. Di Ivideon, kami menggunakan enkripsi TLS tidak hanya untuk video di cloud, tetapi juga untuk stream dari kamera.

Selain koneksi yang tidak aman, risiko privasi yang sama datang dengan menyimpan video yang tidak terenkripsi di disk atau di cloud. Untuk sistem yang benar-benar aman, video harus dienkripsi saat disimpan di disk, dan saat ditransfer ke cloud atau penyimpanan lokal.

Prosedur peretasan

Cari yang terkecil

Cari yang terkecilPerangkat lunak manajemen aliran video sering berinteraksi dengan berbagai komponen yang berpotensi rentan dari sistem operasi. Sebagai contoh, banyak VMS menggunakan Microsoft Access. Dengan demikian, video yang tidak terenkripsi dapat diakses melalui "lubang" di OS.

Karena kamera rentan dari semua sisi, pilihan target serangan sangat luas, sebagian besar tindakan ilegal tidak memerlukan pengetahuan khusus atau keterampilan khusus.

Hampir setiap orang yang ingin menonton siaran dari kamera secara ilegal dapat dengan mudah melakukan ini. Oleh karena itu, tidak mengherankan bahwa peretas tidak terampil sering terlibat dalam menghubungkan ke kamera yang tidak dilindungi hanya untuk bersenang-senang.

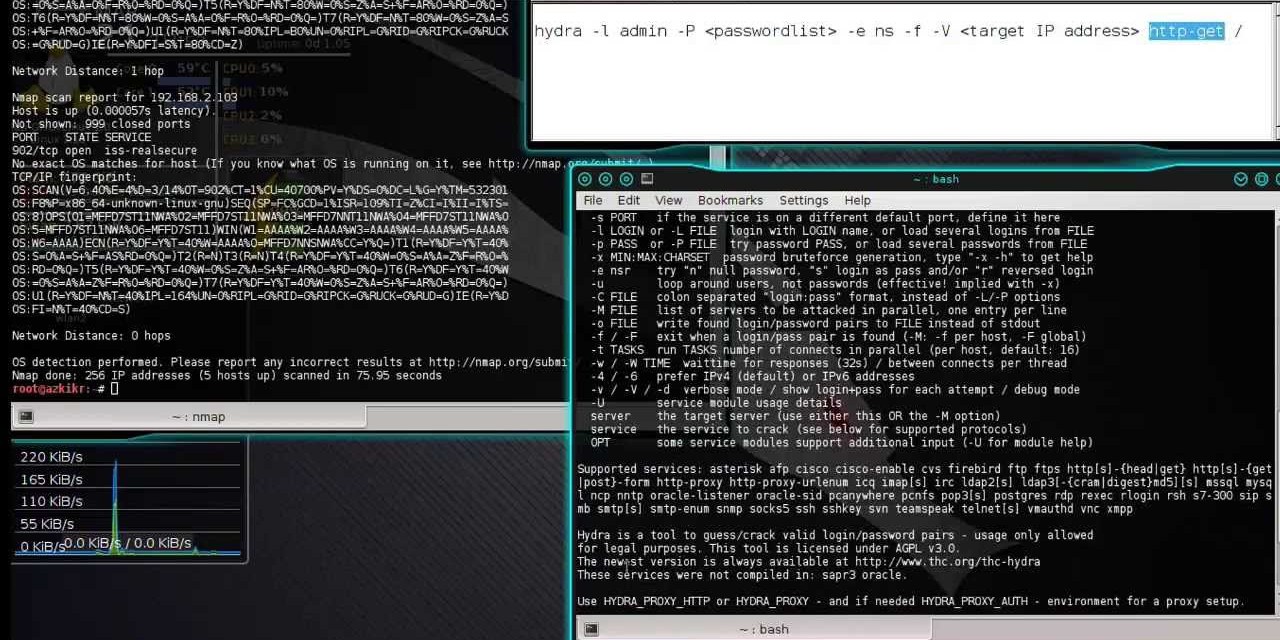

Untuk brute force, Anda dapat menggunakan program BIG HIT SPAYASICAM dan SquardCam, bersama dengan alat pengujian penetrasi masscan dan RouterScan. Terkadang Anda bahkan tidak perlu menggunakan pemindai keamanan - Situs

Insecam dan

IP-Scan memudahkan menemukan kamera di Internet.

Secara signifikan menyederhanakan akses peretasan ke tautan RTSP kamera. Dan tautan yang diinginkan dapat diperoleh di

sini atau di

sini . Untuk melihat jarak jauh dan mengontrol DVR dan kamera, aplikasi resmi dari produsen peralatan - SmartPSS dan IVMS-4200 banyak digunakan.

Konsekuensi yang tidak terlihat

Informasi tentang kamera terbuka atau kamera dengan kata sandi yang dikenal tersebar luas di papan gambar dan jejaring sosial. Klip dari kamera yang diretas di YouTube mendapatkan ratusan ribu tampilan.

Kamera yang dikompromikan memiliki beberapa kegunaan yang tidak jelas. Diantaranya adalah penambangan cryptocurrency. Karyawan divisi IBM X-Force menemukan

varian trojan ELF Linux / Mirai, yang dilengkapi dengan modul untuk menambang bitcoin. Malware memindai dan menginfeksi perangkat Linux yang rentan, termasuk DVR dan kamera pengintai video.

Konsekuensi yang lebih serius dapat timbul karena penggunaan perangkat yang rentan sebagai titik perantara untuk serangan terhadap infrastruktur pihak ketiga, yang dapat diluncurkan untuk menyembunyikan bukti forensik, memalsukan data, atau melakukan penolakan layanan.

Dan hal terakhir yang perlu Anda ketahui saat menggunakan kamera - pabrikan sendiri dapat meninggalkan pintu belakang untuk dirinya sendiri dengan tujuan yang tidak diketahui. Jadi, spesialis keamanan dari Risk Based Security

menemukan kerentanan dalam kamera pengintai dari produsen Cina Zhuhai RaySharp Technology.

Firmware untuk produk RaySharp adalah sistem Linux dengan skrip CGI yang membentuk antarmuka web. Ternyata kata sandi 519070 menyediakan akses ke tampilan gambar dan pengaturan sistem semua kamera. Namun, firmware seperti itu dengan koneksi tidak aman ke backend

adalah umum .

Peretasan kamera

Di dalam salah satu pusat data Google

Di dalam salah satu pusat data GoogleLayanan pengawasan cloud tidak terpengaruh oleh kerentanan sistem generasi sebelumnya. Untuk solusi cloud tanpa penerusan port, mengkonfigurasi firewall biasanya tidak diperlukan. Koneksi Internet apa pun cocok untuk terhubung ke Ivideon Cloud dan tidak memerlukan alamat IP statis.

Untuk semua perangkat dengan layanan Ivideon, kata sandi dibuat secara acak saat menghubungkan kamera di akun Anda. Untuk beberapa model kamera, misalnya,

Nobelic , Anda dapat membuat kata sandi Anda sendiri di akun pengguna Ivideon Anda.

Kami tidak menyimpan kata sandi pengguna, jadi Anda tidak dapat mengaksesnya. Kami tidak menyimpan arsip video secara terpusat. Mereka didistribusikan di antara banyak mesin di pusat data yang berbeda.

Akses ke aplikasi seluler dilindungi oleh kode PIN, dan perlindungan biometrik akan muncul di masa mendatang.

Selain itu, layanan cloud secara otomatis mengirimkan tambalan dan pembaruan keamanan melalui Internet ke perangkat pengguna lokal apa pun. Pengguna akhir tidak diharuskan untuk mengambil langkah tambahan apa pun untuk memantau keamanan.

Di

Ivideon, banyak fungsi (kecuali untuk arsip cloud dan modul analitik video) dan semua pembaruan keamanan untuk semua klien disediakan secara gratis.

Kami berharap bahwa aturan sederhana ini akan digunakan di semua layanan pengawasan cloud.