Terlepas dari semua keunggulan firewall Palo Alto Networks, tidak ada begitu banyak materi tentang cara mengkonfigurasi perangkat ini di RuNet, serta teks yang menjelaskan pengalaman penerapannya. Kami memutuskan untuk merangkum materi yang telah kami kumpulkan selama bekerja dengan peralatan vendor ini dan berbicara tentang fitur yang kami temui selama implementasi berbagai proyek.

Untuk berkenalan dengan Palo Alto Networks, artikel ini akan membahas pengaturan yang diperlukan untuk menyelesaikan salah satu tugas firewall yang paling umum - SSL VPN untuk akses jarak jauh. Kami juga akan berbicara tentang fungsi tambahan untuk konfigurasi umum firewall, identifikasi pengguna, aplikasi, dan kebijakan keamanan. Jika topik tersebut menarik bagi pembaca, di masa mendatang kami akan merilis materi dengan analisis VPN Site-to-Site, routing dinamis dan manajemen terpusat menggunakan Panorama.

Firewall Palo Alto Networks menggunakan sejumlah teknologi inovatif, termasuk ID-Aplikasi, ID-Pengguna, ID-Konten. Penggunaan fungsi ini memungkinkan tingkat keamanan yang tinggi. Misalnya, menggunakan App-ID adalah mungkin untuk mengidentifikasi lalu lintas aplikasi berdasarkan tanda tangan, decoding dan heuristik, terlepas dari port dan protokol yang digunakan, termasuk di dalam terowongan SSL. User-ID memungkinkan identifikasi pengguna jaringan melalui integrasi dengan LDAP. Content-ID memungkinkan Anda untuk memindai lalu lintas dan mengidentifikasi file yang ditransfer dan isinya. Fitur firewall lainnya termasuk perlindungan intrusi, perlindungan terhadap kerentanan dan serangan DoS, built-in anti-spyware, penyaringan URL, pengelompokan, dan manajemen terpusat.

Untuk demonstrasi, kami akan menggunakan dudukan yang terisolasi, dengan konfigurasi yang identik dengan yang asli, dengan pengecualian nama perangkat, nama domain AD, dan alamat IP. Pada kenyataannya, semuanya lebih rumit - mungkin ada banyak cabang. Dalam hal ini, alih-alih firewall tunggal, sebuah cluster akan diinstal pada batas situs pusat, dan routing dinamis mungkin juga diperlukan.

Dudukan menggunakan

PAN-OS 7.1.9 . Sebagai konfigurasi tipikal, pertimbangkan jaringan dengan firewall Palo Alto Networks di perbatasan. Firewall menyediakan akses SSL VPN jarak jauh ke kantor pusat. Domain Active Directory akan digunakan sebagai basis data pengguna (Gambar 1).

Gambar 1 - Diagram blok jaringanLangkah-langkah pengaturan:

- Prasetel perangkat. Mengatur nama, alamat IP manajemen, rute statis, akun administrator, profil manajemen

- Pasang lisensi, konfigurasikan dan instal pembaruan

- Mengkonfigurasi zona keamanan, antarmuka jaringan, kebijakan lalu lintas, terjemahan alamat

- Konfigurasikan Profil Autentikasi LDAP dan Identifikasi Pengguna

- Konfigurasikan SSL VPN

1. Preset

Alat utama untuk mengkonfigurasi firewall Palo Alto Networks adalah antarmuka web, dan kontrol melalui CLI juga dimungkinkan. Secara default, antarmuka manajemen memiliki alamat IP 192.168.1.1/24, login: admin, kata sandi: admin.

Anda dapat mengubah alamat dengan menghubungkan ke antarmuka web dari jaringan yang sama, atau dengan menggunakan perintah

ip de-address system deviceconfig <> netmask <> perintah . Ini berjalan dalam mode konfigurasi. Gunakan perintah configure untuk beralih ke mode konfigurasi. Semua perubahan pada firewall terjadi hanya setelah mengonfirmasi pengaturan dengan perintah

komit , baik dalam mode baris perintah maupun di antarmuka web.

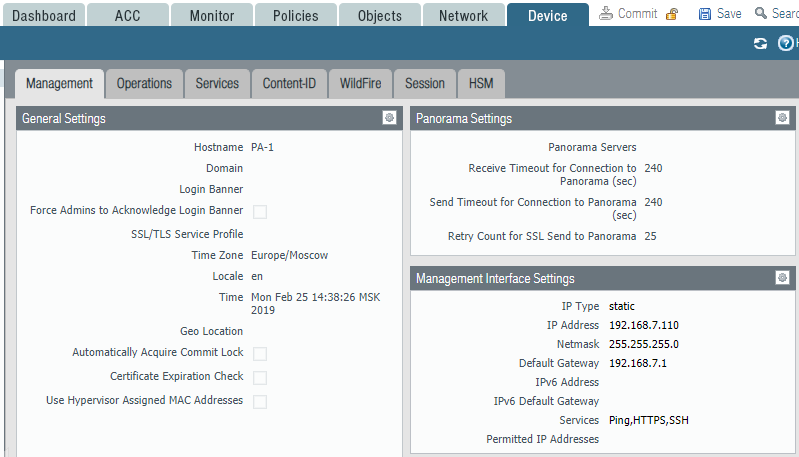

Untuk mengubah pengaturan di antarmuka web, gunakan bagian

Perangkat -> Pengaturan Umum dan Perangkat -> Pengaturan Antarmuka Manajemen. Nama, spanduk, zona waktu dan pengaturan lainnya dapat diatur di bagian Pengaturan Umum (Gbr. 2).

Gambar 2 - Parameter Antarmuka Manajemen

Gambar 2 - Parameter Antarmuka ManajemenJika firewall virtual digunakan di lingkungan ESXi, di bagian Pengaturan Umum Anda harus mengaktifkan penggunaan alamat MAC yang ditetapkan oleh hypervisor, atau mengkonfigurasi alamat MAC pada hypervisor yang ditentukan pada antarmuka firewall, atau mengubah pengaturan switch virtual untuk memungkinkan perubahan MAC alamat Kalau tidak, lalu lintas tidak akan berlalu.

Antarmuka manajemen dikonfigurasi secara terpisah dan tidak muncul dalam daftar antarmuka jaringan. Bagian

Pengaturan Antarmuka Manajemen menentukan gateway default untuk antarmuka manajemen. Rute statis lainnya dikonfigurasi di bagian router virtual, yang akan dijelaskan nanti.

Untuk memungkinkan akses ke perangkat melalui antarmuka lain, Anda perlu membuat

Profil Manajemen di

Jaringan -> Profil Jaringan -> antarmuka Mgmt bagian dan menetapkannya ke antarmuka yang sesuai.

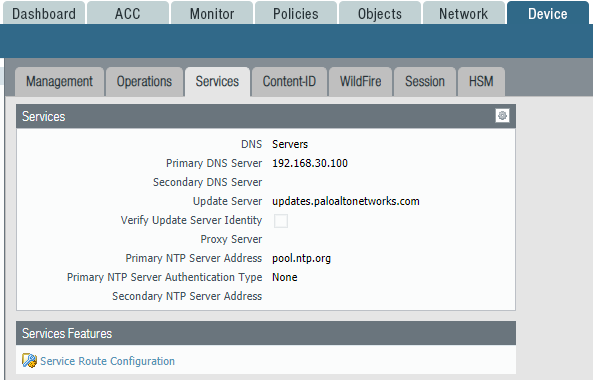

Selanjutnya, Anda perlu mengkonfigurasi DNS dan NTP di bagian

Device -> Services untuk menerima pembaruan dan menampilkan waktu dengan benar (Gbr. 3). Secara default, semua lalu lintas yang dihasilkan oleh firewall menggunakan alamat IP dari antarmuka manajemen sebagai alamat IP sumber. Anda dapat menetapkan antarmuka yang berbeda untuk setiap layanan spesifik di bagian

Konfigurasi Rute Layanan .

Gambar 3 - Pengaturan DNS, NTP, dan rute sistem

Gambar 3 - Pengaturan DNS, NTP, dan rute sistem2. Pasang lisensi, konfigurasikan dan instal pembaruan

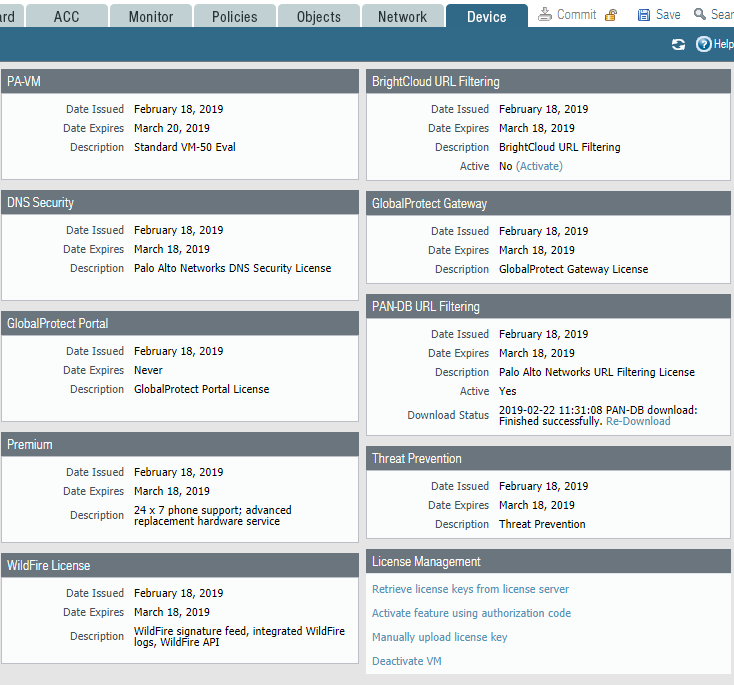

Untuk operasi penuh semua fungsi firewall, Anda harus menginstal lisensi. Anda dapat menggunakan lisensi uji coba dengan memintanya dari mitra Palo Alto Networks. Validitasnya adalah 30 hari. Lisensi diaktifkan baik melalui file atau menggunakan Auth-Code. Lisensi dikonfigurasikan di bagian

Perangkat -> Lisensi (Gbr. 4).

Setelah menginstal lisensi, Anda harus mengonfigurasi pemasangan pembaruan di

Perangkat -> Pembaruan Dinamis .

Di bagian

Perangkat -> Perangkat Lunak , Anda dapat mengunduh dan menginstal versi PAN-OS yang baru.

Gambar 4 - Panel Kontrol Lisensi

Gambar 4 - Panel Kontrol Lisensi3. Mengkonfigurasi zona keamanan, antarmuka jaringan, kebijakan lalu lintas, terjemahan alamat

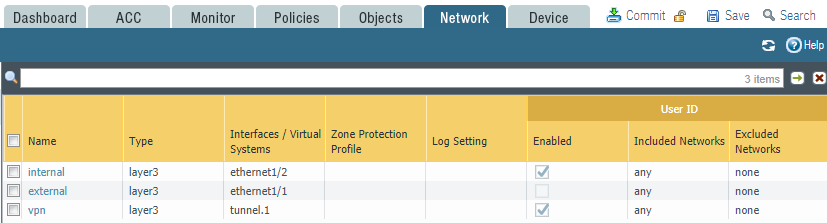

Firewall Palo Alto Networks menerapkan logika zona saat mengonfigurasi aturan jaringan. Antarmuka jaringan ditugaskan ke zona tertentu, dan digunakan dalam aturan lalu lintas. Pendekatan ini memungkinkan di masa depan, ketika mengubah pengaturan antarmuka, bukan untuk mengubah aturan lalu lintas, tetapi sebaliknya untuk menetapkan kembali antarmuka yang diperlukan ke zona yang sesuai. Secara default, lalu lintas di dalam zona diizinkan, lalu lintas di antara zona dilarang, aturan yang telah ditetapkan

intrazone-default dan

interzone-default bertanggung jawab untuk ini.

Gambar 5 - Zona Keamanan

Gambar 5 - Zona KeamananDalam contoh ini, antarmuka di jaringan internal ditugaskan ke zona

internal , dan antarmuka yang diarahkan ke Internet ditugaskan ke zona

eksternal . Antarmuka terowongan telah dibuat untuk SSL VPN, ditetapkan ke zona

vpn (Gbr. 5).

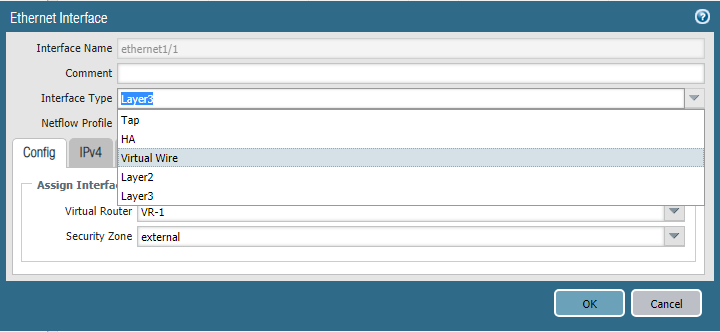

Antarmuka jaringan firewall Palo Alto Networks dapat beroperasi dalam lima mode berbeda:

- Ketuk - digunakan untuk mengumpulkan lalu lintas untuk pemantauan dan analisis.

- HA - digunakan untuk operasi cluster

- Kawat Virtual - dalam mode ini, Palo Alto Networks menggabungkan dua antarmuka dan melewati lalu lintas secara transparan, tanpa mengubah alamat MAC dan IP

- Layer2 - Beralih Mode

- Layer3 - mode router

Gambar 6 - Mengatur mode operasi antarmuka

Gambar 6 - Mengatur mode operasi antarmukaDalam contoh ini, mode Layer3 akan digunakan (Gbr. 6). Parameter antarmuka jaringan menunjukkan alamat IP, mode operasi, dan zona keamanan yang sesuai. Selain mode operasi antarmuka, Anda harus menetapkannya ke Router Virtual, yang merupakan analog dari instance VRF di Palo Alto Networks. Router virtual terisolasi satu sama lain dan memiliki tabel routing dan pengaturan protokol jaringan mereka sendiri.

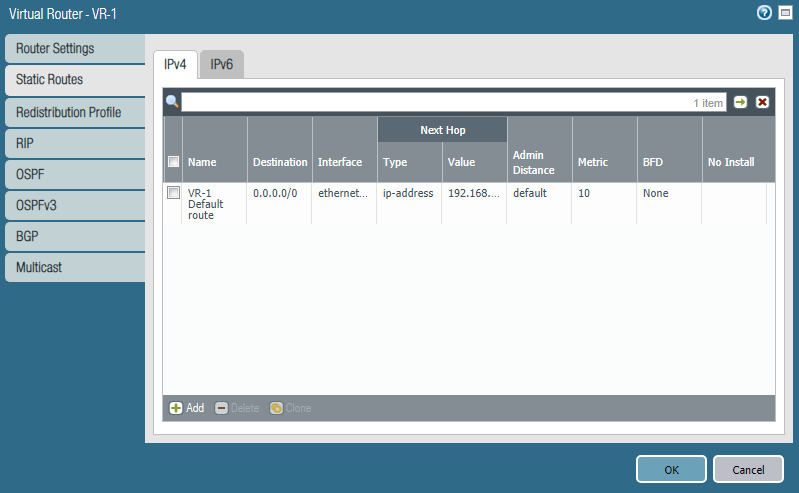

Pengaturan router virtual menentukan rute statis dan pengaturan protokol routing. Dalam contoh ini, hanya rute default yang dibuat untuk akses ke jaringan eksternal (Gbr. 7).

Gambar 7 - Mengkonfigurasi router virtual

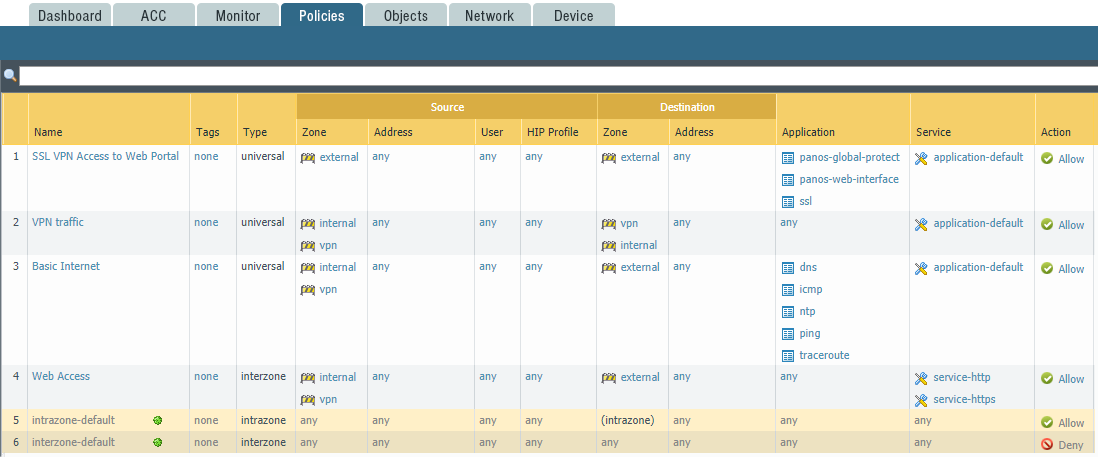

Gambar 7 - Mengkonfigurasi router virtualLangkah konfigurasi selanjutnya adalah kebijakan lalu lintas,

Kebijakan bagian

-> Keamanan . Contoh konfigurasi ditunjukkan pada Gambar 8. Logika aturannya sama dengan untuk semua firewall. Aturan diperiksa dari atas ke bawah, hingga pertandingan pertama. Penjelasan singkat tentang aturan:

1. Akses SSL VPN ke Portal Web. Mengizinkan akses ke portal web untuk mengautentikasi koneksi jarak jauh

2. Lalu lintas VPN - memungkinkan lalu lintas antara koneksi jarak jauh dan kantor pusat

3. Internet Dasar - izin dns, ping, traceroute, aplikasi ntp. Firewall memungkinkan aplikasi berdasarkan tanda tangan, decoding, dan heuristik, daripada port dan nomor protokol, sehingga bagian Aplikasi-default ditentukan di bagian Layanan. Port / protokol default untuk aplikasi ini

4. Akses Web - izin untuk mengakses Internet melalui HTTP dan HTTPS tanpa kontrol aplikasi

5,6. Aturan default untuk lalu lintas lainnya.

Gambar 8 - Contoh pengaturan aturan jaringan

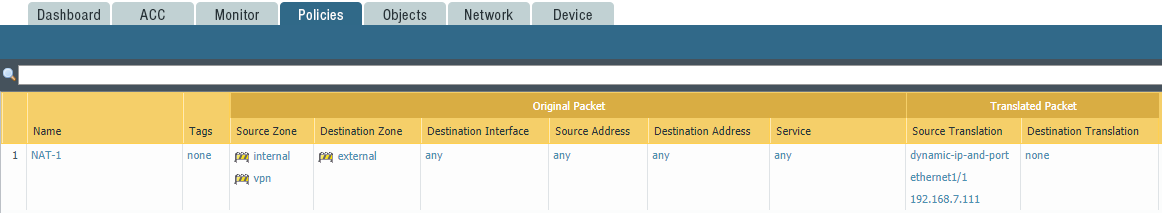

Gambar 8 - Contoh pengaturan aturan jaringanUntuk mengkonfigurasi NAT, gunakan bagian

Kebijakan -> NAT . Contoh konfigurasi NAT ditunjukkan pada Gambar 9.

Gambar 9 - Contoh pengaturan NAT

Gambar 9 - Contoh pengaturan NATUntuk lalu lintas apa pun dari internal ke eksternal, Anda dapat mengubah alamat sumber ke alamat IP eksternal firewall dan menggunakan alamat port dinamis (PAT).

4. Konfigurasikan Profil Autentikasi LDAP dan Fitur Identifikasi PenggunaSebelum menghubungkan pengguna melalui SSL-VPN, mekanisme otentikasi harus dikonfigurasi. Dalam contoh ini, otentikasi akan terjadi pada pengontrol domain direktori aktif melalui antarmuka web Palo Alto Networks.

Gambar 10 - Profil LDAP

Gambar 10 - Profil LDAPAgar otentikasi berfungsi, Anda harus mengonfigurasi

Profil LDAP dan

Profil Otentikasi . Di

Perangkat -> Profil Server -> bagian

LDAP (Gbr. 10), Anda perlu menentukan alamat IP dan port pengontrol domain, tipe LDAP dan akun pengguna yang termasuk dalam

Server Operator ,

Pembaca Log Event , kelompok

Pengguna COM yang Terdistribusi . Kemudian, di bagian

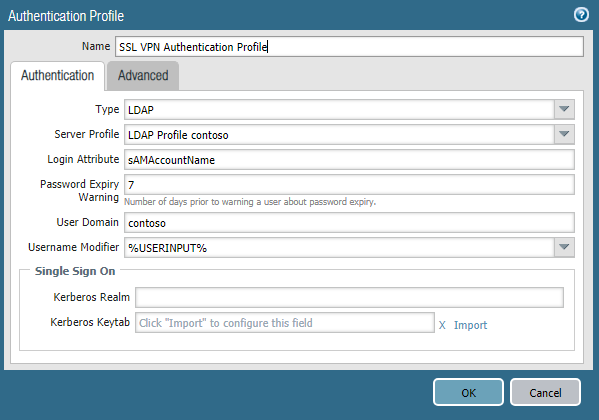

Perangkat -> Profil Otentikasi , buat profil otentikasi (Gbr. 11), tandai

Profil LDAP yang dibuat sebelumnya dan pada tab Tingkat Lanjut tentukan kelompok pengguna (Gbr. 12) yang diizinkan mengakses jarak jauh. Penting untuk mencatat parameter

Domain Pengguna di profil, jika tidak otorisasi berbasis grup tidak akan berfungsi. Bidang harus berisi nama domain NetBIOS.

Gambar 11 - Profil Otentikasi

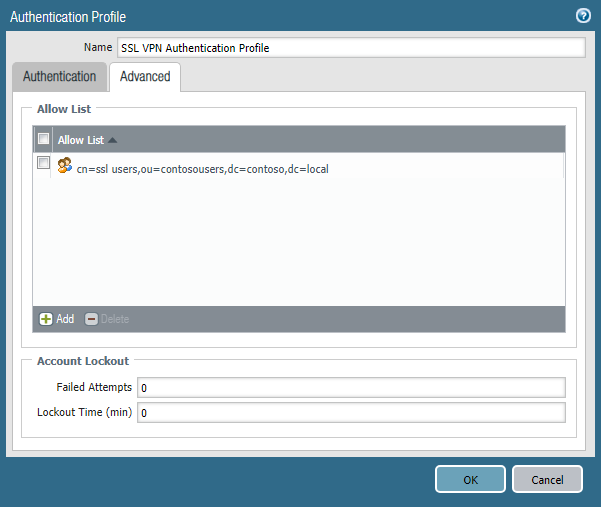

Gambar 11 - Profil Otentikasi Gambar 12 - Pilih grup AD

Gambar 12 - Pilih grup ADLangkah selanjutnya adalah mengkonfigurasi

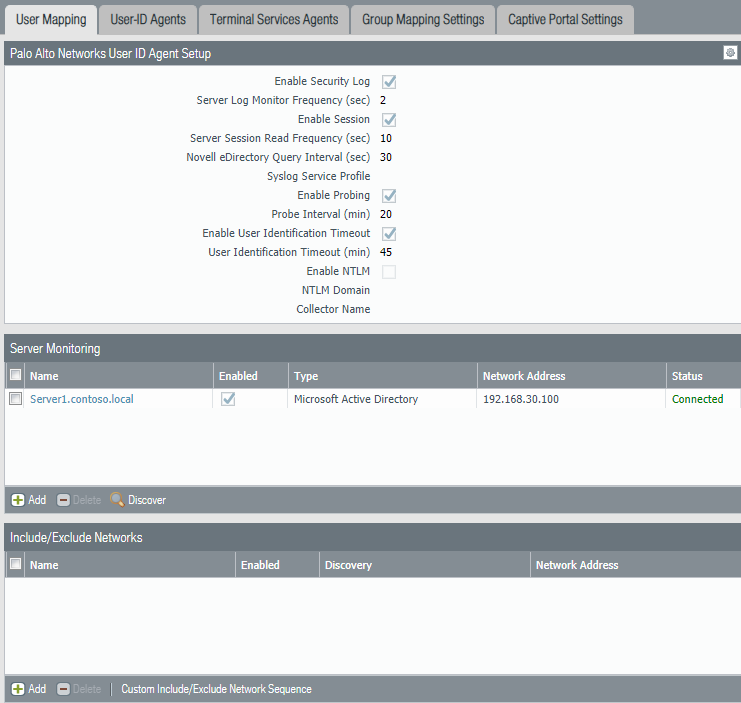

Perangkat -> Identifikasi Pengguna . Di sini Anda perlu menentukan alamat IP pengendali domain, kredensial untuk koneksi, serta mengkonfigurasi pengaturan untuk

Aktifkan Log Keamanan ,

Aktifkan Sesi ,

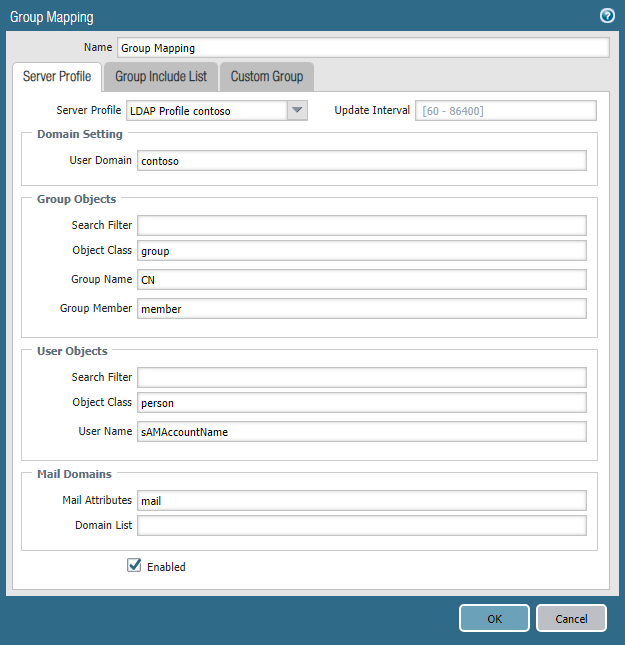

Aktifkan Probing (Gbr. 13). Di bagian

Pemetaan Grup (Gbr. 14), perlu dicatat parameter untuk mengidentifikasi objek di LDAP dan daftar grup yang akan digunakan untuk otorisasi. Sama seperti di Profil Otentikasi, di sini Anda perlu mengatur parameter Domain Pengguna.

Gambar 13 - Parameter Pemetaan Pengguna

Gambar 13 - Parameter Pemetaan Pengguna Gambar 14 - Parameter Pemetaan Grup

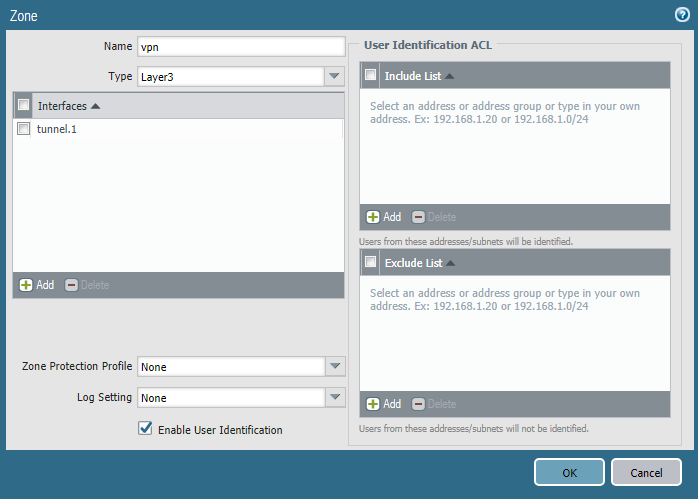

Gambar 14 - Parameter Pemetaan GrupLangkah terakhir dalam langkah ini adalah membuat zona VPN dan antarmuka untuk zona ini. Pada antarmuka, aktifkan parameter

Aktifkan Identifikasi Pengguna (Gbr. 15).

Gambar 15 - Mengkonfigurasi Zona VPN

Gambar 15 - Mengkonfigurasi Zona VPN5. Konfigurasikan SSL VPN

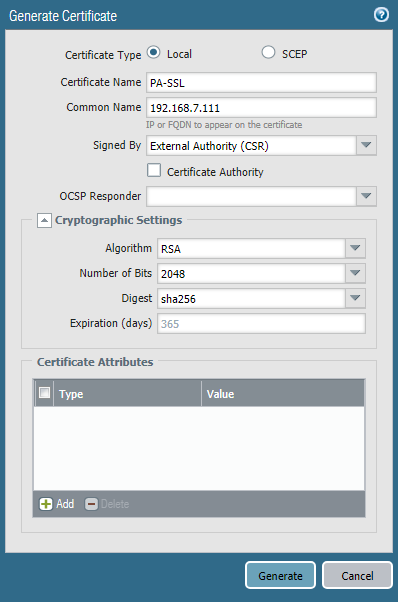

Sebelum menghubungkan SSL VPN, pengguna jarak jauh harus pergi ke portal web, otentikasi dan unduh klien Global Protect. Selanjutnya, klien ini akan meminta kredensial dan terhubung ke jaringan perusahaan. Portal web beroperasi dalam mode https dan, karenanya, Anda harus menginstal sertifikat untuk itu. Gunakan sertifikat publik jika memungkinkan. Maka pengguna tidak akan diberi peringatan tentang sertifikat yang tidak valid di situs. Jika tidak mungkin menggunakan sertifikat publik, maka Anda harus menerbitkan sendiri, yang akan digunakan pada halaman web untuk https. Ini dapat ditandatangani sendiri atau dikeluarkan melalui otoritas sertifikasi lokal. Komputer jarak jauh harus memiliki root atau sertifikat yang ditandatangani sendiri dalam daftar pusat root tepercaya sehingga pengguna tidak menerima kesalahan saat menyambungkan ke portal web. Dalam contoh ini, sertifikat yang dikeluarkan melalui otoritas sertifikasi Layanan Sertifikat Direktori Aktif akan digunakan.

Untuk mengeluarkan sertifikat, Anda perlu membuat permintaan sertifikat di bagian

Perangkat -> Manajemen Sertifikat -> Sertifikat -> Buat . Dalam permintaan, tentukan nama sertifikat dan alamat IP atau FQDN dari portal web (Gbr. 16). Setelah membuat permintaan, unduh file

.csr dan salin isinya ke dalam bidang permintaan sertifikat di formulir web Pendaftaran Web CS AD. Tergantung pada pengaturan otoritas sertifikasi, permintaan sertifikat harus disetujui dan sertifikat yang dikeluarkan dikeluarkan dalam format

Base64 Encoded Certificate . Selain itu, Anda perlu mengunduh sertifikat root dari otoritas sertifikasi. Maka Anda perlu mengimpor kedua sertifikat ke firewall. Saat mengimpor sertifikat untuk portal web, pilih permintaan dalam status menunggu keputusan dan klik impor. Nama sertifikat harus cocok dengan nama yang ditentukan sebelumnya dalam permintaan. Nama sertifikat root dapat ditentukan secara sewenang-wenang. Setelah mengimpor sertifikat, Anda perlu membuat

Profil Layanan SSL / TLS di

Perangkat -> bagian

Manajemen Sertifikat . Di profil, tentukan sertifikat yang diimpor sebelumnya.

Gambar 16 - Permintaan Sertifikat

Gambar 16 - Permintaan SertifikatLangkah selanjutnya adalah mengkonfigurasi objek

Global Protect Gateway dan

Global Protect Portal di bagian

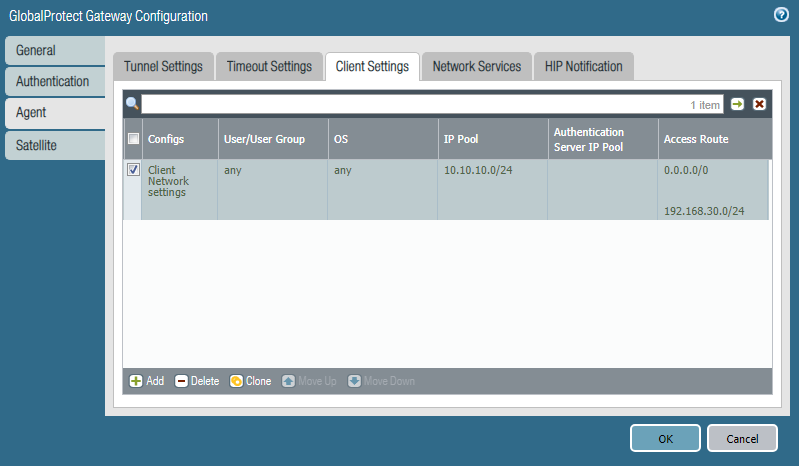

Network -> Global Protect . Dalam pengaturan

Global Protect Gateway ,

kami menentukan alamat IP eksternal firewall, serta

Profil SSL yang dibuat sebelumnya,

Profil Otentikasi , antarmuka terowongan dan pengaturan IP klien. Anda perlu menentukan kumpulan alamat IP yang darinya klien akan diberi alamat, dan Access Route adalah subnet tempat klien akan memiliki rute. Jika tugasnya adalah untuk membungkus semua lalu lintas pengguna melalui firewall, maka Anda perlu menentukan subnet 0.0.0.0/0 (Gbr. 17).

Gambar 17 - Mengkonfigurasi kumpulan alamat dan rute IP

Gambar 17 - Mengkonfigurasi kumpulan alamat dan rute IPMaka Anda perlu mengkonfigurasi

Global Protect Portal . Tentukan alamat IP firewall,

Profil SSL , dan

Profil Otentikasi serta daftar alamat IP eksternal firewall yang akan disambungkan klien. Jika ada beberapa firewall, Anda dapat menetapkan prioritas untuk masing-masing, sesuai dengan yang pengguna akan memilih firewall untuk dihubungkan.

Di bagian

Perangkat -> GlobalProtect Client, Anda perlu mengunduh

paket distribusi klien VPN dari server Palo Alto Networks dan mengaktifkannya. Untuk terhubung, pengguna harus pergi ke halaman web portal tempat ia akan diminta untuk mengunduh

Klien GlobalProtect . Setelah mengunduh dan menginstal, Anda dapat memasukkan kredensial Anda dan terhubung ke jaringan perusahaan melalui SSL VPN.

Kesimpulan

Bagian dari pengaturan Palo Alto Networks ini selesai. Kami berharap informasinya bermanfaat, dan pembaca mendapat gagasan tentang teknologi yang digunakan di Palo Alto Networks. Jika Anda memiliki pertanyaan tentang penyesuaian dan saran tentang topik artikel mendatang - tulis di komentar, dengan senang hati kami akan menjawab.