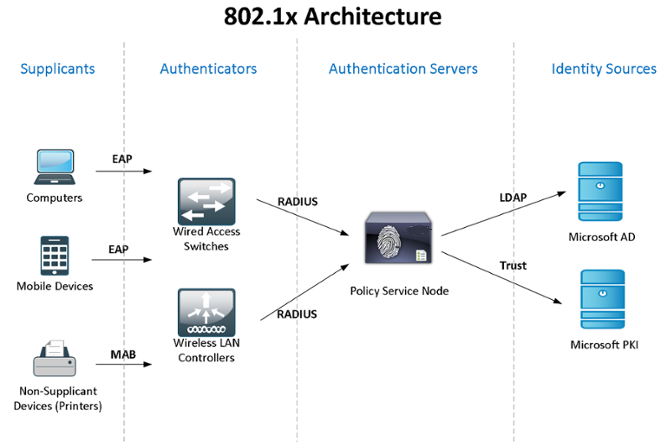

Mari kita periksa dalam praktiknya penggunaan Windows Active Directory + NPS (2 server untuk toleransi kesalahan) + standar 802.1x untuk kontrol akses dan otentikasi pengguna - komputer domain - perangkat. Anda bisa berkenalan dengan teori standar di Wikipedia, di tautan:

IEEE 802.1XKarena "laboratorium" saya terbatas dalam sumber daya, peran NPS dan pengontrol domain kompatibel, tetapi saya sarankan Anda berbagi layanan kritis tersebut.

Saya tidak tahu cara standar untuk menyinkronkan konfigurasi (kebijakan) Windows NPS, oleh karena itu kami akan menggunakan skrip PowerShell yang diluncurkan oleh penjadwal tugas (penulis adalah mantan kolega saya). Untuk mengotentikasi komputer domain dan untuk perangkat yang tidak tahu cara menggunakan

802.1x (telepon, printer, dll.), Kebijakan Grup akan dikonfigurasikan dan grup keamanan dibuat.

Di akhir artikel saya akan berbicara tentang beberapa seluk-beluk bekerja dengan 802.1x - cara menggunakan sakelar yang tidak dikelola, ACL dinamis, dll. Saya akan berbagi informasi tentang "gangguan" yang ditangkap ...

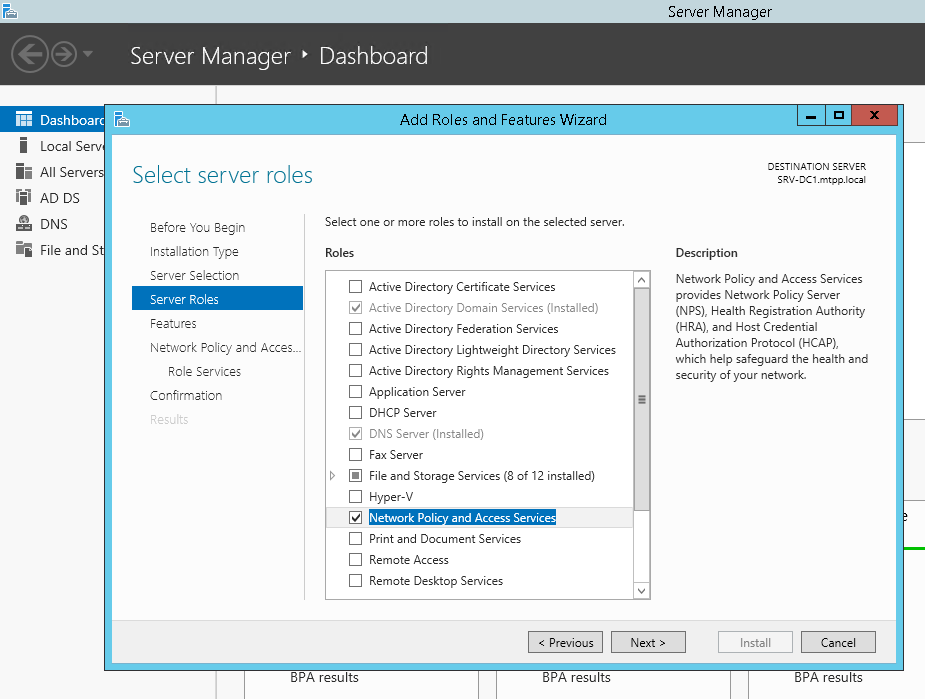

Mari kita mulai dengan menginstal dan mengkonfigurasi NPS failover pada Windows Server 2012R2 (semuanya sama untuk 2016): melalui Server Manager -> Tambahkan Peran dan Pemandu Fitur, pilih hanya Network Policy Server.

atau menggunakan PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

Klarifikasi kecil - karena untuk Protected EAP (PEAP) Anda pasti akan memerlukan sertifikat yang mengonfirmasi keaslian server (dengan hak penggunaan yang sesuai), yang akan dipercaya pada komputer klien, maka kemungkinan besar Anda perlu menginstal peran Otoritas Sertifikasi juga. Tapi mari kita asumsikan bahwa Anda sudah menginstal CA ...

Kami akan melakukan hal yang sama pada server kedua. Buat folder untuk skrip C: \ Script di kedua server dan folder jaringan di server kedua

\\ SRV2 \ NPS-config $Di server pertama, buat skrip PowerShell

C: \ Scripts \ Export-NPS-config.ps1 dengan konten berikut:

Export-NpsConfiguration -Path "\\SRV2\NPS-config$\NPS.xml"

Setelah itu, konfigurasikan tugas di Penjadwal Tugas: “

Ekspor-NpsConfiguration ”

powershell -executionpolicy unrestricted -f "C:\Scripts\Export-NPS-config.ps1"

Lakukan untuk semua pengguna - Jalankan dengan izin tertinggi

Harian - Ulangi tugas ini setiap 10 menit. dalam waktu 8 jamPada NPS siaga, konfigurasikan impor konfigurasi (kebijakan):

buat skrip PowerShell:

echo Import-NpsConfiguration -Path "c:\NPS-config\NPS.xml" >> C:\Scripts\Import-NPS-config.ps1

dan tugas implementasinya setiap 10 menit:

powershell -executionpolicy unrestricted -f "C:\Scripts\Import-NPS-config.ps1"

Lakukan untuk semua pengguna - Jalankan dengan izin tertinggi

Harian - Ulangi tugas ini setiap 10 menit. dalam waktu 8 jamSekarang, untuk verifikasi, tambahkan beberapa sakelar ke klien RADIUS (IP dan Shared Secret) di NPS di salah satu server (!), Dua kebijakan permintaan koneksi:

WIRED-Connect (Kondisi: "NAS port type - Ethernet") dan

WiFi -Enterprise (Syarat: "NAS Port Type adalah IEEE 802.11"), serta kebijakan

jaringan Access Network Network Devices (Admin Jaringan):

: Windows - domain\sg-network-admins : - (PAP, SPAP) : RADIUS: - Service-Type - Login - Cisco-AV-Pair - Cisco - shell:priv-lvl=15

Dari sisi sakelar, pengaturan berikut: aaa new-model aaa local authentication attempts max-fail 5 ! ! aaa group server radius NPS server-private 192.168.38.151 auth-port 1812 acct-port 1813 key %shared_secret% server-private 192.168.10.151 auth-port 1812 acct-port 1813 key %shared_secret% ! aaa authentication login default group NPS local aaa authentication dot1x default group NPS aaa authorization console aaa authorization exec default group NPS local if-authenticated aaa authorization network default group NPS ! aaa session-id common ! identity profile default ! dot1x system-auth-control ! ! line vty 0 4 exec-timeout 5 0 transport input ssh escape-character 99 line vty 5 15 exec-timeout 5 0 logging synchronous transport input ssh escape-character 99

Setelah konfigurasi, setelah 10 menit, semua pengaturan klien \ kebijakan \ akan muncul pada NPS siaga dan kami akan dapat masuk ke sakelar menggunakan akun ActiveDirectory, anggota grup domain \ sg-network-admin (yang kami buat sebelumnya).

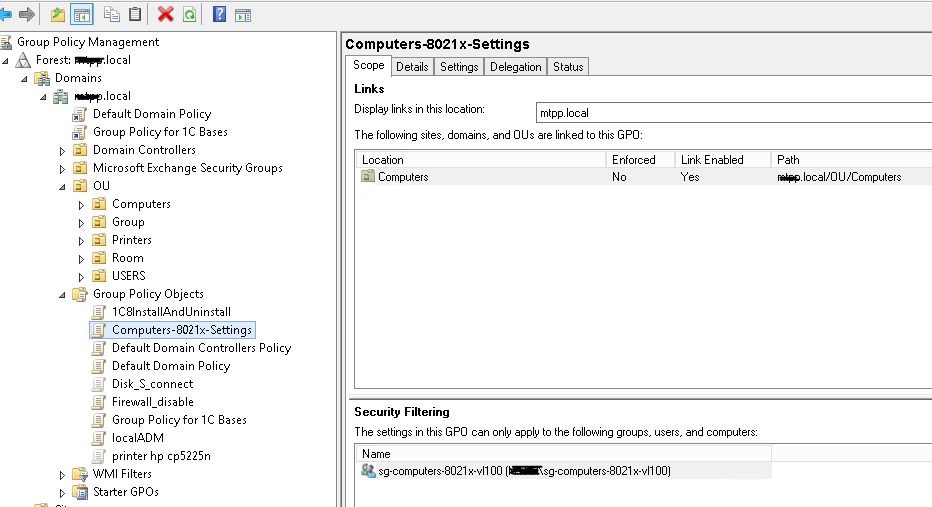

Mari beralih ke pengaturan Active Directory - buat grup dan kebijakan kata sandi, buat grup yang diperlukan.

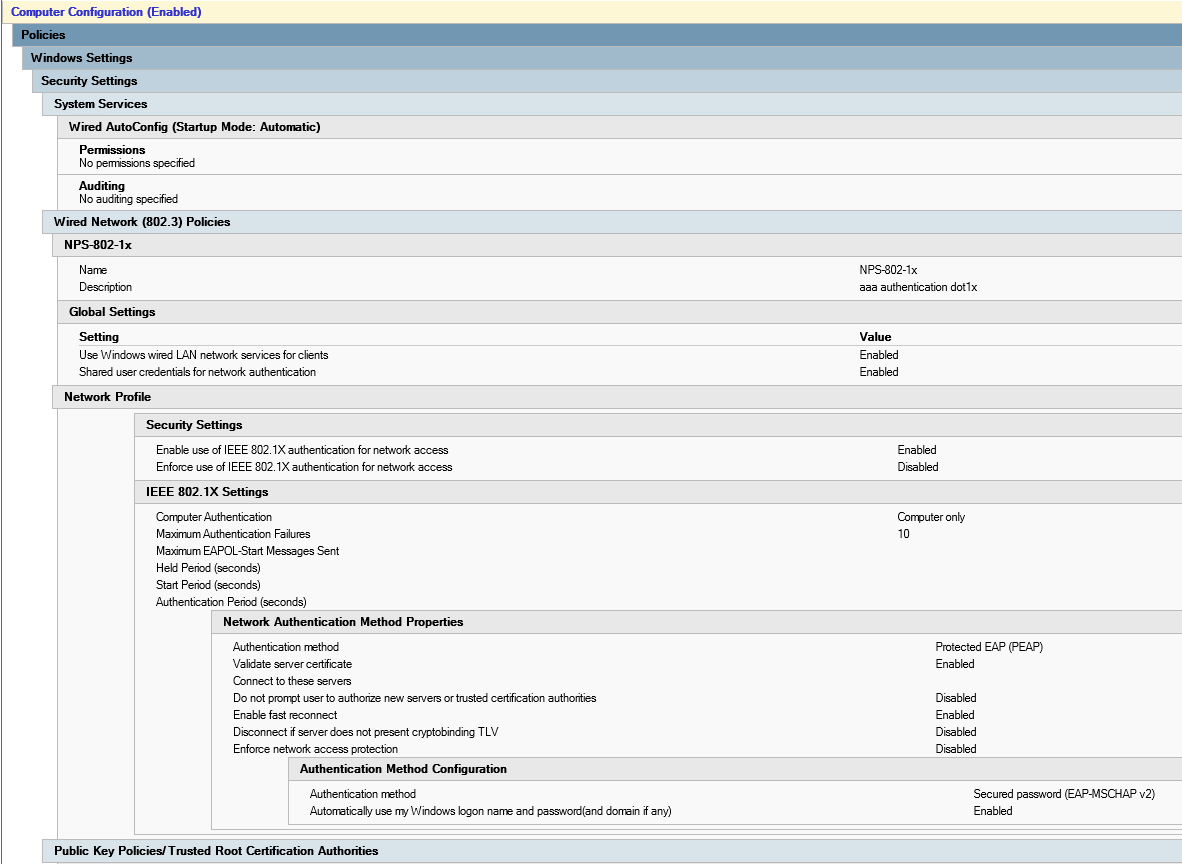

Kebijakan Grup

Komputer-8021x-Pengaturan :

Computer Configuration (Enabled) Policies Windows Settings Security Settings System Services Wired AutoConfig (Startup Mode: Automatic) Wired Network (802.3) Policies

NPS-802-1x Name NPS-802-1x Description 802.1x Global Settings SETTING VALUE Use Windows wired LAN network services for clients Enabled Shared user credentials for network authentication Enabled Network Profile Security Settings Enable use of IEEE 802.1X authentication for network access Enabled Enforce use of IEEE 802.1X authentication for network access Disabled IEEE 802.1X Settings Computer Authentication Computer only Maximum Authentication Failures 10 Maximum EAPOL-Start Messages Sent Held Period (seconds) Start Period (seconds) Authentication Period (seconds) Network Authentication Method Properties Authentication method Protected EAP (PEAP) Validate server certificate Enabled Connect to these servers Do not prompt user to authorize new servers or trusted certification authorities Disabled Enable fast reconnect Enabled Disconnect if server does not present cryptobinding TLV Disabled Enforce network access protection Disabled Authentication Method Configuration Authentication method Secured password (EAP-MSCHAP v2) Automatically use my Windows logon name and password(and domain if any) Enabled

Buat grup keamanan

sg-komputer-8021x-vl100 , di mana kami akan menambahkan komputer yang ingin kami distribusikan ke vlan 100 dan mengkonfigurasi pemfilteran untuk kebijakan grup yang dibuat sebelumnya untuk grup ini:

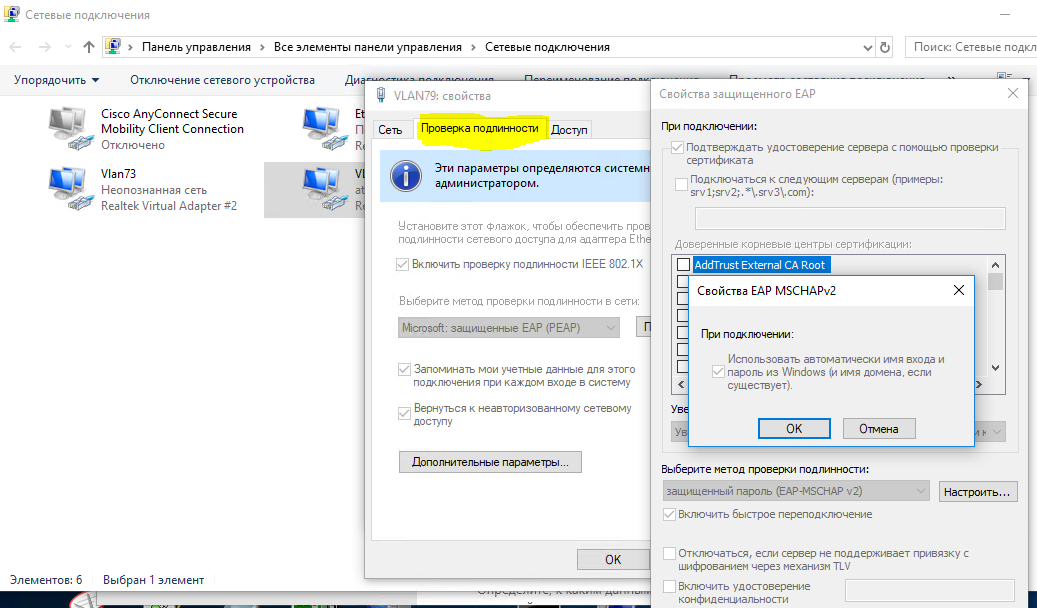

Anda dapat memverifikasi bahwa kebijakan tersebut telah berhasil diterapkan dengan membuka "Jaringan dan Pusat Berbagi (Pengaturan Jaringan dan Internet) - Ubah pengaturan adaptor (Konfigurasikan pengaturan adaptor) - Properti adaptor", tempat kita dapat melihat tab "Otentikasi":

Ketika Anda yakin bahwa kebijakan tersebut berhasil diterapkan, Anda dapat melanjutkan untuk mengonfigurasi kebijakan jaringan pada NPS dan port sakelar akses.

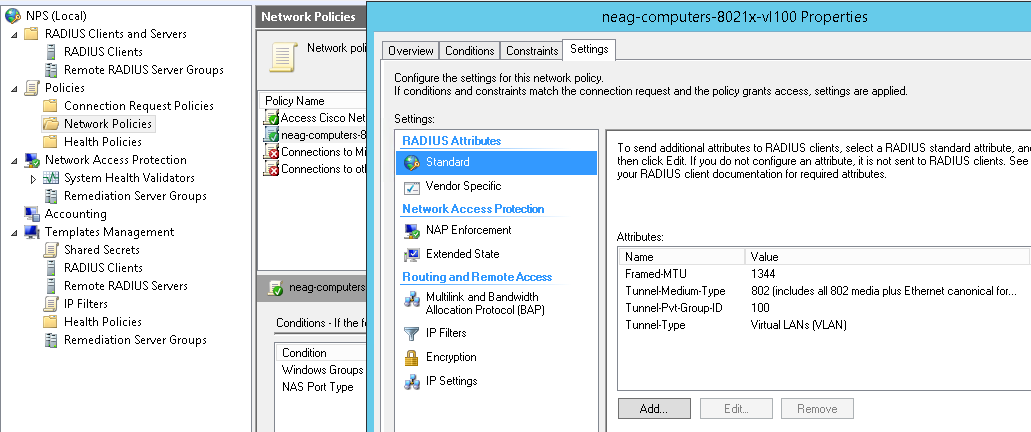

Buat kebijakan jaringan

neag-komputer-8021x-vl100 :

Conditions: Windows Groups - sg-computers-8021x-vl100 NAS Port Type - Ethernet Constraints: Authentication Methods - Microsoft: Protected EAP (PEAP) - Unencrypted authentication (PAP, SPAP) NAS Port Type - Ethernet Settings: Standard: Framed-MTU 1344 TunnelMediumType 802 (includes all 802 media plus Ethernet canonical format) TunnelPrivateGroupId 100 TunnelType Virtual LANs (VLAN)

Pengaturan khas untuk port switch (saya menarik perhatian pada kenyataan bahwa jenis otentikasi adalah "multi-domain" - Data & Voice, dan juga dimungkinkan untuk mengotentikasi ke alamat mac. Untuk "periode transisi" masuk akal untuk menggunakan parameter berikut:

authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100

id dimasukkan bukan dari "karantina", tetapi dari yang sama di mana komputer pengguna harus mendapatkan setelah berhasil masuk - sampai kami memastikan bahwa semuanya berfungsi sebagaimana mestinya. Parameter yang sama dapat digunakan dalam skenario lain, misalnya, ketika sakelar yang tidak dikelola dimasukkan ke port ini dan Anda ingin semua perangkat terhubung dan tidak diautentikasi untuk jatuh ke dalam vlan tertentu ("karantina").

beralih pengaturan port dalam multi-domain 802.1x mode-host default int range Gi1/0/39-41 int range Gi1/0/39-41 shu des PC-IPhone_802.1x switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 2 authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-domain authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp lldp receive lldp transmit spanning-tree portfast no shu exit

Anda dapat memverifikasi bahwa komputer / telepon berhasil diautentikasi menggunakan perintah:

sh authentication sessions int Gi1/0/39 det

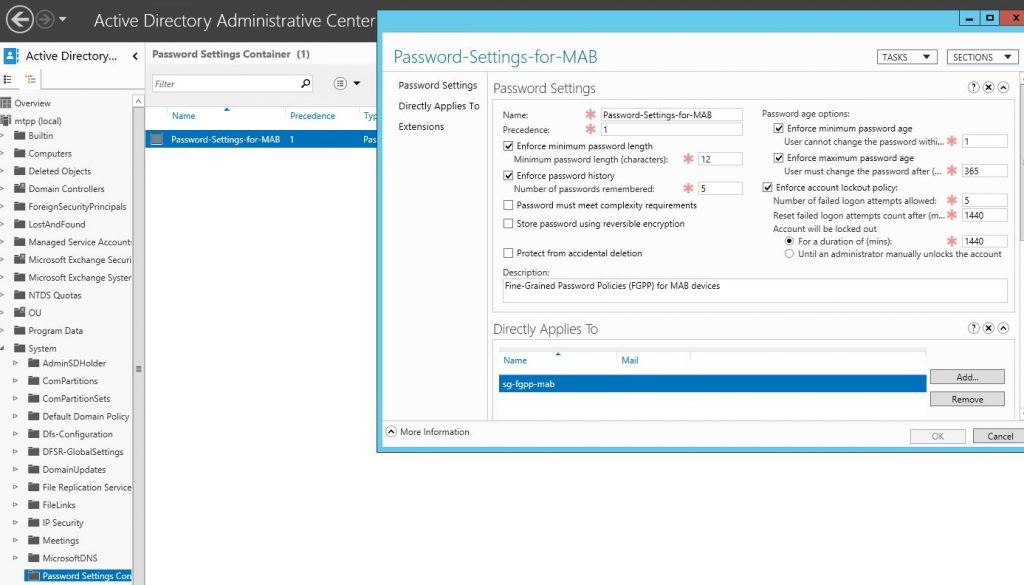

Sekarang buat grup (misalnya,

sg-fgpp-mab ) di Direktori Aktif untuk ponsel dan tambahkan satu perangkat uji ke dalamnya (dalam kasus saya, ini adalah

Grandstream GXP2160 dengan alamat massa

000b.82ba.a7b1 dan

domain akun yang sesuai

\ 000b82baa7b1 ) .

Untuk grup yang dibuat, kami akan menurunkan persyaratan kebijakan kata sandi (menggunakan

Kebijakan Sandi Butir-Butir melalui Pusat Administrasi Direktori Aktif -> domain -> Sistem -> Wadah Pengaturan Sandi) dengan parameter

Sandi-Pengaturan-untuk-MAB berikut :

dengan demikian memungkinkan kita untuk menggunakan alamat masal perangkat sebagai kata sandi. Setelah itu, kita dapat membuat kebijakan jaringan untuk otentikasi metode mab metode 802.1x, sebut saja neag-devices-8021x-voice. Parameternya adalah sebagai berikut:

- Jenis Port NAS - Ethernet

- Windows Groups - sg-fgpp-mab

- Jenis EAP: Otentikasi tidak terenkripsi (PAP, SPAP)

- Atribut RADIUS - Spesifik Vendor: Cisco - Cisco-AV-Pair - Nilai atribut: device-traffic-class = voice

setelah otentikasi berhasil (jangan lupa untuk mengkonfigurasi port switch), lihat informasi dari port:

sh otentikasi se int Gi1 / 0/34 ---------------------------------------- Interface: GigabitEthernet1/0/34 MAC Address: 000b.82ba.a7b1 IP Address: 172.29.31.89 User-Name: 000b82baa7b1 Status: Authz Success Domain: VOICE Oper host mode: multi-domain Oper control dir: both Authorized By: Authentication Server Session timeout: N/A Idle timeout: N/A Common Session ID: 0000000000000EB2000B8C5E Acct Session ID: 0x00000134 Handle: 0xCE000EB3 Runnable methods list: Method State dot1x Failed over mab Authc Success

Sekarang, seperti yang dijanjikan, pertimbangkan beberapa situasi yang tidak terlalu jelas. Sebagai contoh, kita perlu menghubungkan komputer \ perangkat pengguna melalui sakelar yang tidak dikelola (sakelar). Dalam hal ini, pengaturan port untuknya akan terlihat seperti ini:

beralih pengaturan port dalam mode host-mode 802.1x mode multi-auth interface GigabitEthernet1/0/1 description *SW – 802.1x – 8 mac* shu switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 8 ! - - authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-auth ! – authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp spanning-tree portfast no shu

PS kesalahan yang sangat aneh diperhatikan - jika perangkat terhubung melalui switch seperti itu, dan kemudian macet di switch yang dikelola, maka TIDAK akan berfungsi sampai kita me-restart Switch (!) Sampai saya menemukan cara lain untuk menyelesaikan masalah ini.

Hal lain yang terkait dengan DHCP (jika ip dhcp mengintip digunakan) - tanpa opsi seperti:

ip dhcp snooping vlan 1-100 no ip dhcp snooping information option

untuk beberapa alasan, alamat ip tidak dapat diterima dengan benar ... meskipun ini mungkin fitur dari server DHCP kami

Dan Mac OS & Linux (di mana dukungan 802.1x adalah asli) sedang mencoba untuk mengotentikasi oleh pengguna, bahkan jika otentikasi berdasarkan alamat massal dikonfigurasikan.

Pada bagian selanjutnya dari artikel ini, kami akan mempertimbangkan penggunaan 802.1x untuk Nirkabel (tergantung pada grup tempat akun pengguna berada, kami akan "menjatuhkannya" ke jaringan yang sesuai (vlan), meskipun mereka akan terhubung ke SSID yang sama).