Pertama-tama mari kita ingat prioritas kebijakan grup standar:

Lokal - Situs - Domain - Unit Organisasi (LSDOU) . Dari level yang kurang spesifik ke yang lebih spesifik. Ini berarti bahwa pengaturan GPO Lokal akan berlaku terlebih dahulu, kemudian level Situs, level Domain dll. Dan pengaturan yang diterapkan terakhir (OU GPO) memiliki prioritas tertinggi pada sistem yang dihasilkan. Namun, jika administrator domain

tidak menetapkan beberapa pengaturan di GPO tingkat lebih tinggi (mis. Mengaktifkan / Menonaktifkan layanan Windows Defender) tetapi pengaturan yang sama

telah dikonfigurasikan pada GPO tingkat lokal - yang terakhir akan berlaku. Ya, bahkan mesin itu adalah anggota domain.

File GPO Lokal terletak di folder tersembunyi

% systemroot% \ System32 \ GroupPolicy dan, tentu saja, memiliki dua cakupan (terletak di subfolder): untuk Pengguna dan untuk Komputer. Setiap pengguna (di sini maksud saya "orang jahat" tentu saja), yang memiliki akses ke folder ini, dapat menyalin file

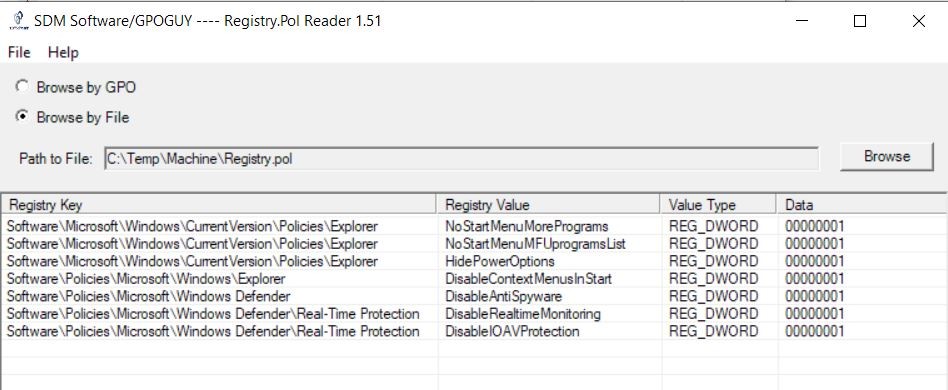

Registry.pol dan memeriksa / mengubah pengaturan GPO Lokal. Seorang penyusup dapat menggunakan aplikasi bagian ketiga, seperti Penampil RegPol:

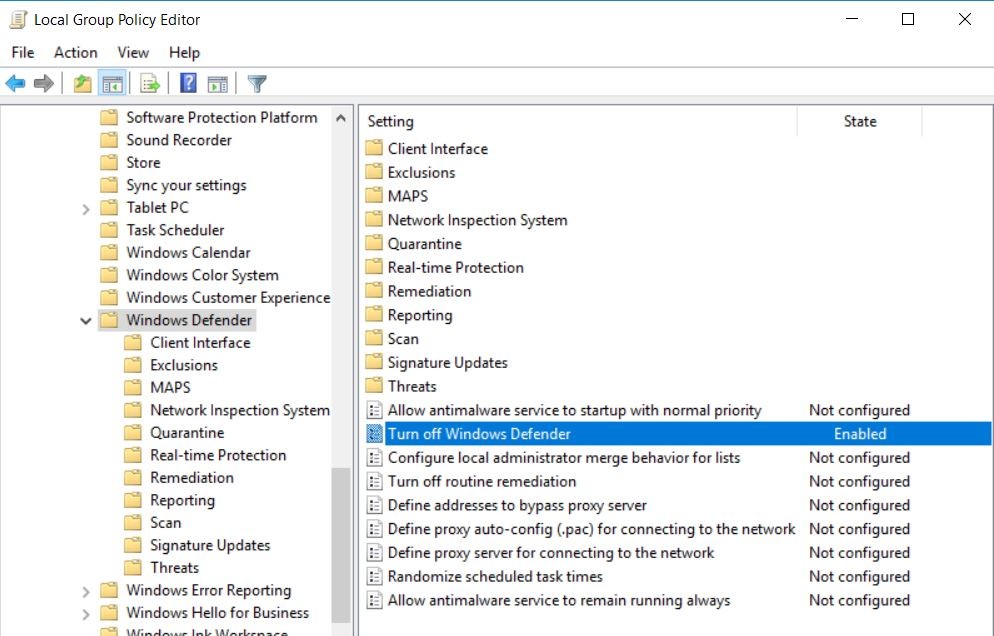

Atau ia dapat menyalin semua subfolder% systemroot% \ System32 \ GroupPolicy ke mesinnya dan mengubah pengaturan ini melalui snap-in snap-in

Group Policy Editor (gpedit.msc) standar:

Setelah pengaturan mengubah penyusup dapat menyalin file-file ini kembali ke mesin yang diretas dan mengganti kebijakan lokal saat ini. Pada saat berikutnya proses pembaruan GP terjadi, semua pengaturan GPO baru, termasuk yang lokal, akan diterapkan. Dalam contoh saya layanan Windows Defender menjadi dimatikan:

Nah, bagaimana cara mendeteksi tindakan penyusup ini menggunakan metode forensik digital? Sebenarnya, itu bukan masalah besar jika kita memiliki klon hard disk (gambar) untuk diselidiki.

Mari kita menganalisis gambar yang menarik dengan

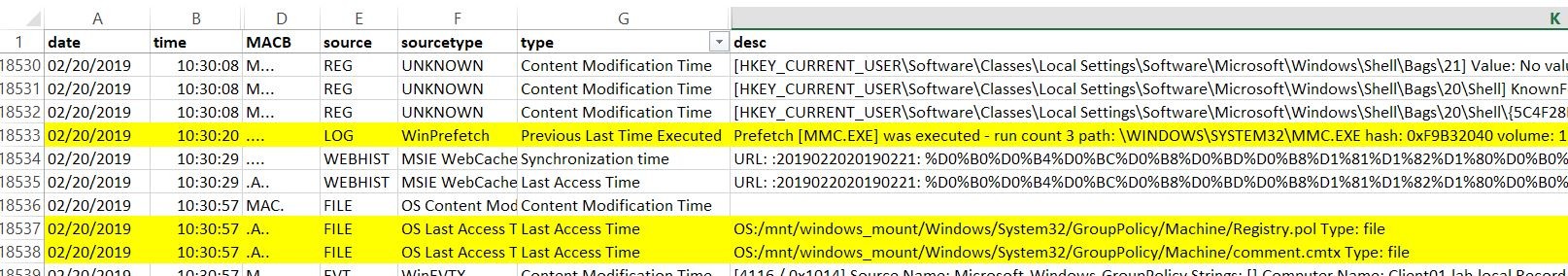

plaso . Biasanya, jika seseorang dengan hak administratif mengubah kebijakan lokal secara legal, ia melakukannya dengan snap-in Windows standar. Jadi, kami jelas akan mendeteksi tindakan berurutan: buka mmc.exe -> akses file Registry.pol & comment.cmtx:

Anda juga dapat memeriksa file log

Microsoft-Windows-GroupPolicy Operational.evtx untuk

Event ID 4016 (Windows 10) yang terjadi bersamaan dengan perubahan Registry.pol. Catatan: seperti yang saya temukan, hanya perubahan yang dibuat dalam Template Administratif yang mendaftar dalam log GPO.

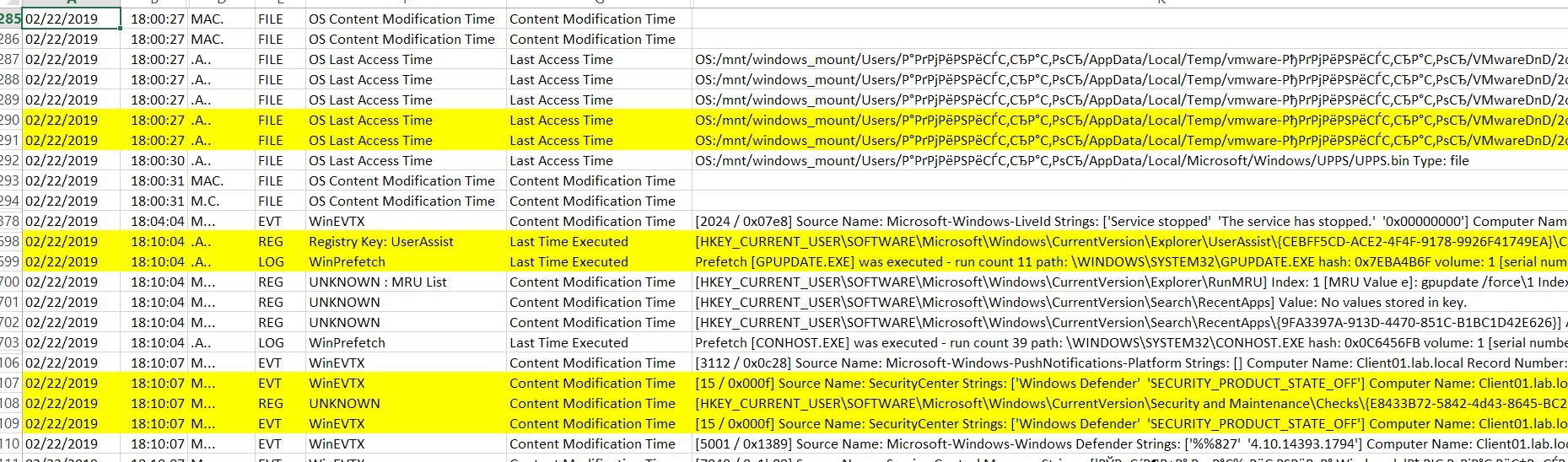

Jika ada yang salah mengubah file kebijakan Lokal menggunakan salin dan ganti, Anda akan mendeteksi peristiwa serupa di tempat yang sama:

Dalam contoh ini saya telah menyalin semua file kebijakan lokal secara manual ke folder% systemroot% \ System32 \ GroupPolicy (itu adalah mesin virtual VMware, sehingga Anda dapat melihat folder VMware-DnD) dan setelah 10 menit saya telah mengeksekusi

gpupdate / force perintah. Anda melihat bahwa status Windows Defender diubah menjadi OFF - karena opsi ini saya buat dalam kebijakan lokal sebelum menyalin.

Oke, sebagai kesimpulan - jika beberapa perubahan konfigurasi yang tidak terduga terdeteksi pada komputer, cobalah untuk memeriksa apakah itu adalah kebijakan lokal yang didorong oleh pengubah kebijakan atau tidak.

Sekali lagi terima kasih atas perhatiannya! Saya akan segera kembali dengan barang bagus baru!