Saya menulis banyak tentang penemuan basis data yang dapat diakses secara bebas di hampir semua negara di dunia, tetapi hampir tidak ada berita tentang basis data Rusia yang tersisa di domain publik. Meskipun baru-baru ini ia menulis tentang “lengan Kremlin”, yang ditemukan oleh peneliti Belanda dengan ketakutan di lebih dari 2000 database terbuka.

Mungkin ada kesalahpahaman bahwa semuanya indah di Rusia dan pemilik proyek online besar Rusia bertanggung jawab untuk menyimpan data pengguna secara bertanggung jawab. Saya segera menghilangkan prasangka mitos ini pada contoh ini.

Rupanya, layanan online medis Rusia DOC + berhasil meninggalkan basis data ClickHouse dengan log akses di domain publik. Sayangnya, log terlihat sangat terperinci sehingga data pribadi karyawan, mitra, dan pelanggan layanan dapat terpapar pada kemungkinan kebocoran.

Hal pertama yang pertama ...

: . . , .

Bersama saya, seperti halnya pemilik saluran Telegram " Kebocoran Informasi ", seorang pembaca saluran menghubungi saya, yang ingin tetap anonim dan melaporkan yang berikut:

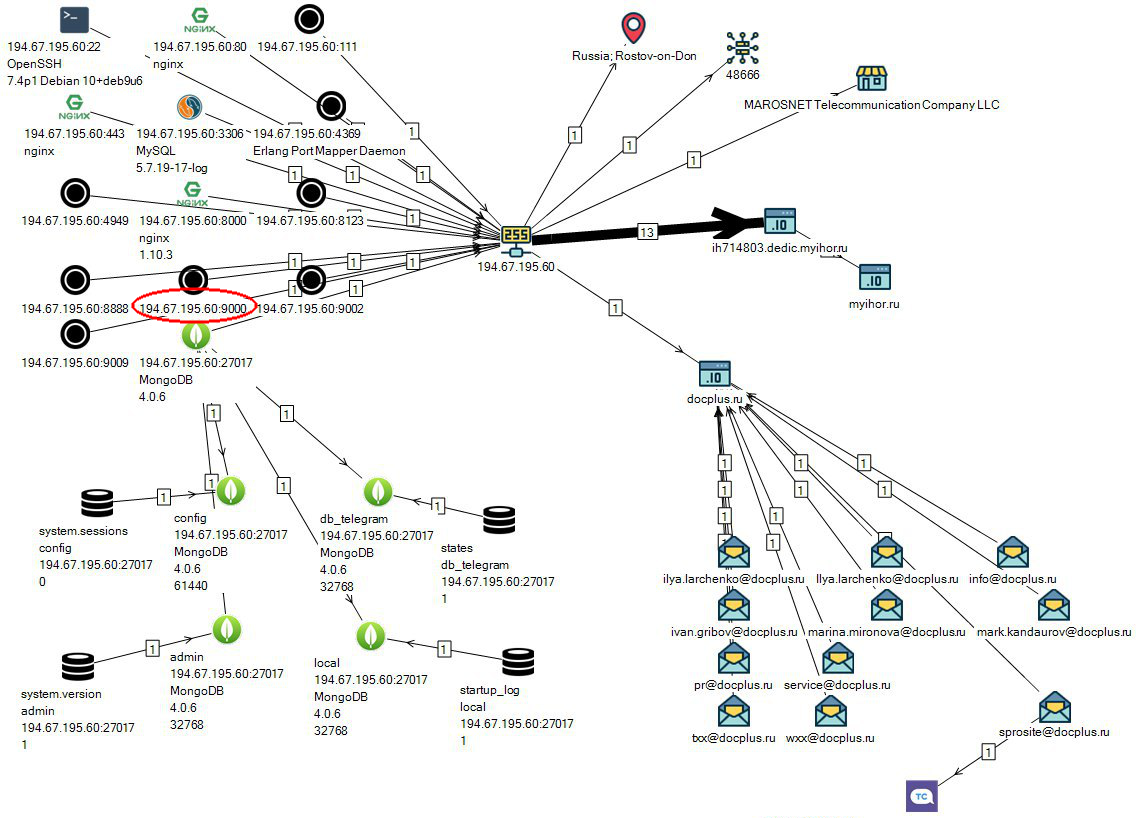

Server ClickHouse terbuka ditemukan di Internet, yang milik doc +. Alamat IP server cocok dengan alamat IP tempat domain docplus.ru dikonfigurasi.

Dari Wikipedia: DOC + (New Medicine LLC) adalah perusahaan medis Rusia yang menyediakan layanan di bidang pengobatan jarak jauh, memanggil dokter di rumah, menyimpan dan memproses data medis pribadi . Perusahaan menerima investasi dari Yandex.

Menilai oleh informasi yang dikumpulkan, database ClickHouse memang tersedia secara bebas, dan siapa pun yang mengetahui alamat IP dapat memperoleh data dari itu. Data ini konon ternyata adalah log akses layanan.

Seperti yang dapat Anda lihat dari gambar di atas, selain server web www.docplus.ru dan server ClickHouse (port 9000), pangkalan terbuka MongoDB "hang" pada alamat IP yang sama (di mana, tampaknya, tidak ada yang menarik).

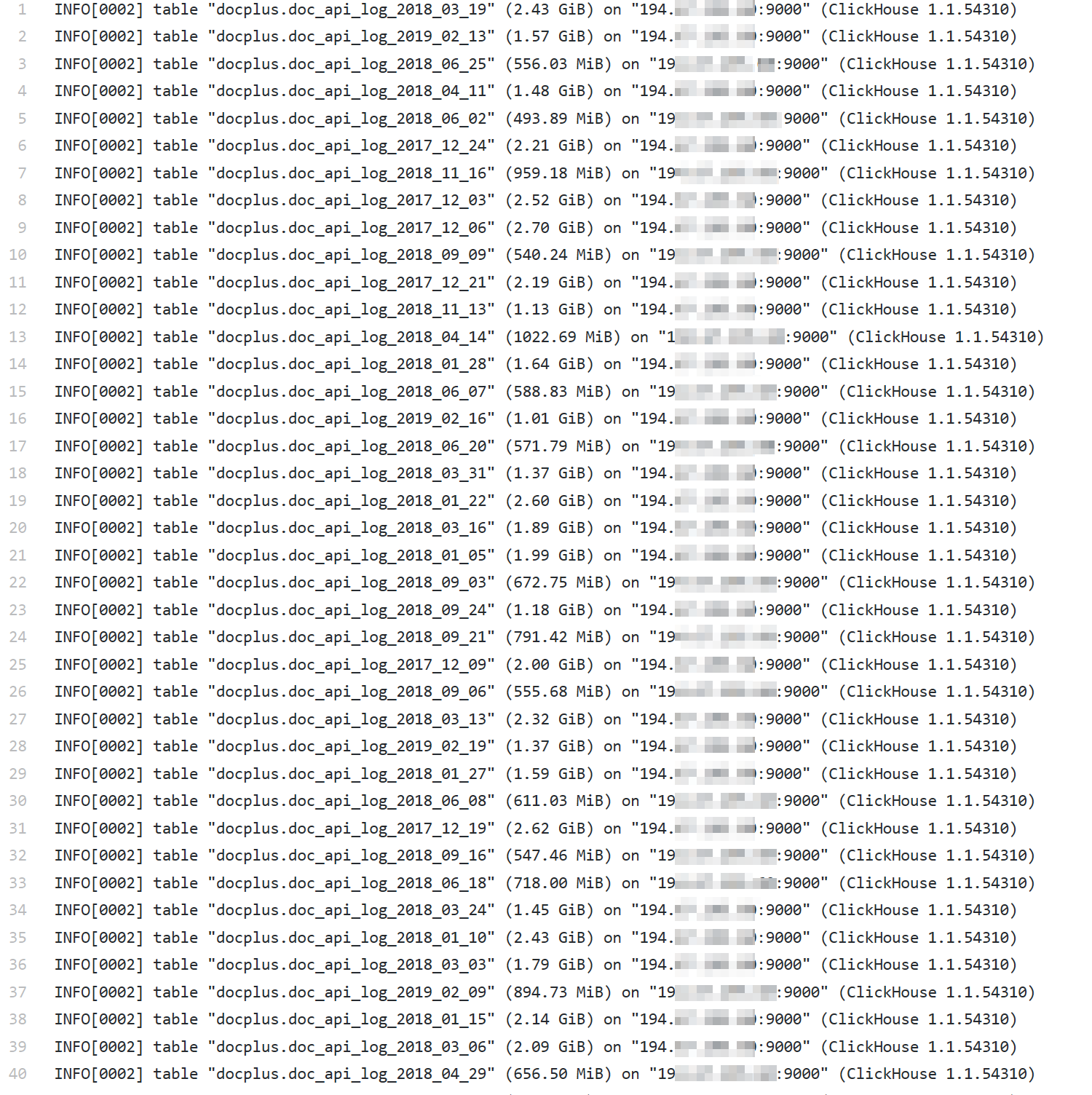

Sejauh yang saya tahu, mesin pencari Shodan.io digunakan untuk mendeteksi server ClickHouse (saya menulis secara terpisah tentang bagaimana peneliti menemukan database terbuka ) bersama dengan skrip ClickDown khusus yang memeriksa database yang ditemukan karena kurangnya otentikasi dan mendaftar semua tabelnya. Pada saat itu, tampaknya ada 474 dari mereka.

Dari dokumentasi diketahui bahwa secara default, server ClickHouse mendengarkan HTTP pada port 8123. Oleh karena itu, untuk melihat apa yang terkandung dalam tabel, cukup untuk menjalankan sesuatu seperti query SQL ini:

http://[IP-]:8123?query=SELECT * FROM [ ]

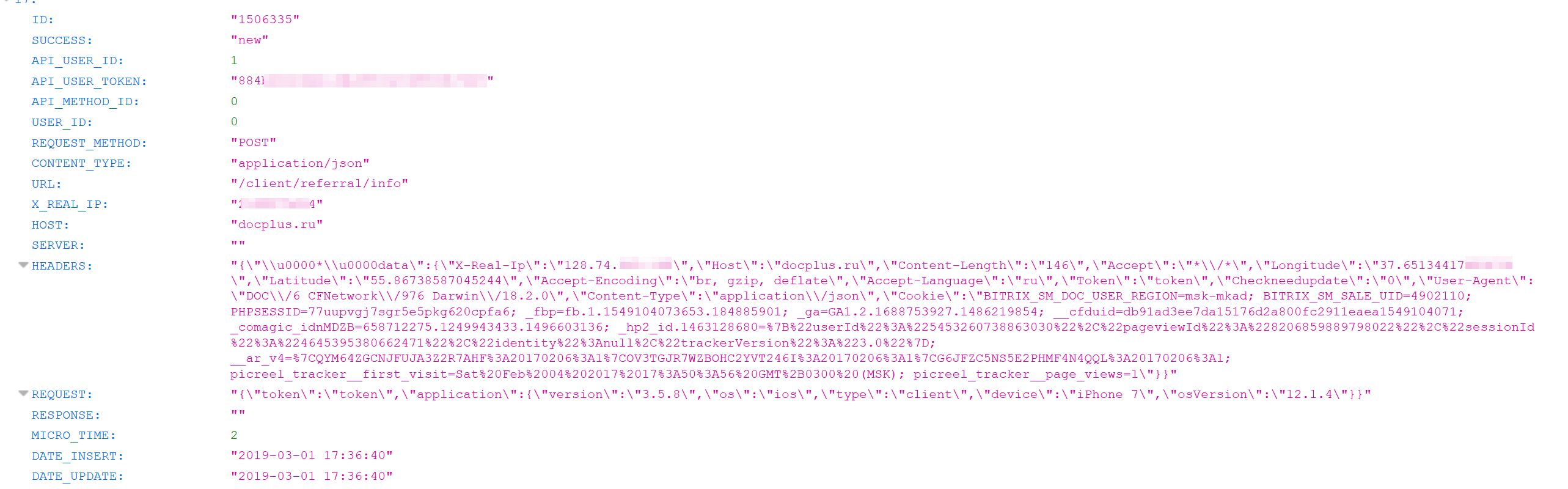

Sebagai hasil dari kueri, itu mungkin dapat mengembalikan apa yang ditunjukkan pada tangkapan layar di bawah ini:

Dari tangkapan layar, jelas bahwa informasi di bidang HEADERS berisi data tentang lokasi pengguna (lintang dan bujur) pengguna, alamat IP-nya, informasi tentang perangkat dari mana ia terhubung ke layanan, versi OS, dll.

Jika terpikir oleh seseorang untuk sedikit memodifikasi query SQL, misalnya, seperti ini:

http://[IP-]:8123?query=SELECT * FROM [ ] WHERE REQUEST LIKE '%25Profiles%25'

itu bisa mengembalikan sesuatu yang mirip dengan data pribadi karyawan, yaitu: nama, tanggal lahir, jenis kelamin, TIN, alamat pendaftaran dan tempat tinggal aktual, nomor telepon, posisi, alamat email, dan banyak lagi:

Semua informasi ini dari tangkapan layar di atas sangat mirip dengan data departemen personalia dari 1C: Enterprise 8.3.

Setelah melihat parameter API_USER_TOKEN, Anda mungkin berpikir bahwa ini adalah token "berfungsi" yang dengannya Anda dapat melakukan berbagai tindakan atas nama pengguna - termasuk menerima data pribadinya. Tapi tentu saja saya tidak bisa mengatakan ini.

Saat ini, tidak ada informasi bahwa server ClickHouse masih tersedia secara bebas di alamat IP yang sama.

New Medicine LLC telah mengeluarkan pernyataan resmi tentang insiden tersebut. Pernyataan itu berisi banyak surat, yang meringkas secara singkat: “Kebocoran kecil. Faktor manusia. Kurang dari 1%. Lingkungan uji (pada IP utama!) ”. Saya tidak terlalu malas membaca seluruh pernyataan:

Perusahaan New Medicine LLC (DOC +) adalah operator data pribadi, dan karenanya mengambil semua tindakan perlindungan yang disyaratkan oleh hukum. Perusahaan telah memperkenalkan peralatan keamanan modern yang telah melewati prosedur sertifikasi yang diperlukan oleh FSB dan FSTEC. Membangun proses internal manajemen dan kontrol atas keadaan keamanan sistem informasi di mana data pribadi diproses. Kebijakan untuk perlindungan dan pemrosesan data pribadi tersedia untuk dipelajari di situs web kami.

DOC + menggunakan layanan ClickHouse untuk men-debug fungsionalitas peningkatan produk klien. ClickHouse memuat data dari lingkungan pengujian dan produksi. Layanan ClickHouse beroperasi pada server perusahaan, akses yang diatur secara ketat dan terbatas. Munculnya data dari ClickHouse di domain publik adalah karena kesalahan yang terkait dengan faktor manusia. Akses ke data segera ditutup 17/03/19 segera setelah publikasi kerentanan. Perusahaan secara teratur menganalisis kerentanan dalam sistem perlindungan data pribadi, dan kesalahan ini pasti terdeteksi dan diperbaiki. Sayangnya, kami tidak punya waktu untuk melakukan ini sampai spesialis lain menemukan kesalahan.

Sejumlah kecil data sementara tersedia untuk umum, yang tidak dapat menyebabkan konsekuensi negatif bagi karyawan dan pengguna layanan DOC +. Pada saat kejadian, ClickHouse memiliki data terutama dari lingkungan pengujian. Data publik dari klien yang berada dalam domain publik dianonimkan, subjek data pribadi dapat diidentifikasi oleh mereka hanya jika seluruh database diterima. Analisis riwayat mengakses database dan lalu lintas keluar dari server kami menunjukkan bahwa kebocoran dapat mempengaruhi <1% dari semua informasi.

Fakta dari insiden tersebut adalah proses internal yang sedang berlangsung. Kami sedang mengembangkan dan sudah mulai menerapkan langkah-langkah tambahan untuk lebih memperketat perlindungan data. Kami menyesali kejadian itu, tetapi sekali lagi menekankan tidak adanya konsekuensi negatif bagi pelanggan kami. Keselamatan dan privasi Anda adalah prioritas seluruh tim DOC + sejak hari-hari pertama perusahaan.