Selama ribuan tahun, pikiran terbaik umat manusia telah menemukan cara untuk melindungi informasi dari pengintaian, tetapi setiap kali ada cara untuk mengungkap rahasia sandi dan membaca dokumen rahasia. Cawan kriptografi suci lain di seluruh dunia adalah kriptografi kuantum, di mana informasi dikirimkan menggunakan foton. Sifat-sifat dasar foton sebagai partikel kuantum sedemikian rupa sehingga pengukuran karakteristik pasti mengubah keadaannya. Dengan kata lain, mustahil untuk secara diam-diam mencegat informasi yang dikirimkan melalui saluran kuantum, karena ini akan mengubahnya. Atau masih mungkin?

Prinsip-prinsip kriptografi kuantum

Untuk pertama kalinya, gagasan menggunakan objek kuantum untuk melindungi informasi diungkapkan oleh Stephen Wiesner pada tahun 1970. Dia datang dengan gagasan uang kertas keamanan kuantum yang tidak dapat dipalsukan. Banyak waktu telah berlalu sejak itu, tetapi tidak ada yang datang dengan cara untuk menempatkan objek kuantum pada uang kertas, namun, gagasan yang dibagikan Wiesner dengan mantan teman sekelasnya Charles Bennett, beberapa tahun kemudian berubah menjadi cara melindungi informasi, yang disebut kriptografi kuantum.

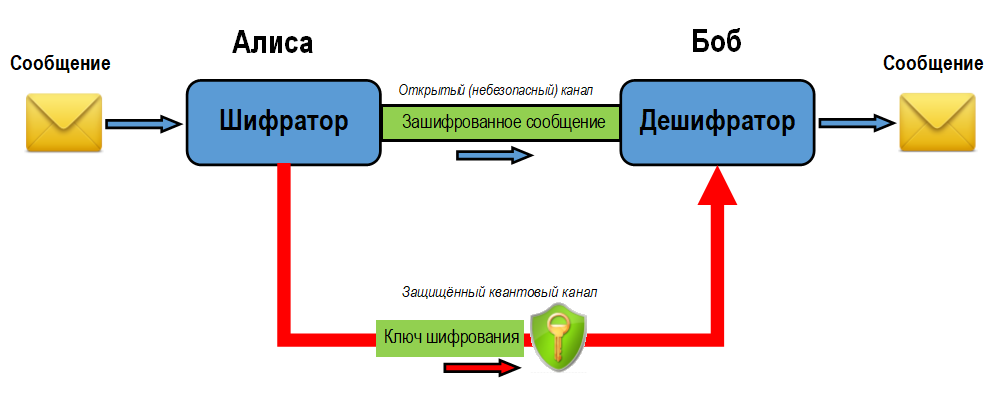

Enkripsi dengan notepad kuantum satu kali

Enkripsi dengan notepad kuantum satu kali

Pada tahun 1984, Bennett, bersama dengan Gilles Brassard dari University of Montreal, menyelesaikan ide Wiesner untuk mentransmisikan pesan terenkripsi menggunakan teknologi kuantum. Mereka mengusulkan menggunakan saluran kuantum untuk bertukar kunci enkripsi satu kali, dan panjang kunci tersebut harus sama dengan panjang pesan. Ini memungkinkan Anda untuk mentransfer data terenkripsi dalam mode cipher-notepad satu kali. Metode enkripsi ini memberikan kekuatan kriptografi yang terbukti secara matematis, yaitu tahan terhadap cracking dengan kemampuan komputasi cracker yang tidak terbatas.

Mereka memutuskan untuk menggunakan foton sebagai partikel kuantum untuk mengirimkan informasi. Itu dapat dengan mudah diperoleh dengan menggunakan peralatan yang tersedia (lampu, laser, dll.), Dan parameternya dapat diukur sepenuhnya. Tetapi untuk pengiriman informasi, metode pengkodean diperlukan, memungkinkan untuk mendapatkan nol dan satu.

Tidak seperti elektronik konvensional, di mana nol dan yang dikodekan dalam bentuk potensi sinyal yang berbeda atau dalam bentuk pulsa dari arah tertentu, pengkodean seperti itu tidak mungkin dalam sistem kuantum. Diperlukan parameter foton, yang dapat diatur selama pembuatannya, dan kemudian diukur dengan tingkat keandalan yang diperlukan. Parameter ini ternyata polarisasi.

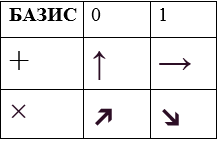

Sederhananya, polarisasi dapat dianggap sebagai orientasi foton di ruang angkasa. Sebuah foton dapat dipolarisasi pada sudut 0, 45, 90, 135 derajat. Dengan mengukur foton, hanya dua keadaan atau basis yang saling tegak lurus yang dapat dibedakan:

- plus basis - foton terpolarisasi secara vertikal atau horizontal;

- dasar "lintas" - foton terpolarisasi pada sudut 45 atau 135 derajat.

Tidak mungkin membedakan foton horizontal dari foton yang terpolarisasi pada sudut 45 derajat.

Properti foton ini membentuk dasar protokol distribusi kunci kuantum BB84 yang dikembangkan oleh Charles Bennett dan Gilles Brassard. Ketika diterapkan, informasi ditransmisikan melalui foton terpolarisasi, dan arah polarisasi digunakan sebagai nol atau satu. Keamanan sistem dijamin oleh

prinsip ketidakpastian Heisenberg , yang menurutnya dua kuantitas kuantum tidak dapat secara bersamaan diukur dengan akurasi yang diperlukan: semakin akurat satu karakteristik partikel diukur, semakin kurang akurat yang kedua dapat diukur. Jadi, jika seseorang mencoba mencegat kunci selama transmisi, pengguna yang sah akan mengetahuinya.

Pada tahun 1991, Arthur Eckert mengembangkan

algoritma E91 , di mana distribusi kunci kuantum dilakukan dengan menggunakan keterikatan kuantum, sebuah fenomena di mana keadaan kuantum dua atau lebih foton saling bergantung. Selain itu, jika salah satu dari pasangan foton berpasangan memiliki nilai 0, maka yang kedua pasti akan sama dengan 1, dan sebaliknya.

Mari kita lihat bagaimana kunci enkripsi dihasilkan dalam cryptosystem kuantum. Kami berasumsi bahwa pengirim informasi disebut Alice, penerima adalah Bob, dan Hawa mencoba menguping pembicaraan mereka.

Menurut protokol BB84, kunci rahasia dihasilkan sebagai berikut:

- Alice menghasilkan urutan bit acak, mengkodekan informasi ini menggunakan polarisasi yang sesuai dari foton dan mentransfernya ke Bob menggunakan urutan basis yang dipilih secara acak (lintas atau plus).

- Bob secara acak mengukur keadaan setiap foton yang diterima menggunakan basis yang dipilih secara acak.

- Untuk setiap foton, Bob, melalui saluran terbuka, memberi tahu Alice dengan dasar apa ia mengukur keadaan foton, merahasiakan hasil pengukuran.

- Alice, melalui saluran terbuka, memberi tahu Bob pengukuran mana yang harus dianggap benar. Ini adalah kasus-kasus dimana basis transmisi dan pengukuran bertepatan.

- Hasil pengukuran dengan basis pencocokan diterjemahkan ke dalam bit, dari mana kunci terbentuk.

Jika Hawa mencoba mencegat kunci rahasia, ia perlu mengukur polarisasi foton. Tanpa mengetahui dasar yang benar untuk setiap pengukuran, Hawa akan menerima data yang salah, dan polarisasi foton akan berubah. Kesalahan ini akan segera diketahui oleh Alice dan Bob.

Karena distorsi dalam sistem kuantum dapat diperkenalkan tidak hanya oleh mata-mata, tetapi juga oleh gangguan biasa, diperlukan cara untuk mendeteksi kesalahan dengan andal. Pada tahun 1991, Charles Bennett mengembangkan suatu

algoritma untuk mendeteksi distorsi dalam data yang dikirimkan melalui saluran kuantum . Untuk verifikasi, semua data yang dikirimkan dibagi ke dalam blok yang identik, kemudian pengirim dan penerima dengan berbagai cara menghitung paritas dari blok ini dan membandingkan hasilnya.

Dalam kriptografi kuantum nyata, interaksi antara pelanggan terjadi di atas serat optik, ketika cahaya memasuki serat optik, polarisasi terpecah secara permanen. Oleh karena itu, instalasi komersial, yang akan kita bahas nanti, menggunakan metode penyandian bit lainnya.

Misalnya, ID Quantique

menggunakan fase cahaya untuk menyandikan bit:

- Bob menghasilkan pulsa cahaya.

- Impuls dibagi menjadi dua impuls terpisah, yang dikirim ke Alice.

- Alice secara acak mengubah fase salah satu pulsa yang diterima dengan penundaan, memilih salah satu pangkalan.

- Seperti dalam kasus polarisasi, dua basa digunakan: yang pertama dengan nol penundaan atau dengan penundaan 1/2 panjang gelombang, yang kedua dengan penundaan panjang gelombang 1/4 atau 3/4.

- Alice mengembalikan impuls ke Bob, yang secara acak memilih penundaan dari basis pertama atau kedua dan mengganggu impuls.

- Jika Alice dan Bob telah memilih basis yang sama, fase pulsa akan benar-benar bertepatan atau akan keluar dari fase, memberikan 0 atau 1 pada output.

- Jika basisnya berbeda, hasil pengukuran akan benar dalam 50% kasus.

Cerberis QKD Key Quantum Distribution System diproduksi oleh ID Quantique. Kisaran maksimum saluran kuantum adalah 50 km, laju transmisi kunci rahasia adalah 1,4 kbit / dtk. Foto: Kuantitas ID.

Cerberis QKD Key Quantum Distribution System diproduksi oleh ID Quantique. Kisaran maksimum saluran kuantum adalah 50 km, laju transmisi kunci rahasia adalah 1,4 kbit / dtk. Foto: Kuantitas ID.

Implementasi praktis

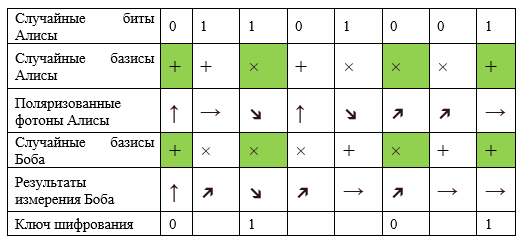

Pada tahun 1989, Bennett dan Brassard membangun instalasi di Pusat Penelitian IBM untuk menguji konsep mereka. Penyiapannya adalah saluran kuantum, di satu ujungnya adalah peralatan transmisi Alice, dan peralatan penerima Bob di sisi lainnya. Perangkat ditempatkan di bangku optik sepanjang 1 m dalam casing buram berukuran 1,5 × 0,5 × 0,5 m. Sistem ini dikendalikan oleh komputer, di mana representasi perangkat lunak pengguna legal dan penyerang diunduh.

Dengan menggunakan instalasi, dimungkinkan untuk mengetahui bahwa:

- penerimaan dan transmisi informasi kuantum sangat mungkin bahkan melalui saluran udara;

- masalah utama dengan meningkatkan jarak antara penerima dan pemancar adalah konservasi polarisasi foton;

- Pelestarian kerahasiaan transmisi tergantung pada intensitas kilatan cahaya yang digunakan untuk transmisi: kilatan lemah mempersulit penyadapan, tetapi menyebabkan peningkatan kesalahan bagi penerima yang sah, meningkatkan intensitas kilasan memungkinkan Anda untuk mencegat informasi dengan membagi foton tunggal menjadi dua.

Instalasi Bennett dan Brassard. Sumber: Jurnal Penelitian dan Pengembangan IBM (Volume: 48, Edisi: 1 Januari 2004)

Instalasi Bennett dan Brassard. Sumber: Jurnal Penelitian dan Pengembangan IBM (Volume: 48, Edisi: 1 Januari 2004)

Keberhasilan percobaan Bennett dan Brassard telah mengarahkan tim peneliti lain untuk bekerja di bidang kriptografi kuantum. Dari saluran udara, mereka beralih ke serat optik, yang segera meningkatkan jangkauan transmisi: perusahaan Swiss GAP-Optique menjual saluran kuantum antara Jenewa dan Nion berdasarkan serat optik 23 km yang diletakkan di sepanjang dasar danau dan menghasilkan kunci rahasia dengan bantuan yang tidak melebihi 1,4%.

Pada tahun 2001, sebuah laser LED dikembangkan, yang memungkinkan untuk memancarkan foton tunggal. Ini memungkinkan untuk mengirimkan foton terpolarisasi ke jarak yang lebih besar dan meningkatkan kecepatan transmisi. Selama percobaan, penemu LED Andrew Shields baru dan rekan-rekannya dari TREL dan Universitas Cambridge berhasil mengirimkan kunci dengan kecepatan 75 kbit / detik, meskipun lebih dari setengah foton hilang selama transmisi.

Pada tahun 2003, Toshiba bergabung dalam studi kriptografi kuantum. Perusahaan ini memperkenalkan sistem pertama pada Oktober 2013, dan pada 2014 dimungkinkan untuk mencapai transfer kunci kuantum yang stabil di atas serat optik standar selama 34 hari. Jarak transmisi foton maksimum tanpa repeater adalah 100 km. Memeriksa operasi instalasi dari waktu ke waktu adalah penting karena tingkat kerugian dan gangguan dalam saluran dapat berubah di bawah pengaruh kondisi eksternal.

Masalah-masalah kriptografi kuantum

Keterbatasan implementasi pertama sistem enkripsi kuantum adalah

rentang transmisi kecil dan

kecepatan sangat rendah :

- panjang saluran kuantum dalam sistem Bennett-Brassard adalah 32 cm, dan kecepatan transfer informasi tidak melebihi 10 bit / s;

- saluran komunikasi kuantum GAP-Optique Swiss memiliki panjang 23 km, tetapi kecepatan transfer data sangat rendah - itu juga tentang satuan bit per detik;

- tak lama setelah GAP-Optique, Mitsubishi Electric Corporation menetapkan rekor baru untuk rentang operasi cryptosystem kuantum dengan mengirimkan kunci kuantum 87 km, meskipun pada kecepatan satu byte per detik.

Pembatasan jarak disebabkan oleh fakta bahwa foton tidak dapat bertahan pada jarak yang jauh karena gangguan panas, kehilangan, dan cacat serat. Tingkat gangguan yang tinggi mengarah pada fakta bahwa sistem harus mengulang pengiriman beberapa kali untuk memperbaiki kesalahan dan menyetujui kunci sesi akhir. Ini secara signifikan memperlambat kecepatan transmisi.

Untuk mengatasi masalah ini, repeater kuantum sedang dikembangkan - perangkat yang memungkinkan Anda untuk mengembalikan informasi kuantum tanpa melanggar integritasnya. Salah satu cara untuk menerapkan repeater tersebut didasarkan pada efek keterikatan kuantum. Tetapi jarak maksimum di mana dimungkinkan untuk mempertahankan efek keterikatan saat ini terbatas pada 100 km. Lebih lanjut, suara-suara yang sama ikut berperan: sinyal yang berguna hilang begitu saja. Dan tidak seperti sinyal elektromagnetik biasa, mustahil untuk memperbesar atau memfilter foton.

Pada tahun 2002, sebuah efek ditemukan, yang disebut katalisis kuantum. Dalam percobaan yang dilakukan oleh kelompok penelitian yang dipimpin oleh Alexander Lvovsky, kondisi diciptakan di mana keterikatan keadaan cahaya kuantum dipulihkan. Bahkan, para ilmuwan telah belajar untuk "membingungkan" foton yang telah kehilangan kebingungan kuantum karena perjalanan panjang dalam serat optik. Ini memungkinkan Anda untuk mendapatkan koneksi yang stabil pada jarak jauh dengan sedikit penurunan dalam kecepatan transmisi.

Masalah lain dari kriptografi kuantum adalah

kebutuhan untuk membuat koneksi langsung antara pelanggan , karena hanya dengan cara interaksi ini Anda dapat mengatur distribusi kunci enkripsi yang aman.

Biaya sistem kuantum saat ini adalah puluhan dan ratusan ribu dolar, sehingga pengembang solusi komersial menawarkan teknologi distribusi kunci kuantum dalam bentuk layanan, karena sebagian besar waktu saluran optik idle.

Dalam hal ini, kunci sesi dibentuk dari dua bagian: yang pertama - kunci master - dibentuk oleh klien menggunakan kriptografi tradisional, dan yang kedua - kuantum - dihasilkan oleh sistem distribusi kunci kuantum. Kunci terakhir diperoleh dengan operasi bitwise XOR dari dua bagian ini. Dengan demikian, bahkan jika peretas dapat mencegat atau memecahkan kunci utama klien, data akan tetap aman.

Kerentanan Kriptografi Kuantum

Meskipun distribusi kunci kuantum diposisikan sebagai kebal terhadap peretasan, implementasi spesifik dari sistem tersebut memungkinkan serangan yang berhasil dan mencuri kunci yang dihasilkan.

Berikut adalah beberapa jenis serangan terhadap cryptosystems dengan protokol distribusi kunci kuantum. Beberapa serangan bersifat teoritis, yang lain cukup berhasil digunakan dalam kehidupan nyata:

- Beam splitter attack - terdiri dari pemindaian dan pemisahan pulsa menjadi dua bagian dan menganalisis setiap bagian dalam satu dari dua basis.

- Serangan Trojan Horse melibatkan pemindaian pulsa melalui multiplexer optik ke arah sisi pengirim atau sisi penerima. Denyut nadi dibagi menjadi dua bagian untuk sinkronisasi deteksi dan memasuki rangkaian dekode, sementara distorsi foton yang ditransmisikan tidak terjadi.

- Serangan yang koheren yang didasarkan pada taktik estafet. Penyerang mencegat foton pengirim, mengukur keadaan mereka, dan kemudian mengirim pseudofoton di negara yang diukur kepada penerima.

- Serangan tidak koheren , di mana foton pengirim dicegat dan dikacaukan dengan sekelompok foton tunggal yang dikirimkan. Kemudian keadaan kelompok diukur dan data yang diubah dikirim ke penerima.

- Serangan dengan detektor foto longsor yang menyilaukan , yang dikembangkan oleh tim peneliti Vadim Makarov, memungkinkan penyerang mendapatkan kunci rahasia sehingga penerima tidak melihat fakta intersepsi.

- Serangan Pemisahan Foton. Ini terdiri dari deteksi lebih dari satu foton dalam pulsa, penculikannya dan kebingungan dengan kerusakan. Bagian informasi yang tidak berubah yang tersisa dikirim ke penerima, dan pencegat menerima nilai yang tepat dari bit yang ditransmisikan tanpa memasukkan kesalahan ke dalam kunci yang diayak.

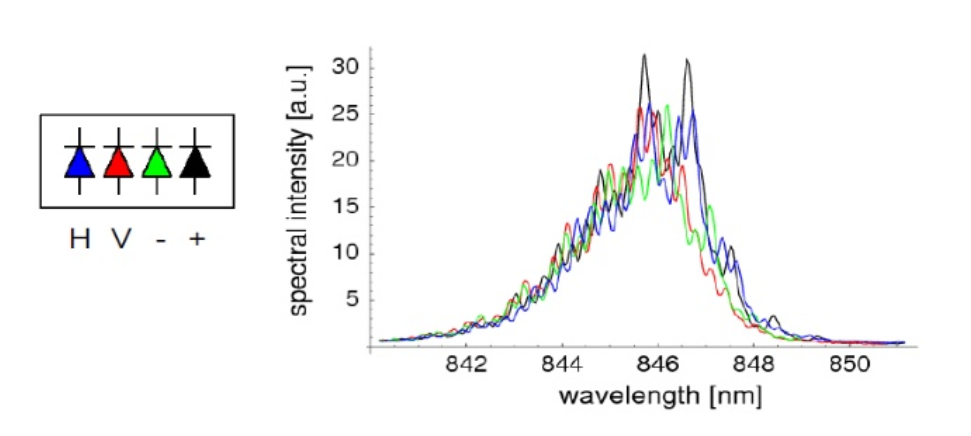

Serangan spektral. Sumber

- Serangan spektral. Jika foton dibuat oleh empat fotodioda yang berbeda, mereka memiliki karakteristik spektral yang berbeda. Seorang penyerang dapat mengukur warna foton, bukan polarisasi.

- Menyerang nomor acak. Jika pengirim menggunakan generator angka pseudo-acak, penyerang dapat menggunakan algoritma yang sama dan mendapatkan urutan bit nyata.

Mari kita periksa, misalnya,

serangan dengan kebutaan detektor penerima , yang dikembangkan oleh Vadim Makarov dengan sekelompok rekan dari Universitas Ilmu Pengetahuan Alam dan Teknis Norwegia. Untuk mendapatkan kunci, detektor penerima dibutakan oleh sinar laser. Pada saat ini, penyerang memotong sinyal pengirim. Detektor kuantum yang dibutakan pada penerima mulai bekerja seperti detektor biasa, memberikan "1" ketika terkena pulsa cahaya yang terang, terlepas dari sifat kuantum pulsa. Akibatnya, penyerang, yang mencegat "1", dapat mengirim pulsa cahaya ke detektor penerima, dan ia akan mempertimbangkan bahwa ia menerima sinyal ini dari pengirim. Dengan kata lain, penyerang alih-alih kuantum mengirim sinyal klasik kepada penerima, yang berarti bahwa ia memiliki kemampuan untuk mencuri informasi yang diterima dari pengirim, tanpa disadari.

Kelompok Makarov telah menunjukkan serangan terhadap sistem enkripsi kuantum yang diproduksi oleh ID Quantique dan MagiQ Technologies. Untuk mempersiapkan peretasan yang berhasil, sistem komersial digunakan. Perkembangan serangan itu memakan waktu dua bulan.

Kerentanan yang diidentifikasi, meskipun sifatnya kritis, tidak terkait dengan teknologi seperti itu, tetapi dengan fitur spesifik dari implementasi tertentu. Kemungkinan serangan semacam itu dapat dihilangkan dengan memasang sumber foton tunggal di depan detektor penerima dan memasukkannya secara acak. Ini akan memastikan bahwa detektor beroperasi dalam mode kuantum dan merespons masing-masing foton.

Berapa biayanya, apakah itu bekerja dalam kenyataan dan siapa yang membutuhkannya?

Ketika datang ke daerah di mana kerahasiaan nyata diperlukan, hal-hal kecil seperti biaya, pembatasan jarak dan kecepatan transmisi tidak diperhitungkan.

Permintaan untuk kriptografi kuantum di sektor militer, negara bagian dan keuangan telah menyebabkan fakta bahwa kelompok penelitian menerima dana serius, dan pabrik industri yang mereka kembangkan tidak hanya dijual, tetapi juga digunakan secara nyata.

Sistem Distribusi Kunci Kuantum. Sumber: Toshiba

Sistem Distribusi Kunci Kuantum. Sumber: Toshiba

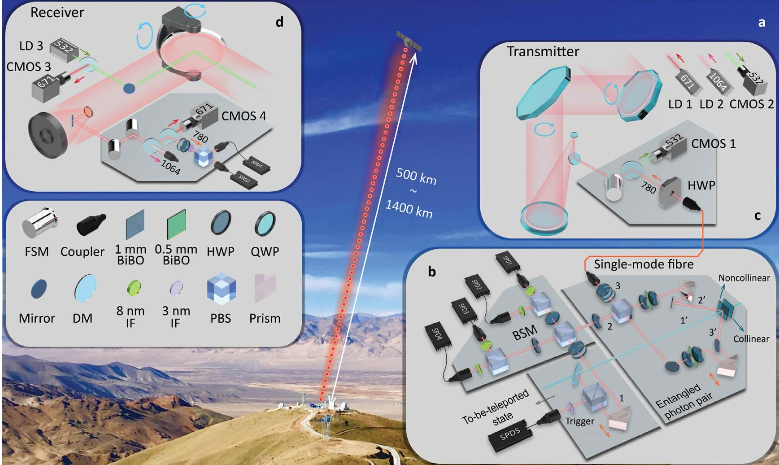

Contoh terbaru dari sistem komersial perlindungan kriptografi kuantum memiliki jangkauan lebih dari 1000 kilometer, yang memungkinkannya digunakan tidak hanya dalam satu negara, tetapi juga untuk organisasi komunikasi yang aman di tingkat antar negara.

Pengenalan instalasi untuk kriptografi kuantum dalam produksi massal mengarah pada harga yang lebih murah. Selain itu, produsen mengembangkan berbagai solusi untuk meningkatkan ketersediaan kriptografi kuantum dan mengurangi biaya per pelanggan.

Misalnya, sistem distribusi kunci kuantum Toshiba memungkinkan Anda untuk menghubungkan hanya dua titik pada jarak hingga 100 km. Tetapi pada saat yang sama, perangkat ini

memungkinkan 64 pelanggan

untuk menggunakan kriptografi kuantum secara bersamaan.

Terlepas dari keterbatasannya, kriptografi kuantum memiliki keunggulan yang tidak dapat disangkal dibandingkan kriptografi tradisional, karena kriptografi telah membuktikan kekuatannya. Namun, seperti yang diperlihatkan oleh praktik, stabilitas terbukti adalah sifat dari model teoretis, konsep, tetapi bukan implementasi spesifik. , , - .

, . , , . , .

, :

- 2017 . 2017 200 , .

- 13 2017 « ViPNet» — , ViPNet .

- 2018 , -. - «- » «».

- 2018 Toshiba , 10,2 /.

Micius. : arXiv.org

Micius. : arXiv.org

2018 Toshiba

Twin-Field QKD (Quantum Key Distribution). 1000 . 2019.

, , , . .

, , (Lattice-based Cryptography), . .