Cara mengevaluasi efisiensi penyetelan NGFW

Tugas yang paling umum adalah memeriksa seberapa efisien firewall Anda dikonfigurasi. Untuk melakukan ini, ada utilitas dan layanan gratis dari perusahaan yang berhubungan dengan NGFW.

Misalnya, dapat dilihat di bawah ini bahwa Palo Alto Networks memiliki peluang langsung dari

portal dukungan untuk mulai menganalisis statistik firewall - laporan SLR atau analisis kepatuhan dengan praktik terbaik - laporan BPA. Ini adalah utilitas online gratis yang dapat Anda gunakan tanpa menginstal apa pun.

Isi

Ekspedisi (Alat Migrasi)Pengoptimal kebijakanTanpa kepercayaanKlik Tidak DigunakanKlik pada Aplikasi Yang Tidak DigunakanKlik Tidak Ada Aplikasi Yang DitentukanBagaimana dengan Pembelajaran MesinUtdEkspedisi (Alat Migrasi)

Cara yang lebih canggih untuk memeriksa pengaturan Anda adalah dengan mengunduh utilitas

Ekspedisi gratis (sebelumnya Alat Migrasi). Itu diunduh sebagai Virtual Appliance di bawah VMware, tidak diperlukan pengaturan dengannya - Anda perlu mengunduh gambar dan menggunakannya di bawah hypervisor VMware, mulai dan buka antarmuka web. Utilitas ini memerlukan cerita terpisah, hanya kursus yang membutuhkan waktu 5 hari, ada begitu banyak fungsi di sana sekarang, termasuk Machine Learning dan migrasi berbagai konfigurasi kebijakan, NAT, dan objek untuk berbagai produsen Firewall. Tentang Machine Learning, saya akan menulis lebih banyak di bawah ini dalam teks.

Pengoptimal kebijakan

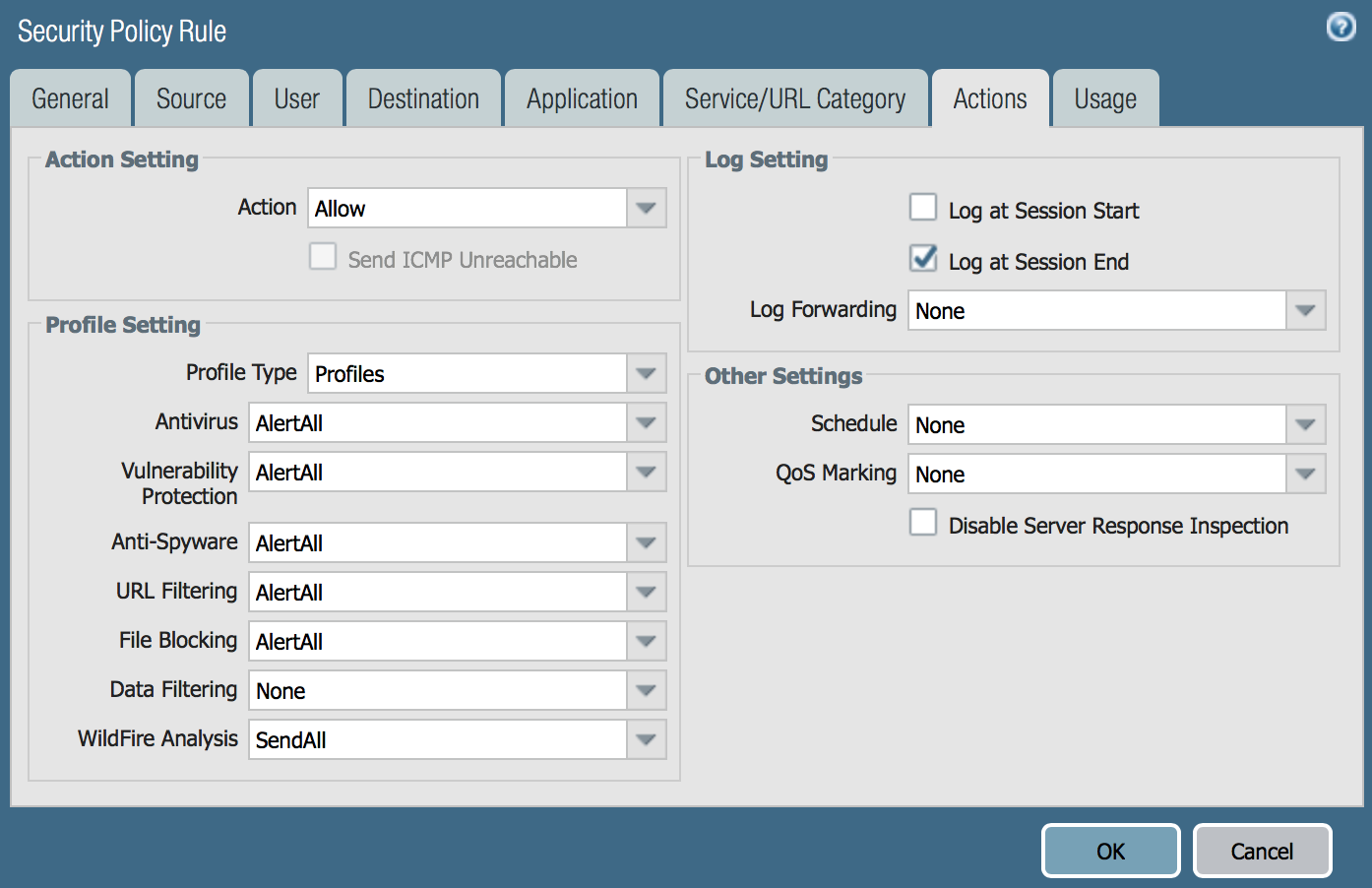

Dan opsi yang paling nyaman (IMHO), yang akan saya bicarakan lebih terinci hari ini, adalah pengoptimal kebijakan yang dibangun di antarmuka Palo Alto Networks itu sendiri. Untuk menunjukkannya, saya memasang firewall di rumah dan menulis aturan sederhana: izinkan apa saja kepada siapa saja. Pada prinsipnya, aturan seperti itu kadang-kadang terlihat bahkan di jaringan perusahaan. Secara alami, saya mengaktifkan semua profil keamanan NGFW, seperti terlihat pada tangkapan layar:

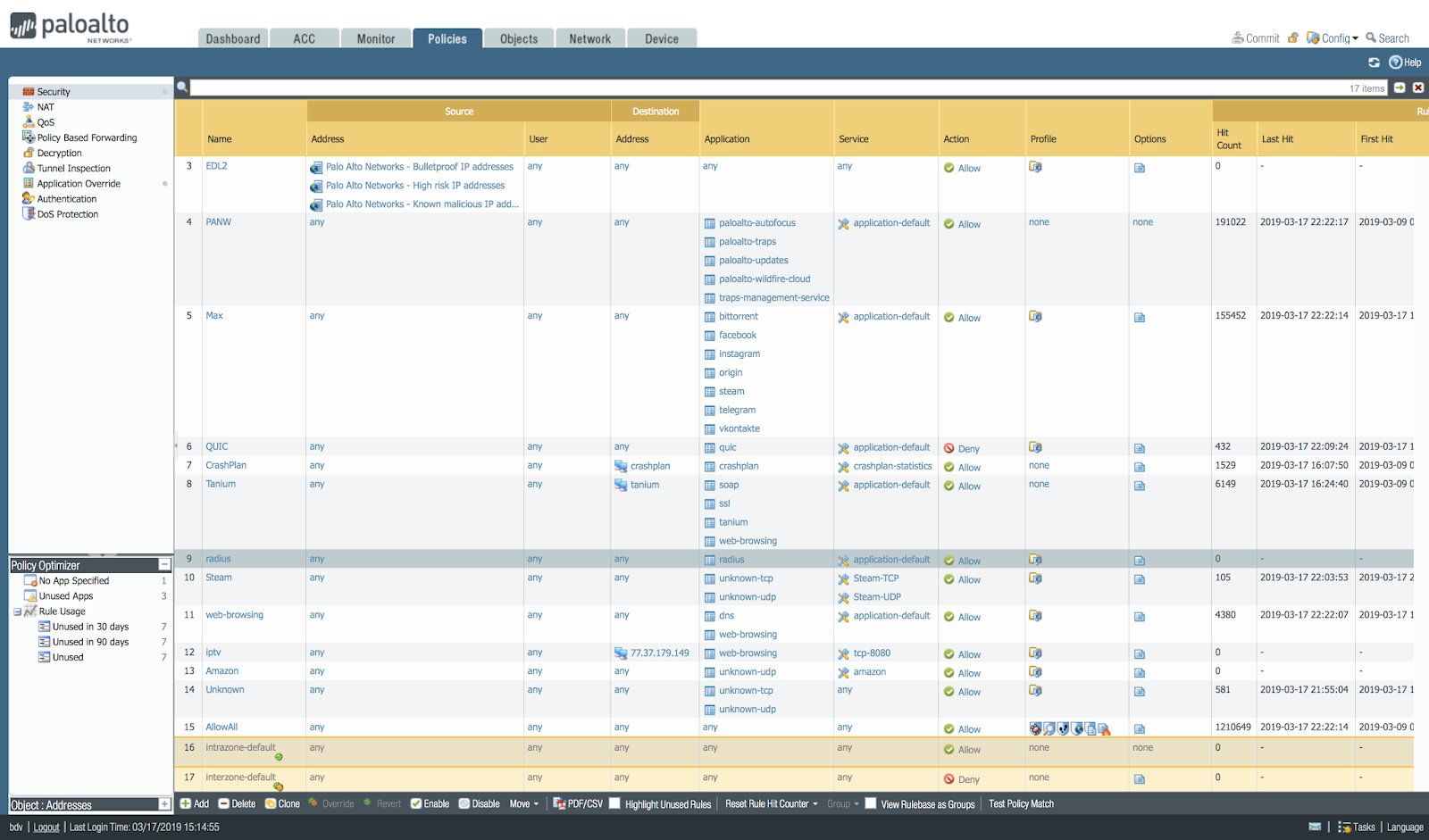

Tangkapan layar di bawah ini menunjukkan contoh firewall rumah saya yang belum dikonfigurasi, di mana hampir semua koneksi termasuk dalam aturan terakhir: AllowAll, yang dapat dilihat dari statistik di kolom Hit Count.

Tanpa kepercayaan

Ada pendekatan keamanan yang disebut

Zero Trust . Apa artinya ini: kita harus mengizinkan orang-orang di dalam jaringan persis koneksi yang mereka butuhkan dan melarang segala sesuatu yang lain. Artinya, kita perlu menambahkan aturan yang jelas untuk aplikasi, pengguna, kategori URL, jenis file; aktifkan semua tanda tangan IPS dan antivirus, aktifkan sandboxing, perlindungan DNS, gunakan IoC dari database Threat Intelligence yang tersedia. Secara umum, jumlah tugas yang layak saat menyiapkan firewall.

Omong-omong, set minimum pengaturan yang diperlukan untuk Palo Alto Networks NGFW dijelaskan dalam salah satu dokumen SANS:

Palo Alto Networks Benchmark Konfigurasi Keamanan Jaringan - Saya sarankan memulai dengan itu. Dan tentu saja, ada satu set praktik terbaik untuk menyiapkan firewall dengan perusahaan manufaktur:

Praktik Terbaik .

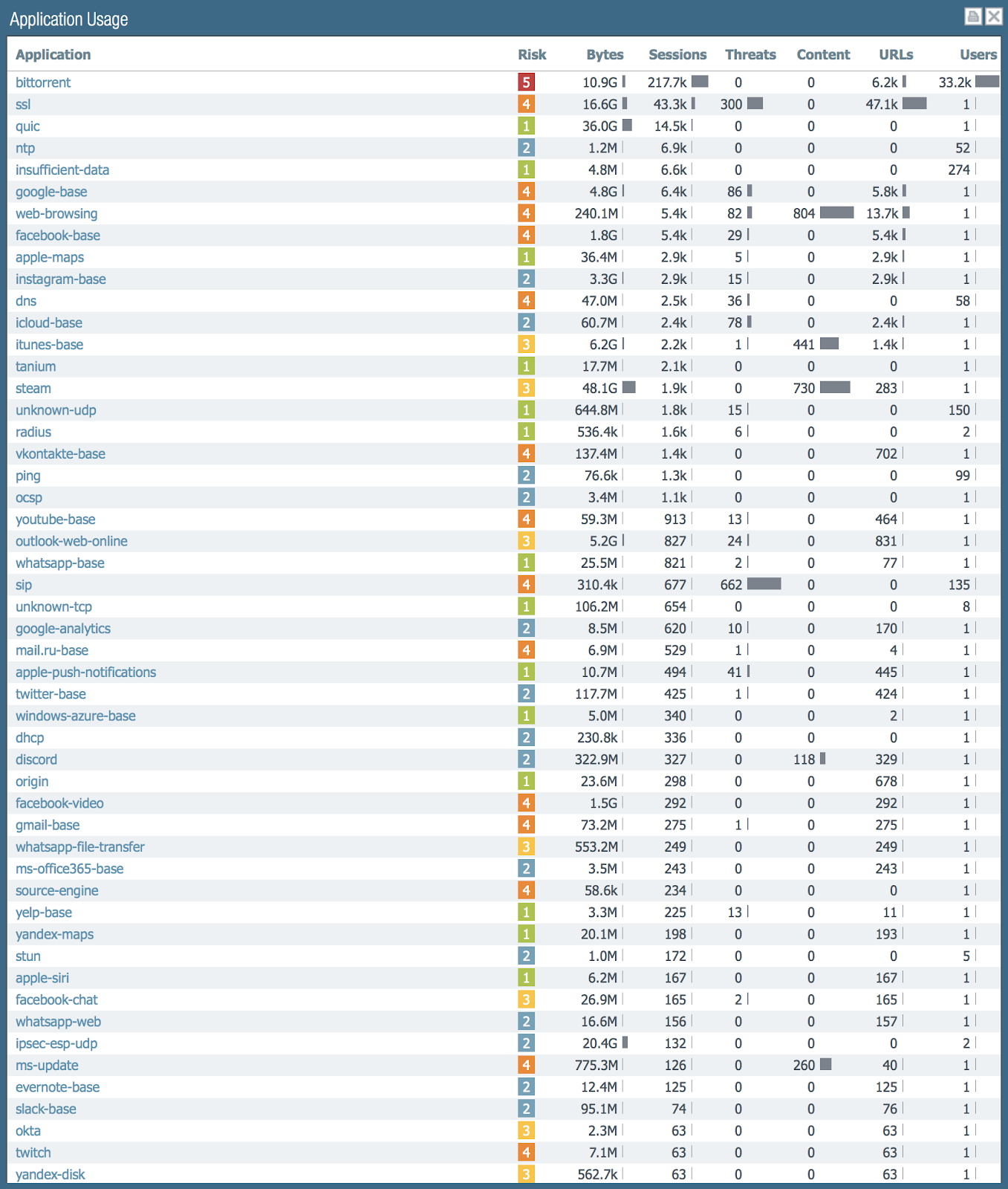

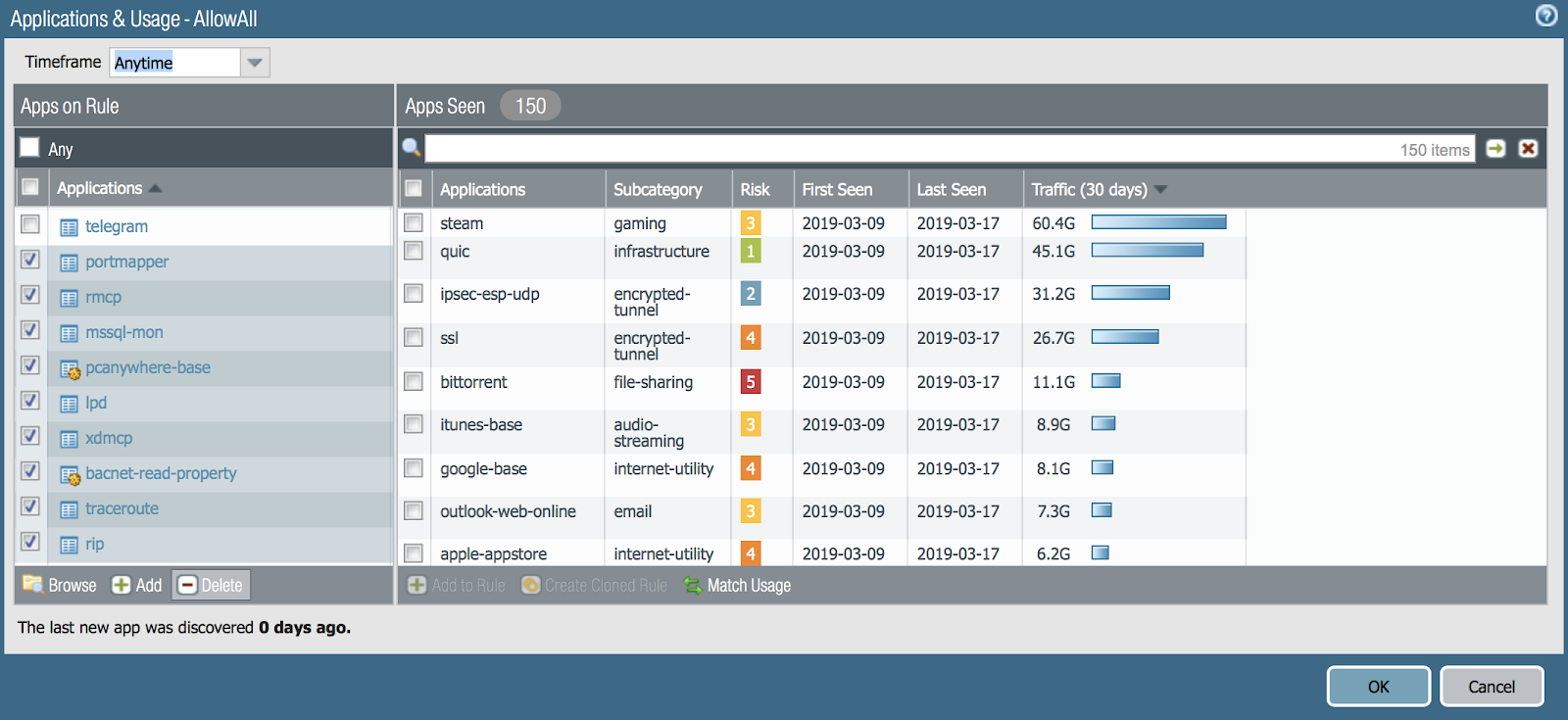

Jadi, saya punya firewall di rumah selama seminggu. Mari kita lihat apa lalu lintas di jaringan saya:

Jika Anda mengurutkan berdasarkan jumlah sesi, maka sebagian besar semuanya dibuat oleh bittorent, lalu datang SSL, lalu QUIC. Bersama-sama, ini adalah statistik pada lalu lintas masuk dan keluar: ada banyak pemindaian eksternal router saya. Ada 150 aplikasi berbeda di jaringan saya.

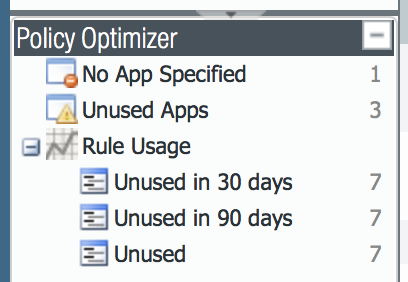

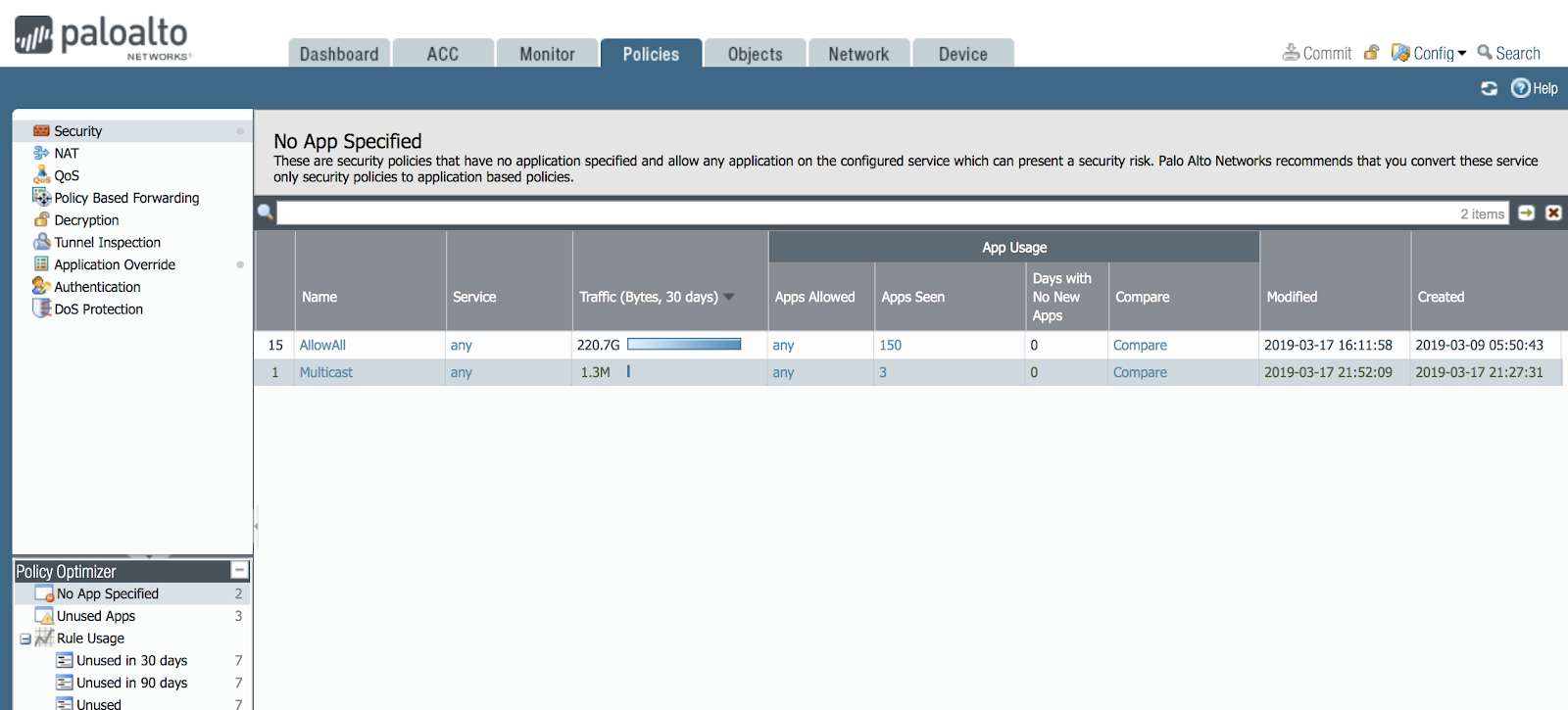

Jadi, semua ini dilewati oleh satu aturan. Sekarang mari kita lihat apa yang dikatakan Pengoptimal Kebijakan tentang ini. Jika Anda melihat screenshot antarmuka dengan aturan keamanan di atas, maka di kiri bawah Anda melihat jendela kecil yang mengisyaratkan kepada saya bahwa ada aturan yang dapat dioptimalkan. Mari klik di sana.

Apa yang ditunjukkan oleh Pengoptimal Kebijakan:

- Kebijakan apa yang tidak digunakan sama sekali, 30 hari, 90 hari. Ini membantu memutuskan untuk menghapusnya sama sekali.

- Aplikasi apa yang ditentukan dalam kebijakan, tetapi tidak ada aplikasi seperti itu yang ditemukan dalam lalu lintas. Ini memungkinkan Anda untuk menghapus aplikasi yang tidak perlu dalam aturan perizinan.

- Kebijakan apa yang memungkinkan semuanya, tetapi benar-benar ada aplikasi yang akan lebih baik untuk menentukan secara eksplisit sesuai dengan metodologi Zero Trust.

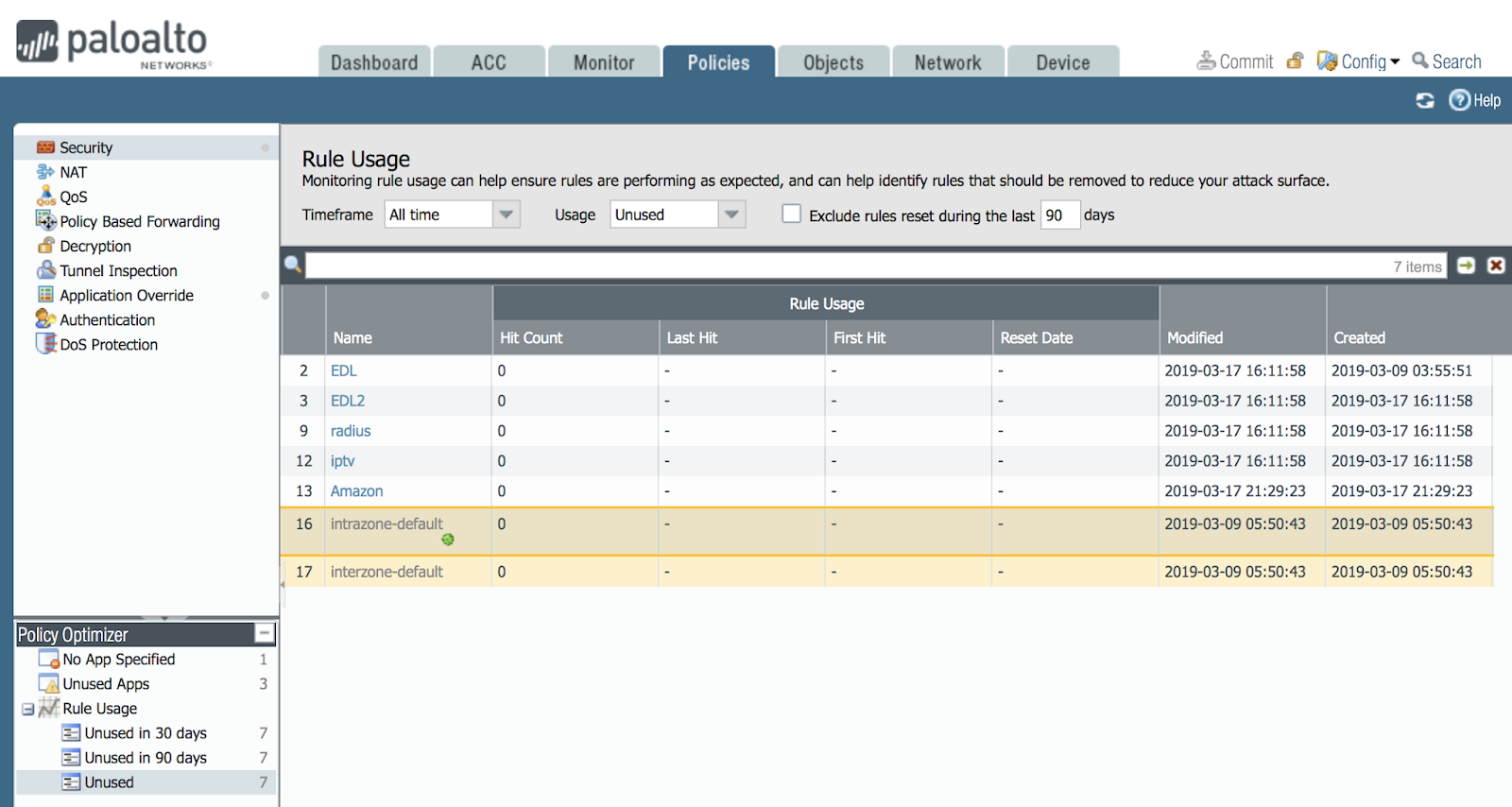

Klik Tidak Digunakan

Untuk menunjukkan cara kerjanya, saya menambahkan beberapa aturan, dan sejauh ini mereka tidak pernah melewatkan satu paket pun hari ini. Berikut daftar mereka:

Mungkin, seiring waktu, lalu lintas akan berlalu di sana dan kemudian mereka akan menghilang dari daftar ini. Dan jika mereka ada di daftar ini selama 90 hari, maka Anda dapat memutuskan untuk menghapus aturan ini. Lagi pula, setiap aturan memberikan peluang bagi peretas.

Ada masalah nyata ketika mengonfigurasi firewall: seorang karyawan baru tiba, melihat aturan firewall, jika mereka tidak memiliki komentar dan dia tidak tahu mengapa aturan ini dibuat, apakah perlu nyata, apakah dapat dihapus: tiba-tiba seseorang sedang berlibur dan melalui 30 hari, lalu lintas akan kembali dari layanan yang dia butuhkan. Dan hanya fungsi ini membantunya membuat keputusan - tidak ada yang menggunakannya - hapus!

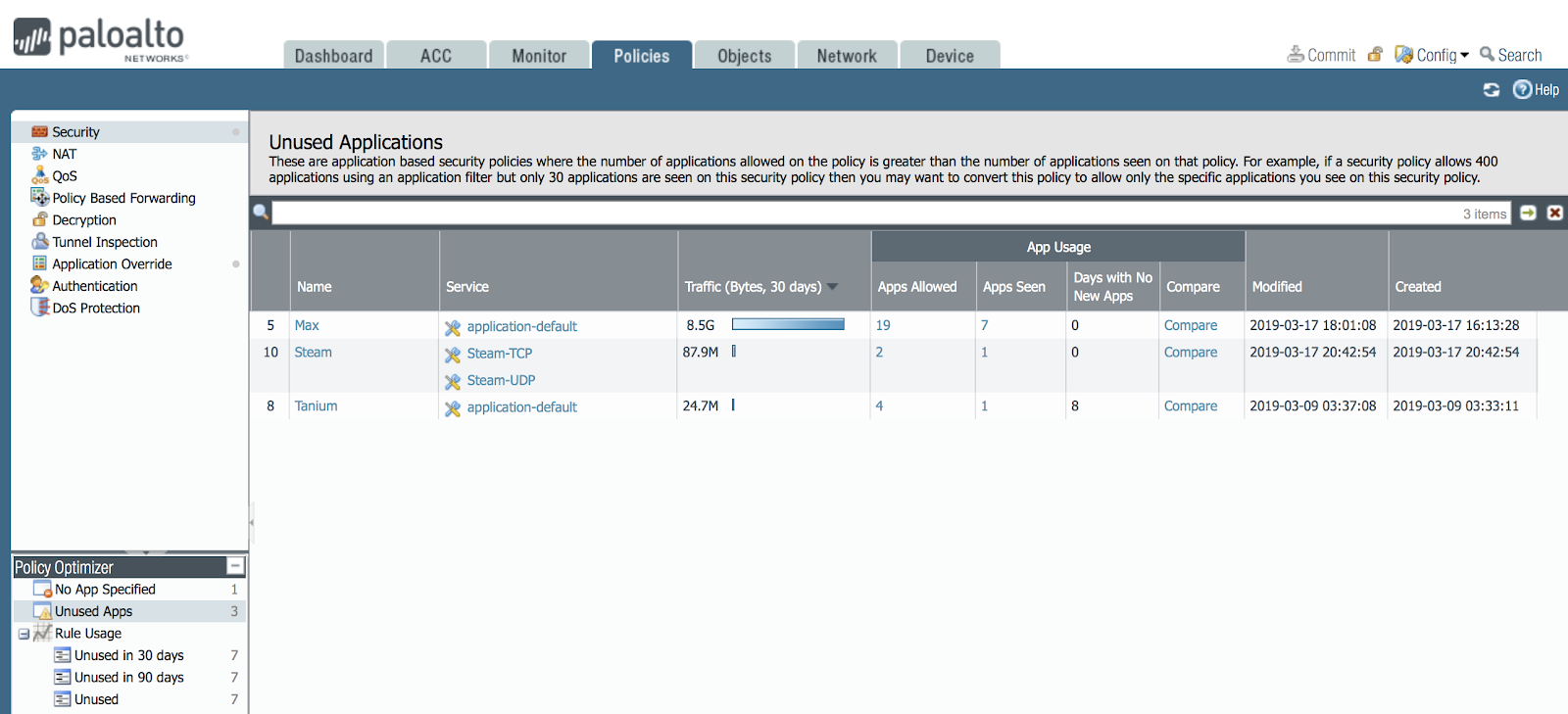

Klik pada Aplikasi Yang Tidak Digunakan

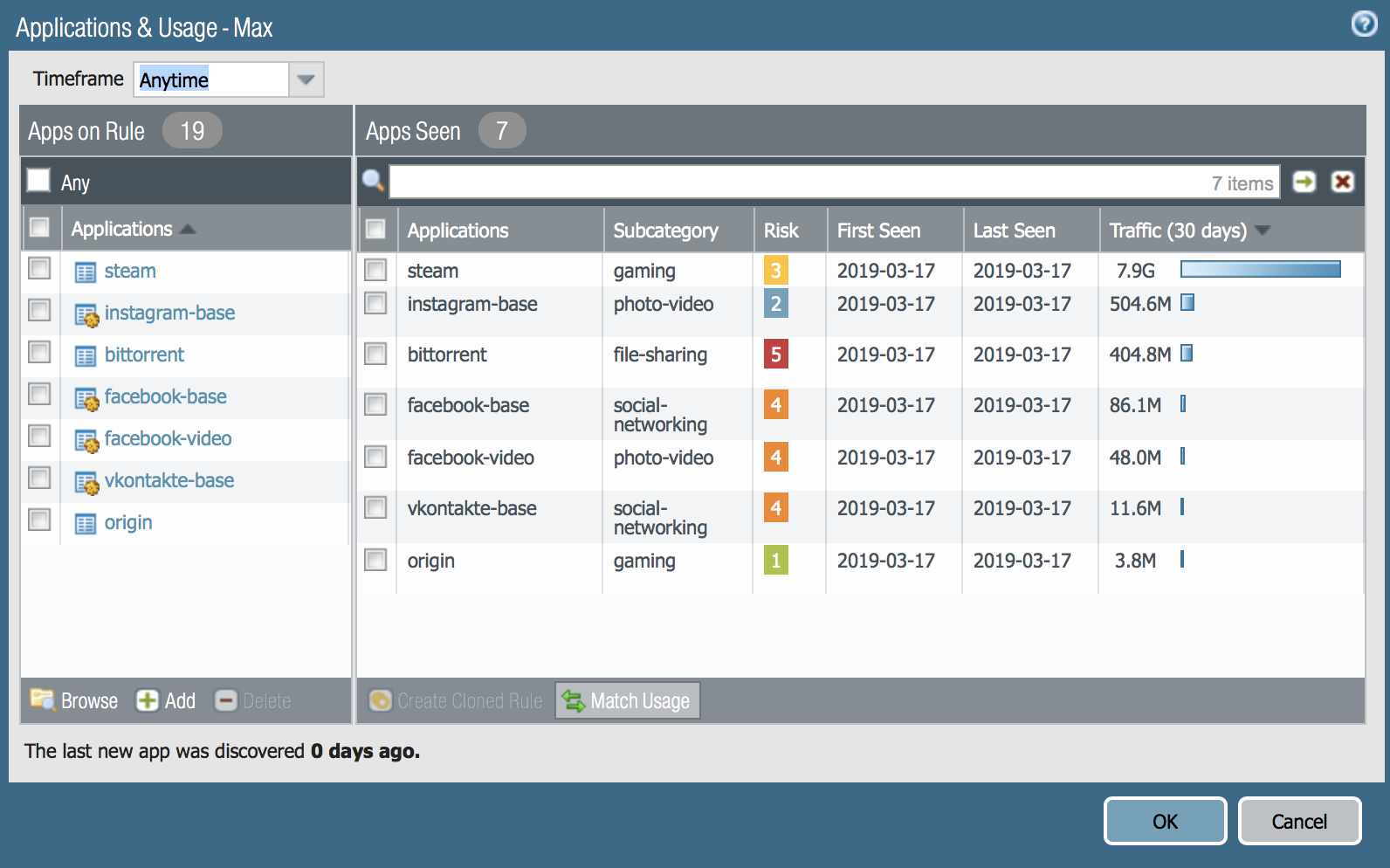

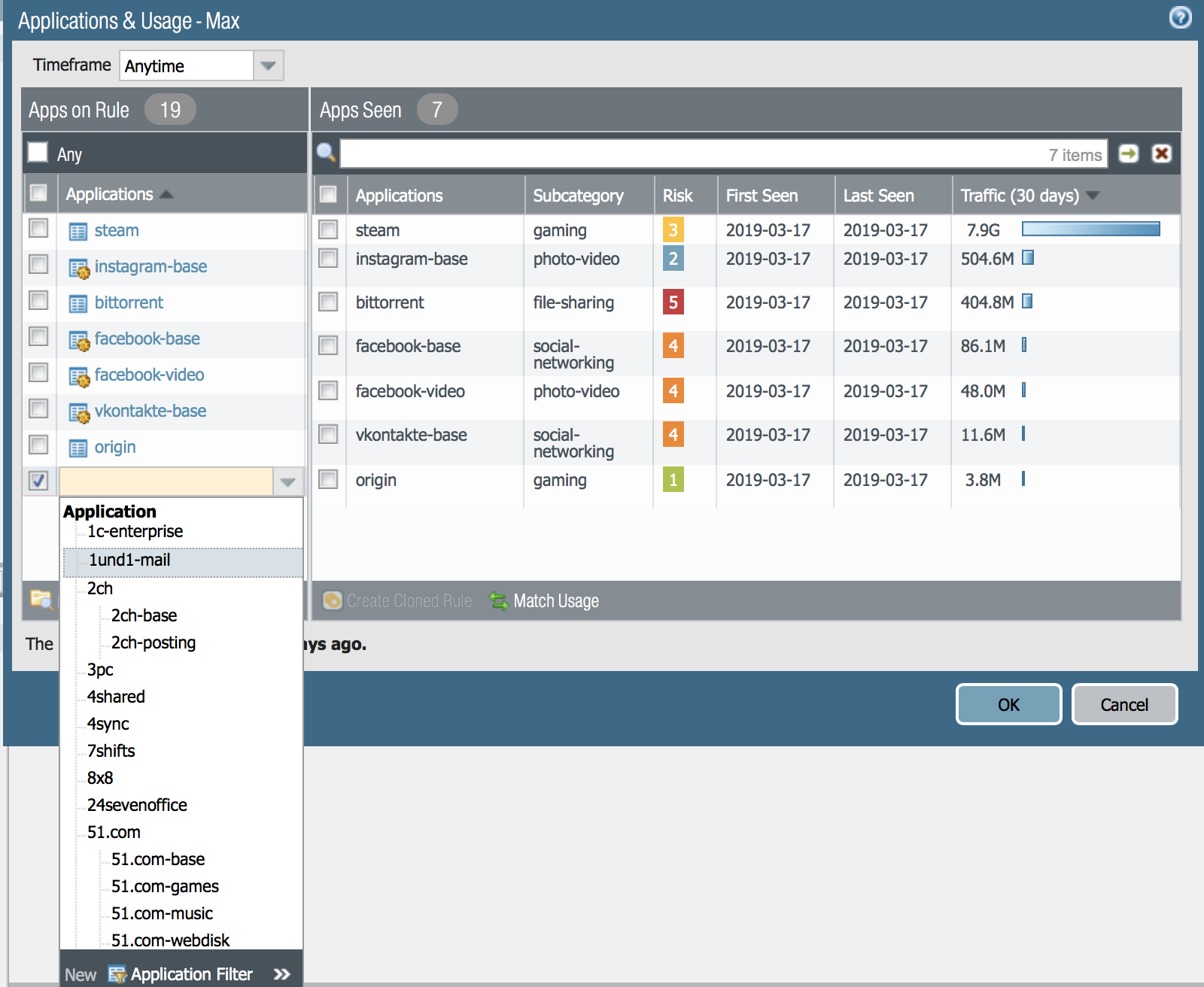

Kami mengklik Aplikasi yang Tidak Digunakan di pengoptimal dan melihat bahwa informasi menarik terbuka di jendela utama.

Kami melihat bahwa ada tiga aturan di mana jumlah aplikasi yang diizinkan dan jumlah aplikasi yang benar-benar lulus dalam aturan ini berbeda.

Kita dapat mengklik dan melihat daftar aplikasi ini dan membandingkan daftar ini.

Misalnya, klik tombol Bandingkan untuk aturan Max.

Di sini Anda dapat melihat bahwa aplikasi facebook, instagram, telegram, vkontakte diizinkan. Namun dalam kenyataannya, lalu lintas hanya berjalan dalam hal aplikasi. Di sini Anda perlu memahami bahwa aplikasi facebook berisi beberapa sub-aplikasi.

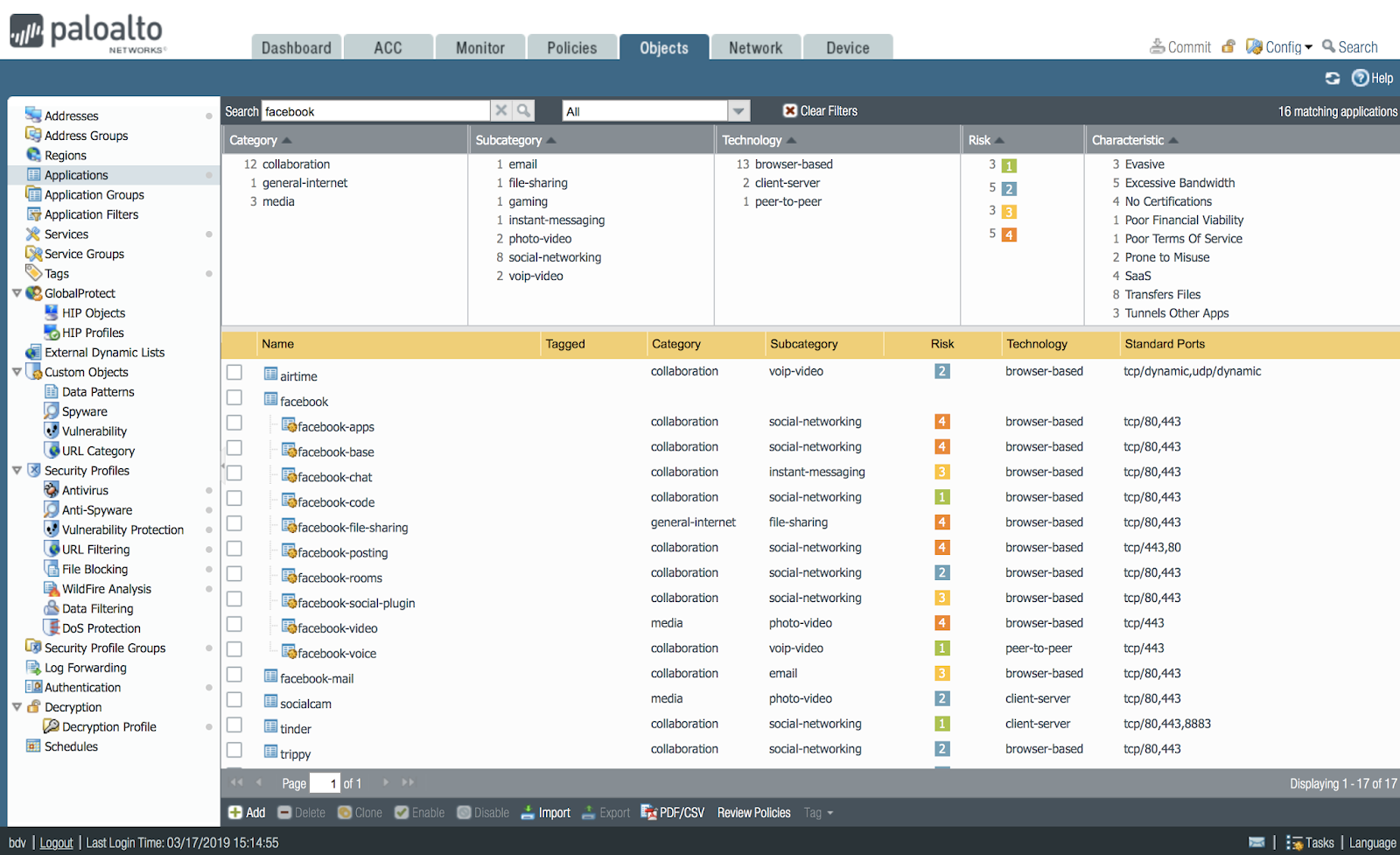

Seluruh daftar aplikasi NGFW dapat dilihat di portal

applipedia.paloaltonetworks.com dan di antarmuka firewall di bagian Objects-> Applications dan dalam pencarian, ketikkan nama aplikasi: facebook, Anda mendapatkan hasil berikut:

Jadi, beberapa sub-aplikasi ini melihat NGFW, dan beberapa tidak. Bahkan, Anda dapat secara terpisah melarang dan mengizinkan berbagai fungsi Facebook. Misalnya, izinkan menonton pesan, tetapi melarang obrolan atau transfer file. Karenanya, Pengoptimal Kebijakan membicarakan hal ini dan Anda dapat membuat keputusan: tidak semua aplikasi Facebook diizinkan, tetapi hanya yang utama.

Jadi, kami menyadari bahwa daftarnya berbeda. Anda dapat membuat aturan memungkinkan aplikasi-aplikasi yang benar-benar masuk jaringan. Untuk melakukan ini, Anda klik tombol MatchUsage. Ternyata seperti ini:

Dan juga Anda dapat menambahkan aplikasi yang Anda anggap perlu - tombol Add di bagian kiri jendela:

Dan kemudian aturan ini bisa diterapkan dan diuji. Selamat!

Klik Tidak Ada Aplikasi Yang Ditentukan

Dalam hal ini, jendela keamanan penting akan terbuka.

Aturan seperti itu, di mana aplikasi tingkat L7 tidak ditentukan secara eksplisit, kemungkinan besar ada banyak jaringan Anda. Dan ada aturan seperti itu di jaringan saya - izinkan saya mengingatkan Anda bahwa saya membuatnya selama pengaturan awal, terutama untuk menunjukkan cara kerja Pengoptimal Kebijakan.

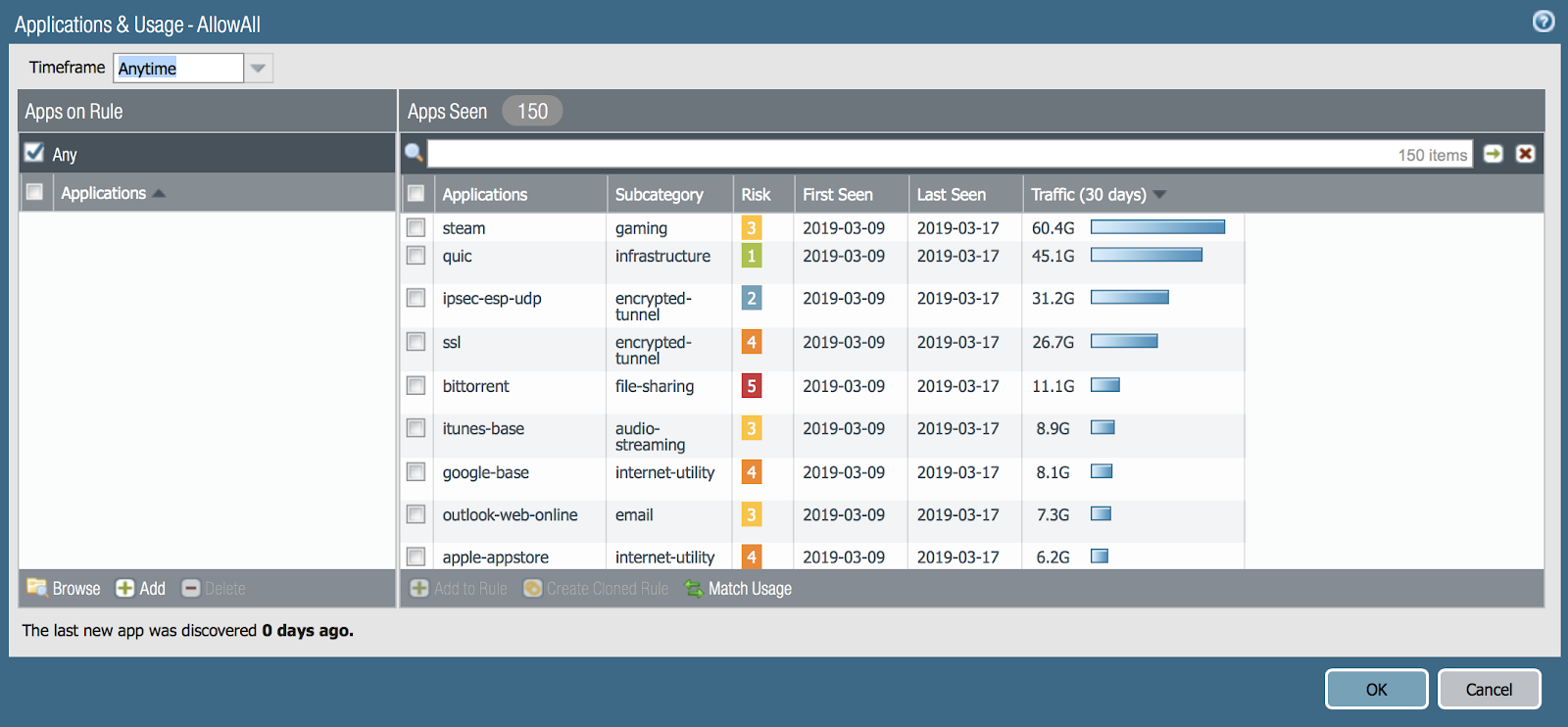

Gambar menunjukkan bahwa aturan AllowAll melewatkan 220 gigabyte lalu lintas selama periode dari 9 Maret hingga 17 Maret, yang merupakan 150 aplikasi berbeda di jaringan saya. Dan ini tidak cukup. Biasanya dalam jaringan perusahaan ukuran rata-rata 200-300 aplikasi yang berbeda.

Jadi, satu aturan dilewati sebanyak 150 aplikasi. Sebagai aturan, ini berarti bahwa firewall tidak dikonfigurasi dengan benar, karena biasanya dalam satu aturan 1-10 aplikasi dilewati untuk tujuan yang berbeda. Mari kita lihat aplikasi apa itu: klik tombol

Bandingkan:

Hal yang paling luar biasa bagi administrator dalam fungsi Pengoptimal Kebijakan adalah tombol Pencocokan Penggunaan - Anda dapat membuat aturan dengan satu klik, tempat Anda memasukkan 150 aplikasi ke dalam aturan. Secara manual, melakukan ini akan cukup lama. Jumlah tugas bagi administrator untuk bekerja bahkan di jaringan 10 perangkat saya sangat besar.

Saya memiliki 150 aplikasi berbeda yang mengirimkan lalu lintas gigabytes di rumah! Berapa banyak yang kamu punya?

Tetapi apa yang terjadi dalam jaringan 100 perangkat atau 1000 atau 10.000? Saya melihat firewall di mana 8000 aturan dan saya sangat senang bahwa sekarang administrator memiliki alat otomasi yang nyaman.

Bagian dari aplikasi yang dilihat dan ditunjukkan oleh modul analisis aplikasi L7 di NGFW tidak akan diperlukan di jaringan, jadi Anda cukup menghapusnya dari daftar aturan yang memperbolehkan, atau membuat aturan klon menggunakan tombol Klon (di antarmuka utama) dan memungkinkan dalam satu aturan aplikasi, dan di memblokir aplikasi lain, seolah-olah itu pasti tidak diperlukan di jaringan Anda. Aplikasi semacam itu sering termasuk bittorent, uap, ultrasurf, tor, terowongan tersembunyi seperti tcp-over-dns dan lainnya.

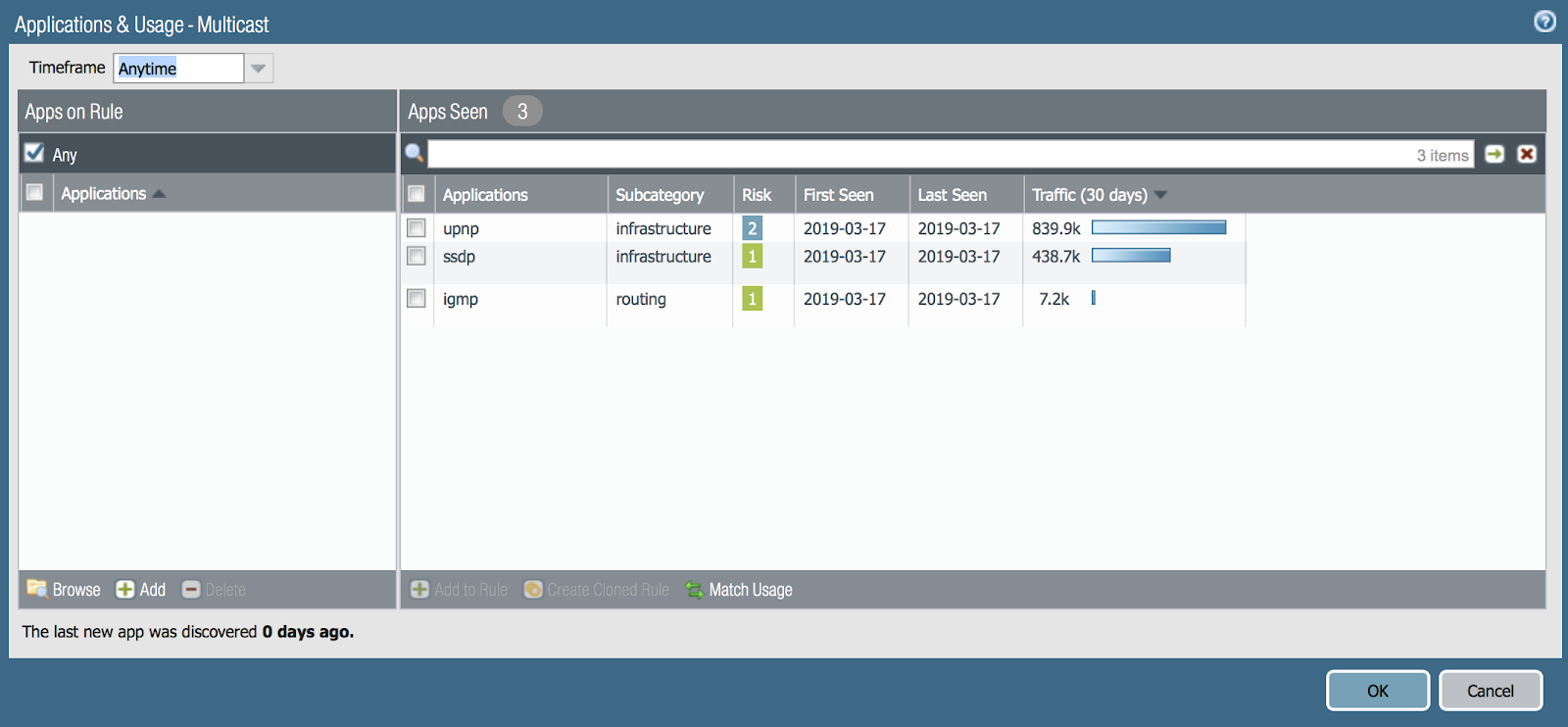

Nah, klik pada aturan lain - apa yang terlihat di sana:

Ya, berikut adalah aplikasi khusus untuk multicast. Kita harus mengizinkan mereka bekerja menonton video melalui jaringan. Klik Cocokkan Penggunaan. Hebat! Terima kasih Pengoptimal Kebijakan.

Bagaimana dengan Pembelajaran Mesin

Sekarang modis untuk berbicara tentang otomatisasi. Apa yang saya jelaskan sangat membantu. Ada kesempatan lain yang harus saya bicarakan. Ini adalah fungsi Pembelajaran Mesin yang dibangun ke dalam utilitas Ekspedisi yang disebutkan di atas. Dalam utilitas ini, dimungkinkan untuk mentransfer aturan dari firewall lama Anda dari produsen lain. Juga dimungkinkan untuk menganalisis log lalu lintas Palo Alto Networks yang ada dan menyarankan aturan mana yang harus ditulis. Ini mirip dengan fungsionalitas Pengoptimal Kebijakan, tetapi dalam Ekspedisi itu bahkan lebih diperluas dan Anda ditawari daftar aturan siap pakai - Anda hanya perlu menyetujuinya.

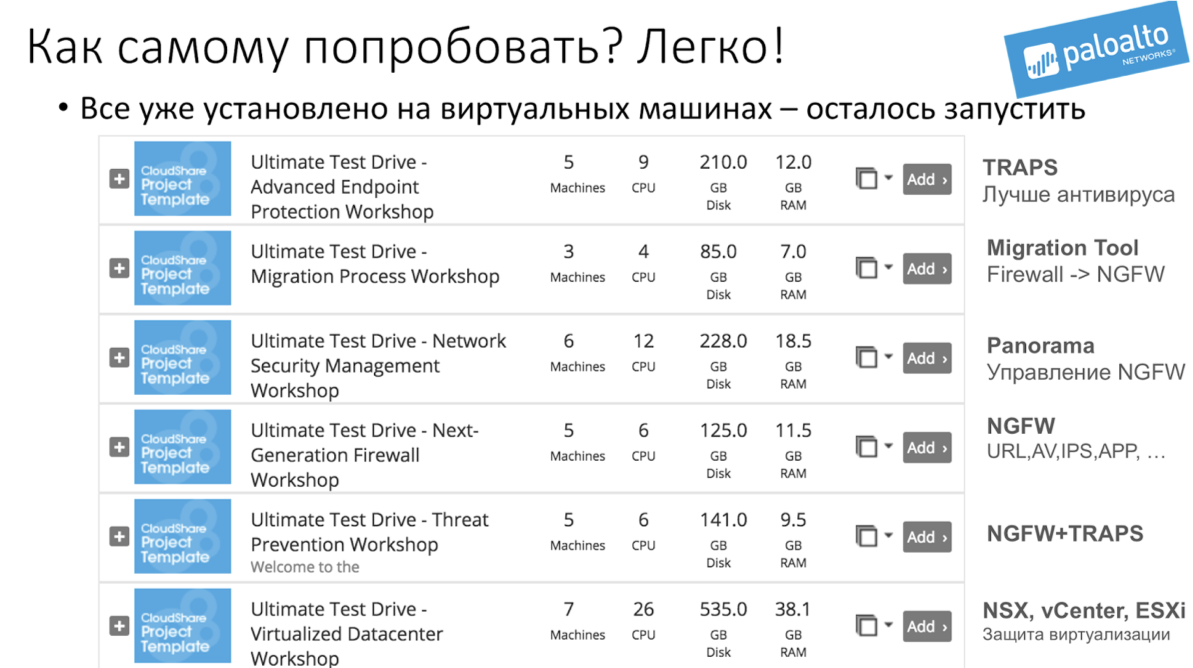

Untuk menguji fungsi ini, ada pekerjaan laboratorium - kami menyebutnya test drive. Tes ini dapat dilakukan dengan mengunjungi firewall virtual yang akan diluncurkan oleh staf kantor Palo Alto Networks Moscow atas permintaan Anda.

Permintaan dapat dikirim ke Russia@paloaltonetworks.com dan menulis dalam permintaan: "Saya ingin membuat UTD oleh Proses Migrasi".

Bahkan, laboratorium yang disebut Unified Test Drive (UTD) memiliki beberapa opsi dan semuanya

tersedia dari jarak jauh berdasarkan permintaan.