Hari yang baik

Semuanya dimulai setengah tahun yang lalu. Kami bekerja sebagai tim kecil dalam suatu proyek, proyek telah diluncurkan di jaringan dan telah berhasil bekerja selama beberapa bulan. Entah bagaimana saya mulai berbicara tentang statistik kunjungan, sumber rujukan pengguna, dan sejenisnya. Para manajer mengirimi saya tautan ke halaman SimilarWeb dengan sumber kami. Apa yang saya lihat banyak membingungkan saya. Selain informasi lain, halaman tersebut berisi informasi tentang subdomain yang ditemukan oleh SimilarWeb. Bayangkan betapa terkejutnya saya ketika saya melihat di 5 subdomain teratas yang internal yang hanya digunakan oleh karyawan dan tidak dapat diakses dari luar (seperti jira.mycomp.org, ci.mycomp.org, ci.mycomp.org, git.mycomp.org).

Hanya satu hal yang terlintas di benak: seseorang dalam tim memiliki semacam nastiness yang menggabungkan data dengan URL yang dikunjungi. Bagian dari tim bekerja dari jarak jauh, semua memiliki sistem operasi dan browser yang berbeda. Dia berbicara dengan masing-masing secara individu, diminta untuk memindai sistem dengan antivirus, meminta daftar ekstensi yang digunakan.

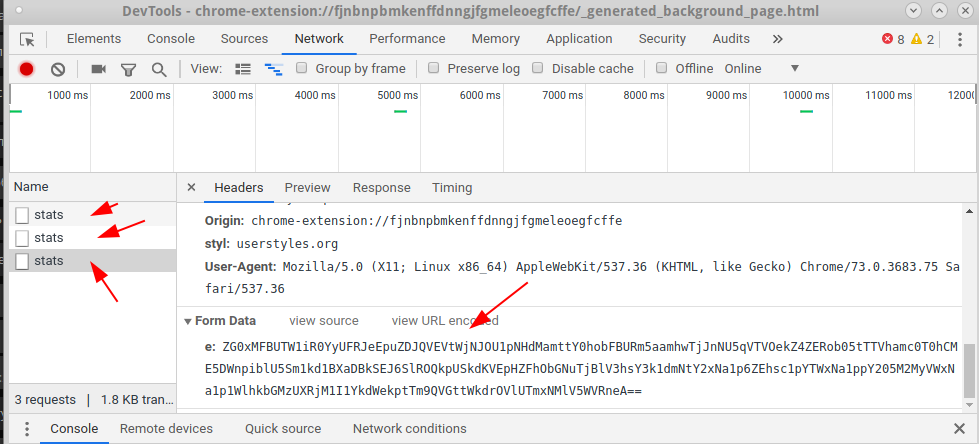

Google telah memposting beberapa artikel tentang pembelian StylishWeb dari SimilarWeb. Saya meletakkan aplikasi ini untuk diri saya dan memastikan bahwa itu benar-benar menggabungkan data. Cara kerjanya: saat memasang ekstensi, Anda menyetujui persyaratan pengumpulan data (dan saat ini aplikasi ada di toko dan tidak menyembunyikan fakta bahwa data akan dikumpulkan untuk SimilarWeb). Kemudian, saat membuka halaman mana pun (bahkan di https), ekstensi di latar belakang mulai mengirim data ke url h___s: //userstylesapi.com/tic/stats. Ini terlihat seperti ini:

Parameter

e di

FormData berisi data yang dibungkus ganda di Base64:

ZG0xMFBUTW1iR0YyUFRJeEpuZDJQVEVtWjNJOU1pNHdMamttY0hobFBURm5aamhwTjJnNU5qVTVOekZ4ZERob05tTTVhamc0T0hCME5DWnpiblU5Sm1kd1BXaDBkSEJ6SlROQkpUSkdKVEpHZFhObGNuTjBlV3hsY3k1dmNtY2xNa1p6ZEhsc1pYTWxNa1ppY205M2MyVWxNa1p1WlhkbGMzUXRjM1I1YkdWekptTm9QVGttWkdrOVlUTmxNMlV5WVRneA== vmt=3&lav=21&wv=1&gr=2.0.9&pxe=1gf8i7h965971qt8h6c9j888pt4&snu=&gp=https%3A%2F%2Fuserstyles.org%2Fstyles%2Fbrowse%2Fnewest-styles&ch=9&di=a3e3e2a81

Jadi, dengan setiap klik, informasi ditransmisikan ke URL yang dikunjungi.

Mereka membersihkan komputer kerja dan komputer rumah, menghapus ekstensi dari mereka yang memilikinya dan menulis dalam instruksi untuk masa depan. Yang tersisa hanyalah menunggu. Data untuk SimilarWeb diperbarui dalam satu bulan.

Namun, dua bulan berlalu, dan situasinya tidak berubah. Domain terus menggantung di daftar sumber daya. Jadi tidak semua orang dibersihkan. Kami memutuskan untuk menghitung "scammer" dengan cara lain. Untuk setiap anggota tim, URL khusus dari formulir berikut telah dibuat: coder-124.mycomp.ru, coder-523.mycomp.ru, dll. Mereka memberi tugas untuk membuka URL ini setiap hari dan membuat beberapa klik, prosesnya dimonitor sehingga tidak ada yang lupa. Setelah sebulan mengintimidasi para pengembang, kami masih mendapatkan buahnya. Salah satu URL berada di bagian paling bawah daftar. Sasaran ditemukan, masih memahami bagaimana data digabungkan.

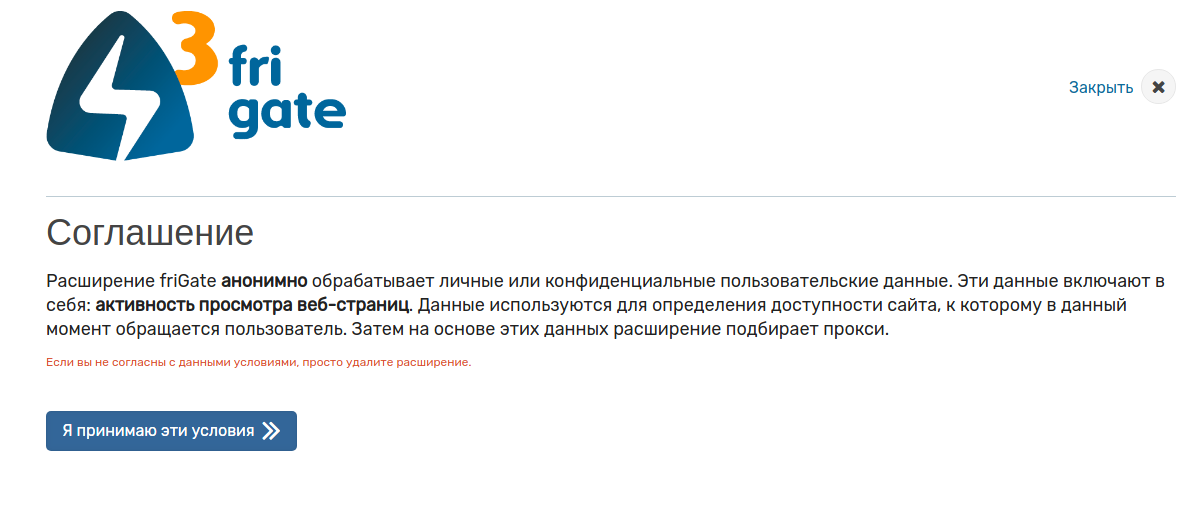

Hasilnya mengejutkan, ekstensi Chrome menuangkan data ... Tapi tidak Bergaya ... Ternyata, ekstensi

Frigate menuangkan data. Saat diinstal, ekstensi menampilkan pesan berikut:

Katakanlah ... Selanjutnya, kita melihat bagaimana mentransmisikan data ini:

Ketika Anda pergi ke halaman mana pun dengan dua URL (Saya ingin tahu mengapa dua), data berikut ini dikirim:

Parameter

e di

FormData berisi data yang dibungkus ganda di Base64:

Y3oweE9ERTBKbTFrUFRJeEpuQnBaRDFzWW5keE1FeHBTVW8xZFhFeWFEY21jMlZ6Y3owMU56TXpNVFl6TWpVeU1EazJOemd3TURBbWMzVmlQV05vY205dFpTWnhQV2gwZEhCekpUTkJMeTltY21rdFoyRjBaUzV2Y21jdmNuVXZKbWh5WldabGNtVnlQV2gwZEhCekpUTkJMeTkzZDNjdVoyOXZaMnhsTG5KMUx5WndjbVYyUFdoMGRIQnpKVE5CTHk5bWNta3RaMkYwWlM1dmNtY3ZjblV2Sm5SdGRqMDBNREUxSm5SdFpqMHhMakU9 s=1814&md=21&pid=lbwq0LiIJ5uq2h7&sess=573316325209678000&sub=chrome&q=https%3A//fri-gate.org/ru/&hreferer=https%3A//www.google.ru/&prev=https%3A//fri-gate.org/ru/&tmv=4015&tmf=1.1

Saya tidak berpikir bahwa semua data ini diperlukan untuk memilih server proxy. Dan mekanismenya sangat mirip.

Omong-omong, tidak ada fungsi seperti itu di ekstensi friGate Light ...

Alih-alih sebuah kesimpulan.

Saya dapat berasumsi bahwa jika ekstensi kedua ditemukan, maka akan ada ekstensi ketiga dan keempat. Kemungkinan besar, metode kolaborasi antara SimilarWeb dan pengembang ekstensi browser ini akan berkembang lebih lanjut. Saya mendorong Anda untuk memeriksa ekstensi Anda (Chrome, Firefox - tidak masalah) dan jika Anda menemukan sesuatu seperti itu, tulis di komentar. Sangat menarik untuk mengetahui seberapa dalam masalahnya.

Dan ingat, kakak selalu mengawasimu :)

Semua yang terbaik