Foto, sumber - www.msspalert.com

Pada malam Senin hingga Selasa (sekitar 23:00 UTC 03/18/2019), spesialis Norsk Hydro memperhatikan adanya kerusakan pada jaringan dan sejumlah sistem. Segera menjadi jelas bahwa kegagalan tersebut disebabkan oleh infeksi masif sistem dengan seorang enkripsi, yang menyebar sangat cepat di seluruh fasilitas infrastruktur. Setelah mengidentifikasi ancaman, layanan keamanan memulai proses isolasi, namun, malware berhasil menyebar begitu dalam ke infrastruktur sehingga perlu untuk mentransfer bagian produksi ke mode kontrol manual ("rollback" ke prosedur yang diadopsi sebelum komputerisasi proses produksi). Investigasi serangan memerlukan keterlibatan otoritas lokal dan lembaga penegak hukum (Otoritas Keamanan Nasional / NorCERT, Layanan Keamanan Polisi Norwegia, Layanan Investigasi Kriminal Nasional), serta sejumlah perusahaan komersial. Rekonstruksi infrastruktur belum selesai dan fasilitas produksi individu (misalnya, profil aluminium ekstrusi) masih beroperasi pada setengah kapasitas.

Terlepas dari kenyataan bahwa penyelidikan insiden tidak selesai dan masih sulit untuk memprediksi waktu penyelesaiannya, dengan fakta-fakta yang tersedia Anda dapat memahami mekanisme aksi para penyerang dan menganalisis apa yang Norsk Hydro lakukan dengan benar dan apa yang tidak, dan bagaimana lagi pertahanan dapat ditingkatkan.

Keadaan perusahaan setelah serangan

Norsk Hydro adalah perusahaan yang cukup besar: fasilitasnya berlokasi di 40 negara, dan jumlah total karyawan melebihi 35.000 orang. Volume sistem informasi dan komputer yang terpengaruh oleh serangan juga besar. Dari informasi dari perwakilan perusahaan yang disuarakan pada konferensi pers bersama dengan pihak berwenang dan berita harian tentang kemajuan penyelidikan dan pemulihan di situs web (pembaruan bertanggal 22/22/2019), maka berikut ini:

- insiden industri lokal dan cedera manusia tidak terjadi;

- akibatnya, semua pabrik berhasil diisolasi, proses dipindahkan ke kontrol manual jika memungkinkan (di pabrik ekstrusi aluminium, efisiensi hanya 50% tercapai);

- perangkat seluler dan beberapa PC berfungsi normal, cloud mail berfungsi dengan benar;

- tidak ada gambaran lengkap tentang jumlah PC dan server yang gagal, ada tingkat kerusakan fasilitas infrastruktur yang berbeda;

- tidak ada akses ke sistem yang berisi data pesanan, tetapi ada jumlah informasi yang diperlukan yang diperlukan untuk produksi pesanan;

- tidak ada asumsi tentang penyerang, hipotesis yang paling mungkin tentang malware yang digunakan untuk serangan itu adalah LockerGoga ransomware;

- Perusahaan memiliki proses pencadangan yang mapan, dan kembalikan ke cadangan yang dibuat sebelumnya adalah strategi pemulihan utama;

- perusahaan memiliki asuransi risiko dunia maya, yang mereka rencanakan untuk digunakan untuk menutupi kerusakan akibat serangan.

Penting untuk dicatat bagaimana perilaku Norsk Hydro selama serangan. Perusahaan bertindak seterbuka mungkin: untuk saat masalah dengan situs utama, ia meluncurkan situs sementara, memberi tahu publik melalui akun Facebook, memberi tahu pasar sekuritas tentang situasinya dan mengadakan konferensi pers pada hari pertama serangan.

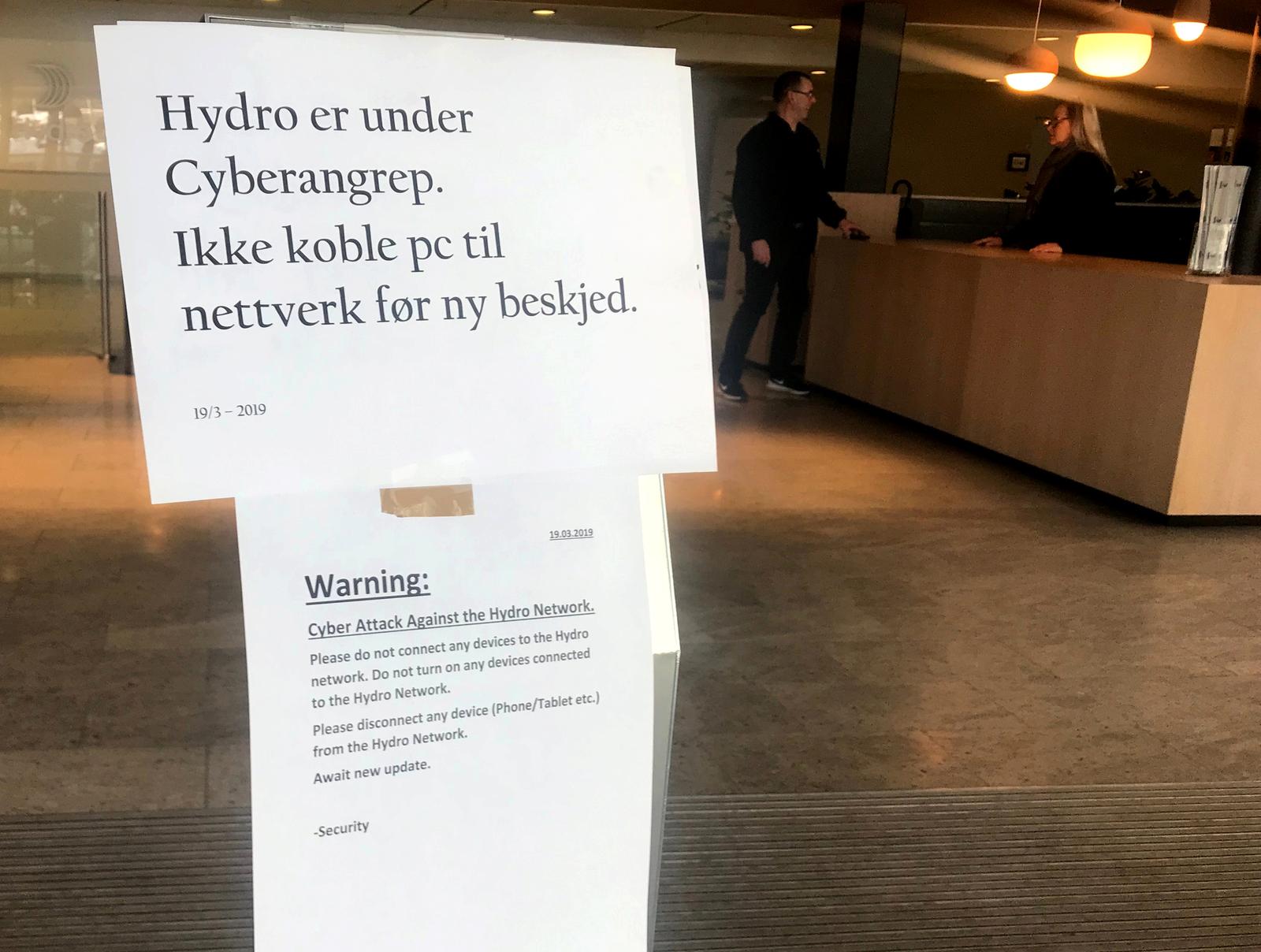

Peringatan kepada karyawan Norsk Hydro bahwa Anda tidak boleh menghubungkan perangkat apa pun ke jaringan karena serangan dunia maya. Foto, sumber - www.reuters.com

Apa itu malware LockerGoga?

Untuk pertama kalinya, masyarakat umum mengetahui adanya serangan menggunakan LockerGoga pada akhir Januari 2019. Perusahaan konsultan Asran menderita karenanya, tetapi hanya ada sedikit rincian teknis serangan itu. Norsk Hydro diserang dengan beberapa versi malware, yang, oleh mekanisme aksi mereka, mirip (dengan pengecualian "fitur" individu) dengan sampel yang digunakan dalam serangan Januari.

File yang dapat dieksekusi berbahaya ditandatangani dengan sertifikat yang sama yang dikeluarkan oleh Sectigo (sebelumnya Comodo CA) sebagai sampel yang digunakan dalam serangan terhadap Altran (mungkin sebuah perusahaan shell ALISA LTD dengan 2 pemilik dan 2 saham masing-masing 1 GBP). Saat ini, sertifikat telah dicabut, tetapi selama serangan itu valid.

Tampaknya, setiap sampel malware dihasilkan secara unik untuk perusahaan yang diserang, yang dicatat dalam analisis sampel oleh para peneliti .

Semua sampel yang diidentifikasi tidak mampu mereplikasi diri (tidak seperti WannaCry dan NotPetya) dan harus dijalankan pada node yang diserang. Hipotesis yang paling mungkin dari malware yang menyebar di jaringan Norsk Hydro adalah penggunaan kebijakan grup AD untuk membuat tugas atau layanan dengan konten berbahaya. Dengan probabilitas tinggi, ini berarti bahwa pada tahap penetrasi malware lain digunakan, dengan bantuan yang memungkinkan untuk memperoleh hak administratif dalam domain. Salah satu mekanisme yang mungkin bisa phishing, diikuti oleh pencurian kata sandi Kerberos atau tiket dari memori node yang dikompromikan.

Selama proses infeksi, file yang dapat dieksekusi berbahaya disalin ke direktori %TEMP% dan diluncurkan dengan hak yang lebih tinggi. Setelah itu, ia memulai sejumlah besar proses anak, mendistribusikan enkripsi file kepada mereka sesuai dengan daftar yang dirakit. Dilihat dari perilaku sampel yang tersedia, tidak hanya file dengan ekstensi dokumen kantor, database, dan file yang berfungsi lainnya ( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf ), tetapi juga file lain di drive C: \ (misalnya, pustaka dll) dengan variasi tergantung pada sampel. Proses anak menghasilkan pasangan kunci / iv menggunakan RNG, kemudian menggunakan algoritma AES untuk menimpa file dengan data terenkripsi, mengenkripsi pasangan kunci / iv dengan kunci publik, menambahkan pasangan kunci terenkripsi ke file, dan mengganti nama file, menambahkan. .LOCKED ke ekstensi. Perilaku ini memungkinkan Anda untuk lebih memanfaatkan prosesor komputer yang terinfeksi dengan tugas enkripsi dan membuat keseluruhan proses lebih cepat.

Proses induk juga membuat file teks pada desktop dengan permintaan tebusan (README_LOCKED.txt dengan variasi nama), mengubah kata sandi pengguna lokal (perilaku ini mungkin tergantung pada versi sampel, mis. Hanya kata sandi administrator lokal yang dapat dienkripsi) dan melakukan keluar paksa dari sesi pengguna. Dalam beberapa versi, kemampuan untuk menonaktifkan antarmuka jaringan komputer terungkap.

Dengan demikian, dalam beberapa kasus, PC yang terinfeksi mungkin tidak bisa boot (jika komponen penting dari kernel OS dienkripsi) atau pengguna tidak akan dapat login untuk melihat persyaratan tebusan, yang lebih khas untuk ular beludak.

Permintaan tebusan (contoh diberikan di bawah) tidak berisi alamat dompet atau jumlah tebusan, tetapi hanya alamat pos untuk berinteraksi dengan penyusup. Versi berbeda dari sampel berbahaya memiliki alamat email yang berbeda dalam permintaan.

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

Malware tidak menggunakan infrastruktur C&C, satu-satunya saluran komunikasi dengan penyerang adalah email. Juga, malware tidak mencoba untuk menyembunyikan jejak aktivitasnya. Sehubungan dengan implementasi mekanisme tebusan yang serupa, serta ketidakmampuan aktual dari PC terenkripsi, dapat diasumsikan bahwa tujuan LockerGoga mirip dengan malware WannaCry dan NotPetya. Namun, apakah itu benar atau tidak, tidak ada yang bisa mengatakan saat ini.

Apa yang dilakukan dengan benar dan apa yang tidak

Setelah mengungkapkan informasi tentang serangan maya tingkat tinggi, Anda sering dapat melihat artikel dan berbagai materi menceritakan tentang apa yang dilakukan oleh para korban serangan itu. Dalam kasus Norsk Hydro, situasinya berbeda, perusahaan tidak menunjukkan kegagalan nyata dalam organisasi infrastruktur (produksi tidak berhenti) dan melakukan proses respons terhadap serangan dengan baik, yaitu:

- Perusahaan ini seterbuka mungkin dengan investor dan publik dalam menginformasikan tentang kemajuan dalam menghilangkan serangan. Indikator tidak langsung dari reaksi positif mungkin adalah harga saham bursa: meskipun ada sedikit penurunan (3,6%) saham pada 23,03, ada prasyarat untuk pertumbuhan stabil lebih lanjut.

- Dimungkinkan untuk mengisolasi fasilitas produksi dengan cukup cepat sehingga produksi pada mereka tidak akan terpengaruh.

- Ada beberapa proses mapan yang memungkinkan fasilitas produksi berfungsi dalam mode kontrol manual (setidaknya untuk sebagian besar produksi).

- Proses cadangan telah ditetapkan, yang akan sangat memudahkan pemulihan node infrastruktur setelah kejadian.

- Ada saluran komunikasi cadangan (cloud mail) yang memungkinkan karyawan untuk berinteraksi bahkan jika ada masalah pada infrastruktur utama.

- Perusahaan menggunakan asuransi risiko siber, yang akan membantu mengkompensasi bagian dari kerusakan akibat serangan itu.

Pada saat yang sama, Norsk Hydro terlalu mengandalkan solusi anti-virus yang terpasang di dalamnya. Menurut para peneliti, pada awal Maret, beberapa sampel malware tidak terdeteksi oleh solusi anti-virus, pada saat serangan dimulai, jumlah solusi yang menentukan sampel sebagai berbahaya juga kecil. Selain itu, pusat sertifikasi terlambat mencabut sertifikat berbahaya - setelah dimulainya serangan. Juga, untuk beberapa fasilitas, segmentasi infrastruktur industri dari kantor mungkin tidak cukup dilakukan.

Mendeteksi serangan pada tahap awal akan membantu pemantauan berkelanjutan:

- aktivitas akun istimewa;

- Perubahan Kebijakan Grup

- membuat layanan dan tugas baru dari penjadwal;

- kata sandi mengubah acara untuk akun istimewa, termasuk. dan administrator lokal;

- aktivitas yang mirip dengan serangan Pass-the-Hash dan Pass-the-Ticket;

Kontrol tersebut harus dilakukan oleh layanan pemantauan internal (menggunakan solusi SIEM dan sistem analisis perilaku) dan / atau SOC / CSIRT eksternal.

Memang, deteksi dini akan membantu dalam menghemat dana yang signifikan untuk menghilangkan konsekuensi dari serangan itu.

Pembaruan. 03/26/2019

Para peneliti di Alert Logic menemukan bug dalam malware. Penyerang tidak menyediakan penanganan pengecualian ketika, ketika mengumpulkan daftar file untuk enkripsi, malware tersandung pada tautan (* .lnk) yang berisi kesalahan (jalur jaringan yang salah atau kurangnya hubungan dengan titik akhir RPC menurut penelitian). Ini dapat terjadi ketika mengumpulkan file dari folder Item Terbaru. Dalam hal ini, proses utama diakhiri oleh sistem operasi dan bahkan tidak mencapai enkripsi. Mungkin ini sebagian dapat menjelaskan tingkat kerusakan yang tidak merata pada node perusahaan.

Referensi

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/