Artikel ini akan memuat cerita pendek tentang apa yang bisa kita sampaikan hal yang sudah biasa kita kenal seperti

NetBIOS . Informasi apa yang dapat dia berikan untuk penyerang / pentester potensial.

Area penerapan teknik pengintaian yang ditunjukkan berkaitan dengan internal, yaitu terisolasi dan tidak dapat diakses dari jaringan luar. Sebagai aturan, jaringan semacam itu ada untuk perusahaan sekecil apa pun.

NetBIOS sendiri digunakan, sebagai suatu peraturan, untuk mendapatkan nama jaringan. Dan itu sudah cukup untuk melakukan setidaknya 4 hal.

Penemuan tuan rumah

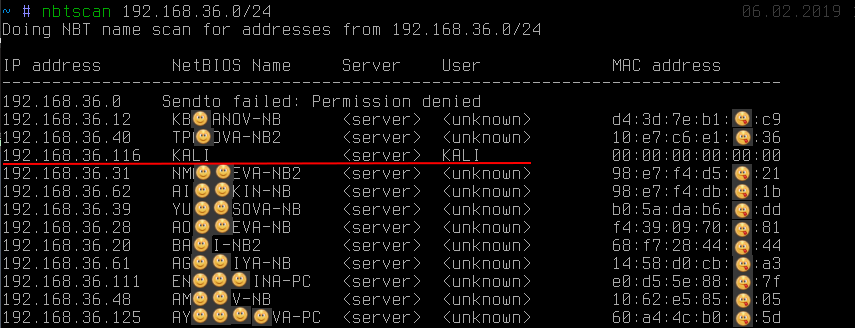

Karena fakta bahwa NetBIOS dapat menggunakan UDP sebagai transportasi, kecepatannya memungkinkan untuk mendeteksi host di jaringan yang sangat besar. Jadi, misalnya, alat

nbtscan yang termasuk dalam paket dengan nama yang sama hanya dapat menyelesaikan alamat jaringan dari tipe 192.168.0.0/16 dalam 2 detik (dapat menempatkan jaringan), sementara pemindaian TCP tradisional akan memakan waktu puluhan menit. Fitur ini dapat digunakan sebagai teknik sapuan host di jaringan yang sangat besar yang tidak diketahui sebelum memulai nmap. Meskipun hasilnya tidak menjamin deteksi 100%, karena host windows sebagian besar akan merespons dan tidak semua, itu masih akan memungkinkan Anda untuk menentukan kira-kira di mana rentang host hidup.

Identifikasi tuan rumah

Menggunakan hasil mendapatkan nama dari ip-address:

Anda dapat melihat: di samping fakta bahwa nama tersebut mengungkapkan pemilik workstation (walaupun ini jauh dari selalu terjadi), salah satu alamat jelas menonjol dari yang lain. Kita bisa melihat bahwa nama

KALI diterima. Perilaku ini khas, sebagai aturan, untuk implementasi

unix SMB / NetBIOS sebagai bagian dari paket perangkat lunak

samba atau

Windows 2000 yang sangat lama.

Mendapatkan nama

KALI , sementara pada host lain ini <

tidak diketahui > menunjukkan keberadaan yang disebut

null-session . Dengan pengaturan default, server

SMB di

linux cenderung untuk itu.

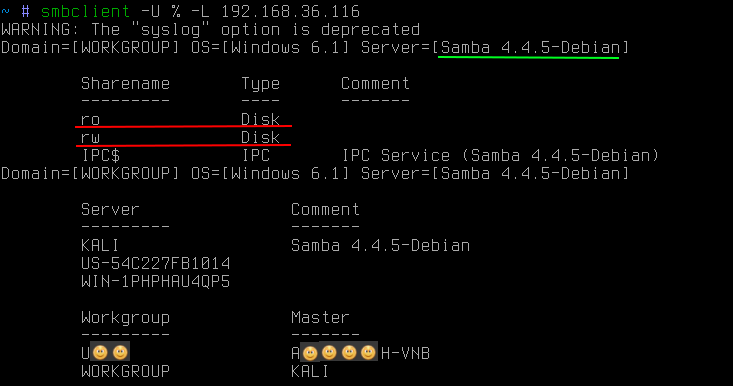

Sesi kosong hanya memungkinkan Anda mendapatkan cukup banyak informasi tambahan, seperti kebijakan kata sandi lokal, daftar pengguna lokal, grup, dan daftar sumber daya bersama (bola), benar-benar anonim (dan kami tidak memasukkan kata sandi, seperti yang dapat Anda lihat di layar):

Seringkali pada server

SMB linux ada bola yang dapat diakses publik, tidak hanya untuk membaca, tetapi bahkan untuk menulis. Kehadiran keduanya membawa berbagai ancaman, yang penggunaannya di luar ruang lingkup artikel ini.

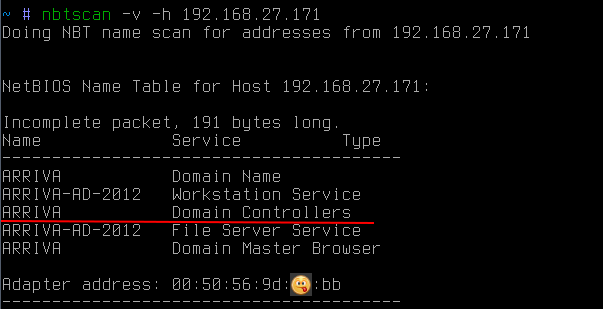

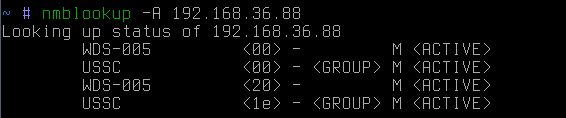

NetBIOS juga memungkinkan Anda untuk mendapatkan nama semua jenis yang disimpan oleh workstation:

dalam hal ini, Anda dapat mengetahui bahwa host juga merupakan

pengontrol domain

ARRIVA .

Penting juga untuk memberi perhatian tambahan bahwa

NetBIOS memungkinkan Anda untuk mendapatkan alamat

mac . Selain itu, tidak seperti permintaan arp, permintaan NetBIOS dapat melampaui subnet. Ini dapat berguna jika, misalnya, Anda perlu menemukan laptop atau perangkat keras tertentu di jaringan, mengetahui produsennya. Karena tiga oktet pertama dari alamat

mac mengidentifikasi produsen, Anda dapat mengirim permintaan

NetBIOS yang sama ke semua subnet yang dikenal untuk mencoba menemukan perangkat yang Anda butuhkan (http://standards-oui.ieee.org/oui.txt).

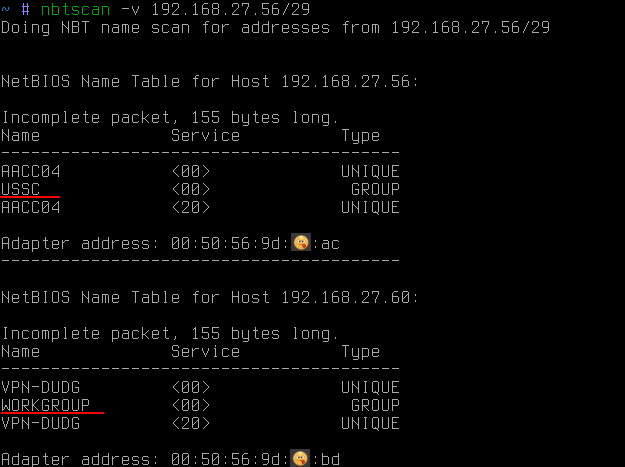

Penentuan Keanggotaan Domain

Seringkali, ketika bergerak melalui jaringan internal perusahaan, perlu untuk menyerang workstation yang termasuk dalam domain (misalnya, untuk meningkatkan hak istimewa ke level administrator domain) atau sebaliknya. Dalam hal ini,

NetBIOS dapat membantu lagi:

Dalam hal ini, menggunakan

NetBIOS , semua nama dari semua tipe diperoleh. Di antara mereka, Anda dapat melihat, selain nama PC (apa yang telah diterima sebelumnya), nama kelompok kerja. Secara default untuk

windows, biasanya sesuatu seperti

WORKGROUP atau

IVAN-PC , tetapi jika workstation berada dalam domain, maka workgroup-nya adalah nama domain.

Dengan demikian, menggunakan

NetBIOS, Anda dapat mengetahui apakah workstation berada dalam domain dan, jika demikian, di mana.

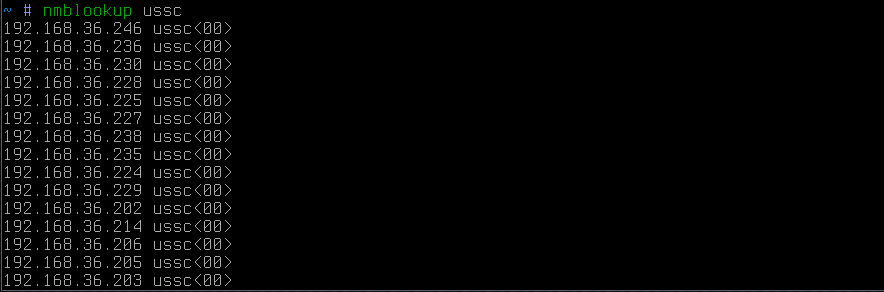

Jika Anda ingin mendapatkan daftar host domain dalam subnet, maka satu permintaan broadcast dengan nama domain yang Anda butuhkan sudah cukup:

akibatnya, semua host di domain ini akan merespons.

Penemuan host multihomed

Dan akhirnya, teknik lain yang mungkin sangat sedikit diketahui, yang sangat diperlukan untuk

menemukan cara untuk mengamankan, bahkan mungkin jaringan yang terisolasi secara fisik. Ini bisa menjadi bengkel jaringan perusahaan yang diisi dengan pengontrol. Bagi penyerang, akses ke jaringan ini berarti peluang untuk memengaruhi proses teknologi, dan bagi perusahaan ada risiko kerugian besar.

Jadi, intinya adalah bahwa bahkan jika jaringan terisolasi dari jaringan perusahaan, seringkali beberapa administrator, baik karena kemalasan mereka, atau entah bagaimana, suka menaikkan kartu jaringan lain pada PC mereka untuk mengakses jaringan yang sama ini. Selain itu, semua ini terjadi tentu saja, melewati segala macam aturan firewall perusahaan. Nyaman, ya, tapi tidak terlalu aman, jika Anda diretas, maka Anda akan menjadi jembatan ke jaringan ini dan memikul tanggung jawab.

Namun, bagi penyerang ada satu masalah - untuk menemukan administrator yang bergabung dengan jaringan aman dengan cara ilegal serupa. Selain itu, ini bukan masalah yang mudah bagi personel keamanan jaringan itu sendiri. Di perusahaan besar, ini benar-benar tugas yang sulit, seolah menemukan jarum di tumpukan jerami.

Dalam situasi ini, akan ada dua opsi yang jelas untuk penyerang:

- coba gunakan setiap PC dalam subnet perusahaan sebagai gateway ke jaringan yang diinginkan. Akan sangat mudah, tetapi ini jarang terlihat, karena pada windows host ip forwarding hampir selalu dinonaktifkan. Selain itu, pemeriksaan semacam itu hanya mungkin dilakukan dalam subnetnya sendiri, dan itu juga mengharuskan penyerang untuk mengetahui alamat target dari jaringan yang terisolasi dengan tepat

- coba untuk login dari jarak jauh ke setiap host dan jalankan perintah ipconfig / ifconfig biasa . Dan di sini semuanya tidak begitu mulus. Bahkan jika seorang penyerang mengamankan hak-hak administrator domain, tidak ada yang membatalkan firewall dan firewall lokal. Jadi tugas ini tidak 100% terotomatisasi. Akibatnya, tetap menyakitkan untuk pergi ke setiap host, mengatasi firewall (sering memblokir port persis 445 / tcp), berharap akhirnya bisa melihat antarmuka jaringan yang diidamkan.

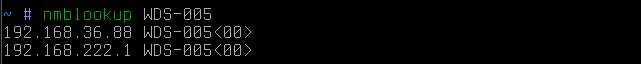

Namun, semuanya jauh lebih sederhana. Ada satu trik yang sangat sederhana yang memungkinkan Anda untuk mendapatkan daftar antarmuka jaringan dari host yang diberikan. Katakanlah kita memiliki host tertentu:

ini adalah alamat ip penyelesai balik → nama jaringan. Jika sekarang kita mencoba membuat nama jaringan resolv langsung → ip-address:

maka kita akan mengetahui bahwa host ini juga merupakan gateway (rupanya) di beberapa jaringan lain. Perlu dicatat bahwa dalam hal ini permintaan disiarkan. Dengan kata lain, host hanya akan mendengarnya dari subnet penyerang.

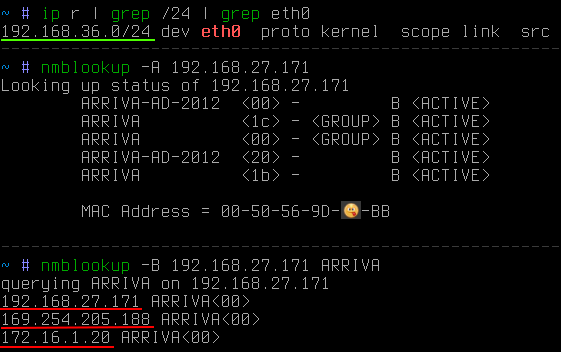

Jika host target berada di luar subnet, maka Anda dapat mengirim permintaan yang ditargetkan:

Dalam hal ini, dapat dilihat bahwa target berada di luar subnet penyerang. Menggunakan saklar -B, itu menunjukkan bahwa permintaan harus dikirim ke alamat tertentu, dan bukan ke alamat siaran.

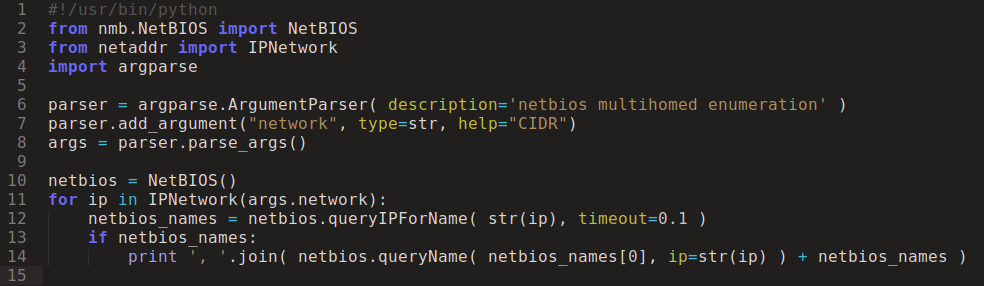

Sekarang tinggal mengumpulkan informasi dengan cepat dari seluruh subnet yang diinginkan, dan bukan dari satu alamat. Untuk melakukan ini, Anda bisa menggunakan skrip

python kecil:

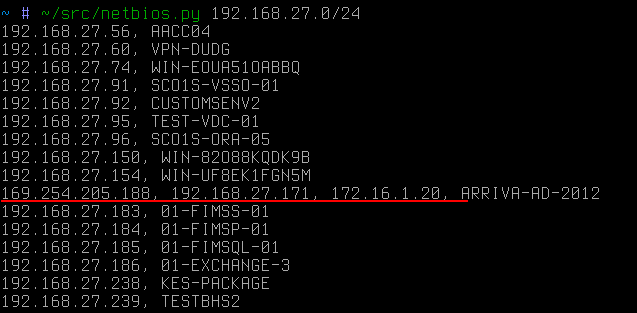

Dan setelah beberapa detik:

Itu adalah tuan rumah yang berdedikasi, dalam kasus improvisasi ini, yang akan menjadi target pertama penyerang jika dia mengejar jaringan 172.16.1 / 24.

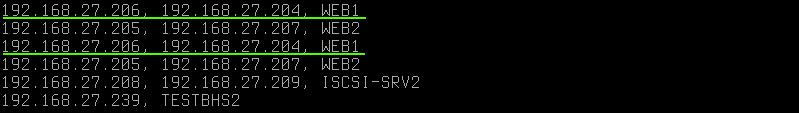

Nama duplikat pada ip yang berbeda menunjukkan bahwa host juga memiliki dua kartu jaringan, tetapi pada subnet yang sama. Perlu dicatat bahwa

NetBIOS tidak mengungkapkan

alias (yang dapat dengan mudah dihitung melalui permintaan arp sebagai ip dengan

mac yang sama). Dalam hal ini, alamat ip memiliki

mac yang berbeda.

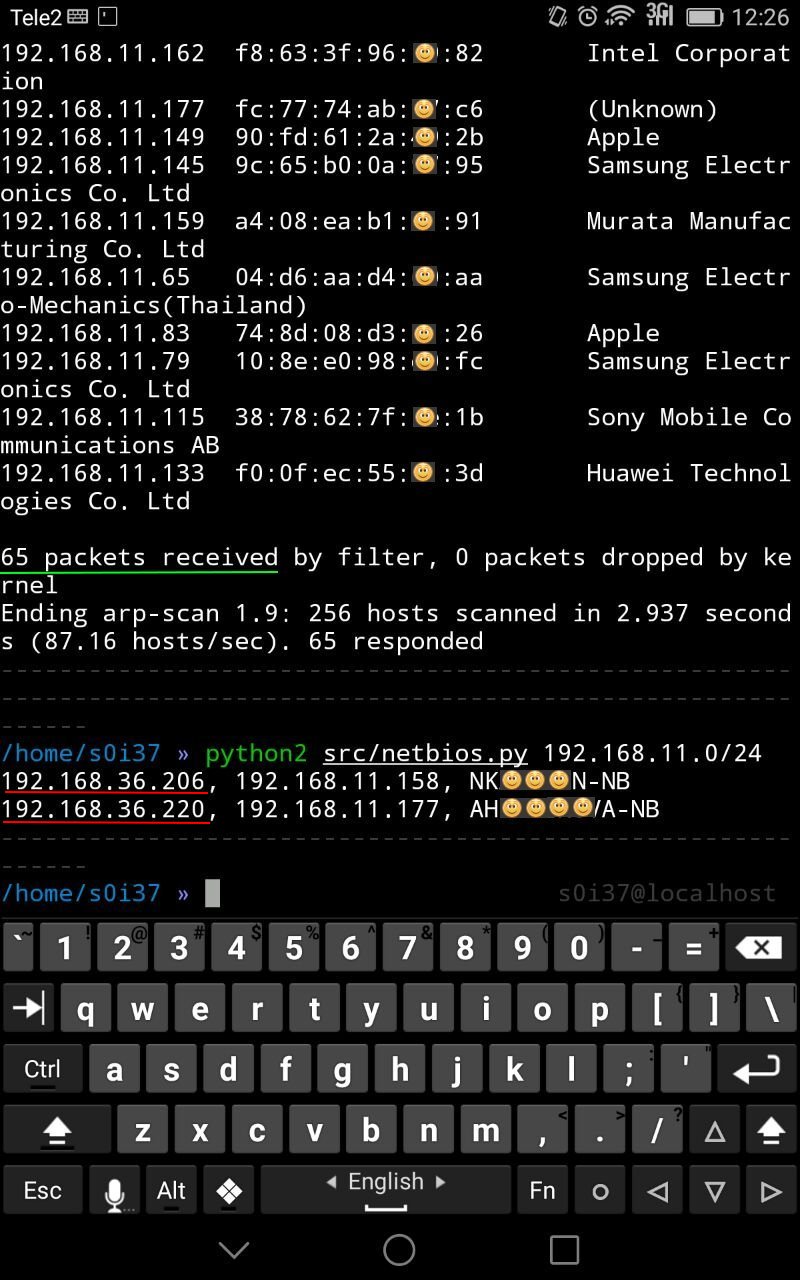

Contoh lain dari penggunaan teknik ini adalah Wi-Fi publik. Kadang-kadang mungkin untuk menghadapi situasi ketika di antara perangkat tamu, personel yang bekerja di segmen perusahaan tertutup terhubung ke jaringan publik. Kemudian, dengan bantuan teknik pengintaian ini, seorang penyerang akan dengan cepat dapat menentukan sendiri jalan masuk ke jaringan tertutup:

Dalam hal ini, di antara 65 klien Wi-Fi publik, ada dua workstation dengan antarmuka tambahan, mungkin terkait dengan jaringan perusahaan.

Jika terkadang penyaringan lalu lintas ke port 445 / tcp diamati antara segmen jaringan atau langsung di workstation, yang mencegah login jarak jauh ke sistem (eksekusi kode jauh), maka dalam hal ini port 137 / udp digunakan untuk menyelesaikan nama pada

NetBIOS , yang hampir tidak pernah diblokir secara sadar. terjadi, karena kegunaan jaringan akan sangat menderita dari ini, misalnya, lingkungan jaringan mungkin hilang, dll.

Seperti yang mereka katakan,

enumerasi adalah kuncinyaApakah ada perlindungan terhadap ini? Bukan, karena itu bukan kerentanan dalam segalanya. Ini hanya fungsi standar kecil yang dimiliki

windows secara default (di

linux, perilakunya sedikit berbeda). Dan jika Anda, tiba-tiba tidak konsisten, melewati aturan routing jaringan bergabung dengan segmen tertutup, maka penyerang pasti akan menemukan Anda dan melakukannya dengan sangat cepat.