Aliansi W3C dan FIDO telah

mengumumkan penyelesaian standar otentikasi tanpa kata sandi

WebAuthn , yang telah berlaku sejak 2015. Kami akan memberi tahu Anda lebih banyak tentangnya nanti.

/ Flickr / Mark Burnett / CC BY (ukuran foto)

/ Flickr / Mark Burnett / CC BY (ukuran foto)Mengapa Anda membutuhkan standar

Kata sandi yang lemah tetap menjadi penyebab paling umum dari kebocoran data di perusahaan. Mereka bertanggung jawab atas sebagian besar serangan - 81% kasus, menurut Verizon. Organisasi-organisasi yang benar-benar bekerja dengan kebijakan kata sandi menghabiskan banyak sumber daya untuk hal ini. Institut Ponemon

mengklaim bahwa secara total, prosedur reset dan pembaruan untuk data otentikasi perusahaan menelan biaya $ 5,2 juta per tahun.

Jika kita berbicara tentang situasi umum di bidang otentikasi, kita dapat merujuk ke data spesialis dari Universitas Cambridge. Kembali pada tahun 2010, mereka menganalisis kebijakan keamanan 150 situs besar dan

menemukan bahwa 57% dari mereka tidak menggunakan TLS. Pada saat yang sama, 84% situs memungkinkan Anda untuk memilih data otentikasi tanpa henti.

Sembilan tahun kemudian, situasi dengan penyebaran enkripsi telah membaik, tetapi masih menimbulkan kekhawatiran tertentu - menurut statistik WatchGuard untuk kuartal ketiga 2018, hampir 21% dari 100 ribu situs

top Alexa tidak menggunakan HTTPS.

Standar otentikasi tanpa kata sandi WebAuthn datang untuk menyelamatkan di sini. Dia

harus menyelesaikan masalah di atas. Alih-alih frasa sandi, pengembangnya menyarankan menggunakan data biometrik: sidik jari, retina, dan wajah.

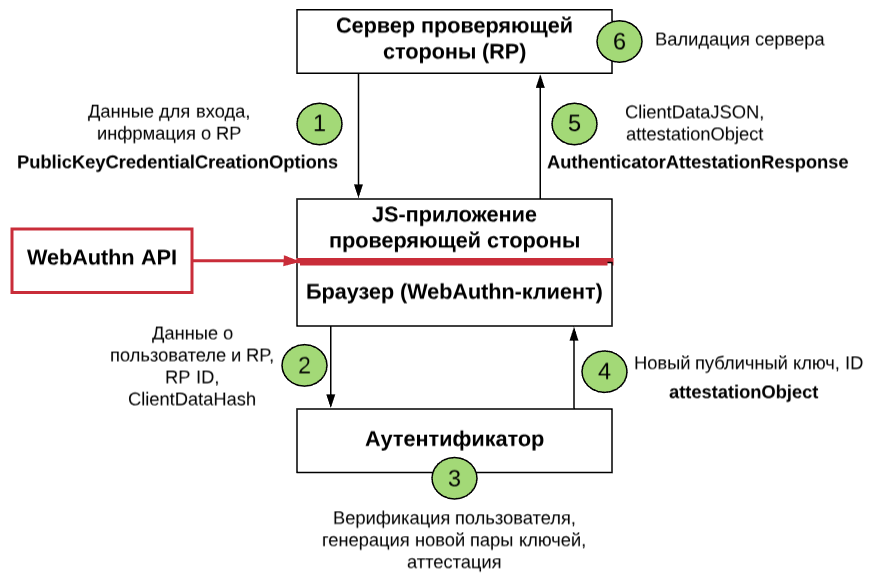

Bagaimana cara kerjanya

Tiga entitas terlibat dalam proses otentikasi. Yang pertama adalah

WebAuthn Relying Party . Ini adalah situs yang ingin dimasuki pengguna.

Entitas kedua adalah

WebAuth API . Ini didasarkan pada dua metode dasar yang bertanggung jawab untuk pendaftaran dan login:

navigator.credentials.create () dan

navigator.credentials.get () . Seseorang menciptakan detail akses saat mendaftarkan akun baru dan mengaitkan pasangan kunci dengan yang sudah ada. Lain - menggunakan data yang dikenal untuk otorisasi di situs. Kedua metode menggunakan koneksi aman untuk mengirimkan informasi (misalnya, HTTPS).

Entitas ketiga adalah

autentikator . Ini mengelola kredensial pengguna dan bertanggung jawab untuk menghasilkan kunci akun publik.

Secara umum, prosedur otorisasi di situs mungkin terlihat seperti ini:

- Pengguna mengunjungi situs dan memilih opsi otentikasi tanpa kata sandi (misalnya, menggunakan telepon).

- Situs mengirimkan permintaan JavaScript yang sesuai ke klien WebAuthn (browser).

- Browser menghubungi authenticator (smartphone) sehingga menghasilkan kunci dan mengirimkannya ke pihak yang mengandalkan.

- Server memeriksa informasi login.

- Jika semuanya beres, maka pengguna diotorisasi di situs.

Untuk melindungi dari phishing, standar menggunakan transaksi khusus yang dilampirkan pada sesi tertentu. Jika server mengetahui bahwa pengenal telah berubah, ia memahami bahwa permintaan tersebut berasal dari penipu dan tidak akan mengonfirmasi otorisasi.

Potensi dan kerugiannya

Menurut pembuat WebAuthn, penerapan standar baru akan membantu menghilangkan kata sandi, dan karenanya kerentanan yang terkait dengannya. Insinyur sertifikasi senior FIDO Alliance Yuri Ackermann mengatakan login bebas kata sandi melindungi pengguna dari phishing, menyederhanakan interaksi dengan situs, dan membuat teknologi biometrik lebih mudah diakses.

Di blog kami, kami

menerbitkan wawancara dengan Yuri , di mana kami berbicara tentang keamanan web dan solusi tanpa kata sandi.

"WebAuthn dapat mengubah cara kita berinteraksi dengan sumber daya Internet," kata Sergey Belkin, kepala pengembangan untuk penyedia IaaS 1cloud.ru . - Pengguna tidak perlu menemukan dan mengingat kata sandi. Namun, hingga saat ini, pemilik situs web dan pengembang aplikasi harus mulai menggunakan standar. Itu sudah diterapkan oleh Google, Dropbox, Bank of America. Tapi sebelum otentikasi tanpa kata sandi meluas, itu akan memakan waktu. "

Namun sejumlah pakar keamanan khawatir tentang fakta bahwa WebAuthn menggunakan skema enkripsi ECDAA asimetris. Diperlukan untuk membuat tanda tangan digital. Insinyur Paragon

percaya bahwa menggunakan metode kriptografi berdasarkan

kurva eliptik (yang digunakan ECDAA) tidak aman karena sejumlah kerentanan potensial.

Paragon juga mengkritik pembuat standar sendiri. Diduga, mereka tidak berkonsultasi dengan cryptographers terkemuka dari industri TI dan memimpin pengembangan "diam-diam", tanpa memberikan standar untuk melakukan tes kriptografi skala besar.

Namun terlepas dari semua hal di atas, perwakilan Paragon Initiative masih percaya pada prospek otentikasi tanpa kata sandi dan advokasi untuk implementasi besar-besaran WebAuthn.

WebAuthn sudah

didukung di browser dan OS paling populer. Penyempurnaan standar hanyalah langkah pertama menuju penyebaran sistem bebas kata sandi.

Apa yang kami tulis di blog perusahaan: