Halo semuanya! Saya memimpin Pusat Keamanan DataLine Cybersecurity. Pelanggan datang kepada kami dengan tugas memenuhi persyaratan 152- di cloud atau infrastruktur fisik.

Di hampir setiap proyek, perlu untuk melakukan pekerjaan pendidikan untuk menghilangkan prasangka mitos seputar hukum ini. Saya telah menyusun kesalahpahaman paling umum yang dapat menghabiskan banyak biaya untuk anggaran dan sistem saraf dari operator data pribadi. Saya harus membuat reservasi segera bahwa kasus-kasus kantor negara (SIG) yang berhubungan dengan rahasia negara, KII, dll., Akan tetap berada di luar ruang lingkup artikel ini.

Mitos 1. Saya menaruh antivirus, firewall, rak berpagar di sekitar pagar. Apakah saya mengikuti hukum?

152- - bukan tentang melindungi sistem dan server, tetapi tentang melindungi data pribadi entitas. Oleh karena itu, kepatuhan terhadap 152-FZ tidak dimulai dengan antivirus, tetapi dengan sejumlah besar kertas dan masalah organisasi.

Inspektur kepala, Roskomnadzor, akan melihat bukan pada ketersediaan dan kondisi sarana teknis perlindungan, tetapi pada dasar hukum untuk pemrosesan data pribadi (PD):

- untuk tujuan apa Anda mengumpulkan data pribadi;

- Apakah Anda mengumpulkan lebih dari yang diperlukan untuk keperluan Anda?

- berapa banyak menyimpan data pribadi;

- Apakah ada kebijakan untuk memproses data pribadi;

- Apakah Anda mengumpulkan persetujuan untuk memproses PD, untuk transfer lintas batas, untuk diproses oleh pihak ketiga, dll.

Jawaban atas pertanyaan-pertanyaan ini, serta prosesnya sendiri, harus dicatat dalam dokumen yang relevan. Berikut adalah daftar yang jauh dari lengkap tentang apa yang perlu disiapkan oleh operator data pribadi:

- Bentuk standar persetujuan untuk pemrosesan data pribadi (ini adalah lembaran yang sekarang kami tandatangani di hampir semua tempat kami meninggalkan nama kami, data paspor).

- Kebijakan operator mengenai pemrosesan data pribadi ( ada rekomendasi untuk pendaftaran).

- Memerintahkan pengangkatan orang yang bertanggung jawab untuk mengatur pemrosesan PD.

- Deskripsi pekerjaan dari orang yang bertanggung jawab untuk mengatur pemrosesan PD.

- Aturan kontrol internal dan (atau) audit kepatuhan pemrosesan PD dengan persyaratan hukum.

- Daftar sistem informasi data pribadi (ISPDn).

- Prosedur untuk memberikan akses ke subjek ke PD-nya.

- Aturan Investigasi Insiden.

- Urutan pada penerimaan pekerja untuk pemrosesan data pribadi.

- Aturan interaksi dengan regulator.

- Pemberitahuan ILV, dll.

- Formulir pemesanan pemrosesan PD.

- Model Ancaman ISPD

Setelah menyelesaikan masalah ini, Anda dapat melanjutkan dengan pemilihan tindakan khusus dan sarana teknis. Yang mana yang Anda perlukan tergantung pada sistem, kondisi kerja dan ancaman saat ini. Tetapi lebih lanjut tentang itu nanti.

Realitas: kepatuhan terhadap hukum adalah pembentukan dan kepatuhan terhadap proses tertentu, pertama-tama, dan hanya pada yang kedua - penggunaan cara teknis khusus.

Mitos 2. Saya menyimpan data pribadi di cloud, pusat data yang memenuhi persyaratan 152-FZ. Sekarang mereka bertanggung jawab untuk menegakkan hukum.

Saat Anda memasang iklan penyimpanan data pribadi ke penyedia cloud atau ke pusat data, Anda tidak akan berhenti menjadi operator data pribadi.

Kami meminta bantuan definisi hukum:

Memproses data pribadi - setiap tindakan (operasi) atau serangkaian tindakan (operasi) yang dilakukan dengan menggunakan alat otomasi atau tanpa menggunakan alat tersebut dengan data pribadi, termasuk pengumpulan, perekaman, sistematisasi, akumulasi, penyimpanan, klarifikasi (memperbarui, mengubah), pengambilan, gunakan, transfer (distribusi, penyediaan, akses), depersonalisasi, pemblokiran, penghapusan, penghancuran data pribadi.

Sumber: Pasal 3, 152-FZDari semua tindakan ini, penyedia layanan bertanggung jawab atas penyimpanan dan penghancuran data pribadi (ketika klien mengakhiri kontrak dengannya). Segala sesuatu yang lain disediakan oleh operator data pribadi. Ini berarti bahwa operator, dan bukan penyedia layanan, yang menentukan kebijakan untuk memproses data pribadi, menerima persetujuan yang ditandatangani untuk pemrosesan data pribadi dari pelanggannya, mencegah dan menyelidiki kasus-kasus kebocoran data pribadi di samping, dan seterusnya.

Oleh karena itu, operator data pribadi masih harus mengumpulkan dokumen yang tercantum di atas dan mengambil tindakan organisasi dan teknis untuk melindungi ISPDn mereka.

Biasanya, penyedia membantu operator dengan memastikan kepatuhan dengan persyaratan hukum di tingkat infrastruktur di mana ISPD operator akan berlokasi: rak peralatan atau cloud. Dia juga mengumpulkan paket dokumen, mengambil langkah-langkah organisasi dan teknis untuk infrastrukturnya sesuai dengan 152-FZ.

Beberapa penyedia membantu dengan dokumen dan menyediakan sarana teknis perlindungan untuk ISPD sendiri, yaitu, tingkat di atas infrastruktur. Operator juga dapat melakukan outsourcing tugas-tugas ini, tetapi tanggung jawab dan kewajiban berdasarkan hukum tidak hilang.

Kenyataan: merujuk pada layanan penyedia atau pusat data, Anda tidak dapat mentransfer kepadanya tugas operator data pribadi dan menyingkirkan tanggung jawab. Jika penyedia menjanjikan ini kepada Anda, maka ia, secara halus, tidak jujur.

Mitos 3. Saya memiliki paket dokumen dan tindakan yang diperlukan. Saya menyimpan data pribadi dengan penyedia, yang menjanjikan kepatuhan dengan 152-. Apakah semuanya dalam kerawang?

Ya, jika Anda tidak lupa untuk menandatangani pesanan. Menurut undang-undang, operator dapat mempercayakan pemrosesan data pribadi kepada orang lain, misalnya, ke penyedia layanan yang sama. Pesanan adalah sejenis perjanjian, yang mencantumkan apa yang dapat dilakukan penyedia layanan dengan data pribadi operator.

Operator memiliki hak untuk mempercayakan pemrosesan data pribadi kepada orang lain dengan persetujuan subjek data pribadi, kecuali ditentukan lain oleh Undang-Undang Federal, berdasarkan perjanjian yang disimpulkan dengan orang tersebut, termasuk kontrak negara bagian atau kota, atau dengan adopsi oleh negara bagian atau badan kota dari tindakan yang relevan (selanjutnya - pesanan operator). Seseorang yang memproses data pribadi atas nama operator diharuskan untuk mematuhi prinsip dan aturan untuk pemrosesan data pribadi yang diatur oleh Undang-Undang Federal ini.

Sumber: Klausul 3, Pasal 6, 152-FZKewajiban penyedia untuk melindungi kerahasiaan data pribadi dan memastikan keamanannya sesuai dengan persyaratan yang ditentukan segera diperbaiki:

Instruksi operator harus menentukan daftar tindakan (operasi) dengan data pribadi yang akan dilakukan oleh orang yang memproses data pribadi, dan tujuan pemrosesan, kewajiban orang tersebut untuk menjaga kerahasiaan data pribadi dan memastikan keamanan data pribadi selama pemrosesan mereka, serta harus menentukan persyaratan untuk perlindungan data pribadi yang diproses sesuai dengan Pasal 19 Undang-Undang Federal ini.

Sumber: Klausul 3, Pasal 6, 152-FZUntuk ini, penyedia bertanggung jawab kepada operator, dan bukan untuk subjek data pribadi:

Jika operator mempercayakan pemrosesan data pribadi kepada orang lain, operator bertanggung jawab pada subjek data pribadi untuk tindakan orang yang ditentukan. Seseorang yang memproses data pribadi atas nama operator bertanggung jawab kepada operator.

Sumber: 152-FZ .Penting juga untuk menentukan kewajiban untuk memastikan perlindungan data pribadi dalam urutan:

Keamanan data pribadi selama pemrosesan dalam sistem informasi dipastikan oleh operator sistem ini, yang memproses data pribadi (selanjutnya disebut sebagai operator), atau oleh orang yang memproses data pribadi atas nama operator berdasarkan perjanjian yang dibuat dengan orang ini (selanjutnya disebut sebagai orang yang berwenang). Kontrak antara operator dan orang yang berwenang harus menyediakan kewajiban orang yang berwenang untuk memastikan keamanan data pribadi ketika mereka diproses dalam sistem informasi.

Sumber: Keputusan Pemerintah Federasi Rusia 1 November 2012 No. 1119Kenyataan: jika Anda memberikan data pribadi kepada penyedia, maka tandatangani pesanan. Dalam urutannya, tunjukkan persyaratan untuk memastikan perlindungan subjek pribadi. Jika tidak, Anda tidak mematuhi undang-undang tentang transfer pekerjaan pemrosesan data pribadi ke pihak ketiga dan penyedia terkait kepatuhan dengan 152-FZ tidak berutang apa pun kepada Anda.

Mitos 4. Mossad memata-matai saya, atau saya pasti memiliki UZ-1

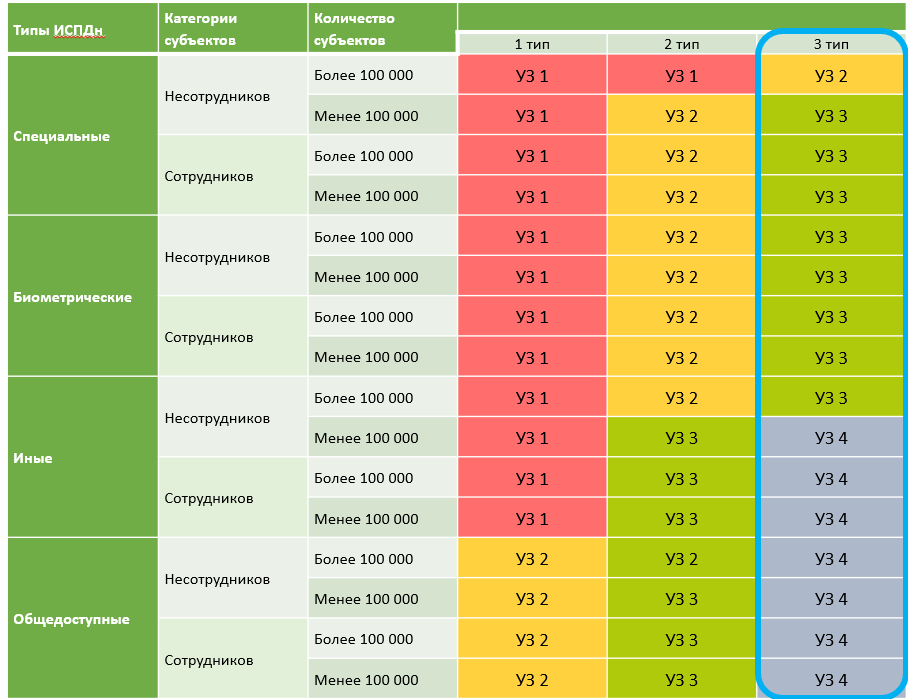

Beberapa pelanggan terus-menerus membuktikan bahwa mereka memiliki tingkat keamanan ISPD 1 atau 2. Paling sering hal ini tidak terjadi. Ingat material untuk mencari tahu mengapa ini terjadi.

KM, atau tingkat keamanan, menentukan dari mana Anda akan melindungi data pribadi.

Poin-poin berikut ini memengaruhi tingkat keamanan:

- jenis data pribadi (khusus, biometrik, publik, dan lainnya);

- milik siapa data pribadi - karyawan atau bukan karyawan dari operator data pribadi;

- jumlah mata pelajaran data pribadi - lebih atau kurang dari 100 ribu

- jenis ancaman aktual.

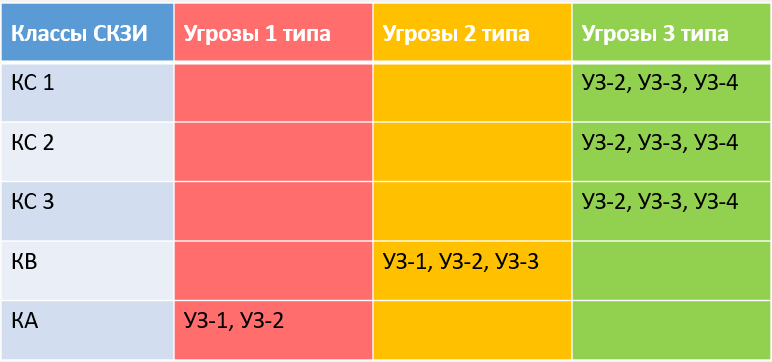

Tentang jenis ancaman kita diberitahu oleh

Keputusan Pemerintah Federasi Rusia 1 November 2012 No. 1119 . Berikut adalah deskripsi masing-masing dengan terjemahan gratis saya ke bahasa manusia.

Ancaman dari tipe pertama relevan untuk sistem informasi jika, untuk itu, ancaman yang berkaitan dengan keberadaan kemampuan tidak terdokumentasi (tidak dideklarasikan) dalam perangkat lunak sistem yang digunakan dalam sistem informasi juga relevan untuk itu.Jika Anda mengenali jenis ancaman ini sebagai relevan, maka Anda sangat yakin bahwa agen CIA, MI-6 atau MOSSAD menempatkan bookmark di sistem operasi untuk mencuri data pribadi entitas tertentu dari ISPD Anda.

Ancaman tipe ke-2 relevan untuk sistem informasi jika, untuk itu, ancaman yang terkait dengan kemampuan yang tidak terdokumentasi (tidak dideklarasikan) dalam perangkat lunak aplikasi yang digunakan dalam sistem informasi juga relevan untuk itu.Jika Anda berpikir bahwa ancaman dari tipe kedua adalah kasus Anda, maka Anda sedang tidur dan lihat bagaimana agen yang sama dari CIA, MI-6, MOSSAD, seorang peretas yang sendirian atau kelompok yang menempatkan bookmark di beberapa paket perangkat lunak perkantoran untuk diburu secara khusus untuk data pribadi Anda. Ya, ada perangkat lunak aplikasi yang meragukan seperti μTorrent, tetapi Anda dapat membuat daftar perangkat lunak yang diizinkan untuk instalasi dan menandatangani perjanjian dengan pengguna, tidak memberikan hak administrator lokal kepada pengguna, dll.

Ancaman tipe ke-3 relevan untuk sistem informasi jika ancaman yang relevan dengannya tidak terkait dengan keberadaan kemampuan yang tidak terdokumentasi (tidak diumumkan) dalam sistem dan perangkat lunak aplikasi yang digunakan dalam sistem informasi.Ancaman tipe 1 dan 2 tidak cocok untuk Anda, yang berarti Anda ada di sini.

Kami memilah-milah jenis ancaman, sekarang kami melihat pada tingkat keamanan apa ISPD kami akan miliki.

Tabel ini didasarkan pada korespondensi yang ditentukan dalam Keputusan Pemerintah Federasi Rusia 1 November 2012 No. 1119 .

Tabel ini didasarkan pada korespondensi yang ditentukan dalam Keputusan Pemerintah Federasi Rusia 1 November 2012 No. 1119 .Jika kita memilih jenis ancaman mendesak ketiga, maka dalam kebanyakan kasus kita akan memiliki UZ-3. Satu-satunya pengecualian ketika ancaman tipe 1 dan 2 tidak relevan, tetapi tingkat keamanan akan tetap tinggi (UZ-2) adalah perusahaan yang memproses data pribadi khusus non-karyawan dalam jumlah lebih dari 100.000. Misalnya, perusahaan yang terlibat dalam diagnosa medis dan render layanan medis.

Ada juga UZ-4, dan ini terutama ditemukan di perusahaan yang bisnisnya tidak terkait dengan pemrosesan data pribadi non-karyawan, yaitu pelanggan atau kontraktor, atau database pribadi kecil.

Mengapa begitu penting untuk tidak berlebihan dengan tingkat keamanan? Semuanya sederhana: serangkaian tindakan dan sarana perlindungan untuk memastikan tingkat keamanan ini akan tergantung pada ini. Semakin tinggi USG, semakin banyak yang perlu dilakukan secara organisasi dan teknis (baca: semakin banyak uang dan saraf yang perlu Anda keluarkan).

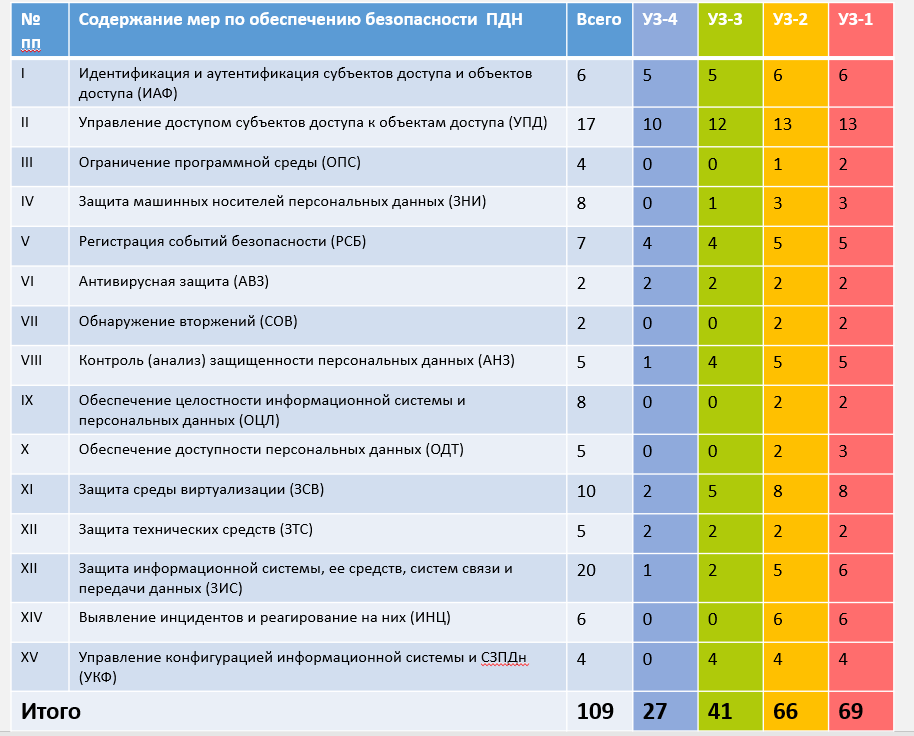

Di sini, misalnya, adalah bagaimana seperangkat langkah-langkah keamanan berubah sesuai dengan PP-1119 yang sama.

Sekarang kita melihat bagaimana, tergantung pada tingkat keamanan yang dipilih, daftar tindakan yang diperlukan diubah sesuai dengan

Orde FSTEC Rusia No. 21 tanggal 02/18/2013. Ada lampiran panjang untuk dokumen ini, di mana langkah-langkah yang diperlukan ditentukan. Ada 109 dari mereka, untuk setiap KM, langkah-langkah wajib diidentifikasi dan ditandai dengan tanda "+" - mereka secara tepat dihitung dalam tabel di bawah ini. Jika Anda hanya menyisakan yang diperlukan untuk UZ-3, Anda mendapatkan 41.

Kenyataan:

Kenyataan: jika Anda tidak mengumpulkan analisis atau biometrik klien, Anda tidak

paranoid tentang bookmark dalam perangkat lunak sistem dan aplikasi, maka kemungkinan besar Anda memiliki UZ-3. Baginya ada daftar tindakan organisasi dan teknis yang benar-benar dapat diimplementasikan.

Mitos 5. Semua sarana perlindungan (SZI) data pribadi harus disertifikasi oleh FSTEC Rusia

Jika Anda ingin atau diminta untuk melakukan sertifikasi, maka kemungkinan besar Anda harus menggunakan peralatan pelindung bersertifikat. Sertifikasi akan dilakukan oleh pemegang lisensi FSTEC Rusia, yang:

- tertarik untuk menjual lebih banyak SZI bersertifikat;

- akan takut pencabutan lisensi oleh regulator jika terjadi kesalahan.

Jika Anda tidak memerlukan sertifikasi dan Anda siap untuk mengonfirmasi bahwa Anda telah memenuhi persyaratan dengan cara lain, yang disebut dalam

Orde FSTEC Rusia No. 21 "Evaluasi efektivitas langkah-langkah untuk memastikan keamanan data pribadi diimplementasikan sebagai bagian dari sistem perlindungan data pribadi," maka sertifikasi SZI tidak diperlukan untuk Anda. Saya akan mencoba memberikan pembenaran secara singkat.

Paragraf 2 Pasal 19 152-FZ menyatakan bahwa perlu menggunakan peralatan pelindung yang telah lulus prosedur penilaian kesesuaian dengan cara yang ditentukan

:

Memastikan keamanan data pribadi tercapai, khususnya:

[...]

3) dengan menggunakan prosedur untuk menilai kesesuaian fasilitas perlindungan informasi yang telah berlalu dengan cara yang ditetapkanDalam

paragraf 13 PP-1119 ada juga persyaratan untuk menggunakan alat perlindungan informasi yang telah melewati prosedur untuk menilai kepatuhan dengan persyaratan hukum:

[...]

penggunaan alat perlindungan informasi yang telah melewati prosedur untuk menilai kepatuhan dengan persyaratan undang-undang Federasi Rusia di bidang keamanan informasi, dalam kasus ketika penggunaan sarana tersebut diperlukan untuk menetralisir ancaman saat ini.Paragraf 4 dari Orde FSTEC No. 21 praktis menggandakan paragraf PP-1119:

Langkah-langkah untuk memastikan keamanan data pribadi diterapkan, antara lain, melalui penggunaan alat perlindungan informasi dalam sistem informasi yang telah melewati prosedur penilaian kesesuaian dengan cara yang ditentukan dalam kasus di mana penggunaan alat tersebut diperlukan untuk menetralisir ancaman saat ini terhadap keamanan data pribadi.Apa kesamaan formulasi ini? Benar - mereka tidak memerlukan penggunaan peralatan pelindung bersertifikat. Faktanya adalah bahwa ada beberapa bentuk penilaian kesesuaian (sertifikasi sukarela atau wajib, deklarasi kesesuaian). Sertifikasi hanyalah salah satunya. Operator dapat menggunakan dana yang tidak bersertifikat, tetapi akan perlu untuk menunjukkan kepada regulator selama verifikasi bahwa mereka telah menjalani prosedur penilaian kesesuaian dalam beberapa bentuk.

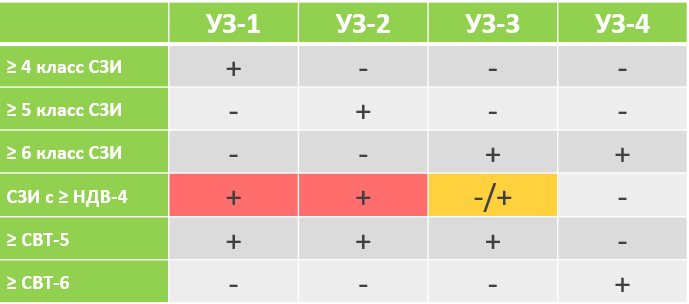

Jika operator memutuskan untuk menggunakan peralatan pelindung bersertifikat, maka perlu untuk memilih SZI sesuai dengan ultrasound, sebagaimana ditunjukkan dengan jelas dalam

FSTEC Order No. 21 :

Langkah-langkah teknis untuk melindungi data pribadi diimplementasikan melalui penggunaan alat perlindungan informasi, termasuk perangkat lunak (perangkat lunak dan perangkat keras) di mana mereka diimplementasikan yang memiliki fungsi keamanan yang diperlukan.

Ketika menggunakan perlindungan informasi berarti disertifikasi sesuai dengan persyaratan keamanan informasi dalam sistem informasi: Klausul 12 dari Pesanan No. 21 FSTEC Rusia .Kenyataan:

Klausul 12 dari Pesanan No. 21 FSTEC Rusia .Kenyataan: undang

- undang tidak mengharuskan penggunaan solusi resmi.

Mitos 6. Saya perlu perlindungan kripto.

Berikut beberapa nuansa:

- Banyak orang percaya bahwa kriptografi diperlukan untuk ISPDn apa pun. Bahkan, mereka perlu digunakan hanya jika operator tidak melihat sendiri langkah-langkah keamanan lain, selain penggunaan kriptografi.

- Jika tidak ada kriptografi sama sekali, maka Anda perlu menggunakan CPSI yang disertifikasi oleh FSB.

- Misalnya, Anda memutuskan untuk meng-host ISPD di cloud penyedia layanan, tetapi tidak mempercayainya. Anda menggambarkan kekhawatiran Anda dalam model ancaman dan penyusup. Anda memiliki PDN, jadi Anda memutuskan bahwa kriptografi adalah satu-satunya cara perlindungan: Anda akan mengenkripsi mesin virtual, membangun saluran yang aman melalui perlindungan kriptografi. Dalam hal ini, perlu untuk menerapkan CIPF yang disertifikasi oleh FSB Rusia.

- Langkah-langkah perlindungan informasi kriptografi bersertifikat dipilih sesuai dengan tingkat keamanan tertentu sesuai dengan Pesanan No. 378 dari FSB .

Untuk ISPDn dengan UZ-3 dimungkinkan untuk menggunakan KS1, KS2, KS3. KC1, misalnya, C-Terra Virtual Gateway 4.2 untuk perlindungan saluran.

KC2, KC3 hanya diwakili oleh perangkat lunak dan sistem perangkat keras, seperti: Koordinator ViPNet, APK Kontinental, S-Terra Gateway, dll.

Jika Anda memiliki UZ-2 atau 1, maka Anda akan membutuhkan sarana perlindungan kriptografi kelas KV1, 2 dan KA. Ini adalah perangkat keras dan sistem perangkat lunak khusus, mereka sulit dioperasikan, dan karakteristik kinerja sederhana.

Kenyataan:

Kenyataan: hukum tidak mewajibkan untuk menggunakan FSIS yang disertifikasi oleh FSB.