Seberapa sering Anda membeli sesuatu secara spontan, mengalah untuk mendinginkan iklan, dan kemudian hal yang semula diinginkan ini adalah mengumpulkan debu di lemari, dapur atau garasi sampai pembersihan atau pemindahan umum selanjutnya? Akibatnya, kekecewaan karena harapan yang tidak bisa dibenarkan dan membuang-buang uang. Jauh lebih buruk ketika ini terjadi pada bisnis. Sangat sering, trik pemasaran begitu baik sehingga perusahaan memperoleh solusi yang mahal tanpa melihat gambaran lengkap aplikasinya. Sementara itu, uji coba sistem membantu memahami bagaimana mempersiapkan infrastruktur untuk integrasi, fungsionalitas apa dan sejauh mana harus dilaksanakan. Jadi Anda dapat menghindari sejumlah besar masalah karena pilihan produk "secara membabi buta." Selain itu, pengenalan setelah "pilot" yang kompeten akan membawa insinyur sel-sel saraf yang jauh lebih sedikit dan rambut beruban. Mari kita lihat mengapa uji coba percontohan sangat penting untuk proyek yang sukses, dengan menggunakan contoh alat populer untuk mengendalikan akses ke jaringan perusahaan - Cisco ISE. Mari kita pertimbangkan opsi standar dan sepenuhnya non-standar untuk menerapkan solusi yang telah ditemukan dalam praktik kami.

Cisco ISE - Radius Server pada Steroid

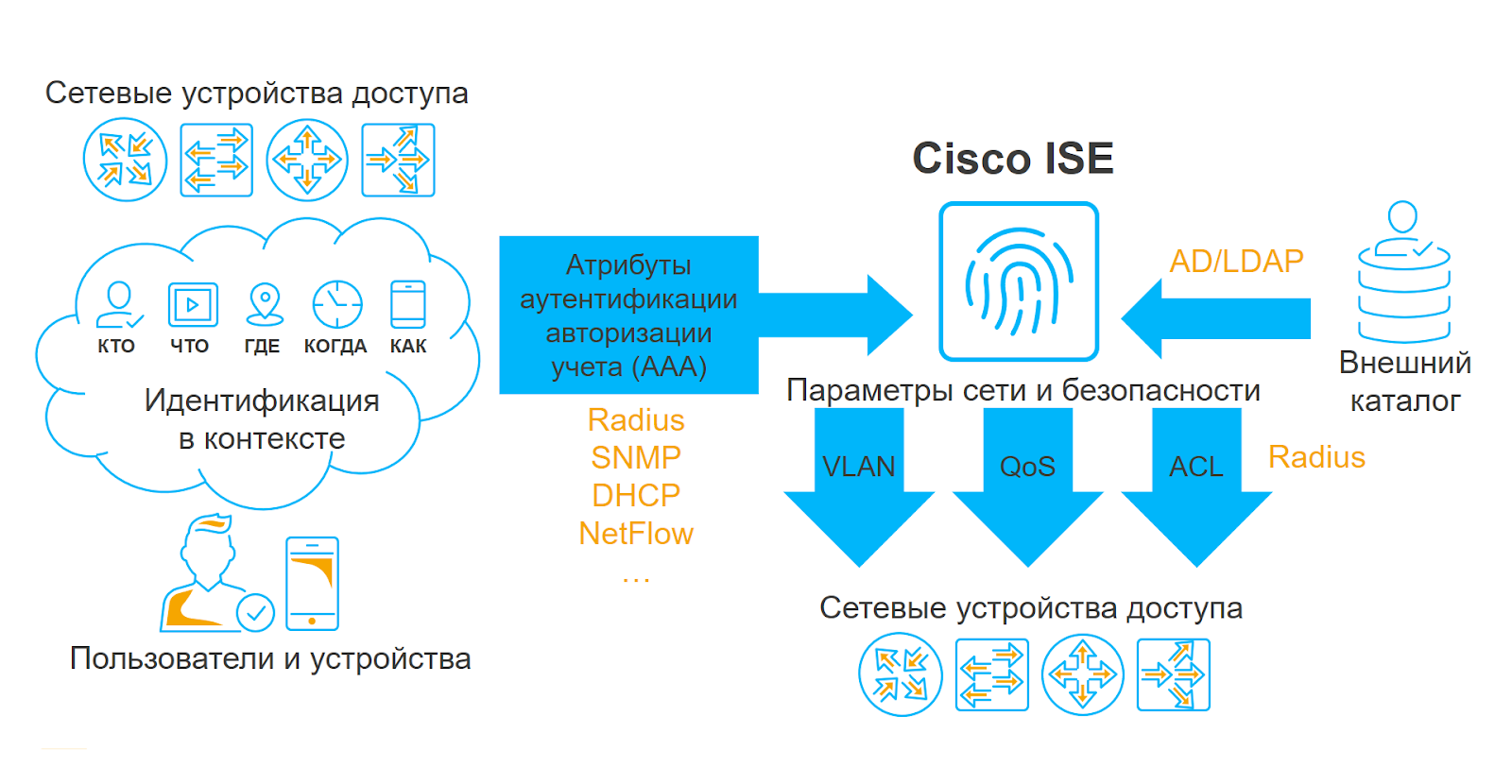

Cisco Identity Services Engine (ISE) adalah platform untuk menciptakan sistem kontrol akses untuk jaringan area lokal organisasi. Di komunitas pakar, produk untuk propertinya dijuluki "Radius server on steroids." Kenapa begitu Intinya, solusinya adalah server Radius, tempat sejumlah besar layanan tambahan dan "chip" dipasangkan, memungkinkan Anda untuk menerima sejumlah besar informasi kontekstual dan menerapkan sekumpulan data yang dihasilkan dalam kebijakan akses.

Seperti server Radius lainnya, Cisco ISE berinteraksi dengan peralatan jaringan pada tingkat akses, mengumpulkan informasi tentang semua upaya untuk terhubung ke jaringan perusahaan dan, berdasarkan kebijakan otentikasi dan otorisasi, memungkinkan atau menolak akses pengguna ke LAN. Namun, kemungkinan profiling, penjadwalan, integrasi dengan solusi keamanan informasi lainnya dapat secara signifikan mempersulit logika kebijakan otorisasi dan dengan demikian menyelesaikan tugas yang agak sulit dan menarik.

Implement tidak dapat diujicobakan: mengapa kita perlu pengujian?

Nilai uji coba adalah dalam menunjukkan semua kemampuan sistem dalam infrastruktur tertentu dari organisasi tertentu. Saya yakin bahwa mengemudikan Cisco ISE sebelum penyebaran berguna bagi semua peserta proyek, dan itulah sebabnya.

Untuk integrator, ini memberikan gagasan yang jelas tentang harapan pelanggan dan membantu merumuskan tugas teknis yang benar yang berisi lebih banyak detail daripada frasa umum “buat semuanya baik-baik saja”. "Pilot" memungkinkan kita untuk merasakan semua rasa sakit pelanggan, untuk memahami tugas mana yang menjadi prioritas baginya dan yang kedua. Bagi kami, ini adalah peluang besar untuk mencari tahu di muka peralatan apa yang digunakan dalam organisasi, bagaimana implementasi akan terjadi, di mana situs, di mana mereka berada dan sebagainya.

Selama pengujian percontohan, pelanggan melihat sistem nyata dalam tindakan, berkenalan dengan antarmuka, dapat memeriksa apakah itu kompatibel dengan perangkat keras mereka, dan mendapatkan pandangan holistik tentang bagaimana solusi akan bekerja setelah implementasi penuh. "Pilot" adalah saat ketika Anda dapat melihat semua "jebakan" yang mungkin akan Anda temui selama integrasi dan memutuskan berapa banyak lisensi yang perlu Anda beli.

Apa yang bisa "muncul" selama "pilot"

Jadi, bagaimana Anda mempersiapkan diri untuk implementasi Cisco ISE? Dari pengalaman kami, kami telah menghitung 4 poin utama yang penting untuk dipertimbangkan dalam proses uji coba sistem.

Faktor bentuk

Pertama, Anda perlu memutuskan faktor bentuk sistem yang akan diterapkan: fisik atau virtual. Setiap opsi memiliki kelebihan dan kekurangan. Misalnya, kekuatan peningkatan fisik adalah kinerja yang diprediksi, tetapi kita tidak boleh lupa bahwa perangkat tersebut menjadi usang seiring berjalannya waktu. Peningkatan virtual kurang dapat diprediksi karena Mereka bergantung pada peralatan yang digunakan lingkungan virtualisasi, tetapi pada saat yang sama mereka memiliki nilai tambah yang serius: jika ada dukungan, mereka selalu dapat diperbarui ke versi terbaru.

Apakah peralatan jaringan Anda kompatibel dengan Cisco ISE?

Tentu saja, skenario ideal adalah menghubungkan semua peralatan ke sistem sekaligus. Namun, ini tidak selalu memungkinkan, karena banyak organisasi masih menggunakan sakelar yang tidak dikelola atau sakelar yang tidak mendukung beberapa teknologi yang dijalankan oleh Cisco ISE. Omong-omong, ini bukan hanya tentang sakelar, itu juga bisa berupa pengontrol jaringan nirkabel, konsentrator VPN dan peralatan lain yang terhubung dengan pengguna. Dalam praktik saya, ada beberapa kasus ketika, setelah menunjukkan sistem untuk implementasi penuh, pelanggan memperbarui hampir seluruh armada sakelar tingkat akses ke peralatan Cisco modern. Untuk menghindari kejutan yang tidak menyenangkan, ada baiknya mencari tahu proporsi peralatan yang tidak didukung sebelumnya.

Apakah semua perangkat Anda khas?

Di jaringan apa pun, ada perangkat tipikal yang seharusnya tidak sulit untuk terhubung: stasiun kerja, telepon IP, titik akses Wi-Fi, camcorder, dan sebagainya. Tetapi juga terjadi bahwa perangkat non-standar, misalnya, konverter sinyal bus RS232 / Ethernet, antarmuka catu daya yang tidak terputus, berbagai peralatan pemrosesan, dll. Harus terhubung ke LAN. Penting untuk menentukan daftar perangkat tersebut terlebih dahulu sehingga Anda sudah memiliki pemahaman pada tahap implementasi, bagaimana secara teknis mereka akan bekerja dengan Cisco ISE.

Dialog konstruktif dengan spesialis TI

Seringkali pelanggan Cisco ISE adalah departemen keamanan, dengan departemen TI biasanya bertanggung jawab untuk mengonfigurasi sakelar tingkat akses dan Direktori Aktif. Oleh karena itu, interaksi produktif antara keamanan dan profesional TI adalah salah satu syarat penting untuk implementasi sistem yang tidak menyakitkan. Jika yang terakhir merasakan integrasi "dengan permusuhan", ada baiknya menjelaskan kepada mereka bagaimana solusi akan berguna bagi departemen TI.

5 Kasus Pengguna Cisco ISE Teratas

Dalam pengalaman kami, fungsionalitas sistem yang diperlukan juga terdeteksi pada tahap uji coba. Berikut adalah beberapa kasus penggunaan solusi yang paling populer dan kurang umum.

Akses LAN Aman dengan EAP-TLS

Seperti yang ditunjukkan oleh hasil penelitian pentester kami, cukup sering penyerang menggunakan soket biasa untuk menembus jaringan perusahaan, tempat printer, telepon, kamera IP, Wi-Fi-point dan perangkat jaringan non-pribadi lainnya terhubung. Oleh karena itu, bahkan jika akses ke jaringan didasarkan pada teknologi dot1x, tetapi protokol alternatif digunakan tanpa menggunakan sertifikat otentikasi pengguna, ada kemungkinan besar serangan yang berhasil dengan intersepsi sesi dan brute force kata sandi. Dalam kasus Cisco ISE, akan jauh lebih sulit untuk mendapatkan sertifikat - untuk ini, peretas akan membutuhkan daya komputasi yang jauh lebih besar, sehingga kasing ini sangat efektif.

Akses Nirkabel Dual-SSID

Inti dari skenario ini adalah menggunakan 2 pengidentifikasi jaringan (SSID). Salah satunya dapat disebut "tamu". Melalui itu, baik tamu dan karyawan perusahaan dapat memasuki jaringan nirkabel. Ketika mencoba terhubung, yang terakhir diarahkan ke portal khusus di mana penyediaan terjadi. Yaitu, sertifikat dikeluarkan untuk pengguna dan perangkat pribadinya dikonfigurasikan untuk secara otomatis menyambung kembali ke SSID kedua, yang sudah menggunakan EAP-TLS dengan semua keunggulan kasus pertama.

Bypass dan Profil Otentikasi MAC

Kasus populer lainnya adalah secara otomatis menentukan jenis perangkat yang akan dihubungkan dan menerapkan batasan yang benar untuknya. Bagaimana dia menarik? Faktanya adalah bahwa masih ada beberapa perangkat yang tidak mendukung otentikasi di bawah protokol 802.1X. Oleh karena itu, perangkat tersebut harus diluncurkan ke jaringan dengan alamat MAC, yang cukup mudah dipalsukan. Di sini Cisco ISE datang untuk menyelamatkan: dengan bantuan sistem Anda dapat melihat bagaimana perangkat berperilaku dalam jaringan, menyusun profilnya dan mengaitkannya dengan sekelompok perangkat lain, misalnya, telepon IP dan stasiun kerja. Ketika seorang penyerang mencoba menipu alamat MAC dan terhubung ke jaringan, sistem akan melihat bahwa profil perangkat telah berubah, itu akan menandakan perilaku mencurigakan dan tidak akan membiarkan pengguna yang mencurigakan memasuki jaringan.

Eap-chaining

Teknologi EAP-Chaining menyiratkan otentikasi berurutan dari PC dan akun pengguna yang berfungsi. Kasus ini tersebar luas karena Banyak perusahaan masih tidak menyambut koneksi gadget pribadi karyawan ke LAN perusahaan. Dengan menggunakan pendekatan otentikasi ini, Anda dapat memeriksa apakah workstation tertentu adalah anggota domain, dan jika hasilnya negatif, pengguna tidak akan masuk jaringan atau masuk, tetapi dengan batasan tertentu.

Postur

Kasus ini adalah tentang menilai kepatuhan perangkat lunak workstation dengan persyaratan keamanan informasi. Dengan menggunakan teknologi ini, Anda dapat memeriksa apakah perangkat lunak pada workstation diperbarui, apakah fitur keamanan diinstal di dalamnya, apakah firewall host dikonfigurasikan, dll. Menariknya, teknologi ini juga memungkinkan Anda untuk menyelesaikan tugas-tugas lain yang tidak terkait dengan keamanan, misalnya, memeriksa keberadaan file yang diperlukan atau menginstal perangkat lunak seluruh sistem.

Skenario penggunaan Cisco ISE seperti otentikasi domain pass-through (Passive ID), mikrosegmentasi dan penyaringan berbasis SGT, serta integrasi dengan sistem manajemen perangkat seluler (MDM) dan pemindai kerentanan (Pemindai Kerentanan) juga kurang umum.

Proyek non-standar: mengapa Cisco ISE diperlukan, atau 3 kasus langka dari praktik kami

Kontrol Akses Server Linux

Setelah kami memecahkan kasus yang agak sepele untuk salah satu pelanggan yang sudah menerapkan sistem Cisco ISE: kami perlu menemukan cara untuk mengontrol tindakan pengguna (terutama administrator) di server yang menjalankan Linux. Dalam mencari jawaban, kami mendapat ide untuk menggunakan perangkat lunak Modul PAM Radius gratis, yang memungkinkan kami untuk masuk ke server berbasis Linux dengan otentikasi pada server radius eksternal. Segala hal dalam hal ini akan baik jika bukan karena satu "tetapi": server radius, mengirimkan respons terhadap permintaan otentikasi, mengembalikan hanya nama akun dan hasilnya dinilai diterima atau dinilai ditolak. Sementara itu, untuk otorisasi di Linux, Anda perlu menetapkan setidaknya satu parameter lagi - direktori home, sehingga pengguna mendapatkan setidaknya di suatu tempat. Kami tidak menemukan cara untuk memberikan ini sebagai atribut radius, jadi kami menulis skrip khusus untuk membuat akun dari jarak jauh pada host dalam mode semi-otomatis. Tugas ini cukup layak, karena kami berurusan dengan akun administrator, yang jumlahnya tidak terlalu banyak. Kemudian pengguna pergi ke perangkat yang diperlukan, setelah itu mereka diberi akses yang diperlukan. Muncul pertanyaan yang masuk akal: apakah wajib menggunakan Cisco ISE dalam kasus seperti itu? Sebenarnya, tidak - server radius mana pun dapat melakukannya, tetapi karena pelanggan sudah memiliki sistem ini, kami baru saja menambahkan fitur baru ke dalamnya.

Inventarisasi perangkat keras dan perangkat lunak dalam LAN

Suatu ketika kami sedang mengerjakan sebuah proyek untuk mengirimkan Cisco ISE ke satu pelanggan tanpa “pilot” pendahuluan. Tidak ada persyaratan yang jelas untuk solusi ini, ditambah semua yang kami hadapi dengan flat, jaringan non-segmented, yang mempersulit tugas kami. Selama proyek, kami mengonfigurasi semua metode profil yang mungkin didukung jaringan: NetFlow, DHCP, SNMP, integrasi AD, dll. Akibatnya, akses MAR dikonfigurasikan dengan kemampuan untuk memasuki jaringan jika otentikasi gagal. Artinya, bahkan jika otentikasi tidak berhasil, sistem masih akan membiarkan pengguna masuk ke jaringan, mengumpulkan informasi tentang dia dan menulisnya ke database ISE. Pemantauan jaringan seperti itu selama beberapa minggu membantu kami mengidentifikasi sistem plug-in dan perangkat non-pribadi dan mengembangkan pendekatan untuk segmentasi mereka. Setelah itu, kami juga mengkonfigurasi penjadwalan untuk menginstal agen pada workstation untuk mengumpulkan informasi tentang perangkat lunak yang diinstal pada mereka. Apa hasilnya? Kami berhasil mengelompokkan jaringan dan menentukan daftar perangkat lunak yang perlu dihapus dari workstation. Saya tidak akan menyembunyikan, tugas lebih lanjut untuk mendistribusikan pengguna berdasarkan grup domain dan membatasi hak akses memakan waktu cukup lama, tetapi dengan cara ini kami mendapat gambaran lengkap tentang jenis perangkat keras apa yang dimiliki pelanggan di jaringan. Ngomong-ngomong, ini tidak sulit karena pekerjaan pembuatan profil out-of-box yang bagus. Nah, dan di mana pembuatan profil tidak membantu, kami melihatnya sendiri, menyoroti port switch yang terhubung dengan peralatan.

Instalasi perangkat lunak jarak jauh pada workstation

Kasus ini adalah salah satu yang paling aneh dalam praktik saya. Begitu seorang pelanggan datang kepada kami berteriak minta tolong - ada yang salah selama implementasi Cisco ISE, semuanya rusak, dan tidak ada orang lain yang bisa mengakses jaringan. Kami mulai memahami dan menemukan yang berikut. Perusahaan memiliki 2.000 komputer, yang dikelola dari administrator domain karena kurangnya pengontrol domain. Untuk tujuan penjadwalan, Cisco ISE diperkenalkan di organisasi. Itu perlu untuk entah bagaimana memahami apakah antivirus diinstal pada PC yang ada, apakah lingkungan perangkat lunak diperbarui, dll. Dan karena peralatan jaringan dibawa ke dalam sistem oleh administrator TI, adalah logis bahwa mereka memiliki akses ke sana. Setelah melihat cara kerjanya, dan setelah menjadwalkan PC mereka, admin muncul dengan ide menginstal perangkat lunak pada workstation karyawan dari jarak jauh tanpa kunjungan pribadi. Bayangkan saja berapa langkah yang bisa Anda simpan dalam sehari! Admin melakukan beberapa pemeriksaan workstation untuk keberadaan file tertentu di direktori C: \ Program Files, dan jika tidak ada, perbaikan otomatis diluncurkan dengan tautan yang mengarah ke penyimpanan file untuk file instalasi .exe. Ini memungkinkan pengguna biasa masuk ke berbagi file dan mengunduh perangkat lunak yang diperlukan dari sana. Sayangnya, administrator tidak mengetahui sistem ISE dengan baik dan merusak mekanisme berbagi-pakai - ia menulis kebijakan itu dengan tidak benar, yang menyebabkan masalah bahwa kami terhubung ke solusi. Secara pribadi, saya sangat terkejut dengan pendekatan yang kreatif, karena akan jauh lebih murah dan tidak terlalu sulit untuk membuat pengontrol domain. Tetapi bagaimana Bukti konsep itu berhasil.

Baca lebih lanjut tentang nuansa teknis yang muncul saat menerapkan Cisco ISE, lihat artikel rekan saya

“Menerapkan Cisco ISE. Tampilan seorang insinyur .

"Artyom Bobrikov, Insinyur Desain, Pusat Keamanan Informasi, Jet InfosystemsKata penutup :

Terlepas dari kenyataan bahwa posting ini berbicara tentang sistem Cisco ISE, masalah yang dijelaskan relevan untuk seluruh kelas solusi NAC. Tidak terlalu penting solusi vendor mana yang direncanakan untuk implementasi - sebagian besar di atas akan tetap berlaku.