Karena pekerjaan saya, saya sering menemukan berbagai manifestasi penipuan jaringan dan, tentu saja, sumber daya phishing.

Ketika datang ke situs phishing, hal pertama yang terlintas dalam pikiran adalah berbagai skema yang dirancang untuk mencuri kata sandi dan informasi lain yang menarik bagi penjahat cyber. Tetapi vektor untuk menggunakan sumber daya phishing sangat beragam. Karena itu, definisi phishing yang diberikan, katakanlah, di Wikipedia, tidak sepenuhnya mengungkapkan esensinya.

Misalnya, situs duplikat dibuat bukan untuk mencuri data, tetapi untuk menyesatkan rekanan. Kenapa tidak phising? Minat penipu dalam pembuatan situs tersebut belum jatuh selama 10 tahun. Di sini, perlu untuk membuat reservasi bahwa ini bukan tentang situs seperti "menjual bahan bangunan murah, uang di depan," tetapi tentang situs ganda perusahaan nyata.

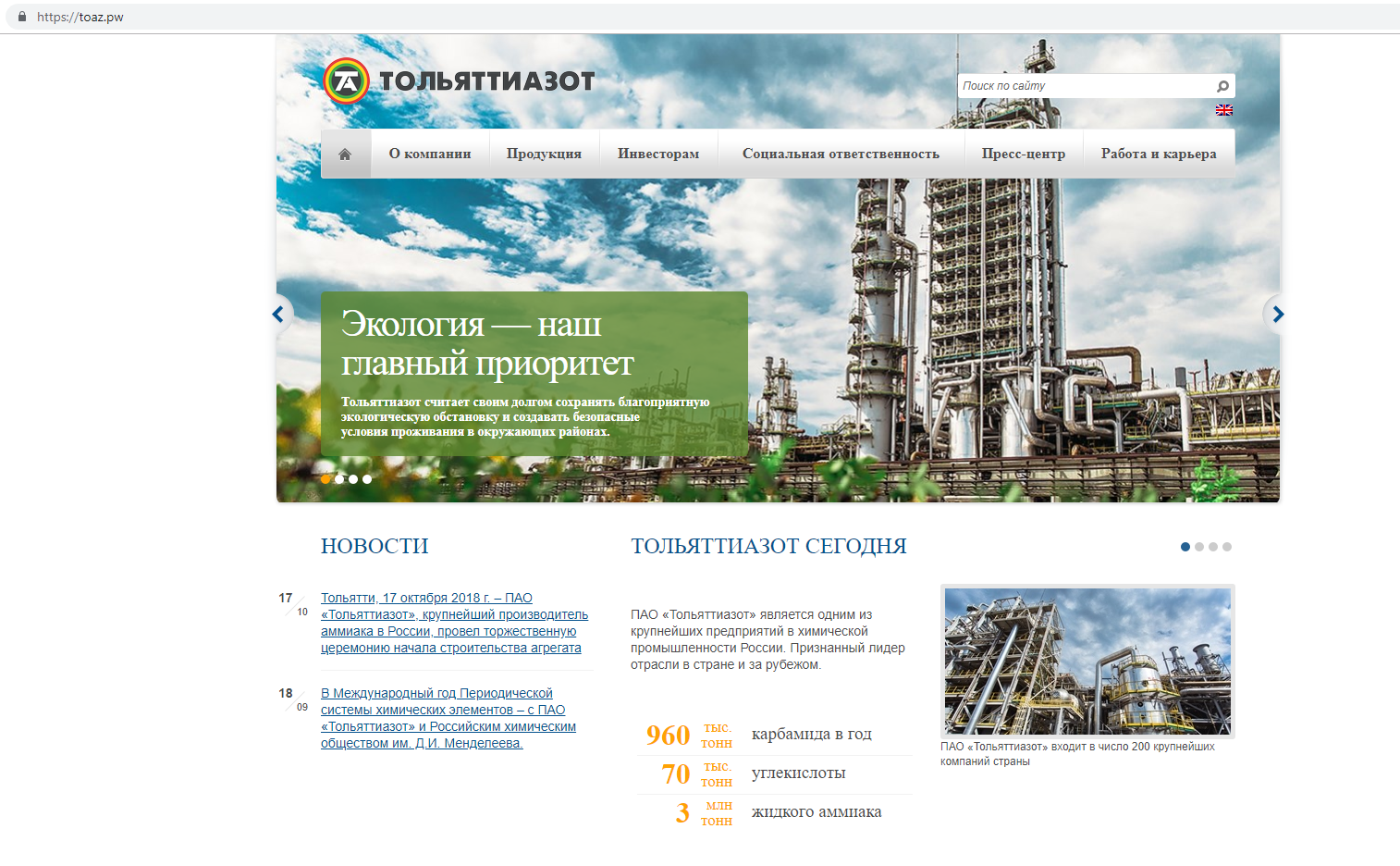

Ini dia:

Pada gambar pertama, situs asli dari perusahaan kimia, di yang kedua - klonnya. Contoh ini tidak dipilih secara kebetulan. Pertama, klon ini telah menarik perhatian berbagai peneliti, dan kedua, sangat mengejutkan. Nama domain TOAZ.PW terdaftar pada November tahun lalu.

Mari kita melihat lebih dekat situs ini dan melihat bagaimana skema penipuan ini bekerja. Hal pertama yang menarik perhatian Anda adalah font. Rupanya, mereka tersesat di suatu tempat dalam proses menyalin situs dengan grabber. Tetapi sisa sumber daya terlihat cukup otentik kecuali bahwa berita tentang itu belum diperbarui sejak Oktober 2018.

Semua yang paling menarik dimulai di bagian "Kontak". Ponsel yang ditunjukkan pada halaman tidak memiliki hubungan dengan perusahaan ini. Tetapi kami akan kembali ke telepon. Mereka akan berfungsi sebagai petunjuk utama.

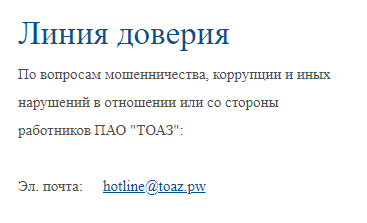

Kami melihat lebih jauh. Alamat email juga berbeda dari yang ditunjukkan pada sumber ini. Yang sangat menyentuh dalam hal ini adalah pesan peringatan penipuan yang disalin dari situs web perusahaan. Penyerang dengan hati-hati mengganti alamat "jalur kepercayaan" dengan alamat mereka sendiri, meninggalkan teks hampir tidak berubah.

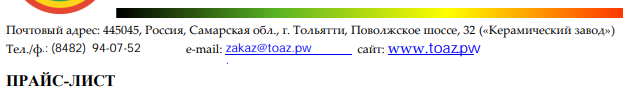

Elemen berikutnya adalah daftar harga. Di situs asli mereka tersedia dalam format PDF. Dalam format yang sama, mereka bermigrasi ke situs palsu, sementara kehilangan nomor telepon dan alamat email asli. Sangat mengejutkan bahwa scammers bahkan tidak repot dengan pilihan font. Dan begitulah ...

Mempertimbangkan bahwa hanya rincian kontak yang telah mengalami perubahan, dapat diasumsikan bahwa situs ganda tersebut dibuat untuk menipu kontraktor potensial perusahaan.

Secara umum, skema curang terlihat seperti ini:

- Kami membuat situs ganda dari perusahaan terkemuka

- Kami mengirim surat ke klien potensial atas nama perusahaan

- Menarik lebih banyak pelanggan potensial

- Kami menerima pembayaran di muka untuk pasokan produk

- ???????

- KEUNTUNGAN

Uang biasanya ditransfer ke rekening perusahaan satu hari, tetapi ini adalah kisah yang sama sekali berbeda, yang, bagaimanapun, dapat dibahas dalam artikel terpisah.

Skema penipuan itu sendiri setua dunia, tetapi masih cukup efektif. Dengan satu peringatan. Satu situs ganda tidak cukup. Masa hidup sumber daya phishing berumur pendek (TOAZ.PW telah tergantung pada jaringan selama enam bulan sekarang - pengecualian terhadap aturan), yang berarti bahwa penipu perlu terus-menerus membuat situs baru.

Dan mereka cepat. Analisis data Whois, alamat email, dan nomor telepon memungkinkan Anda mendapatkan dua kali lipat lebih banyak dari situs yang Anda cari: off tooz.oz dan toaoz.com. Salah satunya sudah mati (tetapi arsip web mengingat semuanya), sedangkan yang kedua tampaknya telah jatuh dari CSS.

Menariknya, meskipun alamat surat dalam format ***@toaz.pw, para penyerang sebenarnya menggunakan server surat Mail.Ru dan Yandex. Lebih nyaman.

Menggali lebih jauh. Tidak ada sumber daya yang kurang menarik bertahan di IP yang sama dengan toaoz.com:

- uralechem.com

- min-udo.org

- agrocenter-eurochem.info

Dua yang terakhir pada saat penulisan tidak lagi tersedia, tetapi yang pertama - tiruan dari situs web Uralchem masih hidup.

Pencarian lebih lanjut memungkinkan Anda untuk mendapatkan selusin nama domain yang digunakan untuk membuat situs klon untuk perusahaan industri kimia.

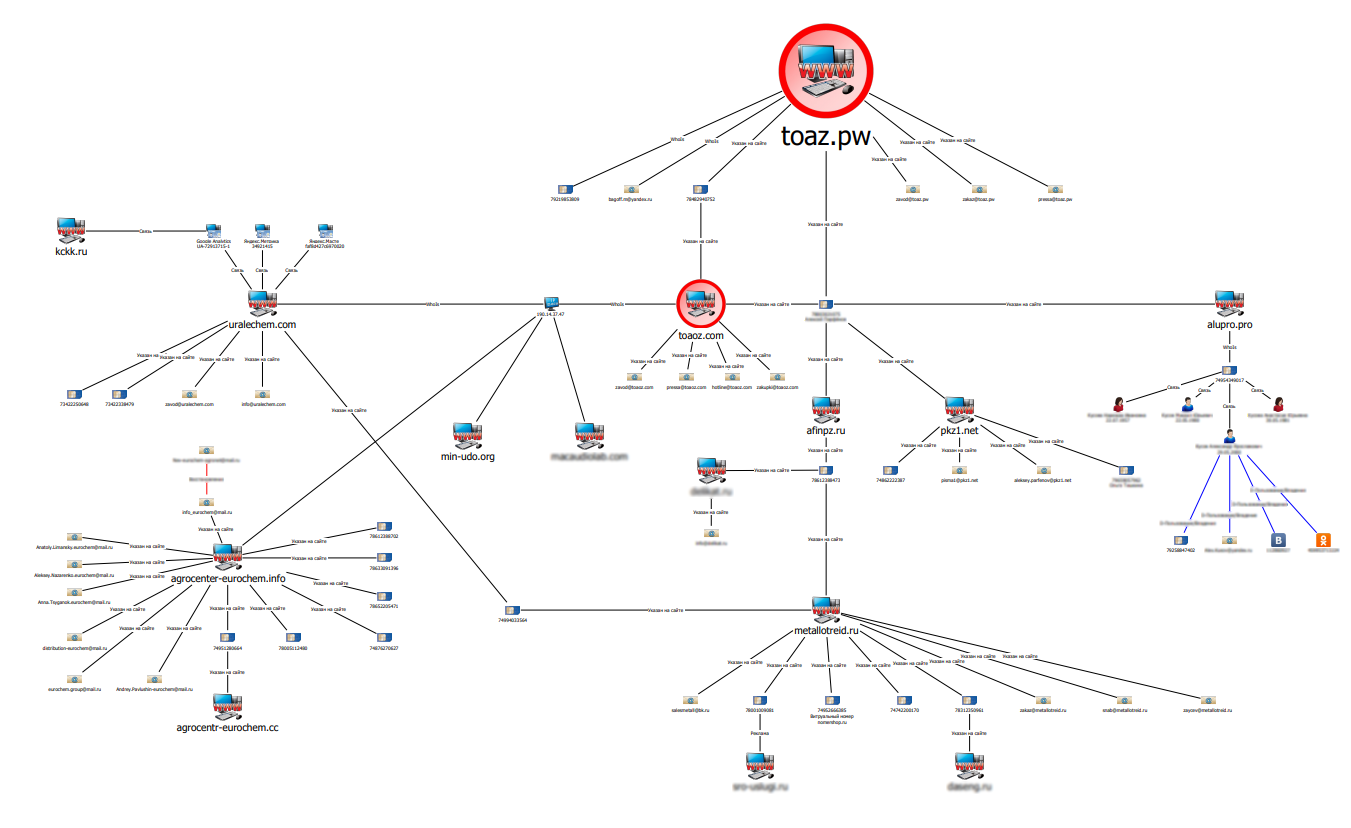

Butuh waktu terlalu lama untuk menggambarkan keseluruhan proses pencarian, jadi di sini adalah diagram yang disederhanakan dari hubungan antara sumber daya phishing.

Diagram tidak menunjukkan semua sumber daya, di samping itu, ini berisi data pribadi yang disembunyikan dengan sengaja, serta nomor telepon dan nama beberapa situs yang tidak secara langsung terkait dengan skema kriminal.

Beberapa telepon yang menyala muncul di mesin pencari bersamaan dengan berbagai layanan untuk penerimaan konfirmasi SMS secara anonim.

Analisis cepat terhadap sumber daya menunjukkan bahwa skema ini berakar pada penipu yang menciptakan klon dari situs-situs yang menjadi perhatian Eurochem beberapa tahun yang lalu.

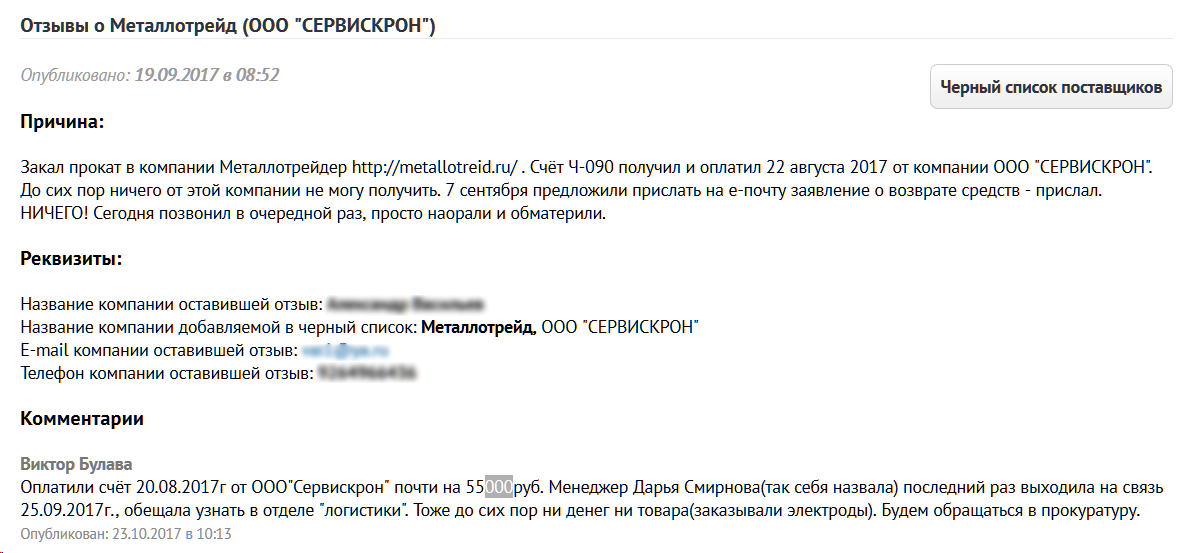

Di jaringan Anda dapat menemukan ulasan pengusaha yang telah menjadi korban situs tersebut. Banyak dari mereka cukup bertekad, berniat untuk membela kebenaran dan uang mereka di pengadilan. Tapi itu hanya karena mereka hampir tidak menyadari bahwa mereka harus menuntut tidak dengan pemasok yang tidak bermoral, tetapi dengan perusahaan satu hari, yang asetnya cenderung nol. Dalam daftar badan hukum seseorang dapat menemukan banyak "LLC" seperti itu sehubungan dengan proses penegakan hukum yang terbuka.

Tapi pasti tidak ada yang mengambil dari mereka. Uang telah lama berpindah ke kantong penyelenggara bisnis ini.

Penipu tidak terbatas di Rusia. Banyak situs phishing memiliki versi bahasa Inggris, dan mereka secara aktif mendiskusikan "penipuan dari Rusia" di forum asing.

Beberapa sumber bahkan membuat

daftar organisasi yang tidak layak ditangani. Di antara mereka ada banyak perusahaan di industri minyak dan gas, yang dapat dimengerti - arahnya sangat moneter. Dalam daftar ini, Anda juga dapat menemukan alamat situs yang telah menjadi pahlawan

pilihan kami

hari ini .

Banyak alasan untuk popularitas skema ini. Tidak seperti penipu, mendapat untung dari individu, penipuan adalah legal. individu memiliki manfaat yang jauh lebih besar, memungkinkan penyerang menerima jutaan rubel untuk beberapa transaksi.

Selain itu, penipuan semacam itu tidak segera terungkap. Gangguan pasokan bukanlah hal yang jarang terjadi dalam bisnis, sehingga penipu mencoba untuk memperpanjang waktu mereka selama mungkin, dengan berbagai penjelasan tentang keterlambatan. Mereka menggunakan waktu ini untuk menutupi jejak mereka dan menarik dana. Ketika korban akhirnya menyadari bahwa dia ditipu, waktu untuk menyelidiki kejahatan "dalam pengejaran" tidak ada harapan.

Ada alasan lain untuk kesuksesan bisnis kriminal ini. Dengan membuat klon dari situs perusahaan besar, scammers tidak menyebabkan kerusakan langsung. Hingga taraf tertentu, hanya reputasi mereka yang menderita, dan itupun sangat tidak langsung.

Karena itu, raksasa industri sangat enggan berurusan dengan sumber daya phishing tersebut. Pihak ketiga bahkan lebih sulit untuk dihadapi. Lagi pula, jika sebuah perusahaan yang situsnya disalin oleh penjahat cyber dapat menggunakan berbagai tuas pengaruh hukum, misalnya, untuk menuntut penghentian penyalahgunaan merek, maka para korban phishing tidak punya pilihan selain membuktikan bahwa situs tersebut dimiliki oleh scammer dan digunakan untuk tujuan ilegal. Dan di sini mereka dihadapkan pada sejumlah kesulitan, karena fakta penipuan, atau lebih tepatnya niat, masih perlu dibuktikan. Dan setiap pengacara tahu bahwa penipuan adalah salah satu kejahatan paling sulit dalam hal mengumpulkan bukti, terutama ketika menyangkut hubungan antara badan hukum.

Apa yang tersisa untuk dilakukan? Klien - mengambil pendekatan yang lebih hati-hati untuk memeriksa rekanan dan tidak mentransfer uang ke rekening LLC "Vector" berikutnya. Dan perusahaan industri tidak mengabaikan masalah, tetapi memantau penampilan klon sumber daya mereka dan tepat waktu mengambil langkah-langkah yang diperlukan. Selain itu, semua alat yang diperlukan untuk ini tersedia saat ini. Satu-satunya pertanyaan adalah keinginan organisasi untuk menjaga keamanan pelanggan potensial.