Pernahkah Anda bertanya-tanya berapa banyak organisasi, perusahaan, layanan, orang yang berbeda dalam pembuatan dan transportasi komputer, router, dan perangkat lain apa pun yang Anda gunakan dalam kehidupan sehari-hari atau di tempat kerja? Dan bagaimana ini berbahaya? Jika tidak, maka selamat datang di bawah kucing untuk berpikir dari Andrew 'bunnie' Huang .

Pada awal 2019, sebuah laporan oleh Andrew Huang dari Keamanan Rantai Suplai: "Seandainya saya Negara Bangsa ..." dipresentasikan pada konferensi BlueHat IL dari Microsoft. Tapi pertama-tama, mari kita berkenalan dengan pembicara untuk memahami mengapa perlu mendengarkan pendapatnya, seperti pendapat seorang spesialis dalam masalah ini.

Andrew Huang adalah peneliti keamanan dengan gelar di bidang teknik listrik. Dikenal karena studinya tentang keamanan Xbox dan komponen perangkat keras dari berbagai perangkat, ia berpartisipasi dalam pembuatan chip foton silikon terintegrasi, seorang aktivis komunitas open source. Penulis beberapa buku tentang peretasan dan keamanan: Meretas Xbox , Peretas Perangkat Keras dan mengelola blog tentang kegiatannya di bidang perangkat keras.

Dalam laporannya, Keamanan Rantai Pasokan: "Jika saya adalah Negara Bangsa ...", ia menjelaskan ketidakamanan rantai pasokan dalam hal memperkenalkan pintu belakang ke dalam komponen perangkat keras banyak perangkat elektronik.

Kami melakukan tinjauan singkat terhadap laporan tersebut, dan bagi mereka yang ingin membiasakan diri dengan topik ini secara lebih rinci, Anda dapat menonton video asli dari laporan tersebut.

Dalam laporannya, penulis memberikan contoh-contoh berikut:

ada kasus pengiriman dan penjualan sampel uji (dengan kelemahan keamanan yang sesuai) komponen perangkat, bukan yang final. Penulis menemukan FPGA yang menghapus tanda bahwa ini adalah sampel uji;

elemen tambahan dapat ditambahkan ke perangkat, memperluas fungsionalitasnya, misalnya, untuk mengekstrak data yang tersimpan di dalamnya. Sudah ada keresahan terkait dengan chip Cina dan pengembangan internal layanan khusus;

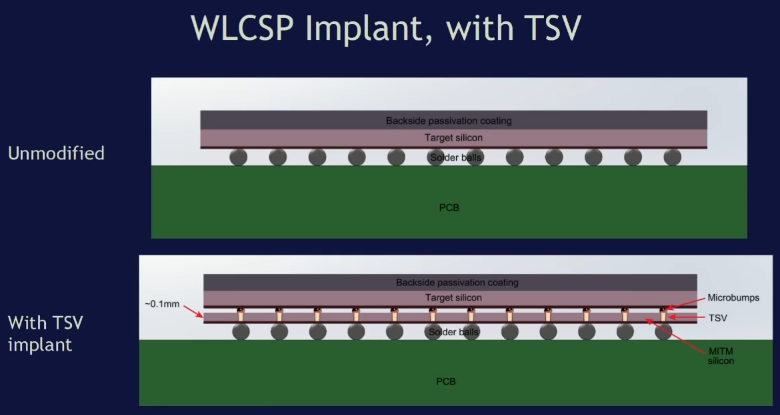

- pada tahap desain atau pembuatan, elemen "berlebihan" dapat ditambahkan ke chip, atau di bawah chip yang sama mungkin muncul satu detik, dengan ukuran yang persis sama, tetapi dengan fungsi yang sama sekali berbeda - ini dapat dilakukan untuk menyerang "seorang pria di tengah";

- chip lain dapat dilampirkan pada chip yang digunakan dalam perangkat, yang tujuannya hanya diketahui oleh orang yang melakukannya.

Gambar di bawah ini menunjukkan diagram yang menggambarkan tingkat kesulitan dalam memperkenalkan backdoors dan deteksi mereka. Tidak sulit untuk melacak ketergantungan - semakin rumit proses implementasi, semakin sulit deteksi.

Pengenalan satu chip di bawah yang lain atau perubahan langsung di dalam chip sulit untuk diperhatikan bahkan menggunakan sinar-x dan mikroskop elektron. Tetapi kadang-kadang inspeksi visual cukup untuk memahami bahwa ada sesuatu yang salah, misalnya, jika pintu belakang tertanam dalam perangkat yang sudah selesai dan terlihat seperti chip yang terpisah.

Semua hal di atas dapat muncul di perangkat Anda di salah satu tautan dalam rantai pasokan, yang tidak selalu dapat dilacak. Dalam kebanyakan kasus, struktur serius terlibat dalam tampilan pintu belakang dan penanda seperti itu pada besi yang diimpor. Karena itu, masalahnya sulit untuk diatasi, dan satu-satunya jalan keluar adalah pengembangan dan desain independen.

Angka ini menunjukkan beberapa opsi untuk rantai pasokan sejak chip dikembangkan sebelum pengguna sudah memilikinya dalam perangkat. Bahaya "menunggunya" di setiap mata rantai, dan terkadang di luarnya. Ada opsi ketika perangkat dibeli oleh penyerang, backdoors dibangun di dalamnya, dan kemudian penyerang mengembalikannya ke penjual dengan alasan tertentu. Setelah itu, penjual dapat menjual perangkat ini lagi, dan dengan demikian membuat pemilik baru terancam bahaya.

Ini adalah masalah keamanan besar yang perlu diketahui dan diingat. Dan bahkan membeli perangkat atau bagian-bagiannya dari vendor terkenal yang dapat Anda percayai, Anda bisa mendapatkan tidak hanya apa yang Anda inginkan, tetapi juga kejutan yang tidak menyenangkan dalam bentuk pengawasan dan mendapatkan akses ke data pribadi.

Dalam komunitas peneliti keamanan berbahasa Rusia, topik backdoors dalam besi juga baru-baru ini diangkat. Kami sarankan Anda mendengarkan podcast Noise Security Bit "Fiksi dan Realita: Pintu Belakang di Perangkat Keras dan Firmware" dan baca artikel tentang melindungi chip dari rekayasa balik dari amartologi .

Dan menurut Anda, seberapa akut masalah ini hari ini?