Sumber

SumberDiyakini bahwa ada tiga pendekatan untuk diagnosis keamanan informasi: audit, penilaian kerentanan dan uji penetrasi. Mari kita bicara tentang penilaian audit dan kerentanan. Di bawah pemotongan, kami akan mempertimbangkan masalah yang perlu ditangani dalam kerangka audit, dan toolkit Perangkat Lunak Quest untuk mendeteksi, mencegah, dan menyelidiki insiden keamanan informasi berdasarkan pembelajaran mesin (Change Auditor Threat Detection), mengumpulkan log dari objek infrastruktur (InTrust), dan mengaudit saat ini konfigurasi (Enterprise Reporter) dan output data audit untuk semua sistem yang terdaftar dalam satu antarmuka (Pencarian Keamanan TI).

Audit keamanan TI menentukan apakah sistem informasi dan pemeliharaannya memenuhi harapan pelanggan dan standar perusahaan. Dari sudut pandang kami, sistem audit harus memiliki kemampuan berikut:

- mengidentifikasi dan mengidentifikasi aktivitas normal dan atipikal;

- membuat kueri dan memfilter data dalam berbagai acara untuk mendapatkan informasi yang diperlukan;

- meningkatkan acara ke grup yang bertanggung jawab;

- memiliki laporan pra-konfigurasi dimana Anda dapat mengidentifikasi aktivitas atipikal.

Keunikan bekerja dengan keamanan informasi, yang sering kita lihat, adalah kinerja audit sesuai dengan prinsip residual. Artinya, audit perubahan dilakukan oleh departemen, yang juga sarat dengan tugas-tugas lain. Masalah pertama muncul dari ini -

Menggunakan alat audit bawaanTidak ada cukup waktu untuk mencari dan mengkonfigurasi orang lain. Maksud kami alat bawaan, misalnya, Windows snap-in atau skrip khusus pada Power Shell. Tentu saja, dengan bantuan sarana seperti itu, sebuah insiden dapat ditemukan hanya setelah fakta.

Saat organisasi tumbuh, jumlah pengguna dan perubahan tumbuh. Ada studi tentang hal ini dengan angka-angka tertentu, tetapi bahkan tanpa ini jelas bahwa pertukaran digital berubah ke atas setiap tahun. Tantangan audit kedua adalah

Peningkatan jumlah perubahan karena pertumbuhan infrastrukturPertumbuhan dapat dikaitkan dengan peningkatan staf atau jumlah pelanggan, tetapi terlepas dari ini, jumlah perubahan akan meningkat secara proporsional.

Audit secara serius dipengaruhi tidak hanya oleh faktor-faktor internal (ini adalah dua masalah pertama), tetapi juga oleh yang eksternal - persyaratan badan negara atau kebijakan perusahaan. Dan kita sampai pada masalah audit ketiga -

Kurangnya alat yang cocok untuk memenuhi persyaratanDengan tidak adanya alat yang sesuai, administrator sistem tidak mengontrol perubahan yang diperlukan, atau melakukannya, tetapi dengan cara improvisasi (lihat masalah 1).

Sekarang kita beralih ke ulasan alat yang dapat membantu dengan jawaban untuk pertanyaan: "Siapa yang melakukan ini?" (sebenarnya membantu dengan jawaban untuk banyak pertanyaan lain).

Audit operasional atas kejadian keamanan informasi

Ketika kami datang ke beberapa perusahaan untuk rapat instalasi, kami melihat sistem audit berdasarkan Power Shell. Skrip biasanya didukung oleh satu administrator Windows. Ini bukan masalah serius sampai pemecatan karyawan ini. Setelah kepergiannya, muncul pertanyaan: siapa yang akan terus mendukung dan mengembangkan ini. Administrator baru (jika ia memiliki kompetensi yang memadai) biasanya menulis skrip ini lagi. Dan ini bukan kasus terisolasi.

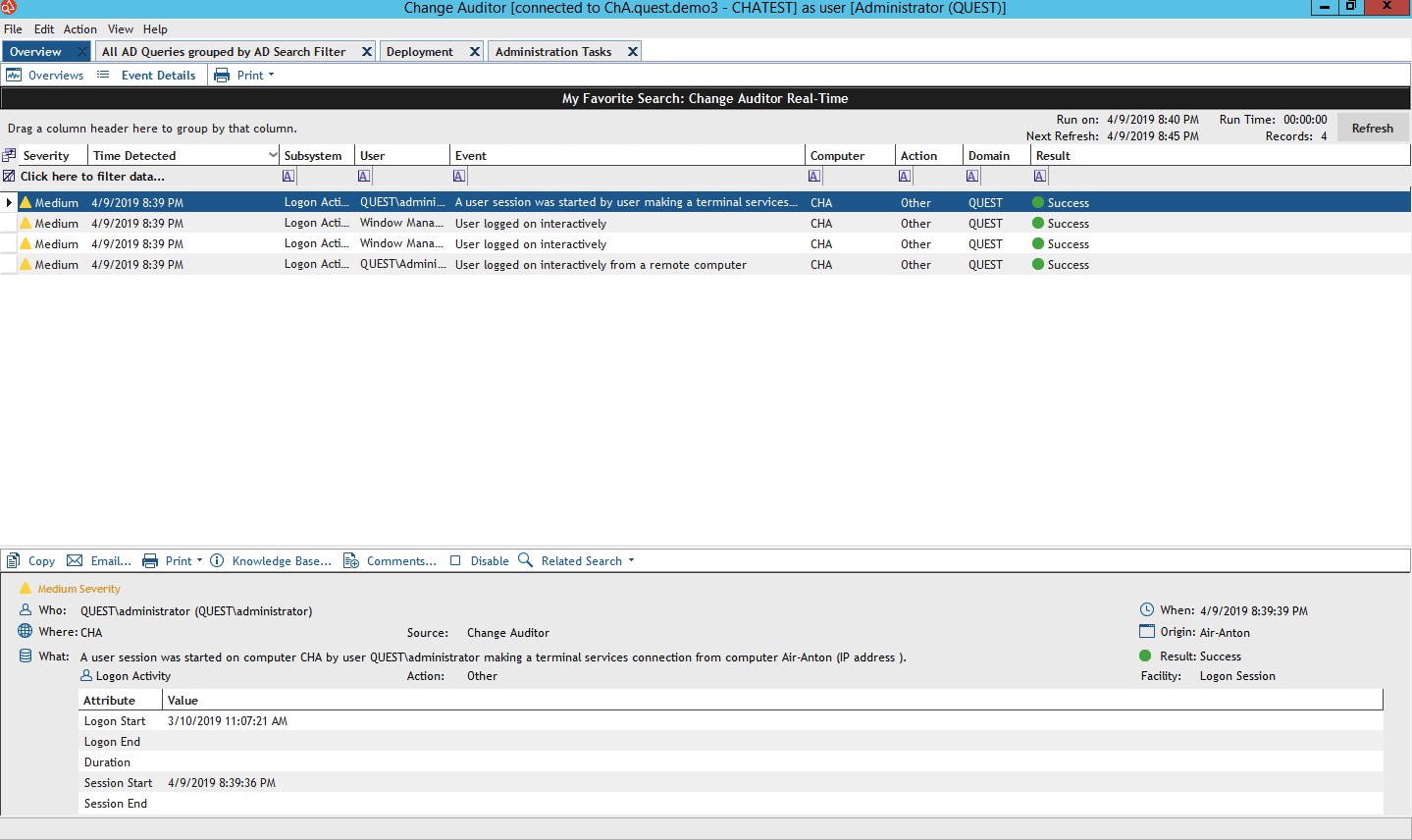

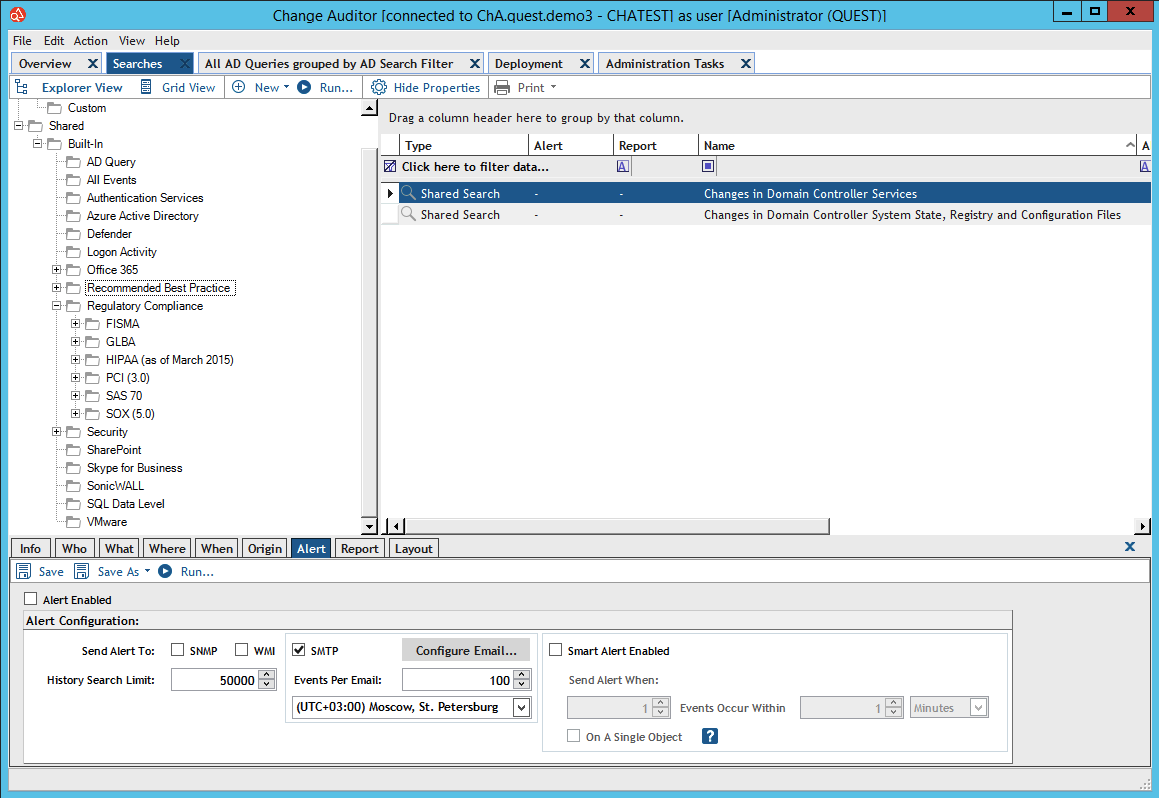

Change Auditor adalah alat untuk audit online perubahan di lingkungan Microsoft dan pada array disk, yang tidak memerlukan pengetahuan satu orang.

Didukung Audit: AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Cocok untuk lingkungan hybrid. Ada laporan standar untuk kepatuhan dengan standar GDPR, SOX, PCI, HIPAA, FISMA, GLBA.

Selain audit, Ubah Auditor dapat memblokir perubahan. Misalnya, melarang menambahkan pengguna baru ke grup AD atau melarang mengubah file / folder.

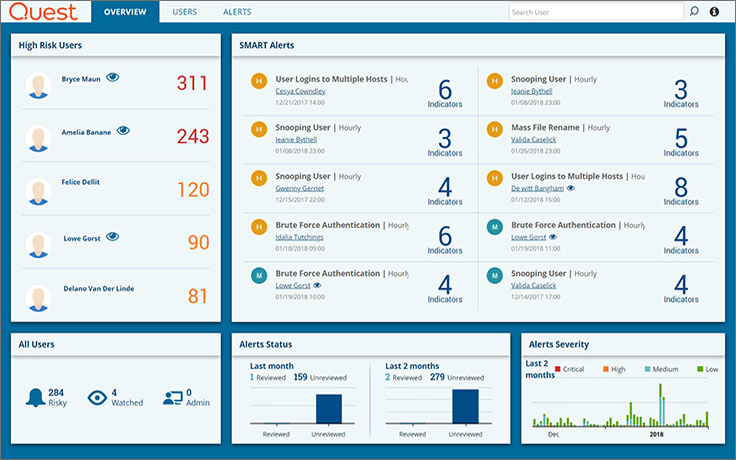

Ubah Auditor memiliki modul analitik tambahan - Deteksi Ancaman.

Didukung oleh pembelajaran mesin (ML) dan analisis perilaku pengguna (UEBA). Ia menerima peristiwa dari Change Auditor selama 30 hari terakhir dan mengungkapkan perilaku pengguna yang tidak biasa: masuk dari tempat yang tidak biasa atau pada waktu yang tidak biasa, entri kata sandi yang gagal beberapa kali berturut-turut pada pengontrol domain, masuk ke sumber file terlarang, dll. Modul ini menganalisis peristiwa dalam beberapa dimensi dan melaporkan anomali.

Konfigurasi infrastruktur audit

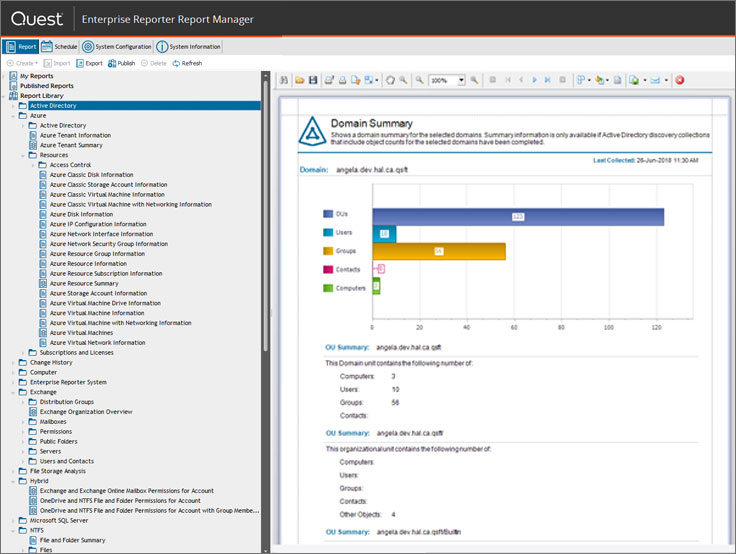

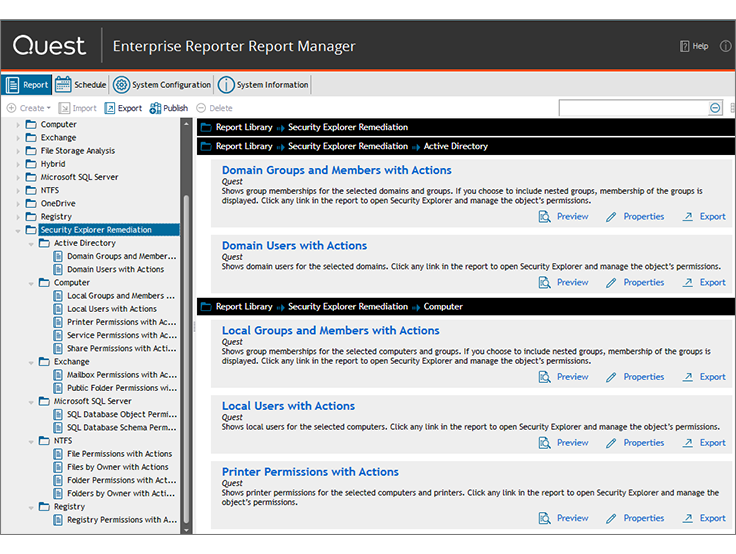

Bagi mereka yang sudah lama ingin membersihkan infrastruktur Windows mereka, tetapi masih belum bisa mendapatkannya. Enterprise Reporter, alat pelaporan, mengambil data objek dari AD, Azure AD, SQL Server, Exchange, Exchange Online, Windows File Server, OneDrive untuk Bisnis dan sumber daya Azure (mesin virtual, grup keamanan jaringan, dan objek lainnya) dan membuat laporan yang indah.

Nilai utama produk adalah set laporan yang ada, yang memungkinkan Anda untuk melihat kerentanan segera setelah instalasi. Misalnya, di salah satu pelanggan kami, kami menemukan pengguna dalam grup administrator domain dengan opsi kedaluwarsa kata sandi dinonaktifkan.

Dari laporan yang sudah jadi:

- Pengguna yang belum masuk selama 30 hari terakhir

- pengguna dengan kata sandi yang kedaluwarsa;

- pengguna grup istimewa yang belum masuk selama 30 hari terakhir;

- Layanan Windows yang tidak berfungsi di bawah sistem akuntansi lokal;

- Perangkat lunak yang diinstal pada server dengan peran pengontrol domain;

- Perbaikan terbaru diinstal pada server

- Pengaturan keamanan di server

- grup bersarang dan pengguna dalam grup bersarang

- Izin direktori aktif

- izin untuk folder pada penyimpanan file dan lainnya.

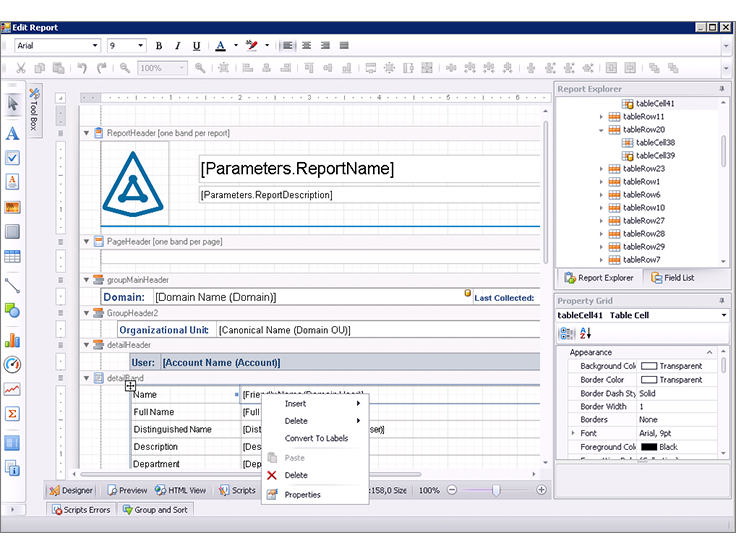

Contoh laporan yang tercantum dapat

ditemukan di situs web Quest dalam laporan PDF (file segera dibuka, pendaftaran tidak diperlukan). Ada laporan standar tentang kepatuhan dengan GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA, dan lainnya. Dan jika Anda memiliki persyaratan pelaporan di perusahaan Anda atau ingin membuat merek dokumen, ada desainer khusus.

Pengumpulan dan analisis log

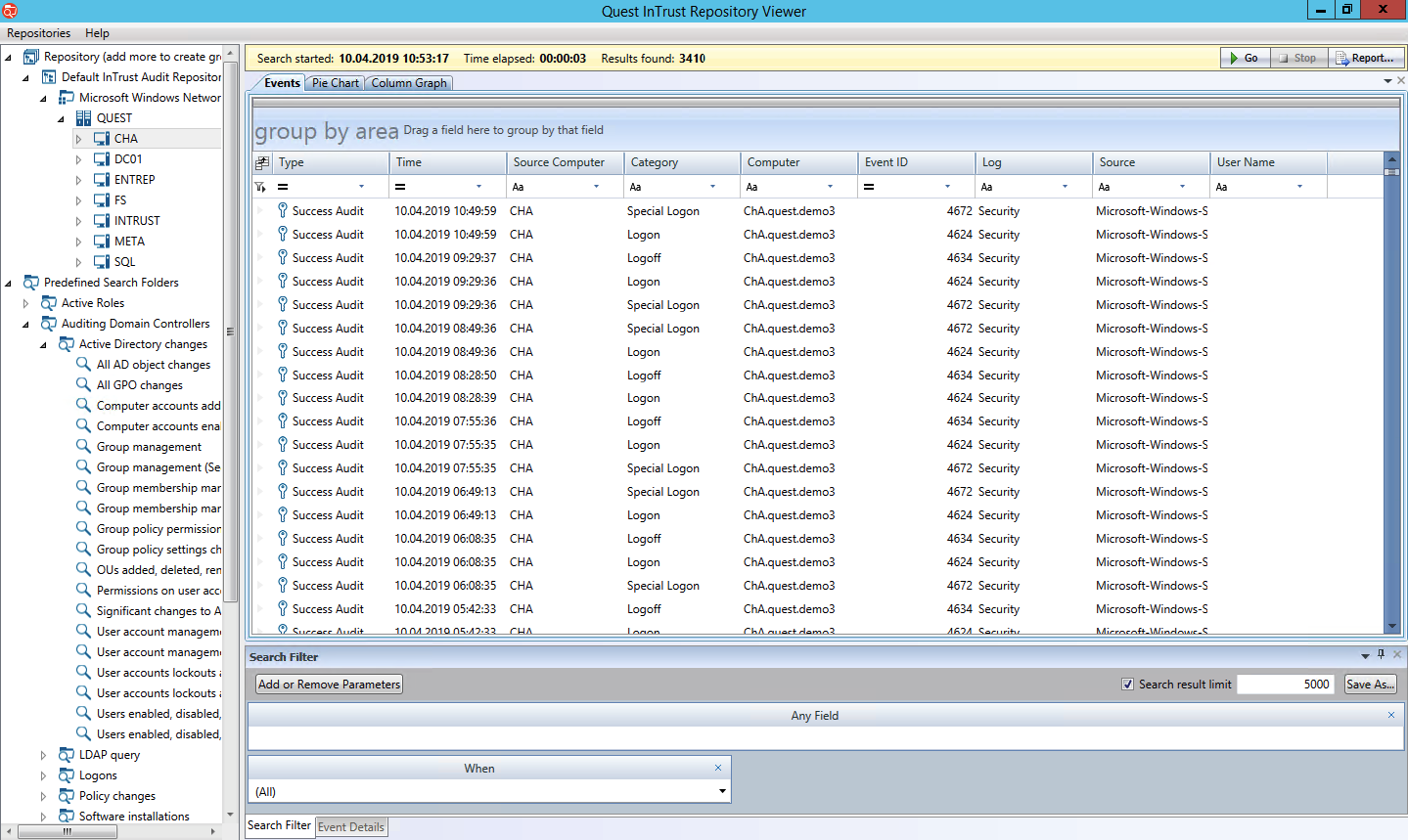

Sumber data lain tentang peristiwa keamanan informasi adalah log. Di dalamnya Anda dapat menemukan jika tidak semuanya, maka hampir semuanya. Setelah mengumpulkan mereka, akan lebih baik untuk menormalkan dan menyusunnya untuk menghubungkan antara peristiwa, misalnya, dalam AD dan beberapa log teks.

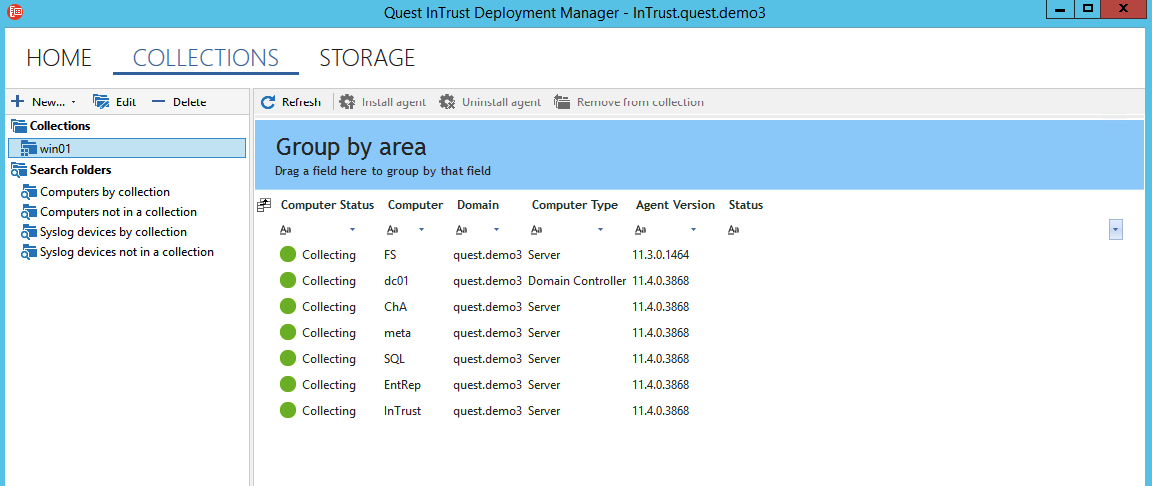

InTrust adalah alat untuk mengumpulkan dan menganalisis log dari sumber-sumber yang heterogen. Itu dapat mengambil log Windows, log teks dan syslog dari perangkat jaringan. Setelah pengumpulan, semua statistik (peristiwa) direduksi menjadi bentuk: ketika itu terjadi, apa yang terjadi, di mana itu terjadi, siapa yang melakukan tindakan, dari mana tindakan ini dilakukan.

InTrust dapat menangani hingga 60.000 peristiwa per detik dari 10.000 sumber. Seringkali, agen kolektor diinstal pada workstation untuk melacak peristiwa Sysmon eventlog Windows (melacak perubahan nilai registri, membuat proses baru dengan hash yang salah, dan lain-lain), PowerShell log.

Data mentah disimpan di penyimpanan internal dengan rasio kompresi 20: 1. Ada integrasi yang sudah jadi dengan beberapa sistem SIEM. Jika Anda menggunakannya, InTrust adalah cara mudah untuk menghemat lisensi, seperti menyimpan data mentah dalam penyimpanannya dan hanya mengirimkan acara ke SIEM.

Kolam renang di bawah payung

Untuk membuat konsep keamanan lengkap, disarankan untuk menggabungkan data dari semua sumber dan mengamati apa yang terjadi dalam satu jendela. Selain itu, berkorelasi peristiwa untuk deteksi secepat kilat dari penyebab root.

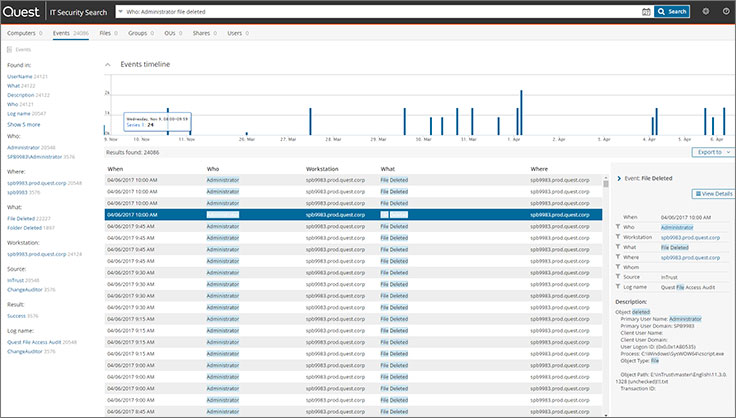

Pencarian Keamanan TI adalah alat untuk pencarian teks lengkap global a'la Google sesuai dengan audit operasional, audit konfigurasi infrastruktur, dan data dari log. Semua data diambil secara real time dari sistem yang terhubung.

Anda dapat memasukkan nama pengguna, stasiun kerja, jenis acara, atau apa pun yang Anda suka dan menemukan acara atau konfigurasi yang terkait dengan atribut ini. Saat membuat kueri, Anda bisa menggunakan ekspresi logis. Dari hasil permintaan, lebih mudah untuk membuat laporan dan mengirimkannya ke pihak yang berkepentingan sesuai dengan jadwal.

Dari antarmuka Pencarian Keamanan TI, Anda juga dapat mengembalikan perubahan ke AD. Misalnya, Anda dapat memulihkan pengguna yang dihapus secara tidak sengaja dengan semua atributnya. Ini dicapai melalui integrasi dengan produk Quest lain - Recovery Manager untuk Active Directory.

Tujuan utama dari artikel ini adalah untuk memperkenalkan keluarga produk Quest untuk mengaudit perubahan. Alat-alat yang Anda gunakan sekarang mungkin memiliki serangkaian fungsi yang berbeda (di suatu tempat lebih banyak, di suatu tempat kurang). Tuliskan di komentar apa yang harus Anda tangani, fungsi apa yang bermanfaat bagi Anda dan mengapa Anda memilih satu atau solusi lain. Sangat menarik untuk bertukar pengalaman.