Workstation pengguna adalah infrastruktur yang paling rentan dalam hal keamanan informasi. Pengguna dapat menerima surat dari surat kerja mereka yang tampaknya berasal dari sumber yang aman, tetapi dengan tautan ke situs yang terinfeksi. Mungkin seseorang akan mengunduh utilitas yang berguna untuk bekerja dari lokasi yang tidak dikenal. Ya, Anda dapat menemukan lebih dari selusin kasus, bagaimana melalui pengguna malware dapat menyusup ke sumber daya internal perusahaan. Oleh karena itu, workstation membutuhkan perhatian yang meningkat, dan dalam artikel kami akan memberi tahu Anda di mana dan peristiwa apa yang harus diambil untuk melacak serangan.

Ada tiga sumber peristiwa yang berguna untuk mendeteksi serangan pada tahap awal di Windows: log peristiwa keamanan, log pemantauan sistem, dan log Power Shell.

Log Keamanan

Ini adalah lokasi penyimpanan utama untuk log keamanan sistem. Ini termasuk aktivitas masuk / keluar pengguna, akses ke objek, perubahan kebijakan, dan aktivitas terkait keamanan lainnya. Tentu saja, jika kebijakan yang sesuai dikonfigurasi.

Enumerasi pengguna dan grup (peristiwa 4798 dan 4799).

Enumerasi pengguna dan grup (peristiwa 4798 dan 4799). Perangkat lunak berbahaya pada awal serangan sering kali melewati akun pengguna lokal dan grup lokal di workstation untuk menemukan kredensial untuk urusan gelapnya. Peristiwa ini akan membantu mendeteksi kode berbahaya sebelum bergerak lebih jauh dan, menggunakan data yang dikumpulkan, akan menyebar ke sistem lain.

Membuat akun lokal dan mengubah grup lokal (peristiwa 4720, 4722-4726, 4738, 4740, 4767, 4780, 4781, 4794, 5376 dan 5377). Serangan juga dapat dimulai, misalnya, dengan menambahkan pengguna baru ke grup administrator lokal.

Mencoba masuk dengan akun lokal (peristiwa 4624). Pengguna yang baik masuk dengan akun domain dan mengidentifikasi entri di bawah akun lokal dapat menunjukkan awal serangan. Peristiwa 4624 juga termasuk login di bawah akun domain, jadi saat memproses acara, Anda perlu memfilter acara di mana domain berbeda dari nama workstation.

Upaya login dengan akun yang diberikan (peristiwa 4648). Ini terjadi ketika proses sedang berjalan dalam mode "Run as". Dalam operasi normal sistem, ini tidak boleh, karena itu, kejadian seperti itu harus dikendalikan.

Kunci / buka kunci workstation (acara 4800-4803). Peristiwa mencurigakan mencakup tindakan apa pun yang terjadi pada stasiun kerja yang dikunci.

Perubahan konfigurasi firewall (peristiwa 4944-4958). Jelas, ketika menginstal perangkat lunak baru, pengaturan konfigurasi firewall dapat berubah, yang akan menyebabkan kesalahan positif. Dalam kebanyakan kasus, tidak perlu mengendalikan perubahan tersebut, tetapi tidak akan berlebihan untuk mengetahuinya.

Menghubungkan perangkat Plug'n'play (acara 6416 dan hanya untuk Windows 10). Penting untuk memantau ini, jika pengguna biasanya tidak menghubungkan perangkat baru ke workstation, dan tiba-tiba, mereka menghubungkannya.

Windows mencakup 9 kategori audit dan 50 subkategori untuk fine-tuning. Set minimum subkategori yang harus dimasukkan dalam pengaturan:

Logon / logoff- Logon;

- Logoff;

- Penguncian Akun;

- Acara Masuk / Keluar Lainnya.

Manajemen akun- Manajemen Akun Pengguna;

- Manajemen Grup Keamanan.

Perubahan kebijakan- Perubahan Kebijakan Audit

- Perubahan Kebijakan Otentikasi;

- Perubahan Kebijakan Otorisasi.

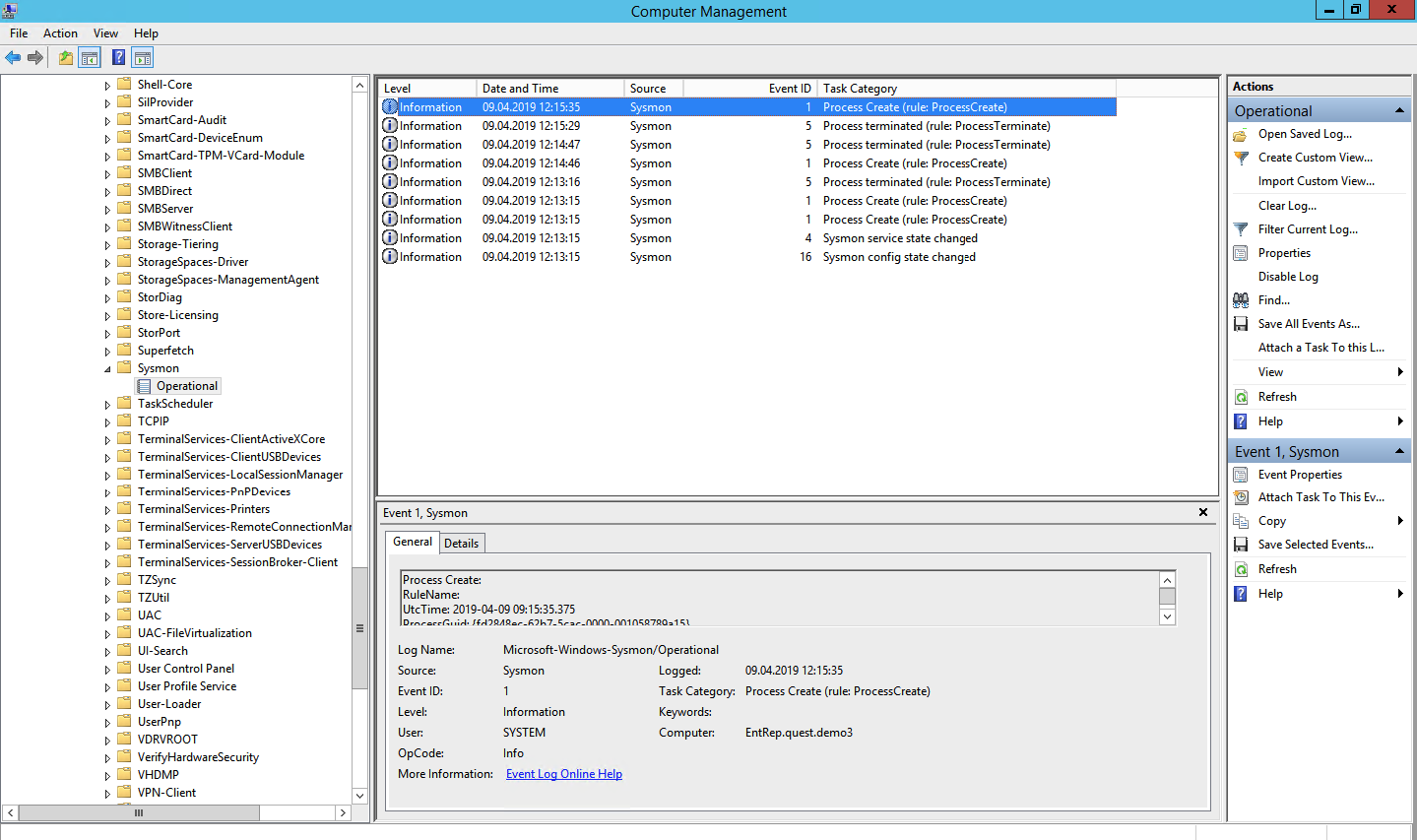

Monitor Sistem (Sysmon)

Sysmon adalah utilitas bawaan di Windows yang dapat menulis acara ke log sistem. Biasanya diperlukan untuk menginstalnya secara terpisah.

Peristiwa yang sama pada prinsipnya dapat ditemukan di log keamanan (dengan memasukkan kebijakan audit yang diinginkan), tetapi Sysmon memberikan rincian lebih lanjut. Peristiwa apa yang bisa diambil dari Sysmon?

Membuat proses (ID acara 1). Log peristiwa sistem peristiwa keamanan juga dapat mengetahui kapan beberapa * .exe telah dimulai dan bahkan menunjukkan namanya dan memulai jalur. Tetapi tidak seperti Sysmon, itu tidak akan dapat menunjukkan hash aplikasi. Perangkat lunak berbahaya bahkan dapat disebut notepad.exe tidak berbahaya, tetapi hash yang akan meletakkannya di air jernih.

Koneksi Jaringan (ID Peristiwa 3). Jelas, ada banyak koneksi jaringan, dan Anda tidak dapat melacak semua orang. Tetapi penting untuk diingat bahwa Sysmon, tidak seperti Log Keamanan, dapat mengikat koneksi jaringan ke bidang ProcessID dan ProcessGUID, menunjukkan port dan alamat IP sumber dan penerima.

Perubahan dalam registri (ID peristiwa 12-14). Cara termudah untuk menambahkan diri Anda ke startup adalah mendaftar di registri. Log Keamanan dapat melakukan ini, tetapi Sysmon menunjukkan siapa yang membuat perubahan, kapan, di mana, memproses ID dan nilai kunci sebelumnya.

Pembuatan file (ID peristiwa 11). Sysmon, tidak seperti Security Log, tidak hanya akan menunjukkan lokasi file, tetapi juga namanya. Jelas bahwa Anda tidak dapat melacak semuanya, tetapi Anda juga dapat mengaudit direktori tertentu.

Dan sekarang apa yang tidak dimiliki kebijakan Log Keamanan, tetapi ada di Sysmon:

Ubah waktu pembuatan file (ID acara 2). Beberapa malware mungkin mengganti tanggal pembuatan file untuk menyembunyikannya dari laporan dengan file yang baru dibuat.

Unduh driver dan perpustakaan dinamis (ID acara 6-7). Melacak pemuatan DLL dan driver perangkat ke dalam memori, verifikasi tanda tangan digital dan validitasnya.

Membuat utas dalam proses yang sedang berlangsung (ID peristiwa 8). Salah satu jenis serangan, yang juga perlu dipantau.

Acara RawAccessRead (ID acara 9). Baca operasi dari disk menggunakan "\\. \". Dalam sebagian besar kasus, aktivitas tersebut harus dianggap abnormal.

Membuat aliran file bernama (ID peristiwa 15). Suatu peristiwa dicatat ketika aliran file bernama dihasilkan yang menghasilkan peristiwa dengan hash dari isi file.

Membuat pipa dan koneksi bernama (ID peristiwa 17-18). Melacak kode jahat yang berkomunikasi dengan komponen lain melalui pipa bernama.

Aktivitas WMI (ID peristiwa 19). Registrasi acara yang dihasilkan saat mengakses sistem melalui protokol WMI.

Untuk melindungi Sysmon itu sendiri, Anda perlu melacak peristiwa dengan ID 4 (berhenti dan mulai Sysmon) dan ID 16 (ubah konfigurasi Sysmon).

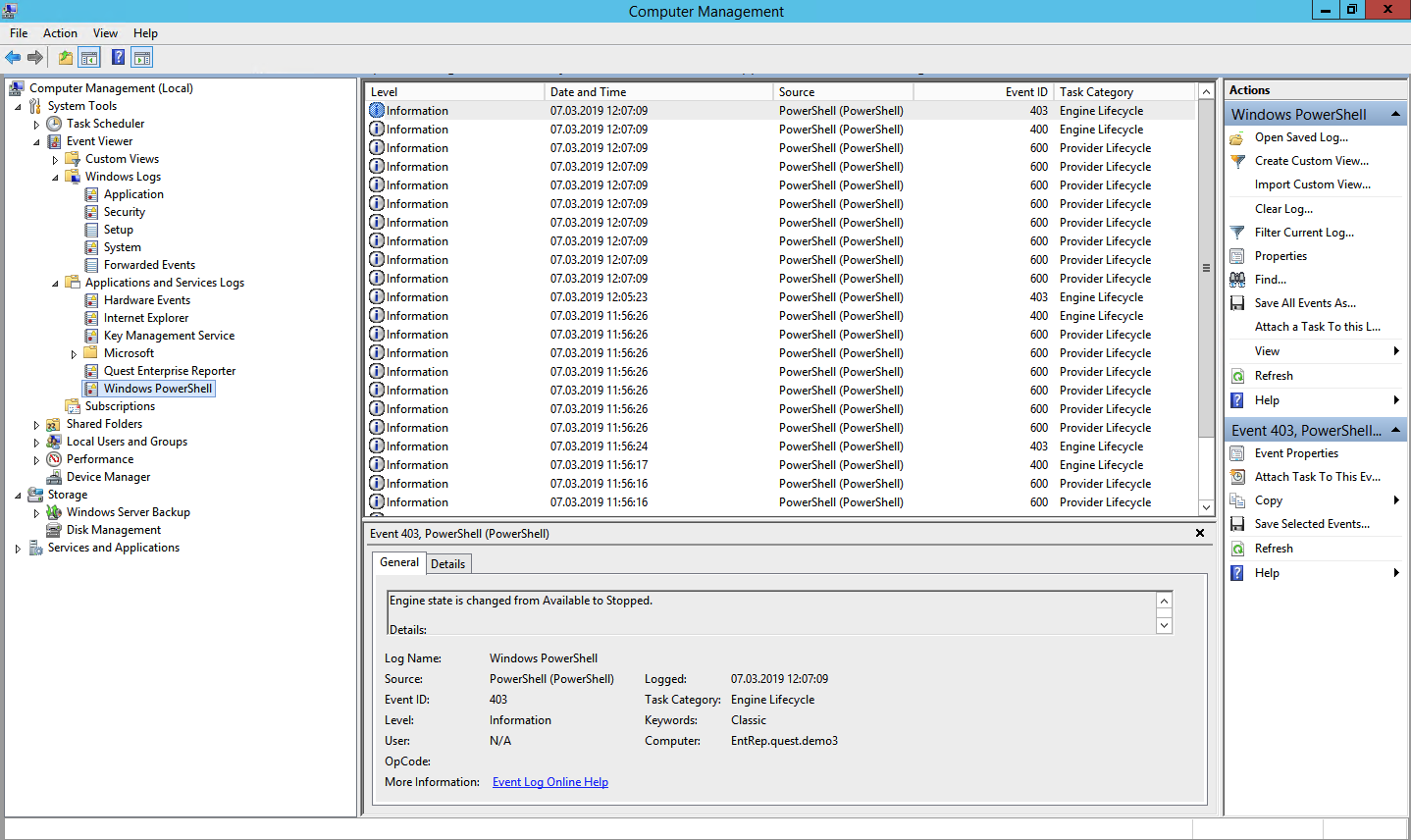

Majalah Power Shell

Power Shell adalah alat yang ampuh untuk mengelola infrastruktur Windows, jadi ada kemungkinan besar penyerang akan memilihnya. Anda dapat menggunakan dua sumber untuk mendapatkan informasi tentang peristiwa Power Shell: Windows PowerShell log dan Microsoft-WindowsPowerShell / Operational log.

Log Windows PowerShell

Penyedia data dimuat (ID peristiwa 600).

Penyedia data dimuat (ID peristiwa 600). Penyedia PowerShell adalah program yang berfungsi sebagai sumber data untuk PowerShell untuk melihat dan mengelolanya. Misalnya, penyedia bawaan mungkin variabel lingkungan Windows atau registri. Munculnya pemasok baru harus dipantau untuk mengidentifikasi aktivitas berbahaya pada waktunya. Misalnya, jika Anda melihat WSMan muncul di antara penyedia, maka sesi PowerShell jarak jauh telah dimulai.

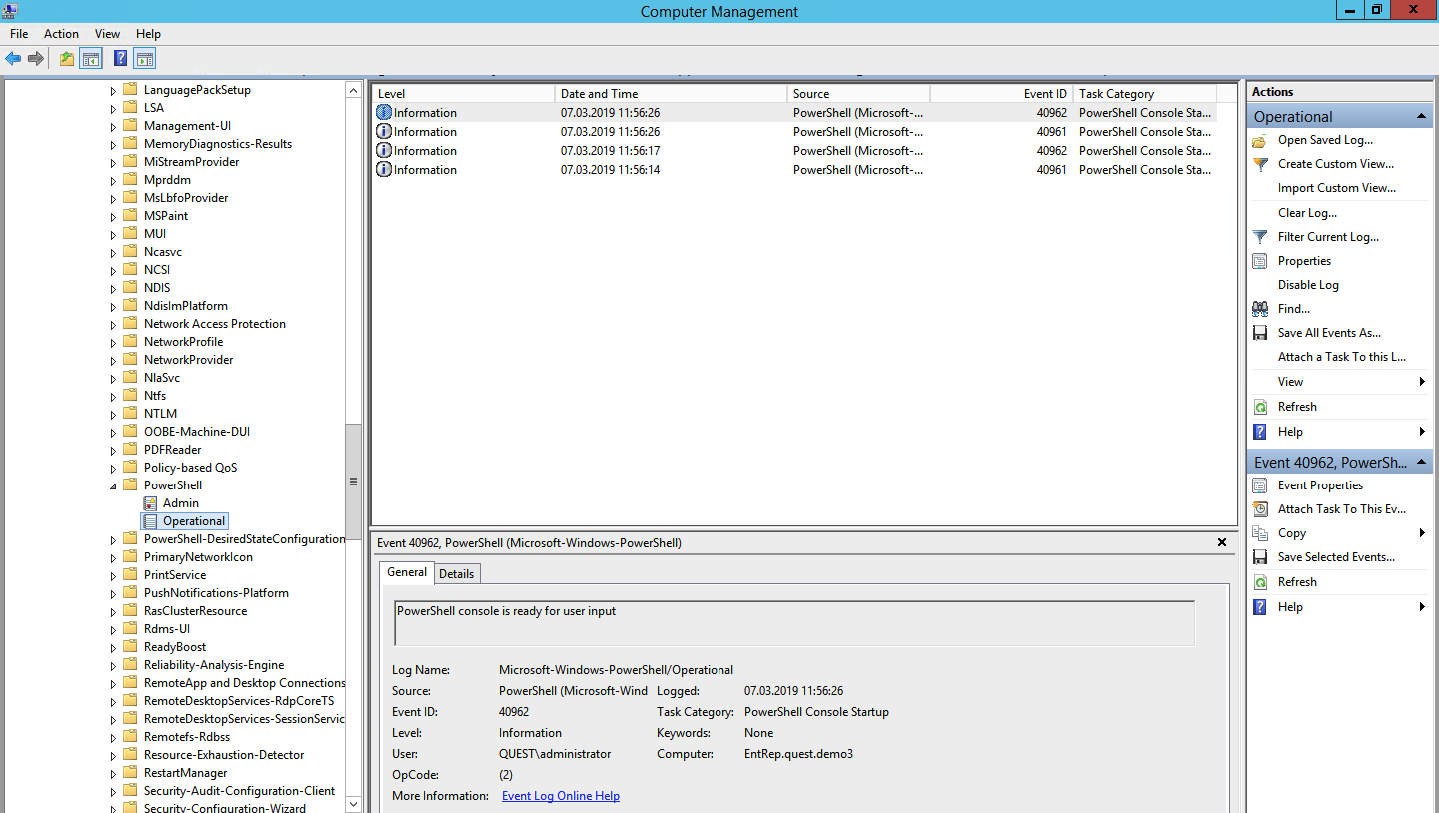

Microsoft-WindowsPowerShell / Operational log (atau MicrosoftWindows-PowerShellCore / Operational di PowerShell 6)

Modul jurnal (ID acara 4103).

Modul jurnal (ID acara 4103). Peristiwa menyimpan informasi tentang setiap perintah dieksekusi dan parameter yang dipanggil.

Pencatatan kunci skrip (ID peristiwa 4104). Pencatatan kunci skrip menunjukkan setiap blok kode PowerShell yang dijalankan. Bahkan jika seorang penyerang mencoba menyembunyikan perintah, jenis acara ini akan menunjukkan perintah PowerShell yang sebenarnya dieksekusi. Bahkan dalam jenis peristiwa ini, beberapa panggilan API tingkat rendah dapat direkam, peristiwa ini biasanya ditulis sebagai Verbose, tetapi jika perintah atau skrip yang mencurigakan digunakan dalam blok kode, itu akan didaftarkan sebagai Peringatan dengan kritis.

Harap perhatikan bahwa setelah menyiapkan alat untuk mengumpulkan dan menganalisis peristiwa ini, waktu debugging tambahan akan diperlukan untuk mengurangi jumlah positif palsu.

Beri tahu kami di komentar log apa yang Anda kumpulkan untuk audit keamanan informasi dan alat apa yang Anda gunakan untuk ini. Salah satu area kami adalah solusi untuk mengaudit acara keamanan informasi. Untuk mengatasi masalah pengumpulan dan analisis log, kami dapat menawarkan untuk melihat lebih dekat

Quest InTrust , yang dapat mengompresi data yang tersimpan dengan rasio 20: 1, dan satu instance yang diinstal mampu memproses hingga 60.000 peristiwa per detik dari 10.000 sumber.