Rumah pintar diwakili oleh berbagai perangkat. Pada bagian kedua dari seri keamanan IoT, kotak TV pintar, dapur pintar, asisten suara dan pencahayaan akan dibahas.

Tautan ke 1 bagian .

Keamanan Rumah Pintar

Smart TV - Apple TV

Apple TV adalah pemutar media digital dengan berbagai fitur dalam OS yang terpisah, dikelola oleh telepon, Siri, jarak jauh dan dapat diperluas secara terprogram karena aplikasi pihak ketiga. Apple TV memiliki beberapa generasi:

- Saya membuat - Y'07, MacOS X, HDD tradisional & Port USB

- Generasi II - Y'10, iOS + MicroUSB

- Generasi III - Y'12, iOS + MicroUSB

- Generasi IV - Y'15, tvOS (iOS) + USB-C & Bluetooth

- Pembuatan V (4K) - Y'17, tvOS (iOS) + Bluetooth, tanpa USB

- Generasi VI - model 2018, tanpa USB

Metode Akses Apple TV yang Dikenal

Metode-metode ini dapat diakses oleh model generasi pertama yang dipresentasikan pada konferensi 2009 “Meretas Apple TV dan Tempat Data Forensik Anda Hidup”, Kevin Estis dan Randy Robbins, Def Con 2009 (

presentasi ,

video ). Model generasi ini dibuat berdasarkan Mac OS X dan akses ke data direduksi menjadi analisis hard disk dan fitur-fitur penghubung ke TV secara keseluruhan.

Akses ke data Apple TV generasi II-V sangat mirip dalam metodologi untuk mengakses ke produk Apple lainnya dan intinya

- Analisis cadangan dengan berbagai alat, termasuk forensik.

- Cari jailbreak untuk meneliti data di luar cadangan atau penelitian yang sudah meretas TV.

- Analisis konten, cuaca klien, streaming konten: Netflix, iTunes, NHL, NBA, Vimeo, YouTube, dll.

- Akses ke data aplikasi untuk tujuan penggalian akun dan kartu kredit, serta informasi berguna lainnya.

Utilitas untuk Jailbreak

Tidak seperti jam tangan, rangkaian utilitas Jailbreak untuk TV direpresentasikan secara luas, kecuali untuk model generasi ke-3:

- Daftar saat ini diperbarui, misalnya, pada sumber daya pangu.

- Apple TV 1 - skrip, ssh, disk ejeksi dan metode lain yang mirip dengan Mac.

- Apple TV 2 - Penjara Seas0npass untuk versi tvOS 4.3 - tvOS 5.3 (tidak ditambatkan) & tvOS 6.1.2 (tertambat).

- Apple TV 4 - penjara Pangu9 untuk versi tvOS 9.0 - tvOS 9.0.1, penjara LiberTV untuk versi tvOS 9.1 - tvOS 10.1, penjara GreenG0blin untuk versi tvOS 10.2.2.

- Apple TV 4/5 - Penjara LiberTV untuk tvOS versi 11.0 dan 11.1, Electra jail untuk tvOS versi 11.2 - tvOS 11.3.

Manajemen kata sandi

Masalah manajemen kata sandi untuk banyak perangkat sangat mendasar, dan mempertimbangkan jam tangan pintar, telah dicatat bahwa kata sandi dan kode PIN tidak wajib. Untuk Apple TV, kata sandi, seperti banyak TV lainnya, tidak digunakan sama sekali kecuali untuk

membatasi akses ke konten dan hanya memengaruhi pembelian yang dilakukan di toko aplikasi sebagai bagian dari aplikasi, konten, mengubah pengaturan dan menghapus perangkat yang terpasang (

pada saat yang sama, pemasangan perangkat tidak memerlukan kata sandi ).

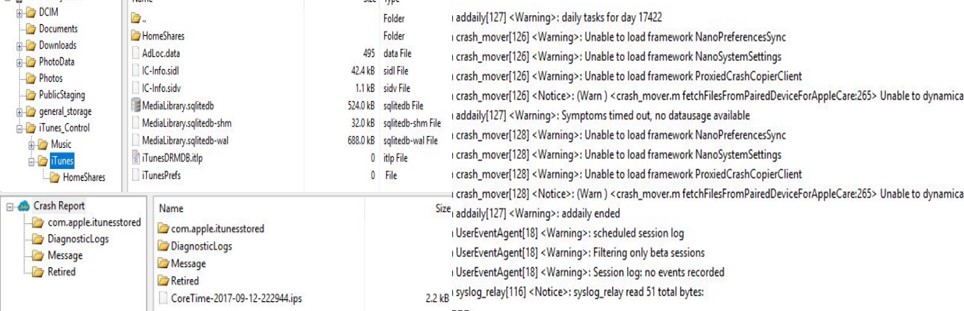

Analisis USB

Untuk model awal, kecuali untuk dua tahun terakhir, port USB, meskipun secara resmi dicadangkan untuk tujuan resmi, digunakan untuk memperoleh informasi dasar tentang perangkat; secara resmi menghilang, dimulai dengan generasi ke-5 Apple 5th Gen (4k). Informasi dasar mencakup informasi tentang waktu perangkat, log, akses ke folder Media yang bukan folder sistem (/ private / var / mobile / Media), informasi tentang Wi-Fi, Bluetooth, alamat mac Ethernet, nama perangkat, ID Seri, model . Sebagai alat untuk mendapatkan data,

Ideviceinfo, idevicesyslog dapat digunakan.

Cadangan

Cadangan menyediakan akses ke data berikut yang bersinggungan dengan data analisis USB:

- Log acara

- Data media dalam basis data MediaLibrary.sqlitedb.

- data iCloud.

- Jaringan Wi-fi.

- Garis waktu penggunaan perangkat.

- Database belanja termasuk konten.

Analisis TV dengan jailbreak

TV semacam itu memungkinkan Anda untuk mengakses lebih banyak data: zona waktu, sejarah Wi-Fi, kamus keyboard, informasi akun, pengaturan, daftar kota cuaca, informasi headboard (informasi tentang konten pengguna), serta tangkapan layar konten pengguna, video yang di-cache , daftar aplikasi yang diinstal dan data aplikasi itu sendiri.

Pembuatan profil

Pembuatan profil adalah salah satu mekanisme pertahanan dalam beberapa versi terbaru tvOS 11.3+ dan iOS 11.3+. Mekanisme ini memungkinkan Anda untuk menentukan daftar atau perangkat tertentu yang akan diizinkan; setelah itu interaksi akan terbatas pada perangkat tertentu, dan tidak ada perangkat pihak ketiga yang dapat terhubung ke set-top box Anda. Mekanisme ini dapat digunakan baik dalam kerangka manajemen perusahaan perangkat Apple, maupun dalam perangkat pribadi melalui pengaturan profil dengan parameter yang diperlukan (asalkan Anda menggunakan Mac OS Server)

Amazon tv

Amazon Fire TV adalah set-top box dengan serangkaian fitur yang serupa. Muncul dalam dua edisi - dalam bentuk set-top box konvensional (kotak Fire TV) dan versi kompak dari tipe Chromecast (Tongkat TV Api). Pada saat yang sama, seperti banyak solusi Android, ini memungkinkan pengunduhan aplikasi melalui mekanisme sideload ADB, yang memungkinkan banyak pengguna menerima konten tanpa berlangganan.

Karena fakta terakhir, alat root tidak banyak digunakan untuk FireOS, dan alat rooting yang tersedia dibagi menjadi alat root klasik dan firmware root.

Perwakilan alat root yang paling terkenal adalah KingRoot, yang memungkinkan Anda mengakses terutama untuk versi 5.0.5 yang lebih lama, meskipun tidak terbatas pada mereka. Sebuah fitur juga bahwa sebagian besar alat disetel untuk menggunakan keyboard dan mouse, bukan remote control TV, oleh karena itu penting untuk memiliki koneksi Bluetooth untuk menghubungkan keyboard dan mouse nirkabel.

Dari fitur FireOS, perlu dicatat dengan sideloading tanpa root, bootloader yang terkunci (51.1.xx tidak diblokir, 5.xxx diblokir, tetapi 5.0.x dapat dibuka, tetapi tidak ada informasi tentang versi yang lebih lama), dan diizinkan untuk menurunkan versi untuk menjalankan root. versi lama.

Versi alat root dan firmware yang tersedia:

- Fire TV 1 - root untuk versi 51.1.0.0 - 51.1.6.3, 5.0.3, 5.0.5, tidak ada root untuk 5.0.5.1, 5.2.1.0 - 5.2.6.3

- Fire TV 2 - root untuk versi 5.0.0 - 5.2.1.1, tidak ada root untuk 5.2.4.0 - 5.2.6.3

- Fire TV 2 - 5.2.6.6 - ROM yang sudah di-root

- Fire TV 3, Fire TV Cube - tidak ada ROM root atau pre-root

- Fire TV Stick 1 - root untuk versi 5.0.0 - 5.2.1.1 dan tidak ada root untuk 54.1.2.3 dan versi yang lebih lama, 5.2.1.2 - 5.2.6.3

- Fire TV Stick 2 - tidak ada root perangkat lunak, namun, metode ditemukan untuk akses fisik ke drive eMMC

- Televisi Fire TV Edition - root untuk versi 5.2.5.0 dan tidak ada root untuk 5.2.5.1 - 5.2.6.3

Saat ini tidak ada alat resmi di antara solusi forensik, namun, metode forensik adalah tipikal untuk solusi Android (menggunakan DD, sideload + ADB, dll.)

Saat memeriksa data perangkat dalam satu set aplikasi dasar, set data berguna berikut dapat dibedakan:

- Informasi browser - disimpan dalam basis data browser.db dan termasuk riwayat browser dan informasi lain yang disimpan oleh Mozilla Firefox.

- Gambar - disimpan di [root] /data/com.amazon.bueller.photos/files/cmsimages termasuk di sini gambar dari cloud amazon dapatkan. Ada fitur di sini: terlepas dari orisinalitas gambar, gambar di TV dikonversi ke format TV (sebagai hasilnya, dua file dengan ekstensi yang sama dan nama yang berbeda dapat ditemukan di perangkat * -full.jpg dan * -thumb.jpg).

- Perangkat Bluetooth - informasi tentang perangkat, nama, alamat mac disimpan di [root] / data / com.amazon.device.controllermanager/databases/devices.

- Log Amazon - berbagai informasi tentang aktivitas perangkat dengan stempel waktu, yang dapat dikorelasikan dengan aktivitas pengguna dan meluncurkan aplikasi [root] /data/com.amazon.device.logmanager/files + Log.amazon \ main.

- Amazon appstore - data yang tersimpan di com.amazon.venezia.

- / cache / = cache dan pratinjau untuk aplikasi yang diunduh dan dilihat + direkomendasikan.

- / databases / = file sqlite didistribusikan dalam folder.

- / databases / contentProvider = Tabel “Aplikasi” yang berisi nama-nama aplikasi dengan cache dan preview (“thumbnailUri”), (“previewUri”) di folder ../cache.

- / database / locker = pesanan, daftar harapan, tugas, aplikasi, cache, dll.

- / databases / logging = log peristiwa.

Asisten Suara (aplikasi Amazon Echo Dot & Alexa)

Asisten Suara Amazon menyediakan Echo sebagai perangkat fisik dan solusi perangkat lunak aplikasi Alexa. Mereka dimaksudkan untuk tujuan yang sama mengendalikan rumah pintar dan perangkat lain yang mendukung integrasi dengan Amazon Voice Assistant API.

Saat ini, asisten perangkat keras tidak memiliki metode komunikasi kabel yang akrab dengan Android atau perangkat Amazon lainnya, seperti FireTablet: Komunikasi USB terbatas untuk menerima informasi dasar melalui seperangkat driver MediaTek dan alat Flash Tool SP, dan bootloader perangkat terkunci. Amazon memungkinkan pengembang untuk menggunakan sertifikat mereka untuk melindungi data yang dikirimkan (

tautan No. 1 ,

tautan No. 2 ), namun, pengguna tidak diberi kesempatan untuk menginstal sertifikat root tambahan pada perangkat, yang mengecualikan kemungkinan MITM. Selain itu, perangkat dilindungi dari serangan Strip SSL. Namun, seperti banyak hal pintar, firmware diunduh melalui HTTP tanpa enkripsi tambahan.

GET /obfuscated-otav3-9/…/update-kindle-full_biscuit-XXXX_user_[XXXXXXXXX].bin HTTP/1.1 Host: amzdigitaldownloads.edgesuite.net Connection: close User-Agent: AndroidDownloadManager/5.1.1 (Linux; U; Android 5.1.1; AEOBC Build/LVY48F) ro.build.version.fireos=5.5.0.3 ro.build.version.fireos.sdk=4

Fire OS dibuat berdasarkan Android dan memiliki korespondensi berikut

- ver 5.x - Android 5.1.1 Lollipop. Echo bekerja versi 5.x

- ver 6.x - Android 7.1 Nougat

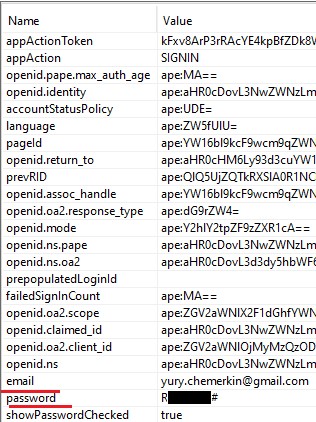

Pada saat yang sama, berbicara tentang asisten perangkat lunak, perlu dicatat dukungan luas tidak hanya dari OS Kindle, tetapi juga Android dan iOS, serta kurangnya mekanisme perlindungan terhadap MITM. Misalnya, kredensial dapat diperoleh dalam permintaan 'https://www.amazon.com/ap/signin'

{"Credentials":{"AccessKeyId":"ASIAXHE6EPSWNVIGFBVP","Expiration":1.538588872E9,"SecretKey":"+8gSx7/H.....U="},"IdentityId":"us-east-1:503e25f6-2302-4dcd-8cb2-64a0e888f76b"}

- Mail, Kata Sandi dari permintaan POST 'https://www.amazon.com/ap/signin'.

- Token dan informasi perangkat.

- Kode negara adalah "RU".

Juga, informasi tentang profil pengguna (atau profil, karena penggunaan multi-pengguna didukung) ditransmisikan dalam lalu lintas:

- Nama, alamat untuk pembayaran, alamat untuk pengiriman.

- ID perangkat, akun, kemampuan perangkat, dan tipenya.

- Jawaban dalam format .mp3 disimpan selama beberapa bulan.

Data lokal di cadangan terutama berisi metrik dan log perangkat, daftar perangkat dan nomor seri mereka, informasi dan pengaturan akun singkat.

Salah satu cara menarik untuk menyerang asisten adalah memilih kode pin yang dapat dilakukan dengan jeda minimum antara upaya dan tanpa membatasi berapa kali. Metode ini diterbitkan pada tahun 2017 oleh

Analisis Keamanan Amazon Echo dengan skrip terlampir. Prosedurnya adalah sebagai berikut:

- Komputer mengharapkan kata untuk bangun dan perintah berikutnya adalah permintaan untuk melakukan pembelian.

- Alexa menawarkan hasil dan penawaran untuk melakukan pemesanan.

- Komputer mengkonfirmasi pesanan dan Alexa meminta PIN empat digit.

- Upaya pertama dilakukan untuk mencocokkan PIN.

- Alexa menerima atau tidak menerima PIN.

- Proses ini diulang sampai PIN yang benar ditemukan. Setiap iterasi 2 upaya untuk meminta PIN membutuhkan waktu 30 detik dan, berdasarkan asumsi kumpulan 10.000 kode PIN, diperlukan 42 jam untuk memilih kode yang benar.

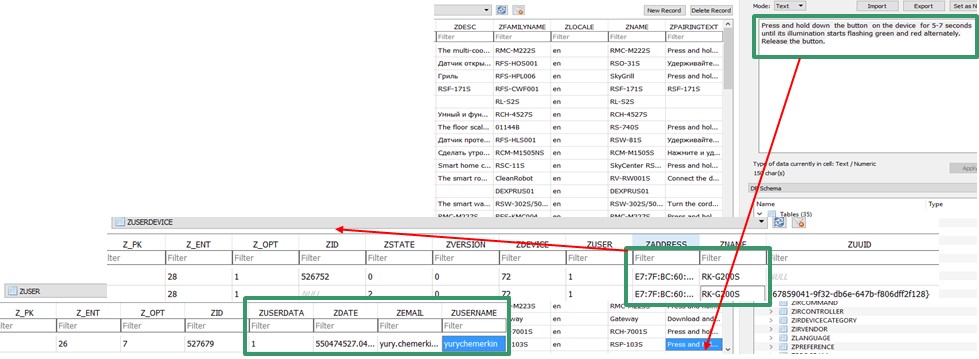

Dapur Cerdas / Ceret (Redmond)

Redmond adalah pemasok teknologi pintar di Rusia. Untuk bekerja dengan satu set "fitur pintar", penawaran Ready For Sky ditawarkan, yang diimplementasikan dalam dua versi - aplikasi untuk interaksi langsung melalui Bluetooth dan aplikasi hub, yang, di satu sisi, berinteraksi langsung dengan perangkat, dan di sisi lain, memungkinkan Anda untuk mengontrol peralatan melalui Internet.

Dari data lokal yang termasuk dalam cadangan (R4S.sqlite), hanya daftar perangkat dan model, daftar resep dan parameter, data pengguna tanpa kata sandi (hanya nama pengguna, email), serta perangkat pengguna dan alamat mac perangkat yang ditemukan.

Sebagai bagian dari data jaringan, tidak ada perlindungan terhadap intersepsi data dengan sertifikat, sehingga Anda dapat mengakses versi firmware dan gambar perangkat (apalagi, data ini dikirim melalui http), daftar resep untuk perangkat, daftar tindakan

https://content.readyforsky.com/api/program/catalog/id:IN:90,97?locale=en "id": 90, "protocol_id": 0, "value": "BOILING", / HEATING "value": "40", | "value": "55", | "value": "70", | "value": "85", | "value": "95".

Juga kredensial, termasuk token. saat meminta perubahan kata sandi

https://content.readyforsky.com/headless/change-password {"current_password": "1", "plainPassword": "1"} { "error": "invalid_grant", "error_description": "The access token provided is invalid."} { "access_token": "YjNhYmEwOWM1ZDcwYTk0ODU1ODhmZDZiMDRjNjA5NzUyN2YzM2VhNGUyMjBhYzc0ZjBhYWRhY2IzZmNjMzdiOA", "expires_in": 86400, "token_type": "bearer", "scope": "r4s", "refresh_token": "YzE4ZGUwN2NkMzdiMDBlYmM5NGQwMGVjYmU4YThkYTVkMGE1ZTc4ODQ2MDRkNjhhZWY4NGIxZjlkODRhZGI3MQ“ }

Informasi pengguna (https://content.readyforsky.com/api/user/current) dan informasi tentang struktur jaringan internal (alamat IP), informasi perangkat (model, alamat mac, nama hub)

Alamat Klien | 192.168.1.38:50654 (port berubah)

Alamat Jarak Jauh | content.readyforsky.com/178.62.194.132-00-0043 (port tetap)

https://content.readyforsky.com/api/device/user “name": "RK-G200S", "address": "E7:7F:BC:60:C2:2A", "name": "Gateway XIAOMI Redmi 4X", "address": "77d3efcf-f627-402e-bbed-4ee0c8290417",

Pencahayaan

Pencahayaan pintar dirancang untuk mengoptimalkan biaya berdasarkan otomatisasi tugas. Itu disajikan dalam artikel oleh model populer:

- Meringankan

- IKEA TRÅDFRI

- Philips HUE

Meringankan

LIGHTIFY Home adalah platform Internet of Things dengan dukungan dan pengembangan cloud. Untuk bekerja, akun Lightify diperlukan. Data dikirimkan melalui protokol QUIC dengan enkripsi di atas UDP; untuk mendekripsi QUIC dan gQUIC, disarankan untuk menggunakan wireshark

versi 2.9 terbaru (

v2.9.1rc0-332-ga0b9e8b652, v2.9.1rc0-487-gd486593ce3 ), dan lebih disukai

3.0 dan lebih tinggi , karena dalam berbagai versi build 2.9 ada masalah dengan dukungan dekripsi protokol (dan

versi default

2.8.6 diusulkan sebagai versi stabil untuk diunduh). Lightify Gateway berjalan di atas TCP tanpa enkripsi (dengan interaksi lokal) dan menggunakan

protokol biner yang diuraikan dan yang ada dukungan untuk

alat pihak ketiga . Kredensial disimpan secara lokal sebagai bagian dari file cadangan.

IKEA TRÅDFRI

Lampu IKEA juga menawarkan kontrol hidup dan mati, tetapi sebagai bonus ada perubahan skema warna. Model-model baru sudah dibagi menjadi Ikea asli dan bermerek dengan Xiaomi. Saat ini tidak mendukung remote control. Pembaruan firmware secara tradisional dilakukan oleh file http JSON, yang berisi termasuk firmware yang tersedia untuk semua perangkat TRÅDFRI

http://fw.ota.homesmart.ikea.net/feed/version_info.json

Komunikasi dilakukan melalui UDP menggunakan DTLS (SSL untuk UDP) dan enkripsi. Kunci yang dibagikan sebelumnya digunakan untuk jabat tangan saat memasangkan perangkat adalah kunci rahasia. Untuk mengaitkan aplikasi dengan hub, pengguna perlu memindai kode QR yang berisi "Nomor Seri" (yang sebenarnya adalah alamat MAC) dan "Kode Keamanan" perangkat. Kode keamanan disimpan secara lokal di dalam keystorage dan digunakan untuk enkripsi lebih lanjut menggunakan algoritma AES. Namun, jika aplikasi berjalan pada perangkat Android 4.3 lama atau lebih rendah, atau serangan penurunan versi APK telah dilakukan, kunci dapat ditemukan di APK itu sendiri di file "key_file.txt" dan akan di-hardcode "Bar12345Bar12345".

Downgrade-attack cukup populer baik dalam kerangka solusi forensik dan perintah-adb yang biasa untuk menurunkan aplikasi-apk, untuk mengeksploitasi kerentanan versi sebelumnya dalam perlindungan data. Dukungan dan kemampuan untuk melakukan serangan downgrade tergantung pada perangkat, versi OS dan produsen perangkat, serta kompatibilitas database dari versi baru dan lama aplikasi.

Philips HUE

Philips Hue menawarkan berbagai produk pencahayaan pintar untuk penggunaan indoor dan outdoor. Pada 2016, pencahayaan pabrikan ini sudah

diserang melalui ZigBee dari jarak 200 meter karena kesalahan dalam protokol komunikasi. Interaksi online antara hub dan server dilakukan dalam bentuk yang dilindungi dengan perlindungan dari intersepsi data. Pada perkenalan pertama, kunci untuk mendekripsi data pada AES tidak ditemukan (ada asumsi bahwa itu mungkin menjadi bagian dari firmware). Interaksi antara aplikasi dan server berfungsi melalui SSL dengan perlindungan terhadap serangan Strip Strip & MITM. Interaksi lokal - melalui HTTP.

PUT http://192.168.1.38/api/Ds7KfNjjYtC8uN mU8azGBiOSj-uacXI0q0JKaTs/groups/1/action

serta unduhan firmware

http://iotworm.eyalro.net/

Kiat

Kiat perlindungan perangkat pintar dapat dibagi ke dalam grup berikut:

Grup Keamanan Jaringan

- Nama masking . Secara default, nama perangkat memiliki nama dasar yang terkait dengan model perangkat, pabrikan, atau nama pengguna. Karena alasan ini, tidak disarankan untuk memberikan nama yang secara unik mengidentifikasi informasi pengguna.

- Enkripsi Penggunaan enkripsi dalam jaringan dan pengaturan rumah untuk menghindari enkripsi yang lemah.

- Jaringan tamu Berbagi Wi-Fi diusulkan untuk menggunakan informasi penting dan pengunjung / teman, atau menonaktifkan mode ini.

- Segmentasi jaringan . Pemisahan jaringan menjadi segmen virtual berdasarkan tingkat kekritisan data yang ditransmisikan, misalnya, alokasi perangkat dan hub ke satu subnet IOT, perangkat yang berinteraksi dengan data kritis dan perbankan ke yang lain, dan uji atau perangkat yang tidak dipercaya ke yang ketiga. Jika router mendukung multi SSID, maka ini juga dapat digunakan untuk memisahkan jaringan.

- Firewall Firewall adalah alat yang harus dimiliki di lingkungan di mana semakin banyak perangkat tersedia melalui Internet dan Anda perlu membatasi skenario ketersediaannya.

- Pembatasan penggunaan publik . Saya mengusulkan untuk memisahkan dan membatasi penyimpanan data penting pada perangkat yang dapat dipakai yang mungkin hilang, terutama mengingat bahwa di cloud banyak data yang dikumpulkan dan menjadi dapat diakses secara lintas. Selain itu, untuk perangkat publik, tidak disarankan untuk mengaktifkan mode koneksi dengan perangkat yang tidak dipercaya, serta menggunakan sejumlah besar aplikasi yang tidak melindungi data dengan benar.

Grup Manajemen Kata Sandi

- Kredensial default . Semua perangkat secara default tidak memiliki kata sandi, atau memiliki daftar kata sandi standar yang diketahui yang harus segera diubah.

- Kata sandi unik . Biasanya, rekomendasinya adalah menggunakan kata sandi unik yang telah diverifikasi oleh beberapa pengelola kata sandi.

Grup Manajemen Perangkat Lunak

- Pengaturan Ubah pengaturan default dan ubah pengaturan berdasarkan skenario penggunaan.

- Peluang. Nonaktifkan atau batasi fitur yang tidak diperlukan dalam skrip. Misalnya, remote control, menghubungkan perangkat kategori rumah pintar atau mobil dengan Facebook atau jejaring sosial lainnya.

- Aplikasi Diferensiasi perangkat dan aplikasi dari sudut pandang data penting, alih-alih pencampuran dalam perangkat yang sama, serta mengurangi jumlah aplikasi yang tidak melindungi data yang disimpan atau dikirim.

- Pembaruan sistem memecahkan masalah keamanan, tetapi tidak selalu pembaruan baru membawa perlindungan 100%, seperti tampilan kemampuan untuk membuat cadangan dengan kata sandi baru untuk iOS 11+. Juga, sejumlah perangkat IoT dan bahkan router biasa, semakin tua mereka, semakin sering mereka tidak menawarkan mekanisme pembaruan yang nyaman dari sudut pandang pengguna, sehingga Anda perlu memonitor perubahan dan memperbarui perangkat secara mandiri.

- VPN untuk melindungi jaringan, segmen jaringan dan aplikasi dan perangkat individual, terutama di tempat-tempat umum.

Grup Alat Peretas

- Aplikasi mencurigakan - aplikasi di luar toko resmi, aplikasi sampah.

- Meretas - meretas aplikasi "tanpa registrasi dan SMS" + bajakan, serta alat untuk meretas.

- Firmware - firmware vendor (walaupun fakta-fakta dari kode berbahaya pra-instal diketahui), serta firmware bersih.

Grup utilitas dan layanan cloud dan pihak ketiga

- IoT cloud - analisis laporan audit solusi cloud.

- Layanan pihak ketiga untuk IOT - seringkali solusi otomasi adalah titik pengumpulan data di satu tempat (dalam akun pengguna) dan dalam hal masalah keamanan mewakili sejumlah besar data pengguna penting dan mekanisme manajemen hal-hal cerdas.