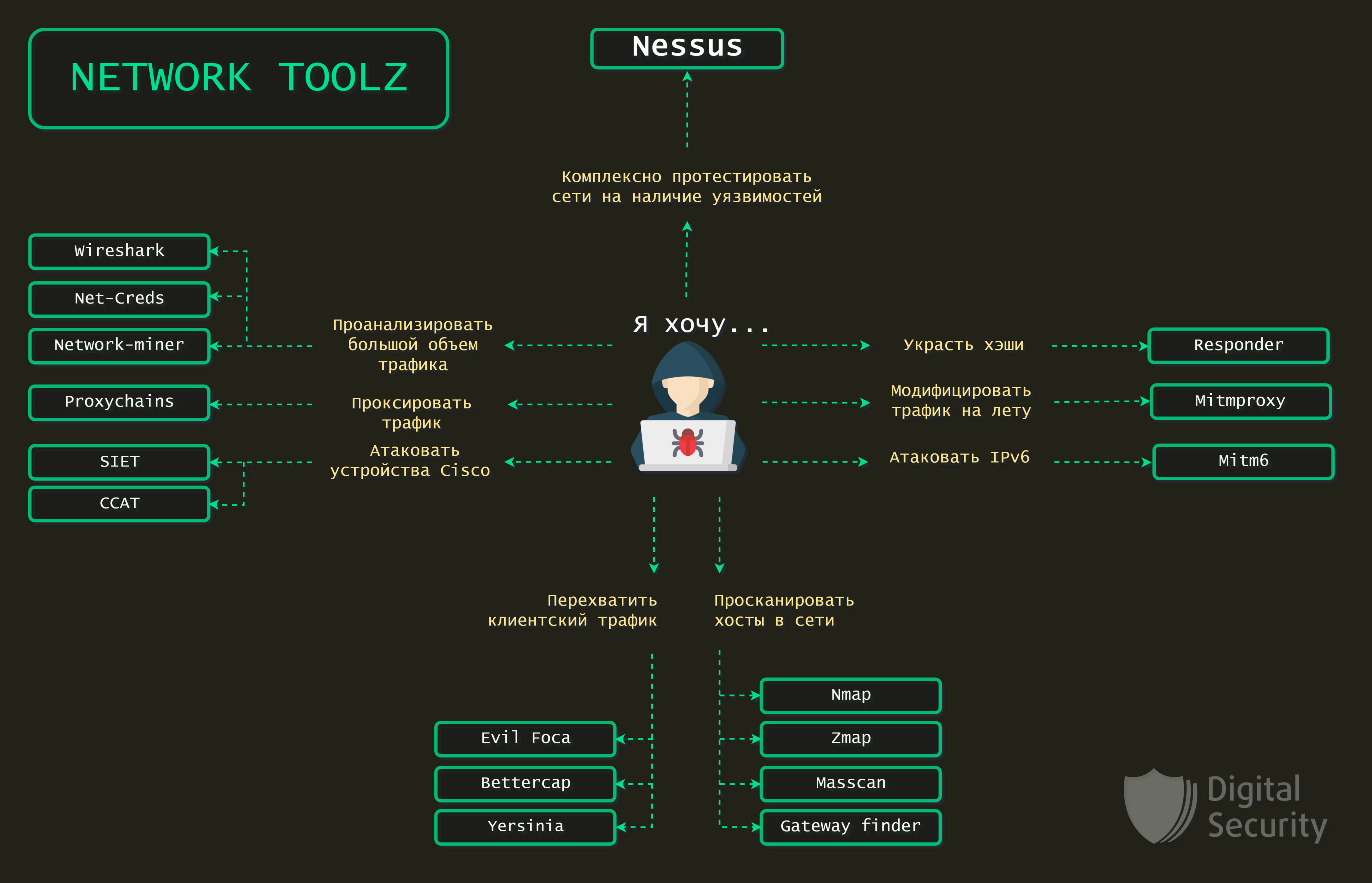

Toolkit untuk pentester pemula: kami menyajikan ringkasan singkat dari alat utama yang akan berguna selama pentest dari jaringan internal. Alat-alat ini sudah secara aktif digunakan oleh berbagai spesialis, sehingga akan berguna bagi semua orang untuk mengetahui tentang kemampuan mereka dan untuk menguasai dengan sempurna.

Konten:

Nmap

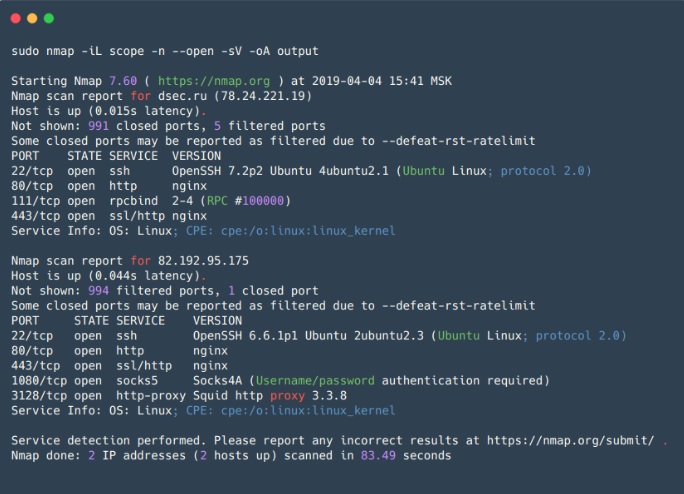

Nmap - utilitas opensource untuk memindai jaringan, adalah salah satu alat paling populer di antara penjaga keamanan dan administrator sistem. Ini terutama digunakan untuk pemindaian port, tetapi, di samping itu, ia memiliki banyak sekali fungsi yang berguna, yang, pada dasarnya, menjadikan Nmap

super-pemanen untuk riset jaringan.

Selain memeriksa port terbuka / tertutup, Nmap dapat mengidentifikasi layanan mendengarkan pada port terbuka dan versinya, dan kadang-kadang membantu menentukan OS. Nmap memiliki dukungan skrip untuk pemindaian (NSE - Nmap Scripting Engine). Dengan menggunakan skrip, dimungkinkan untuk memeriksa kerentanan untuk berbagai layanan (kecuali, tentu saja, ada skrip untuk mereka, atau Anda selalu dapat menulis sendiri) atau mengubah kata sandi dari berbagai layanan.

Dengan demikian, Nmap memungkinkan Anda membuat peta terperinci jaringan, mendapatkan informasi maksimal tentang menjalankan layanan pada host di jaringan, dan secara proaktif memeriksa beberapa kerentanan. Nmap juga memiliki pengaturan pemindaian yang fleksibel, dimungkinkan untuk mengatur kecepatan pemindaian, jumlah aliran, jumlah kelompok yang akan dipindai, dll.

Nyaman untuk pemindaian jaringan kecil dan sangat diperlukan untuk pemindaian spot dari masing-masing host.

Pro:

- Bekerja dengan cepat dengan sejumlah kecil host;

- Fleksibilitas pengaturan - Anda dapat menggabungkan opsi sedemikian rupa untuk mendapatkan data paling informatif dalam waktu yang dapat diterima;

- Pemindaian paralel - daftar host target dibagi menjadi beberapa kelompok, dan kemudian setiap kelompok dipindai satu per satu, pemindaian paralel digunakan di dalam grup. Juga, pembagian ke dalam kelompok adalah kelemahan kecil (lihat di bawah);

- Kumpulan skrip yang telah ditentukan sebelumnya untuk tugas yang berbeda - Anda tidak dapat menghabiskan banyak waktu memilih skrip tertentu, tetapi menentukan grup skrip;

- Outputnya adalah 5 format berbeda, termasuk XML, yang dapat diimpor ke alat lain.

Cons:

- Memindai sekelompok host - informasi tentang host tidak tersedia sampai pemindaian seluruh grup selesai. Ini dipecahkan dengan menetapkan ukuran grup maksimum dan interval waktu maksimum dalam opsi-opsi di mana respons terhadap permintaan akan diharapkan sebelum menghentikan upaya atau membuat yang lain;

- Saat memindai, Nmap mengirimkan paket SYN ke port target dan menunggu paket respons atau batas waktu apa pun ketika tidak ada respons. Ini secara negatif mempengaruhi kinerja pemindai secara keseluruhan, dibandingkan dengan pemindai asinkron (misalnya, Zmap atau masscan);

- Ketika memindai jaringan besar menggunakan bendera untuk mempercepat pemindaian (--min-rate, --min-parallelism) itu dapat memberikan hasil negatif palsu, melewatkan port terbuka pada host. Juga, gunakan opsi ini dengan hati-hati, mengingat bahwa paket-rate yang besar dapat menyebabkan DoS yang tidak disengaja.

Zmap

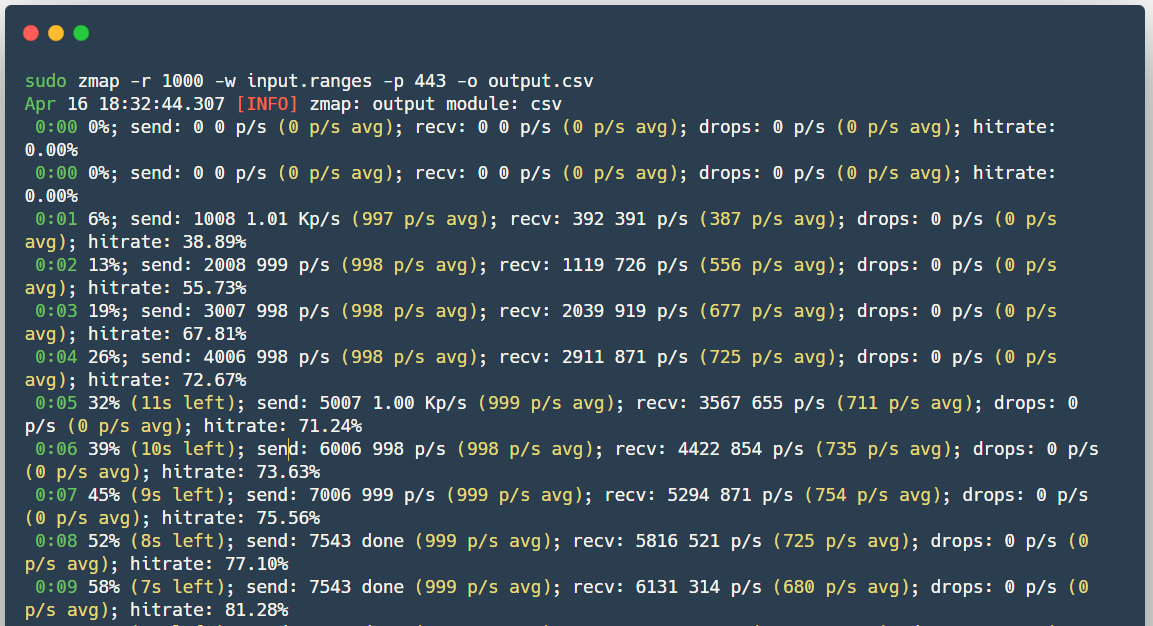

Zmap (jangan dikelirukan dengan ZenMap) juga merupakan pemindai sumber terbuka, dibuat sebagai alternatif yang lebih cepat untuk Nmap.

Tidak seperti Nmap - Zmap saat mengirim paket SYN tidak menunggu sampai jawaban dikembalikan, tetapi terus memindai, sambil menunggu tanggapan dari semua host, sehingga sebenarnya tidak mendukung status koneksi. Ketika respons terhadap paket SYN tiba, Zmap akan memahami dengan isi dari paket port mana dan host mana yang terbuka. Selain itu, Zmap hanya mengirim satu paket SYN ke port yang sedang dipindai. Dimungkinkan juga untuk menggunakan PF_RING untuk memindai jaringan besar dengan cepat, jika Anda tiba-tiba memiliki antarmuka 10-gigabit dan kartu jaringan yang kompatibel.

Pro:

- Kecepatan pemindaian;

- Zmap menghasilkan frame Ethernet dengan melewati tumpukan sistem TCP / IP;

- Kemampuan untuk menggunakan PF_RING;

- ZMap mengacak target untuk pemerataan distribusi pada sisi yang dipindai;

- Kemampuan untuk berintegrasi dengan ZGrab (alat untuk mengumpulkan informasi tentang layanan di tingkat aplikasi L7).

Cons:

- Ini dapat menyebabkan penolakan layanan untuk peralatan jaringan, misalnya, menonaktifkan router perantara, meskipun bebannya didistribusikan, karena semua paket akan melewati satu router.

Masscan

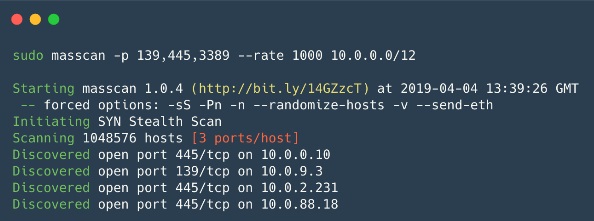

Masscan - yang

mengejutkan, ini juga merupakan pemindai open source yang dibuat untuk satu tujuan - untuk memindai Internet lebih cepat (dalam waktu kurang dari 6 menit dengan kecepatan ~ 10 juta paket / s). Faktanya, kerjanya hampir sama dengan Zmap, hanya saja lebih cepat.

Pro:

- Sintaksnya mirip dengan Nmap, dan program ini juga mendukung beberapa opsi yang kompatibel dengan Nmap;

- Kecepatan adalah salah satu pemindai asinkron tercepat.

- Mekanisme pemindaian yang fleksibel - dimulainya kembali pemindaian yang terputus, distribusi beban di beberapa perangkat (seperti dalam Zmap).

Cons:

- Sama halnya dengan Zmap, beban pada jaringan itu sendiri sangat tinggi, yang dapat menyebabkan DoS;

- Secara default, pemindaian pada level aplikasi L7 tidak dimungkinkan.

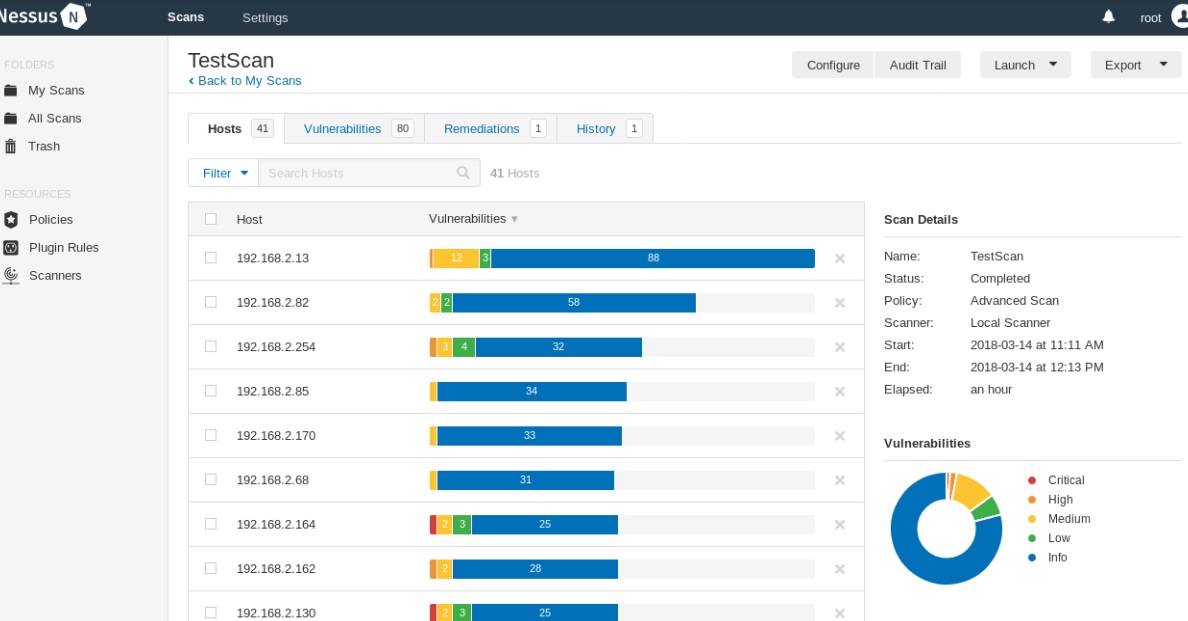

Nessus

Nessus adalah pemindai untuk mengotomatiskan verifikasi dan deteksi kerentanan yang diketahui dalam sistem. Kode sumber ditutup, ada versi Nessus Home yang gratis, yang memungkinkan Anda memindai hingga 16 alamat IP dengan kecepatan dan analisis terperinci yang sama seperti pada versi berbayar.

Dapat mengidentifikasi versi layanan atau server yang rentan, mendeteksi kesalahan dalam konfigurasi sistem, melakukan kata sandi kamus bruteforce. Ini dapat digunakan untuk menentukan kebenaran pengaturan layanan (mail, pembaruan, dll.), Serta dalam persiapan untuk audit PCI DSS. Selain itu, Anda dapat mentransfer kredensial host ke Nessus (SSH atau akun domain di Active Directory), dan pemindai akan mendapatkan akses ke host dan melakukan pemeriksaan langsung di atasnya, opsi ini disebut

pemindaian kredensial . Nyaman bagi perusahaan yang melakukan audit jaringan mereka sendiri.

Pro:

- Skenario terpisah untuk setiap kerentanan, basisnya terus diperbarui;

- Output - teks biasa, XML, HTML dan LaTeX;

- API Nessus - memungkinkan Anda untuk mengotomatiskan proses pemindaian dan mendapatkan hasil;

- Pemindaian Kredensial, Anda dapat menggunakan kredensial Windows atau Linux untuk memeriksa pembaruan atau kerentanan lainnya;

- Kemampuan untuk menulis modul keamanan tertanam Anda sendiri - pemindai memiliki bahasa scripting sendiri NASL (Nessus Attack Scripting Language);

- Anda dapat mengatur waktu untuk pemindaian rutin jaringan lokal - karena hal ini, Layanan Keamanan Informasi akan mengetahui semua perubahan dalam konfigurasi keamanan, munculnya host baru dan penggunaan kata sandi kamus atau kata sandi default.

Cons:

- Mungkin ada penyimpangan dalam pengoperasian sistem yang dipindai - dengan opsi pemeriksaan aman dinonaktifkan, Anda harus bekerja dengan hati-hati;

- Versi komersial tidak gratis.

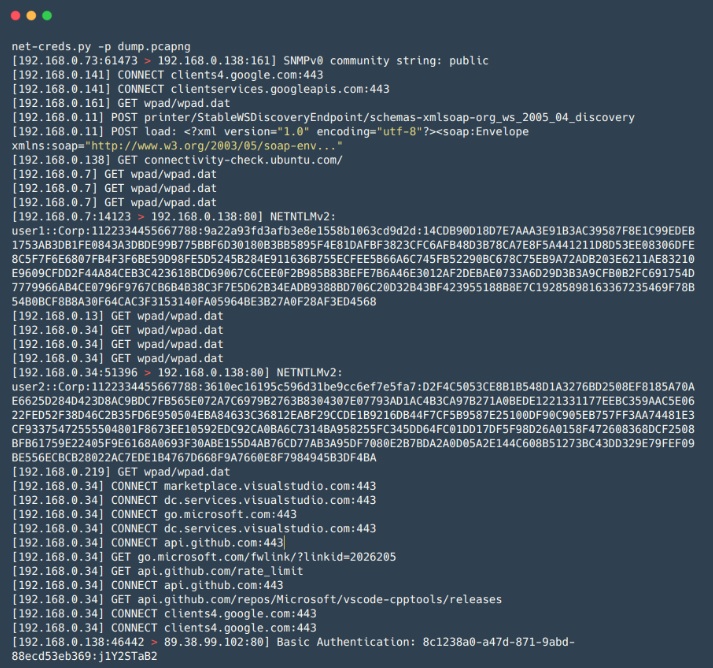

Netcreds

Net-Creds adalah alat Python untuk mengumpulkan kata sandi dan hash, serta informasi lainnya, misalnya, URL yang dikunjungi, file yang diunduh dan informasi lalu lintas lainnya, baik secara real time selama serangan MiTM dan dari file PCAP yang disimpan sebelumnya. . Sangat cocok untuk analisis cepat dan permukaan volume lalu lintas yang besar, misalnya, selama serangan jaringan MiTM, ketika waktu terbatas, dan analisis manual menggunakan Wireshark membutuhkan banyak waktu.

Pro:

- Identifikasi layanan didasarkan pada analisis paket alih-alih menentukan layanan dengan jumlah port yang digunakan;

- Mudah digunakan;

- Beragam data yang diambil - termasuk login dan kata sandi untuk protokol FTP, POP, IMAP, SMTP, NTLMv1 / v2, serta informasi dari permintaan HTTP, misalnya formulir login dan otentikasi dasar.

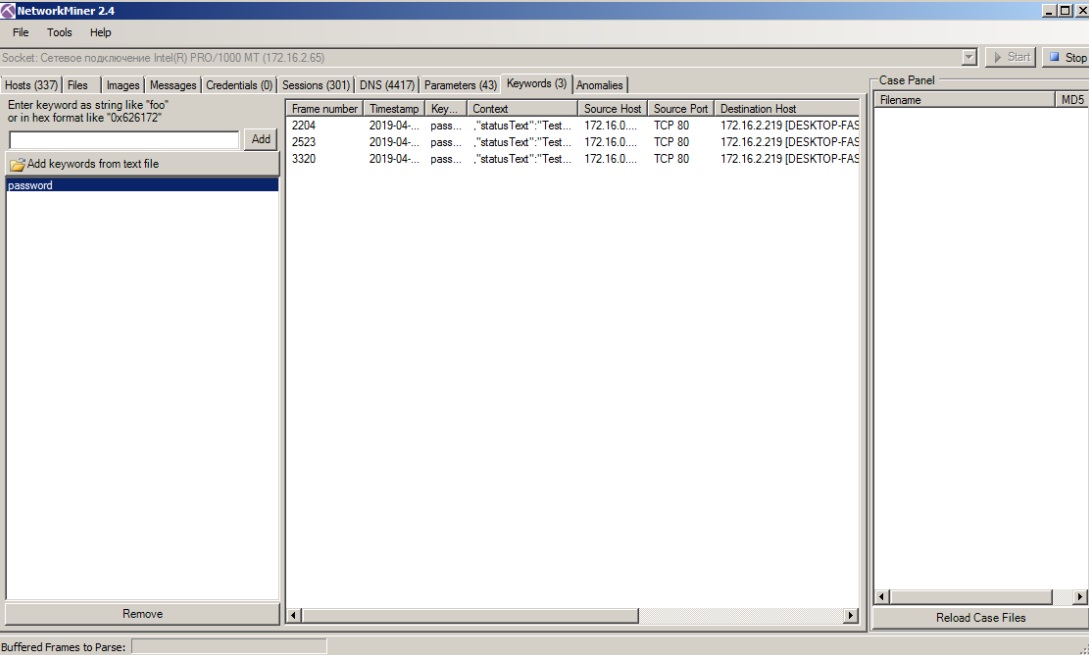

penambang jaringan

network-miner adalah analog dari Net-Creds sesuai dengan prinsip operasi, tetapi memiliki fungsionalitas yang hebat, misalnya, dimungkinkan untuk mengekstrak file yang dikirimkan melalui protokol SMB. Seperti Net-Creds, akan lebih mudah bila Anda perlu dengan cepat menganalisis sejumlah besar lalu lintas. Juga memiliki antarmuka grafis yang nyaman.

Pro:

- Antarmuka grafis;

- Visualisasi dan klasifikasi data berdasarkan kelompok - menyederhanakan analisis lalu lintas dan membuatnya cepat.

Cons:

- Versi uji coba memiliki beberapa fungsi.

mitm6

mitm6 - alat untuk melakukan serangan pada IPv6 (SLAAC-attack). IPv6 adalah prioritas di Windows (secara umum, di OS lain juga), dan antarmuka IPv6 diaktifkan di konfigurasi default, ini memungkinkan penyerang untuk mengatur server DNS sendiri untuk korban menggunakan paket Router Ads, setelah itu penyerang mendapat kesempatan untuk mengganti DNS korban . Sempurna untuk melakukan serangan Relay dengan utilitas ntlmrelayx, yang memungkinkan Anda untuk berhasil menyerang jaringan Windows.

Pro:

- Ini berfungsi dengan baik pada banyak jaringan hanya karena konfigurasi standar dari host dan jaringan Windows;

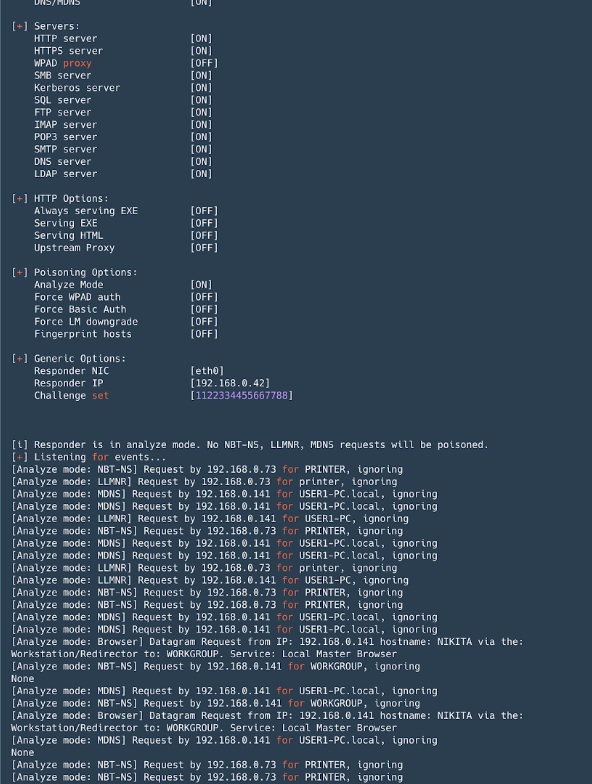

Tanggapan

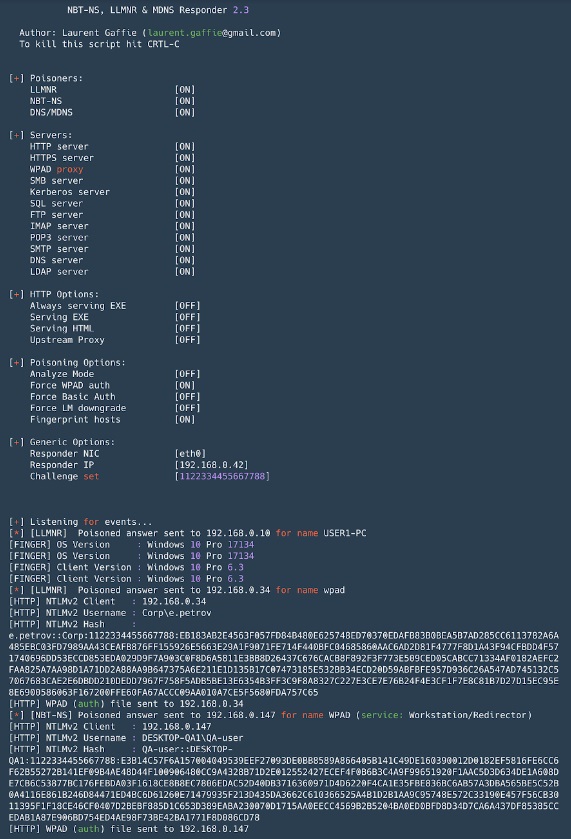

Responder adalah alat untuk memprotes protokol resolusi nama siaran (LLMNR, NetBIOS, MDNS). Alat yang sangat diperlukan dalam jaringan Direktori Aktif. Selain spoofing, itu dapat mencegat otentikasi NTLM, juga dilengkapi dengan seperangkat alat untuk mengumpulkan informasi dan mengimplementasikan serangan Relay-NTLM.

Pro:

- Secara default, ini meningkatkan banyak server dengan dukungan untuk otentikasi NTLM: SMB, MSSQL, HTTP, HTTPS, LDAP, FTP, POP3, IMAP, SMTP;

- Mengizinkan mengganti DNS jika terjadi serangan MITM (spoofing ARP, dll.);

- Sidik jari host yang telah membuat permintaan siaran;

- Mode analisis - untuk memonitor permintaan secara pasif;

- Format intersepsi otentikasi NTLM kompatibel dengan John the Ripper dan Hashcat.

Cons:

- Saat berjalan di bawah Windows, binning port 445 (SMB) penuh dengan beberapa kesulitan (perlu menghentikan layanan yang sesuai dan me-reboot).

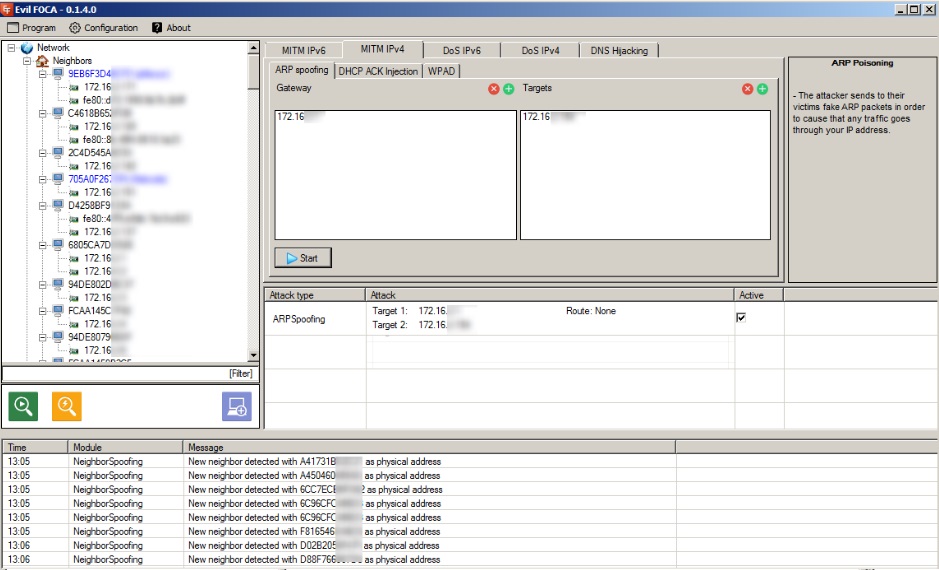

Evil_Foca

Evil Foca adalah alat untuk memeriksa berbagai serangan jaringan di jaringan IPv4 dan IPv6. Ini memindai jaringan lokal, mengidentifikasi perangkat, router dan antarmuka jaringan mereka, setelah itu Anda dapat melakukan berbagai serangan terhadap peserta jaringan.

Pro:

- Nyaman untuk serangan MITM (spoofing ARP, injeksi ACK DHCP, serangan SLAAC, spoofing DHCP);

- Anda dapat melakukan serangan DoS - dengan spoofing ARP untuk jaringan IPv4, dengan DoS SLAAC di jaringan IPv6;

- Anda dapat menerapkan pembajakan DNS;

- Mudah digunakan, antarmuka grafis yang ramah pengguna.

Cons:

- Ini hanya berfungsi di bawah Windows.

Bettercap

Bettercap adalah kerangka kerja yang kuat untuk menganalisis dan menyerang jaringan, dan di sini kita juga berbicara tentang serangan pada jaringan nirkabel, BLE (energi rendah bluetooth) dan bahkan serangan MouseJack pada perangkat HID nirkabel. Selain itu, ini berisi fungsionalitas untuk mengumpulkan informasi dari lalu lintas (mirip dengan net-creds). Secara umum, pisau Swiss (semua dalam satu). Baru-baru ini, ia masih memiliki

antarmuka berbasis web grafis .

Pro:

- Pengenal kredensial - Anda dapat menangkap URL yang dikunjungi dan host HTTPS, otentikasi HTTP, kredensial melalui banyak protokol berbeda;

- Banyak serangan MITM bawaan;

- Proxy transparan HTTP (S) modular - Anda dapat mengontrol lalu lintas tergantung pada kebutuhan Anda;

- Server HTTP bawaan;

- Dukungan untuk kaplet - file yang memungkinkan Anda untuk menggambarkan serangan kompleks dan otomatis dengan bahasa scripting.

Cons:

- Beberapa modul - misalnya, ble.enum - sebagian tidak didukung oleh macOS dan Windows, beberapa dirancang hanya untuk Linux - package.proxy.

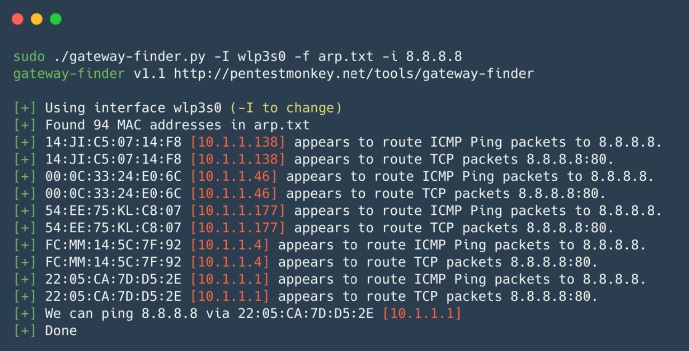

gateway_finder

gateway finder - skrip Python yang membantu mengidentifikasi kemungkinan gateway di jaringan. Lebih mudah untuk memeriksa segmentasi atau mencari host yang dapat merutekan ke subnet atau Internet yang diperlukan. Cocok untuk pentest internal ketika Anda perlu dengan cepat memeriksa rute yang tidak sah atau rute ke jaringan lokal internal lainnya.

Pro:

- Mudah digunakan dan disesuaikan.

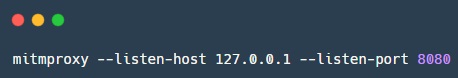

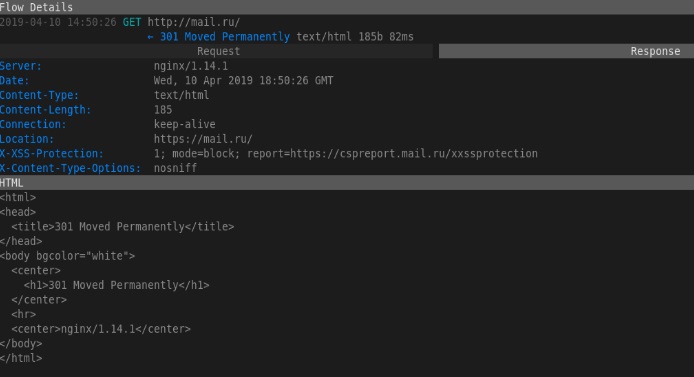

mitmproxy

mitmproxy adalah alat opensource untuk menganalisis lalu lintas yang dijamin dengan SSL / TLS. mitmproxy nyaman untuk mencegat dan memodifikasi lalu lintas yang dilindungi, tentu saja, dengan beberapa peringatan; alat tidak melakukan serangan terhadap dekripsi SSL / TLS. Ini digunakan ketika perlu untuk mencegat dan mencatat perubahan dalam lalu lintas yang dilindungi oleh SSL / TLS. Ini terdiri dari Mitmproxy - untuk lalu lintas proxy, mitmdump - mirip dengan tcpdump, tetapi untuk lalu lintas HTTP (S), dan mitmweb - antarmuka web untuk Mitmproxy.

Pro:

- Ia bekerja dengan berbagai protokol, dan juga mendukung modifikasi berbagai format, dari HTML ke Protobuf;

- API untuk Python - memungkinkan Anda menulis skrip untuk tugas yang tidak standar;

- Ini dapat bekerja dalam mode proxy transparan dengan lalu lintas intersepsi.

Cons:

- Format dump tidak kompatibel dengan apa pun - sulit untuk menggunakan grep, Anda harus menulis skrip.

SIET

SIET adalah alat untuk mengeksploitasi kemampuan protokol Cisco Smart Install. Dimungkinkan untuk mendapatkan dan memodifikasi konfigurasi, serta mengambil kendali perangkat Cisco. Jika Anda bisa mendapatkan konfigurasi perangkat Cisco, maka Anda dapat memeriksanya menggunakan

CCAT , alat ini berguna untuk menganalisis keamanan konfigurasi perangkat Cisco.

Pro:

Menggunakan protokol Cisco Smart Install, Anda dapat:

- Ubah alamat server tftp pada perangkat klien dengan mengirim satu paket TCP yang terdistorsi;

- Salin file konfigurasi perangkat;

- Ganti konfigurasi perangkat, misalnya, menambahkan pengguna baru;

- Perbarui gambar iOS di perangkat;

- Jalankan serangkaian perintah yang sewenang-wenang pada perangkat. Ini adalah fitur baru yang hanya berfungsi di versi 3.6.0E dan 15.2 (2) E iOS.

Cons:

- Ini bekerja dengan perangkat Cisco yang terbatas, Anda juga memerlukan IP "putih" untuk menerima respons dari perangkat, atau Anda harus berada di jaringan yang sama dengan perangkat tersebut.

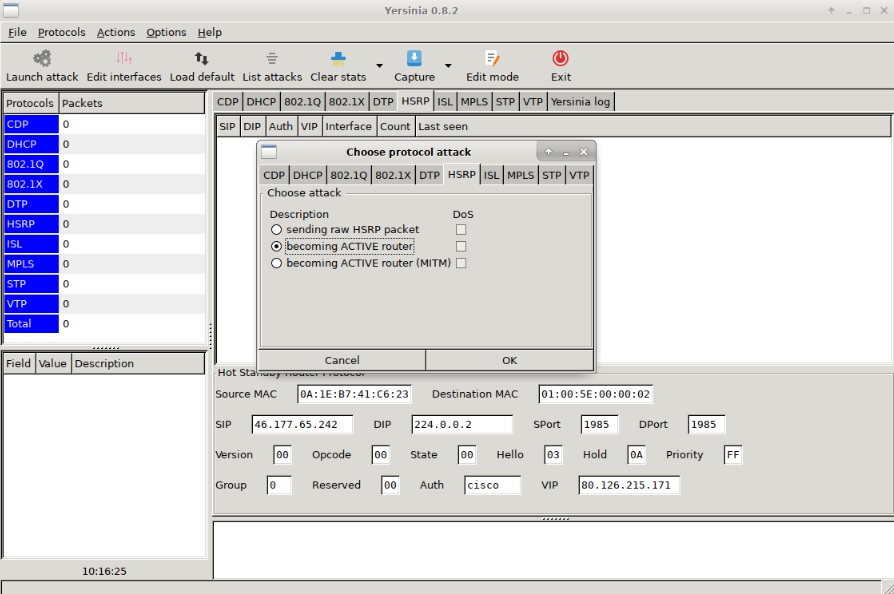

Yersinia

yersinia adalah kerangka kerja serangan L2 yang dirancang untuk mengeksploitasi kelemahan keamanan di berbagai protokol jaringan L2.

Pro:

- Memungkinkan Anda untuk menyerang protokol STP, CDP, DTP, DHCP, HSRP, VTP dan lainnya.

Cons:

- Bukan antarmuka yang paling nyaman.

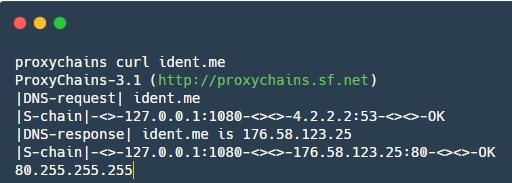

rantai proxy

proxychains adalah alat yang memungkinkan Anda untuk mengarahkan lalu lintas aplikasi melalui proxy SOCKS yang ditentukan.

Pro:

- Membantu mengarahkan lalu lintas ke beberapa aplikasi yang, secara default, tidak dapat bekerja dengan proksi.

Dalam artikel ini, kami secara singkat memeriksa kelebihan dan kekurangan alat dasar untuk jaringan internal Pentest. Tetap disini, kami berencana untuk mengunggah koleksi tersebut lebih lanjut: Web, database, aplikasi seluler - kami juga akan menulis tentang ini.

Bagikan utilitas favorit Anda di komentar!