Gambar: Tim 404 Dikenal

Gambar: Tim 404 DikenalPeneliti keamanan informasi di Tim Dikenal 404 memeriksa tambalan untuk kerentanan Confluence yang ditemukan pada bulan Maret dan

menerbitkan kode untuk mengeksploitasinya. Menggunakan kesalahan keamanan ini memungkinkan penyerang mendapatkan kemampuan untuk menjalankan perintah apa pun di server Confluence dan mengunduh malware.

Tak lama setelah publikasi eksploitasi untuk kerentanan, para ahli PT ESC menemukan upaya besar-besaran untuk mengeksploitasinya. Kami memberi tahu Anda apa masalahnya dan bagaimana melindungi diri Anda sendiri.

Apa masalahnya?

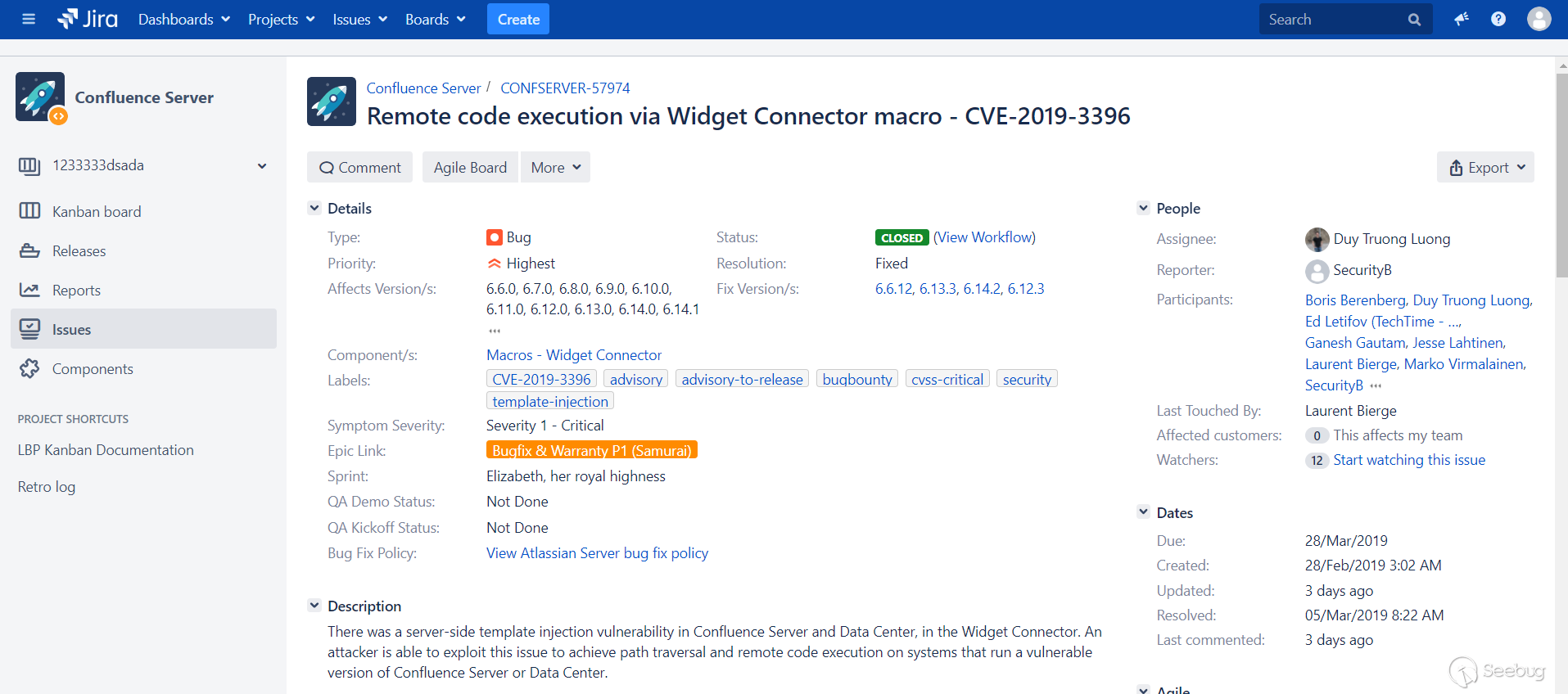

Kerentanan CVE-2019-3396 terjadi karena kesalahan dalam kode modul Konektor Widget di Confluence Server. Dengan bantuannya, seorang penyerang dapat memaksa Confluence yang rentan untuk mengunduh template berbahaya dari servernya dan menjalankan perintah apa pun. Serangan itu tidak memerlukan otorisasi di server.

Dalam

buletin keamanan yang diterbitkan oleh pengembang Confluence Atlassian, kerentanan dijelaskan sebagai berikut:

Seorang penyerang dapat mengeksploitasi kerentanan untuk menyuntikkan templat di sisi layanan, memotong jalur dan mengeksekusi kode dari jarak jauh pada sistem dengan Server Confluence yang rentan dan Server Data.

Selain itu, peneliti dari Assetnote dan DEVCORE menemukan kerentanan CVE-2019-3395 di plugin WebDAV. Ini memungkinkan Anda untuk memalsukan kueri di sisi server (Server Side Request Forgery, SSRF). Peretas dapat mengirim permintaan HTTP dan WebDAV acak dari contoh server Confluence dan Server Data yang rentan.

Versi perangkat lunak yang rentan:

- Semua versi 1.xx, 2.xx, 3.xx, 4.xx dan 5.xx

- Semua versi 6.0.x, 6.1.x, 6.2.x, 6.3.x, 6.4.x, dan 6.5.x

- Semua versi 6.6.x hingga 6.6.12

- Semua versi 6.7.x, 6.8.x, 6.9.x, 6.10.x dan 6.11.x

- Semua versi 6.12.x hingga 6.12.3

- Semua versi 6.13.x hingga 6.13.3

- Semua versi 6.14.x hingga 6.14.2

Bug diperbaiki:

- Dalam versi 6.6.12 dan versi yang lebih baru 6.6.x

- Dalam versi 6.12.3 dan versi yang lebih baru 6.12.x

- Dalam versi 6.13.3 dan versi yang lebih baru 6.13.x

- Dalam versi 6.14.2 dan lebih tinggi.

Operasi

Rincian kerentanan diterbitkan pada 10 April, dan hari berikutnya, para pakar Positive Technologies ESC menemukan pemindaian massal 8090 port di Internet - ini adalah port standar untuk server Confluence.

Mudah untuk mendeteksi upaya serangan: itu akan selalu disertai dengan permintaan POST yang masuk ke URL / rest / tinymce / 1 / macro / preview dan, dalam kasus peretasan server, permintaan keluar ke server FTP penyerang untuk mengunduh file dengan ekstensi .vm. Menurut layanan pencarian ZoomEye, setidaknya 60.000 server Confluence tersedia di Internet.

Selain itu, para ahli menyaksikan infeksi server Confluence dengan malware dari Linux Spike Trojan, yang sebelumnya dikenal sebagai MrBlack. Ini adalah file ELF dan terutama ditujukan untuk serangan DDoS.

Ketika memasuki sistem, malware diperbaiki menggunakan file rc.local dan mulai setiap kali komputer yang terinfeksi dimulai. Setelah memulai, di utas terpisah dan dalam loop tanpa akhir, ia mengumpulkan informasi tentang sistem dan mengirimkannya ke server yang dikendalikan oleh penyerang C2. Di antara data yang dikumpulkan adalah informasi tentang prosesor, antarmuka jaringan, dan proses yang berjalan. Setelah itu, loop tanpa akhir dimulai di utas terpisah, di mana ia mengirimkan string "VERSONEX: 1 | 1 | 1 | 1 | 1 | Hacker" ke server, dan sebagai tanggapannya menunggu perintah.

Perintah yang dapat dijalankan malware adalah:

- jalankan perintah melalui shell

- mulai DDOS

- selesaikan pekerjaan

Perintah untuk DDOS berisi alamat AES terenkripsi dari server yang serangannya harus diluncurkan. Malware mendekripsi dengan kunci kabel.

Opsi serangan DDOS yang tersedia:

- Banjir sin

- Banjir LSYN

- Banjir UDP

- Banjir UDPS

- TCP banjir

- Banjir CC

Cara melindungi diri sendiri

Kerentanan CVE-2019-3396 diperbaiki pada 20 Maret 2019. Sebuah

buletin keamanan tersedia di situs web Atlassian dengan deskripsi dan daftar versi yang ditambal. Untuk memperbaiki kerentanan, pengguna perlu memperbarui sistem ke versi yang termasuk dalam tambalan.

Juga, untuk mendeteksi upaya untuk mengeksploitasi kerentanan CVE-2019-3396 dan aktivitas Linux Spike, kami mengembangkan aturan untuk Suricata IDS: