Artikel ini merupakan kelanjutan dari

materi sebelumnya tentang fitur-fitur pengaturan peralatan

Palo Alto Networks . Di sini kami ingin berbicara tentang pengaturan

VPN IPSec Site-to-Site pada peralatan

Palo Alto Networks dan tentang opsi konfigurasi yang memungkinkan untuk menghubungkan beberapa penyedia Internet.

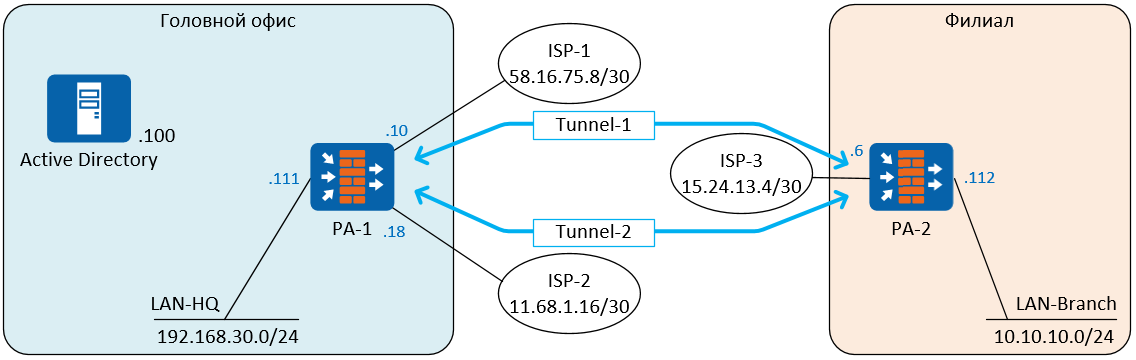

Untuk demonstrasi, skema standar menghubungkan kantor pusat ke cabang akan digunakan. Untuk menyediakan koneksi Internet yang toleran terhadap kesalahan, kantor pusat menggunakan koneksi simultan dari dua penyedia: ISP-1 dan ISP-2. Cabang memiliki koneksi ke hanya satu penyedia, ISP-3. Antara firewall PA-1 dan PA-2, dua terowongan dibangun. Terowongan beroperasi dalam mode

Active-Standby , Tunnel-1 aktif, Tunnel-2 akan mulai mengirimkan lalu lintas ketika Tunnel-1 gagal. Tunnel-1 menggunakan koneksi ke penyedia layanan Internet ISP-1, Tunnel-2 menggunakan koneksi ke penyedia layanan Internet ISP-2. Semua alamat IP dihasilkan secara acak untuk tujuan demonstrasi, dan tidak terkait dengan kenyataan.

Untuk membangun VPN Site-to-Site,

IPSec akan digunakan - seperangkat protokol untuk melindungi data yang dikirimkan melalui IP.

IPSec akan bekerja menggunakan protokol keamanan

ESP (Encapsulating Security Payload), yang akan menyediakan enkripsi data yang dikirimkan.

IPSec termasuk

IKE (Internet Key Exchange), protokol yang bertanggung jawab untuk menegosiasikan parameter keamanan SA (asosiasi keamanan) yang digunakan untuk melindungi data yang dikirimkan. Firewall PAN mendukung

IKEv1 dan

IKEv2 .

Dalam

IKEv1 VPN, koneksi dibangun dalam dua tahap:

IKEv1 Phase 1 (terowongan IKE) dan

IKEv1 Phase 2 (terowongan IPSec), sehingga menciptakan dua terowongan, yang salah satunya berfungsi untuk pertukaran informasi layanan antara firewall, yang kedua untuk transmisi lalu lintas. Ada dua mode pengoperasian di

IKEv1 Phase 1 - mode utama dan mode agresif. Mode agresif menggunakan lebih sedikit pesan dan lebih cepat, tetapi tidak mendukung Peer Identity Protection.

IKEv2 menggantikan

IKEv1 , dan dibandingkan dengan

IKEv1, keunggulan utamanya adalah persyaratan bandwidth yang lebih sedikit dan negosiasi SA yang lebih cepat.

IKEv2 menggunakan lebih sedikit pesan layanan (totalnya 4), mendukung protokol EAP, MOBIKE, dan menambahkan mekanisme pemeriksaan ketersediaan rekan dengan mana sebuah terowongan dibuat -

Liveness Check , menggantikan Dead Peer Detection di IKEv1. Jika pengujian gagal, maka

IKEv2 dapat mengatur ulang terowongan dan kemudian secara otomatis pulih sesegera mungkin. Anda dapat

membaca lebih lanjut tentang perbedaan di

sini .

Jika terowongan dibangun di antara firewall dari pabrikan yang berbeda, maka mungkin ada bug dalam implementasi

IKEv2 , dan untuk kompatibilitas dengan peralatan seperti itu dimungkinkan untuk menggunakan

IKEv1 . Dalam kasus lain, lebih baik menggunakan

IKEv2 .

Langkah-langkah pengaturan:

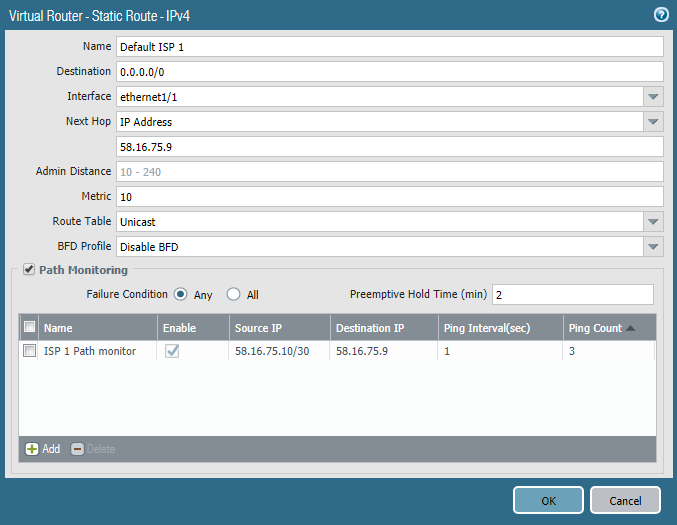

• Mengkonfigurasi dua penyedia Internet dalam mode Active \ StandbyAda beberapa cara untuk mengimplementasikan fitur ini. Salah satunya adalah menggunakan mekanisme

Path Monitoring , yang telah tersedia sejak

PAN-OS 8.0.0 . Contoh ini menggunakan versi 8.0.16. Fitur ini mirip dengan IP SLA di router Cisco. Dalam parameter rute default statis, mengirim paket ping ke alamat IP tertentu dari alamat sumber tertentu dikonfigurasi. Dalam hal ini, antarmuka ethernet1 / 1 ping gateway default sekali per detik. Jika tidak ada jawaban untuk tiga ping berturut-turut, maka rute dianggap tidak beroperasi dan dihapus dari tabel routing. Rute yang sama dikonfigurasi ke arah penyedia Internet kedua, tetapi dengan lebih banyak metrik (ini cadangan). Segera setelah rute pertama dihapus dari tabel, firewall akan mulai mengirim lalu lintas di sepanjang rute kedua -

Gagal-Over . Ketika penyedia pertama mulai merespons ping, rutenya akan kembali ke tabel dan mengganti yang kedua karena metrik terbaik -

Gagal-Kembali . Proses

Fail-Over memakan waktu beberapa detik tergantung pada interval yang dikonfigurasi, tetapi, dalam hal apa pun, prosesnya tidak instan, dan saat ini lalu lintas hilang.

Gagal-Kembali melewati tanpa kehilangan lalu lintas. Dimungkinkan untuk membuat

Fail-Over lebih cepat menggunakan

BFD , jika ISP Anda menyediakan opsi ini.

BFD didukung mulai dari

Seri PA-3000 dan

VM-100 . Sebagai alamat untuk ping, lebih baik untuk menentukan bukan gateway penyedia, tetapi alamat Internet publik yang selalu dapat diakses.

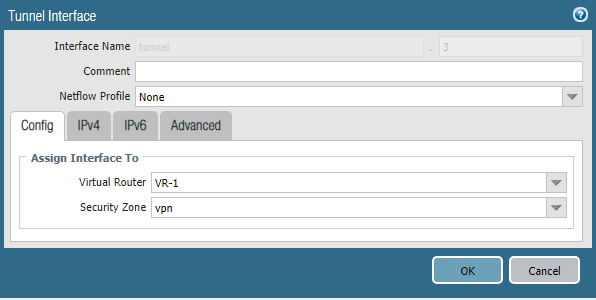

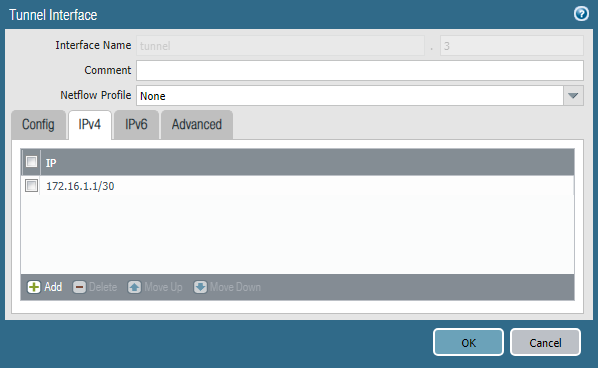

• Membuat antarmuka terowongan

• Membuat antarmuka terowonganLalu lintas di dalam terowongan ditransmisikan melalui antarmuka virtual khusus. Masing-masing harus dikonfigurasikan dengan alamat IP dari jaringan transit. Dalam contoh ini, subnet 172.16.1.0/30 akan digunakan untuk Tunnel-1, dan subnet 172.16.2.0/30 akan digunakan untuk Tunnel-2.

Antarmuka terowongan dibuat di bagian

Network -> Interfaces -> Tunnel . Anda harus menentukan router virtual dan zona keamanan, serta alamat IP dari jaringan transportasi yang sesuai. Nomor antarmuka dapat berupa apa saja.

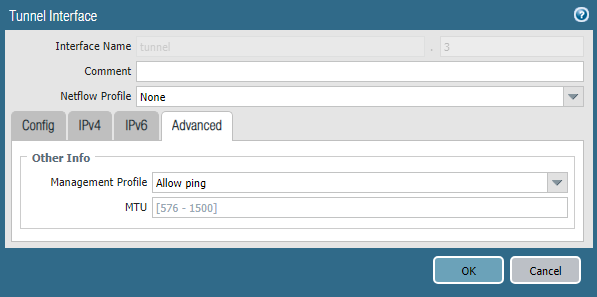

Di bagian

Tingkat Lanjut , Anda dapat menentukan

Profil Manajemen yang memungkinkan ping ke antarmuka ini, ini dapat berguna untuk pengujian.

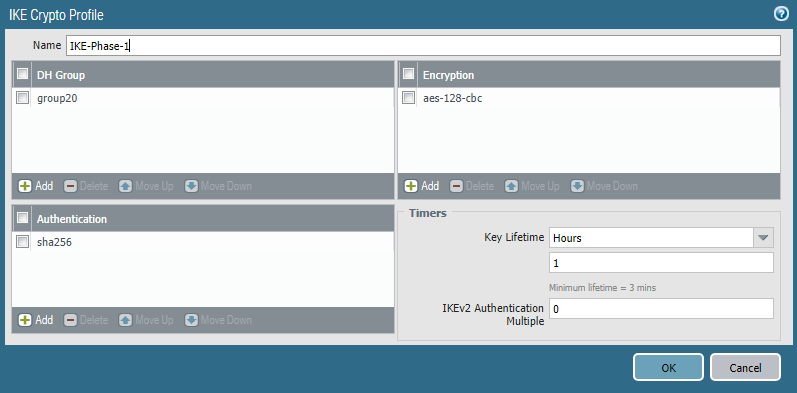

• Konfigurasikan Profil IKEProfil IKE

• Konfigurasikan Profil IKEProfil IKE bertanggung jawab atas langkah pertama dalam menciptakan koneksi VPN, di sini, parameter terowongan

IKE Fase 1 ditentukan. Profil ini dibuat di bagian

Jaringan -> Profil Jaringan -> IKE Crypto . Anda harus menentukan algoritma enkripsi, hashing, grup Diffie-Hellman, dan key life. Secara umum, semakin kompleks algoritma, semakin buruk kinerjanya, mereka harus dipilih berdasarkan persyaratan keamanan tertentu. Namun, sangat disarankan untuk menggunakan kelompok Diffie-Hellman di bawah 14 untuk melindungi informasi penting. Ini disebabkan oleh kerentanan protokol, yang hanya dapat diratakan dengan menggunakan ukuran modul 2048 bit atau lebih tinggi, atau algoritma kriptografi eliptik, yang digunakan dalam grup 19, 20, 21, 24. Algoritma ini lebih produktif daripada kriptografi tradisional.

Lebih detail di sini . Dan

disini .

• Konfigurasikan Profil IPSec

• Konfigurasikan Profil IPSecLangkah kedua dalam membuat koneksi VPN adalah terowongan IPSec. Parameter SA untuknya dikonfigurasi dalam

Jaringan -> Profil Jaringan -> Profil IPSec Crypto . Di sini Anda perlu menentukan protokol IPSec -

AH atau

ESP , serta parameter

SA - hashing, algoritma enkripsi, grup Diffie-Hellman, dan masa pakai kunci. Pengaturan SA di IKE Crypto Profile dan IPSec Crypto Profile mungkin tidak cocok.

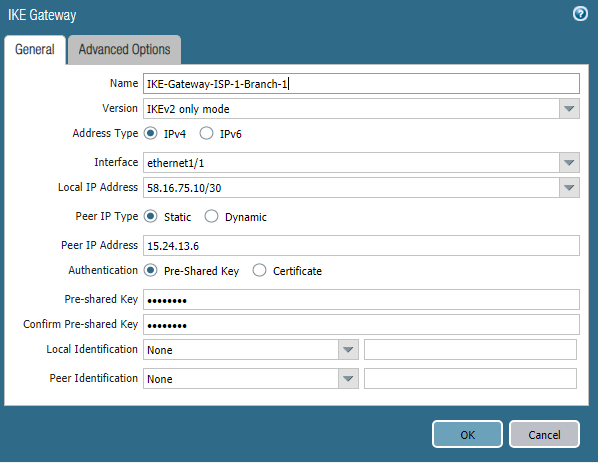

• Konfigurasi IKE GatewayIKE Gateway

• Konfigurasi IKE GatewayIKE Gateway adalah objek yang mengidentifikasi router atau firewall yang digunakan untuk membangun terowongan VPN. Untuk setiap terowongan, Anda harus membuat

IKE Gateway Anda sendiri. Dalam hal ini, dua terowongan dibuat, satu melalui masing-masing penyedia Internet. Antarmuka keluar yang sesuai dan alamat ipnya, alamat ip rekan, dan kunci umum ditunjukkan. Anda dapat menggunakan sertifikat sebagai alternatif untuk kunci bersama.

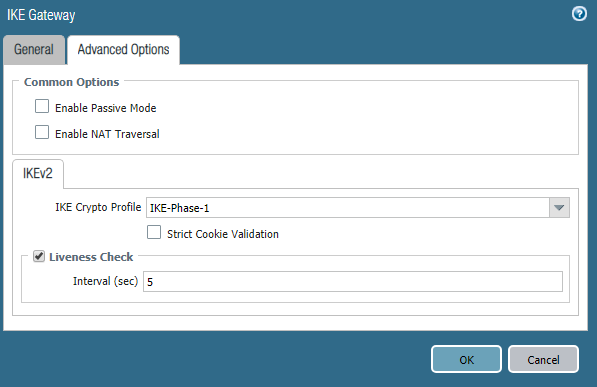

Ini menunjukkan

Profil Crypto IKE yang sebelumnya dibuat. Parameter untuk objek

IKE Gateway kedua serupa, dengan pengecualian alamat IP. Jika firewall Palo Alto Networks terletak di belakang router NAT, maka mekanisme

Traversal NAT harus diaktifkan.

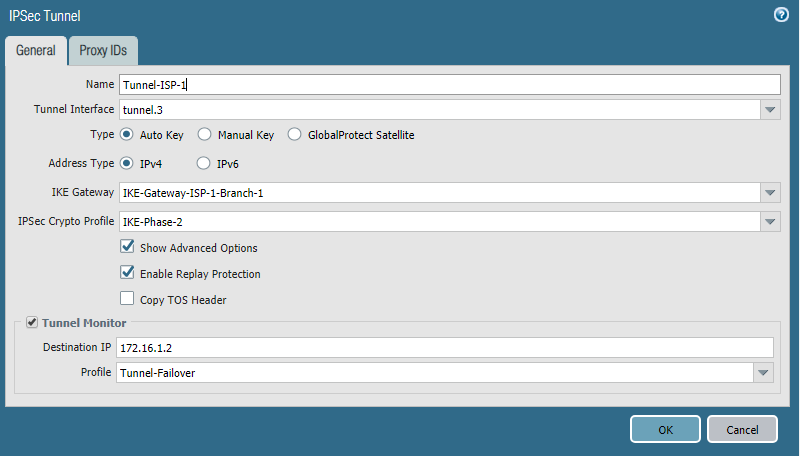

• Mengkonfigurasi Terowongan IPSecTerowongan IPSec

• Mengkonfigurasi Terowongan IPSecTerowongan IPSec adalah objek yang menentukan parameter terowongan IPSec, seperti namanya. Di sini Anda perlu menentukan antarmuka terowongan dan objek yang sebelumnya dibuat

IKE Gateway ,

IPSec Crypto Profile . Untuk memastikan peralihan rute otomatis ke terowongan siaga, Anda harus mengaktifkan

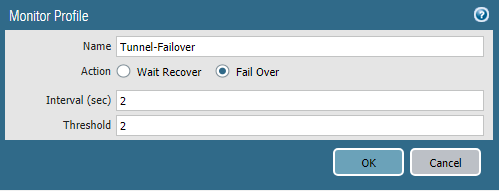

Tunnel Monitor . Ini adalah mekanisme yang memeriksa apakah rekan hidup menggunakan lalu lintas ICMP. Sebagai alamat tujuan, Anda harus menentukan alamat IP dari antarmuka terowongan peer dengan mana terowongan sedang dibangun. Profil menunjukkan timer dan tindakan jika terjadi kehilangan koneksi.

Tunggu Sembuh - tunggu hingga koneksi pulih,

Gagal - kirim lalu lintas di rute lain, jika ada. Konfigurasi terowongan kedua sepenuhnya sama, antarmuka terowongan kedua dan IKE Gateway diindikasikan.

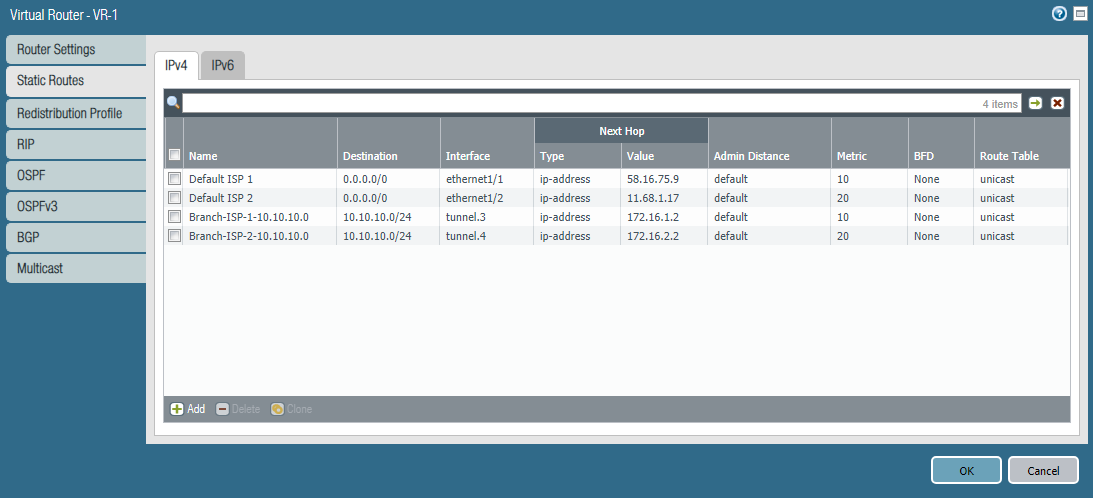

• Pengaturan rute

• Pengaturan ruteContoh ini menggunakan perutean statis. Pada firewall PA-1, selain dua rute default, Anda perlu menentukan dua rute ke subnet 10.10.10.0/24 di cabang. Satu rute menggunakan Tunnel-1, yang lain Tunnel-2. Rute melalui Tunnel-1 adalah dasar karena memiliki metrik yang lebih rendah. Mekanisme

Pemantauan Jalur untuk rute-rute ini tidak digunakan.

Tunnel Monitor bertanggung jawab untuk beralih.

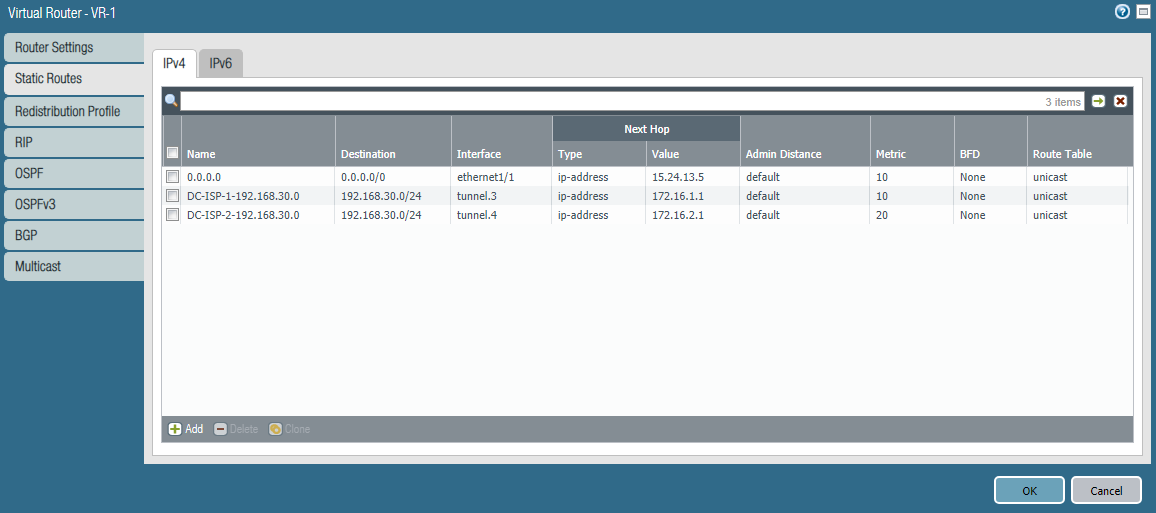

Rute yang sama untuk subnet 192.168.30.0/24 harus dikonfigurasi pada PA-2.

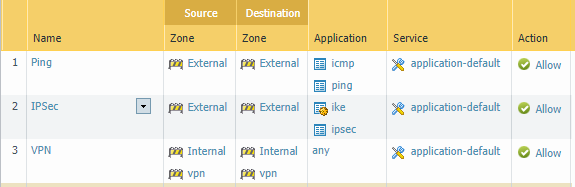

• Konfigurasikan aturan jaringan

• Konfigurasikan aturan jaringanAgar terowongan berfungsi, Anda membutuhkan tiga aturan:

- Agar Path Monitor berfungsi, aktifkan ICMP pada antarmuka eksternal.

- Untuk IPSec, aktifkan aplikasi ike dan ipsec pada antarmuka eksternal.

- Izinkan lalu lintas antara subnet internal dan antarmuka terowongan.

Kesimpulan

KesimpulanArtikel ini menjelaskan konfigurasi koneksi Internet gagal-aman dan

VPN Site-to-Site . Kami berharap informasinya bermanfaat, dan pembaca mendapat gagasan tentang teknologi yang digunakan di

Palo Alto Networks . Jika Anda memiliki pertanyaan tentang penyesuaian dan saran tentang topik artikel mendatang - tulis di komentar, dengan senang hati kami akan menjawab.